Wireshark 如何捕获网络流量数据包

转自:http://www.4hou.com/web/7465.html?hmsr=toutiao.io&utm_medium=toutiao.io&utm_source=toutiao.io

导语:在本文中,您将学习使用Wireshark捕获攻击者使用NMAP扫描时的网络数据包。这里您会注意到,Wireshark如何捕获不同的网络流量数据包,用于打开和关闭端口。

在本文中,您将学习使用Wireshark捕获攻击者使用NMAP扫描时的网络数据包。这里您会注意到,Wireshark如何捕获不同的网络流量数据包,用于打开和关闭端口。

TCP扫描

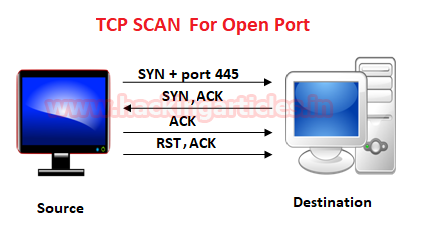

Tcp扫描将像端口22.21.23.44等扫描TCP端口,并通过源端口和目的端口之间的三次握手连接确保监听端口(打开)。如果端口打开,则使用SYN数据包发送请求,响应目的地发送SYN,ACK数据包然后发送ACK数据包,最后源再次发送RST,ACK数据包。

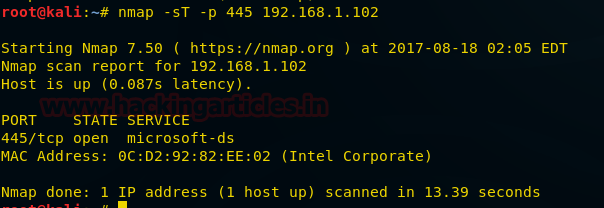

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

- nmap -T -p 445 192.168.1.102

从给定的图像可以观察结果端口445是开放的。

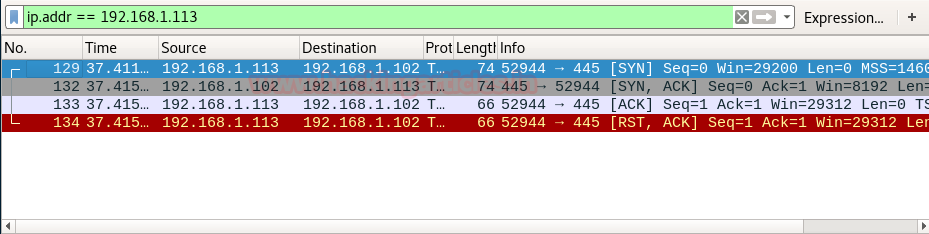

查看通过wireshark捕获的源和目的地之间的数据包传输顺序。

您会注意到它已经捕获了与上述相同的标志序列:

· 源发送SYN包到目的地

· 目的地发送SYN,ACK到源

· 源发送ACK包到目的地

· 源再次发送RST,ACK到目的地

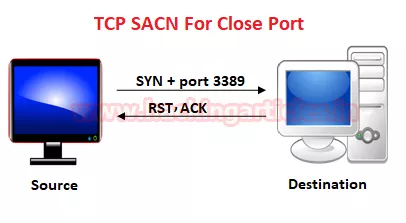

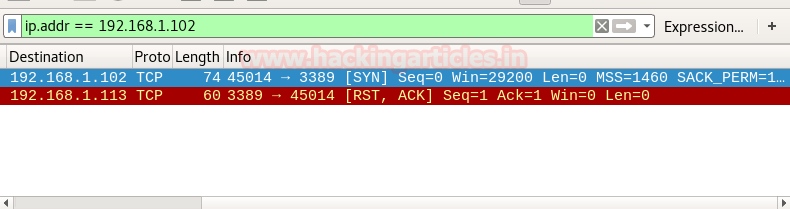

我们来看一下关闭端口的网络流量。根据给定的图像,显示扫描端口是否关闭,则源和目的地之间将无法进行3路握手连接。

源发送SYN包,如果端口关闭,接收方将通过RST,ACK发送响应。

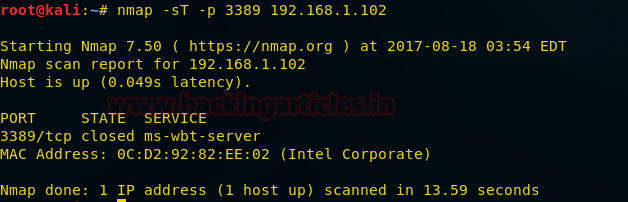

键入以下NMAP命令进行TCP扫描,然后启动Wireshark捕获发送的数据包。

- nmap -T -p 3389 192.168.1.102

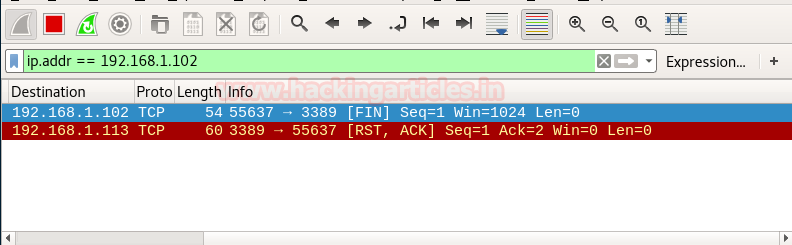

从给定的图像可以观察结果端口3389被关闭。

查看通过wireshark捕获的源和目的地之间的数据包传输顺序。您会注意到它已经捕获了与上述相同的标志序列:

源发送SYN包到目的地

目的地发送RST,ACK包到源

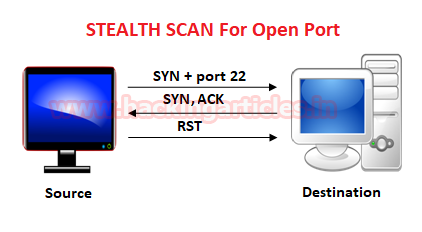

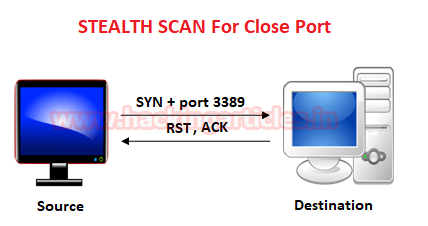

隐形扫描

SYN扫描是默认和最受欢迎的扫描选项,有很好的理由。它可以快速执行,在不受限制性防火墙阻碍的快速网络上每秒扫描数千个端口。它也是相对典型和隐秘的,因为它从未完成TCP连接。如果接收到SYN数据包(没有ACK标志),端口也被视为打开。

这种技术通常被称为半开放扫描,因为您没有打开完整的TCP连接。您发送一个SYN数据包,就好像要打开一个真实的连接,然后等待响应。SYN,ACK表示端口正在侦听(打开)

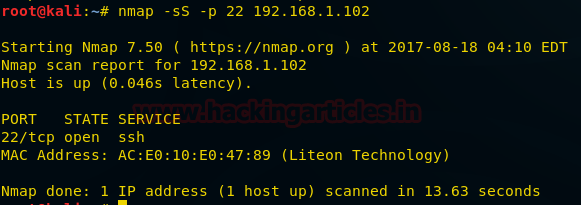

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

- nmap -sS -p 22 192.168.1.102

从给定的图像可以观察结果端口22是开放的。

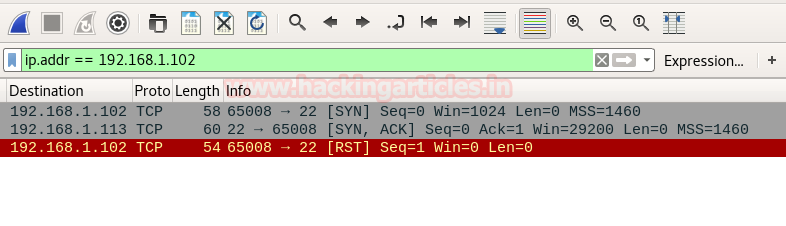

查看通过wireshark捕获的源和目的地之间的数据包传输顺序

源发送SYN数据包到目的地

目的地发送SYN,ACK数据包到源

源发送RST报文到目的地

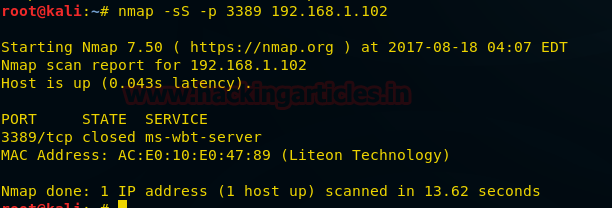

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

- nmap -sS -p 3389 192.168.1.102

从给定的图像可以观察结果端口3389被关闭。

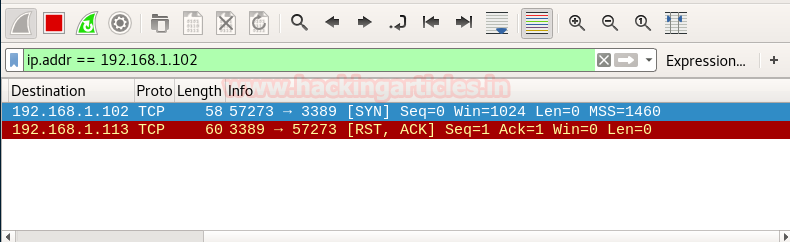

查看通过wireshark捕获的源和目的地之间的数据包传输顺序

源发送SYN数据包到目的地

目的地发送RST,ACK包到目的地

碎片扫描

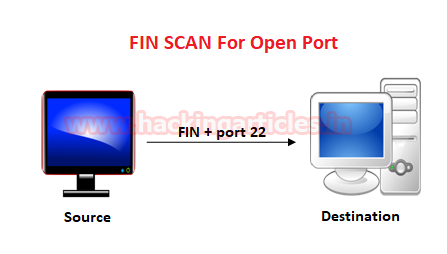

通常在数据传输完成后,FIN数据包终止源端和目标端口之间的TCP连接。代替SYN数据包,Nmap通过使用FIN数据包开始FIN扫描。如果端口打开,则通过源端口发送FIN数据包时,目的端口不会响应。

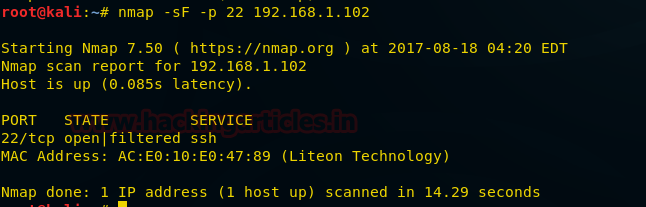

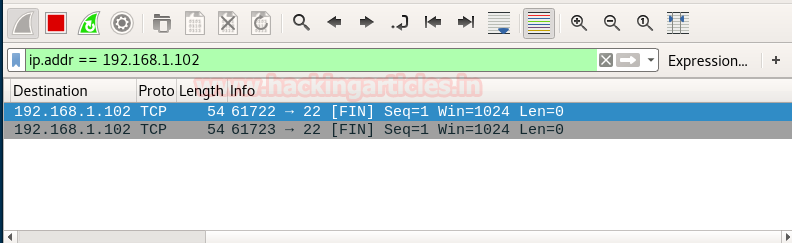

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

- nmap -F -p 22 192.168.1.102

从给定的图像可以观察结果端口22是开放的。

· 源发送FIN包到目的地

· 目的地不发送回复来源

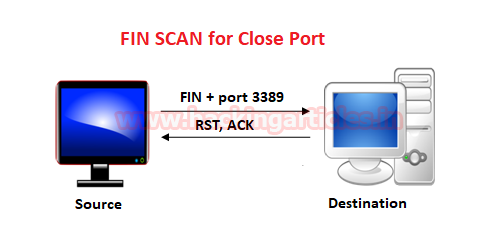

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

- nmap -F -p 3389 192.168.1.102

从给定的图像可以观察结果端口3389是接近。

查看通过wireshark捕获的源和目的地之间的数据包传输顺序

· 源发送SYN数据包到目的地

· 目的地发送RST报文到目的地

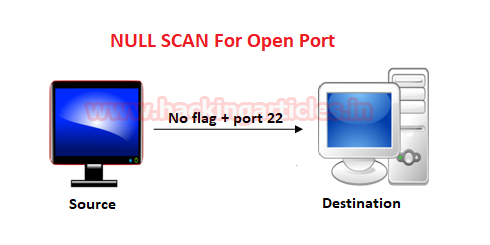

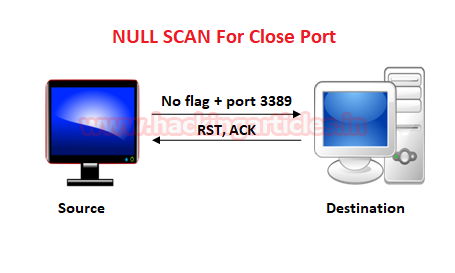

空扫

空扫描是一系列TCP数据包,保存序列号为“0”(0000000),并且由于没有设置任何标志,目的地将不知道如何回复请求。它将丢弃数据包,并且不会发送回复,这表示端口是打开的。

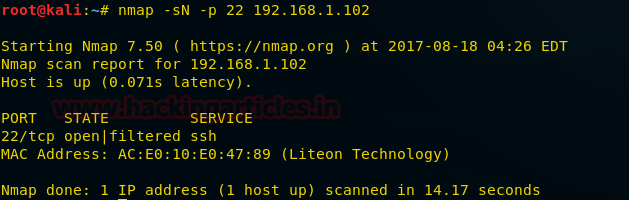

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

- nmap -sN -p 22 192.168.1.102

从给定的图像可以观察结果端口22是开放的。

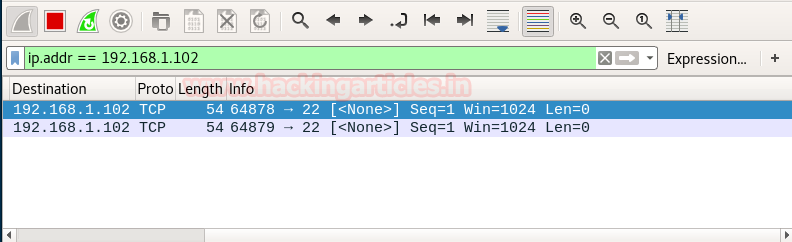

查看通过wireshark捕获的源和目的地之间的数据包传输顺序

· 源发送Null数据包到目的地

· 目的地不发送回复来源

如果端口关闭,则当源在特定端口发送空数据包时,目的地将发送RST,ACK数据包

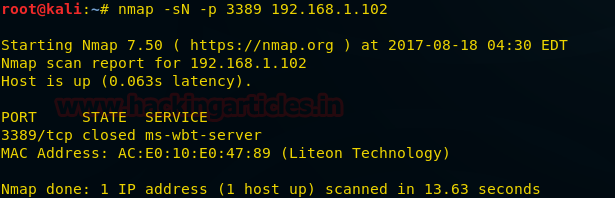

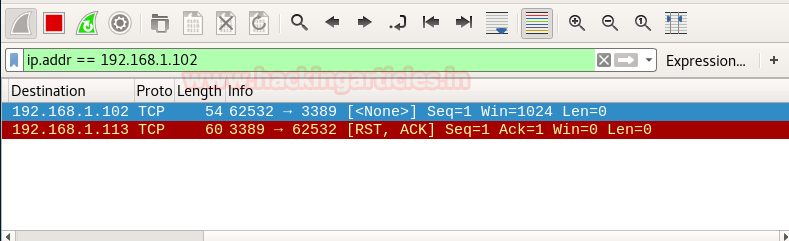

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

- nmap -F -p 3389 192.168.1.102

从给定的图像可以观察结果端口3389是接近。

· 源发送Null(无)数据包到目的地

· 目的地发送RST,ACK到源

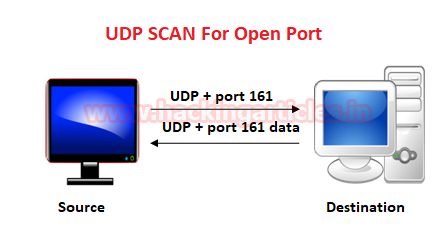

UDP扫描

UDP扫描通过向每个目的端口发送UDP数据包来工作; 它是一个连接少协议。对于一些常见的端口如53和161,发送协议特定的有效载荷以增加响应速率,服务将使用UDP数据包进行响应,证明它是开放的。如果在重传后没有收到响应,则端口被分类为打开|过滤。这意味着端口可能是打开的,或者可能包过滤器阻塞通信。

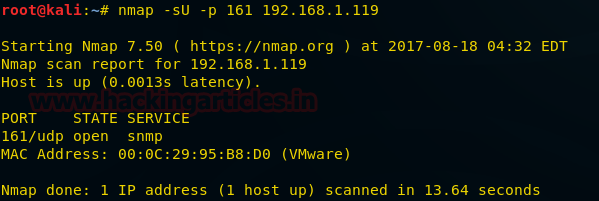

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

- nmap -sU -p 161 192.168.1.119

从给定的图像可以观察结果端口161是开放的。

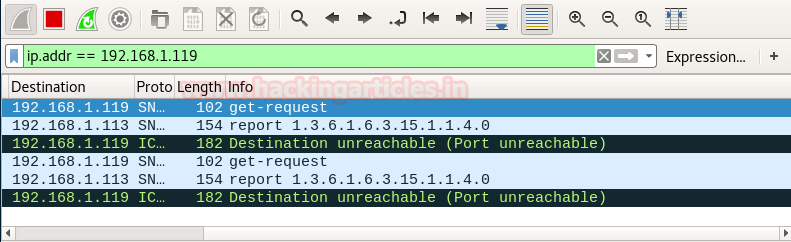

查看通过Wireshark捕获的源和目标之间的数据包传输顺序

· 源UDP发送到目的地址

· 目的地向源发送一些数据的UDP数据包

键入以下NMAP命令进行TCP扫描,然后启动Wireshark捕获发送的数据包。

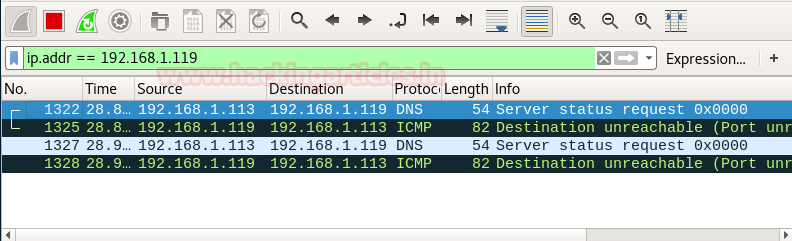

- nmap -sU -p 53 192.168.1.119

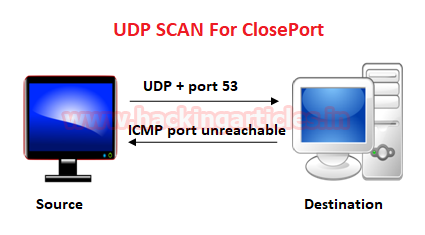

从给定的图像可以观察结果端口53是接近。

查看通过wireshark捕获的源和目的地之间的数据包传输顺序

· 源UDP发送到目的地址

· 目的地发送ICMP报文端口不可达源

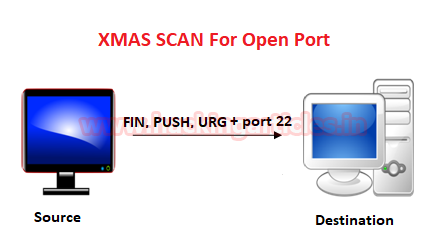

圣诞扫描

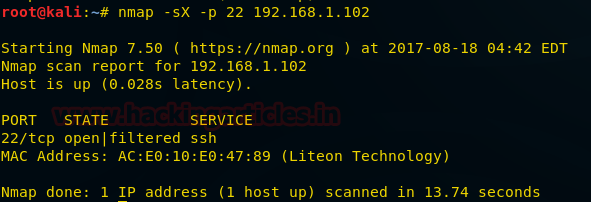

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

- nmap -sX -p 22 192.168.1.102

从给定的图像可以观察结果端口22是开放的。

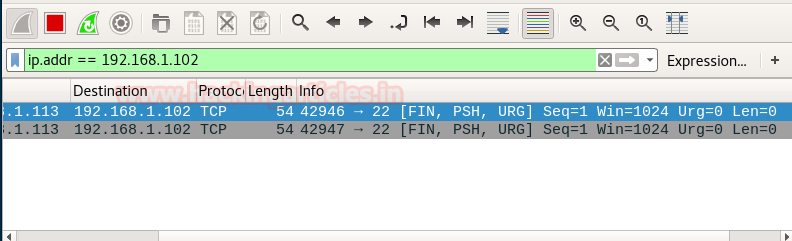

查看通过wireshark捕获的源和目的地之间的数据包传输顺序

· 来源将FIN,PUSH和URG数据包发送到目的地

· 目的地不发送回复来源

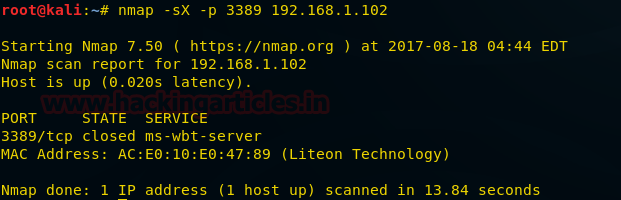

键入以下NMAP命令进行TCP扫描,然后启动Wireshark捕获发送的数据包。

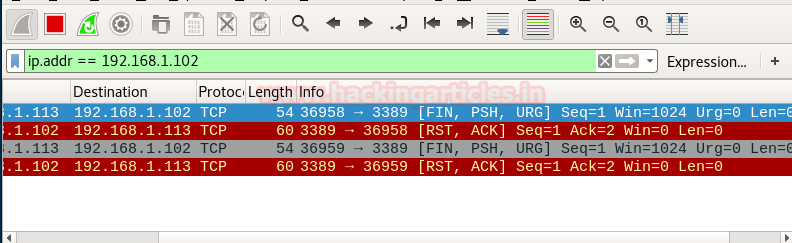

- nmap -sX -p 3389 192.168.1.102

从给定的图像可以观察结果端口3389是接近。

查看通过wireshark捕获的源和目的地之间的数据包传输顺序

· 来源将FIN,PUSH和URG数据包发送到目的地

· 目的RST,ACK包到源

Wireshark 如何捕获网络流量数据包的更多相关文章

- 深入理解USB流量数据包的抓取与分析

0x01 问题提出 在一次演练中,我们通过wireshark抓取了一个如下的数据包,我们如何对其进行分析? 0x02 问题分析 流量包是如何捕获的? 首先我们从上面的数据包分析可以知道,这是个USB的 ...

- ARPSpoofing教程(四) - 捕获并分析数据包

本程序的主要目标是展示如何解析所捕获的数据包的协议首部. 这个程序可以称为UDPdump,打印一些网络上传输的UDP数据的信息. 1: #include"pcap.h" 2: ty ...

- 详解DHCP工作方法,并用wireshark对DHCP四个数据包抓包分析

国内私募机构九鼎控股打造APP,来就送 20元现金领取地址:http://jdb.jiudingcapital.com/phone.html内部邀请码:C8E245J (不写邀请码,没有现金送)国内私 ...

- Wireshark 抓取USB的数据包

需要使用root权限来运行Wireshark,并利用Wireshark来嗅探USB通信数据.当然了,我们并不建议大家利用root权限来进行操作.我们可以使用Linux提供的usbmon来为我们获取和导 ...

- 使用wireshark在windows平台下捕获HTTP协议数据包中的帐号密码信息

1.打开wireshark软件,从Interface List中选择相应的网卡,例如我的PC机上是“本地连接”,然后选择”Start”启动抓包程序. 2.打开学校主页,输入账号和密码登录校内邮箱. 3 ...

- wireshark1.8捕获无线网卡的数据包——找不到无线网卡!

问题说明:奇怪的是,我线网卡明明有的,是interl的型号,可是wireshark总是找不到,如下: 奇了怪了,没有!原来是如下的: 实际上这块无线网卡是存在的,只不过由于兼容或驱动的原因无法显示型号 ...

- Wireshark数据抓包教程之认识捕获分析数据包

Wireshark数据抓包教程之认识捕获分析数据包 认识Wireshark捕获数据包 当我们对Wireshark主窗口各部分作用了解了,学会捕获数据了,接下来就该去认识这些捕获的数据包了.Wiresh ...

- 使用WireShark进行网络流量安全分析

WireShark的过滤规则 伯克利包过滤(BPF)(应用在wireshark的捕获过滤器上) ** 伯克利包过滤中的限定符有下面的三种:** Type:这种限定符表示指代的对象,例如IP地址,子网或 ...

- Wireshark入门与进阶---数据包捕获与保存的最基本流程

Wireshark入门与进阶系列(一) "君子生非异也.善假于物也"---荀子 本文由CSDN-蚍蜉撼青松 [主页:http://blog.csdn.net/howeverpf]原 ...

随机推荐

- HDU 3001

题目中说明每个城市至少要走一次,至多走2次,因此要用到三进制压缩,然后就是状态转移方程了. 这道题就处理三进制的地方麻烦一点.同时注意,在选择最小长度时,一定是要每一个点都经过至少一次的,即是状态的每 ...

- c语言char 和int的问题

参考:http://www.cnblogs.com/dire/p/5222968.html 参考baidu: char和int的定义我是清楚的,现在有一个问题: 1.设A和B是int型,C是char型 ...

- 全部对于Unity3D中 NGUI 触发事件的监听方法

NGUI事件的种类非常多.比方点击.双击.拖动.滑动等等,他们处理事件的原理差点儿万全一样,本文仅仅用button来举例. 方法一.直接监听事件 把以下脚本直接绑定在button上.当button点击 ...

- Servlet仿CSDN动态验证码的生成-带数字和字母

林炳文Evankaka原创作品.转载请注明出处http://blog.csdn.net/evankaka 一.实现的思路: (1)首先,须要创建一个Servlet.该Servlet通过字节型响应给cl ...

- edittext禁止android软键盘弹出

1. EditText ed=(EditText) findViewById(R.id.test); ed.clearFocus(); 2. 在AndroidMainfest.xml中选择哪个acti ...

- Oracle学习(一):基本操作和基本查询语句

文中以"--"开头的语句为凝视,即为绿色部分 1.知识点:能够对比以下的录屏进行阅读 SQL> --录屏工具spool,開始录制,并指定保存路径为c:\基本查询.txt SQ ...

- IJ:ALI OSS 配置

ylbtech-IJ:ALI OSS 配置 1. src/resources/返回顶部 1.src/resources/ 1.1.aliyunoss.properties # oss\u7684\u5 ...

- 明解C语言

本文为阅读书籍<明解C语言-中级篇>所积累的知识点及编译书本代码时遇到的问题.部分对应代码在\Code_2018\BK_明解C语言目录下.每个代码内都含有程序功能.思路.疑惑点等内容,如有 ...

- jFinal基于maven简单的demo

JFinal 是基于Java 语言的极速 web 开发框架,其核心设计目标是开发迅速.代码量少.学习简单.功能强大.轻量级.易扩展.Restful.在拥有Java语言所有优势的同时再拥有ruby.py ...

- Oracle占用内存过高解决办法

1.cmd sqlplus system账户登录 2.show parameter sga; --显示内存分配情况 3.alter system set sga_max_size=200m scope ...