扫描神器nmap使用教程

总结

nmap -v 详细信息输出

nmap -p 指定端口

nmap -iL 扫描文件中的ip

nmap -exclude 不扫描某些ip

nmap -Pn 使用ping扫描,显式地关闭端口扫描,用于主机发现

nmap -sn 使用ping扫描,进行端口扫描,假设主机都是up的

nmap -sS 使用SYN扫描,不需要完成三次握手

nmap -sT TCP connect扫描,需要完成三次握手,只适用于找出TCP和UDP端口

nmap -sU 扫描UDP端口

nmap -sF FIN扫描,用于探测防火墙状态,识别端口是否关闭,容易漏扫

nmap -sV 扫描目标主机的端口和软件版本

nmap -O 远程检测操作系统和软件

nmap -O --osscan-guess 猜测目标操作系统版本

nmap -traceroute 路由跟踪

nmap -A 综合扫描,包含1-10000的端口ping扫描,操作系统扫描,脚本扫描,路由跟踪,服务探测

nmap -oN result.txt 将标准输出写入到指定文件中

nmap -oX result.xml 将输入写成xml的形式

nmap -oS result.txt 将输出写成特殊符号的形式,内容跟-oN是一样的,只是字体变了而已

nmap -oG result.txt 将输出写成特殊格式

nmap -oA 将输出所有格式,有三种 .xml/ .gnmap/ .nmap

nmap -T[0-5] 时间参数模板

-T0 用于躲避IDS,时间很长

-T1 用于躲避IDS,时间很长

-T2 降低了扫描速度,使用更小的带宽和目标主机资源对目标靶机进行扫描

-T3 默认模式,未做优化

-T4 假设用户具有合适及可靠的网络而加速对目标靶机的扫描

-T5 假设用户具有更好的网络或者愿意牺牲准确性而加速扫描

nmap -sC 根据端口识别服务自动调用默认脚本

nmap --script

0x00 nmap 使用背景

Nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统。它是网络管理员必用的软件之一,以及用以评估网络系统安全。网上有不少介绍nmap使用的方法,但是本文主要介绍在实践中,很有成效并且经常会用到的命令。

0x01 nmap 使用方法

# 以下的实践方案均是基于KALI-LINUX进行的,但是只要在安装有nmap的系统,具体命令都是通用的,一模一样的,所以这些最佳使用同样适用于其他linux、unix、windows系统中的nmap。并且我们在这里使用zenmap(nmap的图形化界面,只要安装了nmap,这个图形化界面也会自动安装的,root@kali:~# zenmap #这个命令可以直接在KALI-LINUX中调用nmap的图形界面zenmap)

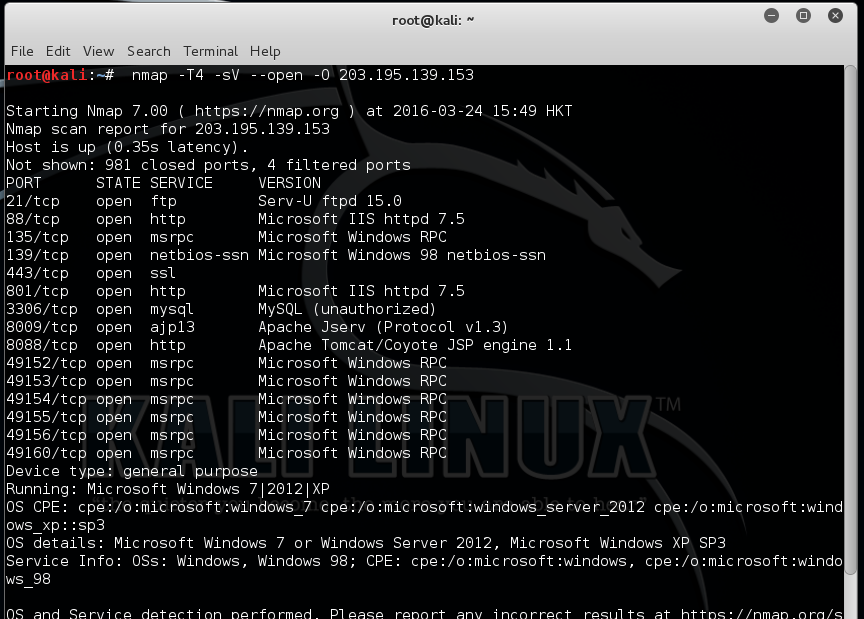

1 获取远程主机开放的端口、端口的服务、服务的版本、操作系统类型及其版本

nmap -sV -T4 -O --open 203.195.139.153 #耗时2分钟-5分钟

nmap -sV -T4 -O --open 203.195.139.153| grep "open"(windows:nmap -sV -T5 203.195.139.153 | findstr /i "open")

#当把单一主机203.195.139.153换成IP段或包含不同IP、IP段的文本,即可批量扫描大范围的情况,但是扫描估计很耗时,半个小时到5个小时,所以建议每次只扫描32个IP地址,得到多次的扫描结果再用EXCEL打开整理

nmap -sV -T4 -O --open 203.195.139.0/27 -oX /root/203.195.139.153.xml #耗时0.5小时-1小时

nmap -sV -T4 -O --open iL /root/host.txt -oX /root/203.195.139.153.xml #耗时1小时-5小时

2 快速获取开放特定端口的主机

nmap -T4 -F 203.195.139.153 #耗时0.5分钟-1分钟,同样可以按照上面的方法进行批量扫描如

nmap -T4 -F --open 203.195.139.0/27 -oX /root/203.195.139.153.xml

3 一个简单的万能扫描

nmap -T5 -A 203.195.139.153 &>/root/nmap_out.txt

4 确认主机是否有拒绝服务的问题

nmap -T5 --max-parallelism 600 --script http-slowloris 203.195.139.153

5 绕过ACL的简单实例

nmap -sX -p- -Pn 203.195.139.153 #主要针对UNIX,LINUX系统

6 简单检测是否有漏洞问题

nmap -T5 -O -A -v --script vuln 203.195.139.153

7 简单的暴力破解测试

nmap --script=brute 203.195.139.153

8 重要的参考文档

nmap中文的使用说明: http://www.nmap.com.cn/doc/manual.shtm#7

https://nmap.org/man/zh/ #中文文档,很容易读懂

nmap 官网最新版下载: https://nmap.org/download.html #可以获取新版的特性

nmap NSE脚本使用大全: https://nmap.org/nsedoc/ #很强大的脚本使用指导

0x00 前言

现在很多的网络应用都被防火墙保护着,那我们平时在进行扫描的时候,往往一无所获,因此我们在面对防火墙/IDS/IPS的防护应用时,该如何使用nmap 绕过这些防火墙的限制进行端口服务扫描?

0x01 使用nmap 脚本进行防火墙检测

root@kali:~# nmap --script=firewalk --traceroute m.anzhi.com

root@kali:~# nmap --traceroute --script firewalk --script-args firewalk.recv-timeout=60000,firewalk.max-active-probes=3,firewalk.max-retries=3,firewalk.probe-timeout=600 m.anzhi.com

root@kali:~# nmap -p80 --script http-waf-detect m.anzhi.com

root@kali:~# nmap -p80 --script http-waf-detect --script-args=”http-waf-detect.detectBodyChanges” m.anzhi.com

0x02 使用nmap 绕过防火墙

1 碎片扫描

root@kali:~# nmap -f m.anzhi.com

root@kali:~# nmap -mtu 8 m.anzhi.com

2 诱饵扫描

root@kali:~# nmap -D RND:10 m.anzhi.com

root@kali:~# nmap –D decoy1,decoy2,decoy3 m.anzhi.com

3 空闲扫描

root@kali:~# nmap -P0 -sI zombie m.anzhi.com

4 随机数据长度

root@kali:~# nmap --data-length 25 m.anzhi.com

root@kali:~# nmap --randomize-hosts 103.17.40.69-100

root@kali:~# nmap -sl 211.211.211.211m.anzhi.com

5 欺骗扫描

root@kali:~# nmap --sT -PN --spoof-mac 0 m.anzhi.com

root@kali:~# nmap --badsum m.anzhi.com

root@kali:~# nmap -g 80 -S www.baidu.com m.anzhi.com

root@kali:~# nmap -p80 --script http-methods --script-args http.useragent=”Mozilla 5”m.anzhi.com

0x03 使用总结

关于如何使用nmap 绕过防火墙,还是得多观察流量包的情况,及时调整绕过策略,组合多种策略。

非常详细的使用说明(我是没有看过的):

Nmap备忘单:从探索到漏洞利用 Part1 http://www.freebuf.com/sectool/99956.html

Nmap备忘单:从探索到漏洞利用(Part 2)http://www.freebuf.com/sectool/100221.html

Nmap备忘单:从探索到漏洞利用(Part3) http://www.freebuf.com/vuls/100580.html

Nmap备忘单:从探索到漏洞利用(Part 4)http://www.freebuf.com/sectool/101335.html

扫描神器nmap使用教程的更多相关文章

- 扫描神器--nmap

BASIC SCANNING TECHNIQUES Goal command example Scan a Single Target nmap [target] nmap 192.168.0.1 S ...

- 扫描工具nmap介绍

NMap,也就是Network Mapper,最早是Linux下的网络扫描和嗅探工具包. 简介 nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端.确定哪些服务运行在哪些连接端,并且推 ...

- Nikto主动扫描神器!!!

Perl语言开发的开源web安全扫描器 Nikto只支持主动扫描:可扫描web服务器类型是不是最新版本(分析先版本与新版相比有哪些漏洞) 针对:1.软件版本.2.搜索存在安全隐患的文件.3.服务器配置 ...

- 网络扫描工具nmap

nmap一般就用来扫描主机是否在线(特别是扫描局域网内存活的机器).开放了哪些端口.其他的功能用的比较少,做渗透的人可能要了解的多些. 1.1 选项说明 nmap需要自行安装. shell> y ...

- 扫描工具——Nmap用法详解

Nmap使用 Nmap是主机扫描工具,他的图形化界面是Zenmap,分布式框架为Dnamp. Nmap可以完成以下任务: 主机探测 端口扫描 版本检测 系统检测 支持探测脚本的编写 Nmap在实际中应 ...

- [na]tcp&udp扫描原理(nmap常用10条命令)

nmap软件使用思路及常见用法 Nmap高级用法与典型场景 namp -sn 4种包 使用nmap -sn 查询网段中关注主机或者整个网段的IP存活状态 nmap -sn nmap针对局域网和广域网( ...

- 端口扫描工具nmap

nmap 使用介绍 nmap是目前为止最广为使用的国外端口扫描工具之一.我们可以从[url]http://www.insecure.org/[/url]进行下载,可以很容易的安装到Windows和un ...

- Linux常用网络工具:批量主机服务扫描之nmap

Linux下有很多强大网络扫描工具,网络扫描工具可以分为:主机扫描.主机服务扫描.路由扫描等. 之前已经写过常用的主机扫描和路由扫描工具,nmap支持批量主机扫描和主机服务扫描. nmap的安装直接使 ...

- 端口扫描程序nmap使用手册

其实还是建议看英文的man,对以后学习其他东西很有帮助的:) 摘要 nmap是一个网络探测和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型的网络,获取那台主机正在运行以及提供什么服务等 ...

随机推荐

- 892A. Greed#贪婪(优先队列priority_queue)

题目出处:http://codeforces.com/problemset/problem/892/A 题目大意:有一些可乐(不一定装满),问能不能把所有可乐装进两个可乐瓶中 #include< ...

- v-cloak使用

v-cloak:保持和元素实例的关联,直到结束编译后自动消失. v-cloak指令和CSS 规则一起用的时候,能够解决差值表达式闪烁的问题(即:可以隐藏未编译的标签直到实例准备完毕). 就拿上一段代码 ...

- shell_常规小脚本

shell 1.检查Mysql的健康状态 #!/bin/bashpgrep -x mysqld &> /dev/nullif [ $? -ne 0 ]thenecho “At time: ...

- [LC] 543. Diameter of Binary Tree

Given a binary tree, you need to compute the length of the diameter of the tree. The diameter of a b ...

- netstat - 系统信息

netstat - 系统信息 注意:如果是勘验或者验证漏洞,需要验证netstat程序的完整性(netstat程序是否被修改过). # 老版本的CentOS中会自带这个软件包,新版的7有的时候需要单独 ...

- 吴裕雄--天生自然C语言开发:运算符

#include <stdio.h> int main() { ; ; int c ; c = a + b; printf("Line 1 - c 的值是 %d\n", ...

- python编程常用功能(随时添加)

1 pandas查看DataFrame列或具体值数据类型 2 left join/right join/inner join的区别 3 df_series.value_counts() 4 删除dat ...

- rxjava2 dependency

<dependency> <groupId>io.reactivex.rxjava2</groupId> <artifactId>rxjava</ ...

- python后端面试第四部分:django框架--长期维护

1 列举Http请求中常见的请求方式 https://www.cnblogs.com/andy0816/p/12360866.html2 谈谈你对HTTP协议的认识.1.1 长连接 https:/ ...

- 视觉SLAM算法框架解析(3) SVO

版权声明:本文为博主原创文章,未经博主允许不得转载. SVO(Semi-direct Visual Odometry)[1]顾名思义是一套视觉里程计(VO)算法.相比于ORB-SLAM,它省去了回环检 ...