ldap认证服务的搭建

1. Ldap服务介绍

LDAP 全称轻量级目录访问协议(英文:Lightweight Directory Access Protocol),是一个运行在 TCP/IP 上的目录访问协议。目录是一个特殊的数据库,它的数据经常被查询,但是不经常更新。其专门针对读取、浏览和搜索操作进行了特定的优化。目录一般用来包含描述性的,基于属性的信息并支持精细复杂的过滤能力。比如 DNS 协议便是一种最被广泛使用的目录服务。

LDAP 中的信息按照目录信息树结构组织,树中的一个节点称之为条目(Entry),条目包含了该节点的属性及属性值。条目都可以通过识别名 dn 来全局的唯一确定1,可以类比于关系型数据库中的主键。比如 dn 为 uid=ada,ou=People,dc=xinhua,dc=org 的条目表示在组织中一个名字叫做 Ada Catherine 的员工,其中 uid=ada 也被称作相对区别名 rdn。

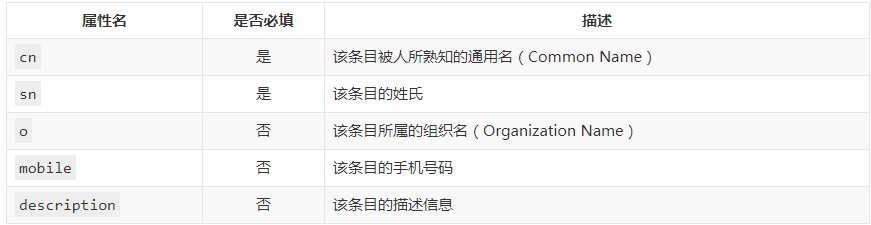

一个条目的属性通过 LDAP 元数据模型(Scheme)中的对象类(objectClass)所定义,下面的表格列举了对象类 inetOrgPerson(Internet Organizational Person)中的一些必填属性和可选属性。

下面是一个典型的 LDAP 目录树结构,其中每个节点表示一个条目。在下一节中,我们将按照这个结构来配置一个简单的 LDAP 服务。

1.1 OpenLDAP 的安装和配置

#第一步:需要切换到 root 账号来安装 OpenLDAP 相关程序包,并启动服务

[root@ldap ~]# yum install -y openldap-servers openldap-clients

[root@ldap ~]# cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG

[root@ldap ~]# chown ldap. /var/lib/ldap/DB_CONFIG

[root@ldap ~]# systemctl enable slapd

Created symlink from /etc/systemd/system/multi-user.target.wants/slapd.service to /usr/lib/systemd/system/slapd.service.

[root@ldap ~]# systemctl start slapd

#第二步:我们使用 slappasswd 命令来生成一个密码,并使用 LDIF(LDAP 数据交换格式)文件将其导入到 LDAP 中来配置管理员密码:

[root@ldap ~]# slappasswd

New password:

Re-enter new password:

{SSHA}E2L9nvHzas+TYf3PW4KQmn7VyveLehqP

[root@ldap ~]# cat chrootpw.ldif

# specify the password generated above for "olcRootPW" section

dn: olcDatabase={0}config,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}E2L9nvHzas+TYf3PW4KQmn7VyveLehqP

[root@ldap ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f chrootpw.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={0}config,cn=config"

1.2 导入一些基本的 Schema

#第三步骤:我们需要向 LDAP 中导入一些基本的 Schema。这些 Schema 文件位于 /etc/openldap/schema/ 目录中,定义了我们以后创建的条目可以使用哪些属性

[root@ldap ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=cosine,cn=schema,cn=config" [root@ldap ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=nis,cn=schema,cn=config" [root@ldap ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/inetorgperson.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=inetorgperson,cn=schema,cn=config"

1.3 配置 LDAP 的顶级域

#第四步,我们需要配置 LDAP 的顶级域(以 dc=zhizhangyi,dc=com 为例)及其管理域:

[root@ldap ~]# slappasswd

New password:

Re-enter new password:

{SSHA}gzeqpWcDsQqCQNxx2V3oZDrq7XrXEGqe

[root@ldap ~]# cat chdomain.ldif

# replace to your own domain name for "dc=***,dc=***" section

# specify the password generated above for "olcRootPW" section

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to * by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth"

read by dn.base="cn=Manager,dc=zhizhangyi,dc=com" read by * none dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=zhizhangyi,dc=com dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=Manager,dc=zhizhangyi,dc=com dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}gzeqpWcDsQqCQNxx2V3oZDrq7XrXEGqe dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcAccess

olcAccess: {0}to attrs=userPassword,shadowLastChange by

dn="cn=Manager,dc=zhizhangyi,dc=com" write by anonymous auth by self write by * none

olcAccess: {1}to dn.base="" by * read

olcAccess: {2}to * by dn="cn=Manager,dc=zhizhangyi,dc=com" write by * read

#导入

[root@ldap ~]# ldapmodify -Y EXTERNAL -H ldapi:/// -f chdomain.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={1}monitor,cn=config" modifying entry "olcDatabase={2}hdb,cn=config" modifying entry "olcDatabase={2}hdb,cn=config" modifying entry "olcDatabase={2}hdb,cn=config" modifying entry "olcDatabase={2}hdb,cn=config"

1.4 创建组织和角色

#第五步,在上述基础上,我们来创建一个叫做 zhizhangyi News Agency 的组织,并在其下创建一个 Manager 的组织角色(该角色内的用户具有管理整个 LDAP 的权限)和 People 和 Group 两个组织单元:

[root@ldap ~]# vim basedomain.ldif

# replace to your own domain name for "dc=***,dc=***" section

dn: dc=zhizhangyi,dc=com

objectClass: top

objectClass: dcObject

objectclass: organization

o: zhizhangyi News Agency

dc: zhizhangyi dn: cn=Manager,dc=zhizhangyi,dc=com

objectClass: organizationalRole

cn: Manager dn: ou=People,dc=zhizhangyi,dc=com

objectClass: organizationalUnit

ou: People dn: ou=Group,dc=zhizhangyi,dc=com

objectClass: organizationalUnit

ou: Group

[root@ldap ~]# ldapadd -x -D cn=Manager,dc=zhizhangyi,dc=com -W -f basedomain.ldif

Enter LDAP Password:

adding new entry "dc=zhizhangyi,dc=com" adding new entry "cn=Manager,dc=zhizhangyi,dc=com" adding new entry "ou=People,dc=zhizhangyi,dc=com" adding new entry "ou=Group,dc=zhizhangyi,dc=com"

通过以上的所有步骤,我们就设置好了一个 LDAP 目录树:其中基准 dn dc=zhizhangyi,dc=com 是该树的根节点

其下有一个管理域 cn=Manager,dc=zhizhangyi,dc=com 和两个组织单元 ou=People,dc=zhizhangyi,dc=com 及 ou=Group,dc=zhizhangyi,dc=com。

接下来,我们来创建一个叫作 Ada Catherine 的员工并将其分配到 Secretary 组来验证上述配置是否生效。

[root@ldap ~]# slappasswd

New password:

Re-enter new password:

{SSHA}0ViaPfcyL9LkfV3xcSaXl/GuSrNcfViy

[root@ldap ~]# cat ldapuser.ldif

# create new

# replace to your own domain name for "dc=***,dc=***" section

dn: uid=ada,ou=People,dc=zhizhangyi,dc=com

objectClass: inetOrgPerson

objectClass: posixAccount

objectClass: shadowAccount

uid: ada

cn: Ada Catherine

sn: Catherine

userPassword: {SSHA}0ViaPfcyL9LkfV3xcSaXl/GuSrNcfViy

loginShell: /bin/bash

uidNumber: 1000

gidNumber: 1000

homeDirectory: /home/users/ada dn: cn=Secretary,ou=Group,dc=zhizhangyi,dc=com

objectClass: posixGroup

cn: Secretary

gidNumber: 1000

memberUid: secretary

[root@ldap ~]# ldapadd -x -D cn=Manager,dc=zhizhangyi,dc=com -W -f ldapuser.ldif

Enter LDAP Password:

adding new entry "uid=ada,ou=People,dc=zhizhangyi,dc=com" adding new entry "cn=Secretary,ou=Group,dc=zhizhangyi,dc=com"

#我们也可以使用 ldapsearch 命令来查看 LDAP 目录服务中的所有条目信息:

[root@ldap ~]# ldapsearch -x -b "dc=zhizhangyi,dc=com" -H ldap://127.0.0.1

#如果要删除一个条目,可以按下面的命令操作:

[root@ldap ~]# ldapdelete -x -W -D 'cn=Manager,dc=zhizhangyi,dc=com' "uid=ada,ou=People,dc=zhizhangyi,dc=com"

1.5 使用 phpLDAPadmin 来管理 LDAP 服务

通过 LDIF 文件可以在终端上管理起整个 LDAP,但是我们都喜欢图形化界面。phpLDAPadmin 正是一个可以通过浏览器来管理 LDAP 服务的 Web 工具。

在安装 phpLDAPadmin 之前,要确保服务器上已经启动了 Apache httpd 服务及 PHP 2。准备就绪后,我们按下面的操作来安装和配置 phpLDAPadmin:

[root@ldap ~]# yum -y install epel-release

[root@ldap ~]# yum --enablerepo=epel -y install phpldapadmin

[root@ldap ~]# vim /etc/phpldapadmin/config.php

# line 397: uncomment, line 398: comment out

$servers->setValue('login','attr','dn');

// $servers->setValue('login','attr','uid');

[root@ldap ~]# cat /etc/httpd/conf.d/phpldapadmin.conf

#

# Web-based tool for managing LDAP servers

# Alias /phpldapadmin /usr/share/phpldapadmin/htdocs

Alias /ldapadmin /usr/share/phpldapadmin/htdocs <Directory /usr/share/phpldapadmin/htdocs>

<IfModule mod_authz_core.c>

# Apache 2.4

Require local

Require all granted

</IfModule>

<IfModule !mod_authz_core.c>

# Apache 2.2

Order Deny,Allow

Deny from all

Allow from 127.0.0.1

Allow from ::1

</IfModule>

</Directory>

[root@ldap ~]# systemctl restart httpd

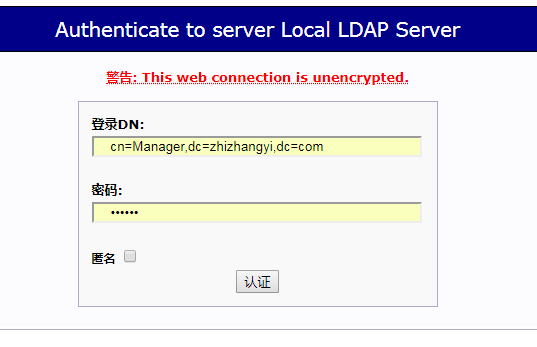

安装成功的话,在浏览器中访问 http://localhost:8000/phpldapadmin/ 便会进入 phpLDAPadmin 管理页面:

ldap认证服务的搭建的更多相关文章

- No.1 CAS 之LDAP认证服务端集群配置

建档日期: 2016/08/31 最后修改日期: 2016/12/09 1 概述 本文描述了CAS单点登录服务端配置的大概流程,希望抛砖引玉,帮助你完成CAS服务端的配置. 本文采用apa ...

- Windows 下搭建LDAP服务器

五一闲来没事,加上项目正在进行UAT.抽空研究了一下LDAP相关知识.随手做一个记录. 为了方便阅读还是先介绍一下什么是LDAP? 前言.Lightweight Directory Access Pr ...

- 完整版的OpenLDAP搭建全过程

总结: 先写总结,再写正文,嘿嘿嘿.这还是第一次认真的写个文档,写个总结,哈哈.大概在一个月前,第一次听说这个东西,完全没有概念,刚开始的时候看理论的知识,看了几次之后就没看了,看不 ...

- OpenLDAP搭建全过程

目 的:搭建一套完整的OpenLDAP系统,实现账号的统一管理. 1:OpenLDAP服务端的搭建 2:P ...

- openldap完整版本搭建记录

文档信息 目 的:搭建一套完整的OpenLDAP系统,实现账号的统一管理. 1:OpenLDAP服务端的搭建 ...

- spring security oauth2 搭建认证中心demo

oauth2 介绍 oauth2 协议应该是开发者们耳熟能详的协议了,这里就不做过多的介绍了,具体介绍如何在spring security中搭建oauth2的认证服务.Spring-Securit ...

- OpenLDAP部署目录服务

文档信息 目 的:搭建一套完整的OpenLDAP系统,实现账号的统一管理. 1:OpenLDAP服务端的搭建 ...

- presto中ldaps配置完整流程

最近开始转战presto,至于前面章节中的Hbase,我也会持续更新,喜欢我的可以关注我.关于这个流程,我看过阿里云的的一篇文章,但看后还是不知所云,就写下了这篇博客,大家感兴趣的可以访问那篇文章—— ...

- RHCE认证考前辅导

一一:Linux认证题库详细说明 注意事项 (1) RHCSA上午2.5小时,RHCE下午3.5小时,考生需对题目非常熟练. (2) 5样东西必带(身份证.1支黑色水笔.常用邮箱.姓名拼音.聪明的脑袋 ...

随机推荐

- 关于Http请求Cookie问题

在Http请求中,很多时候我们要设置Cookie和获取返回的Cookie,在这个问题上踩了一个很大的坑,主要是两个问题: 1.不能获取到重定向返回的Cookie: 2.两次请求返回的Cookie是相同 ...

- Java + selenium 元素定位(5)之By Xpath

这篇关于Xpath方法的文章和之前那篇CSS的方法一样,使用前,需要先掌握一些Xpath的相关知识.当然,网上也有各种工具可以帮助我们获取到元素的Xpath,但是这并不代表着我们就可以不用了解Xpat ...

- upc组队赛15 Lattice's basics in digital electronics【模拟】

Lattice's basics in digital electronics 题目链接 题目描述 LATTICE is learning Digital Electronic Technology. ...

- Write File in Vugen

Write a parameter to a text file in loadrunner script char *filename = "c:\\myfilename.txt&qu ...

- ssh 免密码登录实现批量处理

搭建集群的时候ssh 免密码登录是一个问题以下脚本将实现批量处理 文件1主机名:host 17.19.18.11:12317.19.18.12:123 文件2:ssh_setup.py #!/usr/ ...

- python 图像的离散傅立叶变换

图像(MxN)的二维离散傅立叶变换可以将图像由空间域变换到频域中去,空间域中用x,y来表示空间坐标,频域由u,v来表示频率,二维离散傅立叶变换的公式如下: 在python中,numpy库的fft模块有 ...

- Juqery插件编写 基础说明

<!DOCTYPE html> <html> <head> <meta name="viewport" content="wid ...

- 关于uboot一些概念

U-boot的环境变量值得注意的有两个: bootcmd 和bootargs. bootcmd 前面有说过bootcmd是自动启动时默认执行的一些命令,因此你可以在当前环境中定义各种不同配置,不同环境 ...

- 工作中SQL语句的优化

在我们的工作中,数据是很多的,这是我常见问题遇到的问题做了简短总结. 1.对查询进行优化,应尽量避免全表扫描,首先应考虑在 where 及 order by 涉及的列上建立索引. 2.应尽量避免在 w ...

- go语言从例子开始之Example15.闭包

Go 支持通过 闭包来使用 匿名函数.匿名函数在你想定义一个不需要命名的内联函数时是很实用的. 闭包简单理解,函数反回值是一个函数 Example: package main import " ...