Kubelet bootstrap认证配置步骤

kubelet 授权 kube-apiserver 的一些操作 exec run logs 等

RBAC 只需创建一次就可以

- kubectl create clusterrolebinding kube-apiserver:kubelet-apis --clusterrole=system:kubelet-api-admin --user kubernetes

创建 bootstrap kubeconfig 文件

注意: token 生效时间为 1day , 超过时间未创建自动失效,需要重新创建 token

- kubeadm token create --description kubelet-bootstrap-token --groups system:bootstrappers:kubernetes-clientgroup --kubeconfig ~/.kube/config

查看生成的 token

- kubeadm token list --kubeconfig ~/.kube/config

TOKEN TTL EXPIRES USAGES DESCRIPTION EXTRA GROUPS

2kcmsb.hyl5s4g0l1mkff9z 23h 2018-11-16T11:08:00+08:00 authentication,signing kubelet-bootstrap-token system:bootstrappers:kubernetes-clientgroup

配置集群参数,生成kubernetes-clientgroup-bootstrap.kubeconfig

- kubectl config set-cluster kubernetes \

- --certificate-authority=/etc/kubernetes/ssl/ca.pem \

- --embed-certs=true \

- --server=https://192.168.1.7:6443 \ #master节点ip

- --kubeconfig=kubernetes-clientgroup-bootstrap.kubeconfig

配置客户端认证

- kubectl config set-credentials kubelet-bootstrap \

- --token= 2kcmsb.hyl5s4g0l1mkff9z \ #上面生成的token

- --kubeconfig=kubernetes-clientgroup-bootstrap.kubeconfig

配置关联

- kubectl config set-context default \

- --cluster=kubernetes \

- --user=kubelet-bootstrap \

- --kubeconfig=kubernetes-clientgroup-bootstrap.kubeconfig

配置默认关联

- kubectl config use-context default --kubeconfig=kubernetes-clientgroup-bootstrap.kubeconfig

拷贝生成的 kubernetes-clientgroup-bootstrap.kubeconfig 文件到其它所有的node节点,并重命名

- scp kubernetes-clientgroup-bootstrap.kubeconfig 192.168.1.8:/etc/kubernetes/bootstrap.kubeconfig

配置 bootstrap RBAC 权限

- kubectl create clusterrolebinding kubelet-bootstrap --clusterrole=system:node-bootstrapper --group=system:bootstrappers

- 否则报如下错误

failed to run Kubelet: cannot create certificate signing request: certificatesigningrequests.certificates.k8s.io is forbidden: User "system:bootstrap:1jezb7" cannot create- certificatesigningrequests.certificates.k8s.io at the cluster scope

创建自动批准相关 CSR 请求的 ClusterRole

- vi /etc/kubernetes/tls-instructs-csr.yaml

- kind: ClusterRole

- apiVersion: rbac.authorization.k8s.io/v1

- metadata:

- name: system:certificates.k8s.io:certificatesigningrequests:selfnodeserver

- rules:

- - apiGroups: ["certificates.k8s.io"]

- resources: ["certificatesigningrequests/selfnodeserver"]

- verbs: ["create"]

导入 yaml 文件

- kubectl apply -f /etc/kubernetes/tls-instructs-csr.yaml

clusterrole.rbac.authorization.k8s.io "system:certificates.k8s.io:certificatesigningrequests:selfnodeserver" created

查看创建的ClusterRole

- kubectl describe ClusterRole/system:certificates.k8s.io:certificatesigningrequests:selfnodeserver

- # 自动批准 system:bootstrappers 组用户 TLS bootstrapping 首次申请证书的 CSR 请求

- kubectl create clusterrolebinding node-client-auto-approve-csr --clusterrole=system:certificates.k8s.io:certificatesigningrequests:nodeclient --group=system:bootstrappers

# 自动批准 system:nodes 组用户更新 kubelet 自身与 apiserver 通讯证书的 CSR 请求- kubectl create clusterrolebinding node-client-auto-renew-crt --clusterrole=system:certificates.k8s.io:certificatesigningrequests:selfnodeclient --group=system:nodes

# 自动批准 system:nodes 组用户更新 kubelet api 端口证书的 CSR 请求- kubectl create clusterrolebinding node-server-auto-renew-crt --clusterrole=system:certificates.k8s.io:certificatesigningrequests:selfnodeserver --group=system:nodes

- 查看已有绑定 kubectl get clusterrolebindings

动态 kubelet 配置

创建kubelet服务文件

- mkdir -p /var/lib/kubelet

- vim /etc/systemd/system/kubelet.service

- [Unit]

- Description=Kubernetes Kubelet

- Documentation=https://github.com/GoogleCloudPlatform/kubernetes

- After=docker.service

- Requires=docker.service

- [Service]

- WorkingDirectory=/var/lib/kubelet

- ExecStart=/usr/local/bin/kubelet \

- --hostname-override=k8s-wjoyxt \ #本地node节点的hostname

- --pod-infra-container-image=jicki/pause-amd64:3.1 \ #pod的基础镜像,即gcr的gcr.io/google_containers/pause-amd64:3.1镜像

- --bootstrap-kubeconfig=/etc/kubernetes/bootstrap.kubeconfig \

- --kubeconfig=/etc/kubernetes/kubelet.kubeconfig \

- --config=/etc/kubernetes/kubelet.config.json \

- --cert-dir=/etc/kubernetes/ssl \

- --logtostderr=true \

- --v=

- [Install]

- WantedBy=multi-user.target

创建 kubelet config 配置文件

- vim /etc/kubernetes/kubelet.config.json

- {

- "kind": "KubeletConfiguration",

- "apiVersion": "kubelet.config.k8s.io/v1beta1",

- "authentication": {

- "x509": {

- "clientCAFile": "/etc/kubernetes/ssl/ca.pem"

- },

- "webhook": {

- "enabled": true,

- "cacheTTL": "2m0s"

- },

- "anonymous": {

- "enabled": false

- }

- },

- "authorization": {

- "mode": "Webhook",

- "webhook": {

- "cacheAuthorizedTTL": "5m0s",

- "cacheUnauthorizedTTL": "30s"

- }

- },

- "address": "172.16.6.66", #本地node节点的IP

- "port": ,

- "readOnlyPort": ,

- "cgroupDriver": "cgroupfs",

- "hairpinMode": "promiscuous-bridge",

- "serializeImagePulls": false,

- "RotateCertificates": true,

- "featureGates": {

- "RotateKubeletClientCertificate": true,

- "RotateKubeletServerCertificate": true

- },

- "MaxPods": "",

- "failSwapOn": false,

- "containerLogMaxSize": "10Mi",

- "containerLogMaxFiles": ,

- "clusterDomain": "cluster.local.",

- "clusterDNS": ["10.254.0.2"]

- }

以上配置中:

cluster.local. 为 kubernetes 集群的 domain

10.254.0.2 预分配的 dns 地址

"clusterDNS": ["10.254.0.2"] 可配置多个 dns地址,逗号可开, 可配置宿主机dns

- systemctl daemon-reload

- systemctl enable kubelet

- systemctl start kubelet

- systemctl status kubelet

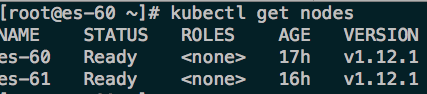

验证nodes

注意:这里的 ROLES 是节点标签

关于 kubectl get node 中的 ROLES 的标签

单 Master 打标签 kubectl label node es-60 node-role.kubernetes.io/master="",当标签为 NoSchedule,表示不进行资源调度

更新标签命令为 kubectl label nodes es-60 node-role.kubernetes.io/master=:NoSchedule --overwrite

单 Node 打标签 kubectl label node es-61 node-role.kubernetes.io/node=""

关于删除 label 可使用 - 号相连 如: kubectl label nodes es-61 node-role.kubernetes.io/node-

查看自动生成的证书配置文件

- ls -lt /etc/kubernetes/ssl/kubelet-*

Kubelet bootstrap认证配置步骤的更多相关文章

- Kubelet bootstrap 流程

首先,什么是kubelet bootstrap?在安装 k8s worker node 时,基本上 worker 的初始状态仅仅是安装了 docker 和 kubelet,worker 需要一种机制跟 ...

- Kubernetes Kubelet安全认证连接Apiserver

Kubelet使用安全认证连接Apiserver,可以用Token或证书连接.配置步骤如下. 1,生成Token命令 head -c /dev/urandom | od -An -t x | tr - ...

- centos LAMP第二部分apache配置 下载discuz!配置第一个虚拟主机 安装Discuz! 用户认证 配置域名跳转 配置apache的访问日志 配置静态文件缓存 配置防盗链 访问控制 apache rewrite 配置开机启动apache tcpdump 第二十节课

centos LAMP第二部分apache配置 下载discuz!配置第一个虚拟主机 安装Discuz! 用户认证 配置域名跳转 配置apache的访问日志 配置静态文件缓存 配置防盗链 ...

- APACHE + LDAP 的权限认证配置方法

原文地址:http://www.chinaunix.net/jh/49/627646.html 一.前言 很多朋友希望利用 Apache 通过 LDAP 进行用户认证及权限管理. 通过多次试验 ...

- Fortinet网络接入及安全方案配置步骤

http://sec.chinabyte.com/200/12553700.shtml 1.概述: Fortinet无线接入及方案由以下两类设备组成: AC(Wifi接入控制器)及安全网关:Forti ...

- log4j.properties 详解与配置步骤

一.log4j.properties 的使用详解 1.输出级别的种类 ERROR.WARN.INFO.DEBUGERROR 为严重错误 主要是程序的错误WARN 为一般警告,比如session丢失IN ...

- log4j.properties 详解与配置步骤(转)

找的文章,供参考使用 转自 log4j.properties 详解与配置步骤 一.log4j.properties 的使用详解 1.输出级别的种类 ERROR.WARN.INFO.DEBUGERROR ...

- MySQL数据库集群进行正确配置步骤

MySQL数据库集群进行正确配置步骤 2010-06-09 10:47 arrowcat 博客园 字号:T | T 我们今天是要和大家一起分享的是对MySQL数据库集群进行正确配置,我前两天在相关网站 ...

- Apache安装配置步骤

注释:这里以Linux 红帽商业版为例~~~~~~~纯手打啊 Apache安装配置步骤 准备:关闭其他虚拟设备 #/etc/init.d/libvirtd stop #/etc/init.d/xend ...

随机推荐

- Window服务器 安装 Memcached

官网上并未提供 Memcached 的Window平台安装包,我们可以使用以下链接来下载,你需要根据自己的系统平台及需要的版本号点击对应的链接下载即可: 32位系统 1.2.5版本:http://st ...

- 入门项目 A4 db_handler 数据操作文件

''' 数据处理层 ''' from conf import settings # 以下代码中有提前定义的路径函数,需要导入配置文件包下面的设置模块 import json # 以下代码中有需要序列化 ...

- VS Code 工具配置和格式化

{ "onSave": true, "javascript": { "indent_size": 2, "indent_char& ...

- java基础(7)集合与泛型

第一部分:Collection集合 1 collection集合概述 集合按照其存储结构可以分为两大类,分别是单列集合java.util.Collection和双列集合java.util.Map. C ...

- Error: No EPCS layout data - looking for section [EPCS-C84018]

/********************************************************************** * Error: No EPCS layout data ...

- android用户信息保存

一.SharedPreferences key-value方式保存简单类型的数据.文件位置data/data/相应的包名/xml文件 保存 SharedPreferences preference = ...

- myelipse与maven结合配置

添加插件 指定maven中jar包默认仓库地址 maven中debug模式中断点关联不到项目代码的问题 解决方法参考文章:https://blog.csdn.net/urnot/article/det ...

- 面試題之web

1. django和flask框架的区别? django:大而全的全的框架,重武器:内置很多组件:ORM.admin.Form.ModelForm.中间件.信号.缓存.csrf等 flask: 微型框 ...

- SQL 查询当天,本月,本周的记录

SELECT * FROM 表 WHERE CONVERT(Nvarchar, dateandtime, 111) = CONVERT(Nvarchar, GETDATE(), 111) ORDE ...

- Python【每日一问】01

问:深拷贝.浅拷贝.直接赋值的区别是什么?并举例说明 1.区别 (1)直接赋值:对象的引用 (2)浅拷贝(copy):拷贝父对象,不会拷贝对象的内部的子对象 (3)深拷贝(deepcopy): cop ...