20199326《Linux内核原理与分析》第十二周作业

Collabtive系统跨站请求伪造攻击实验

实验背景

CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSRF/XSRF;

作用:攻击者盗用了你的身份,以你的名义发送恶意请求;

危害:以你名义发送邮件,发消息,盗取你的账号,甚至于购买商品,虚拟货币转账......造成的问题包括:个人隐私泄露以及财产安全;

正式实验

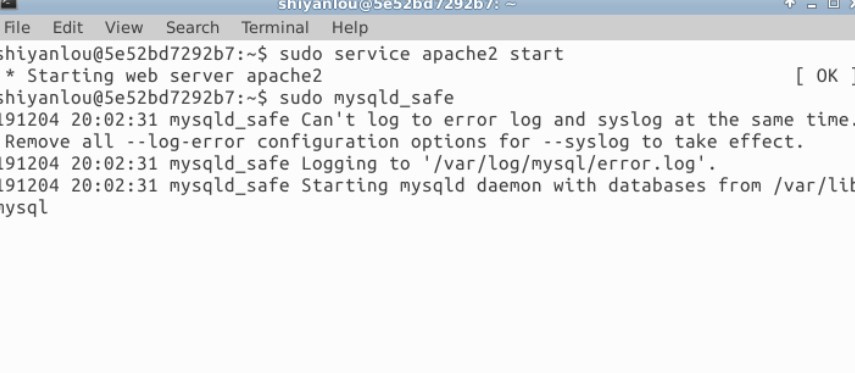

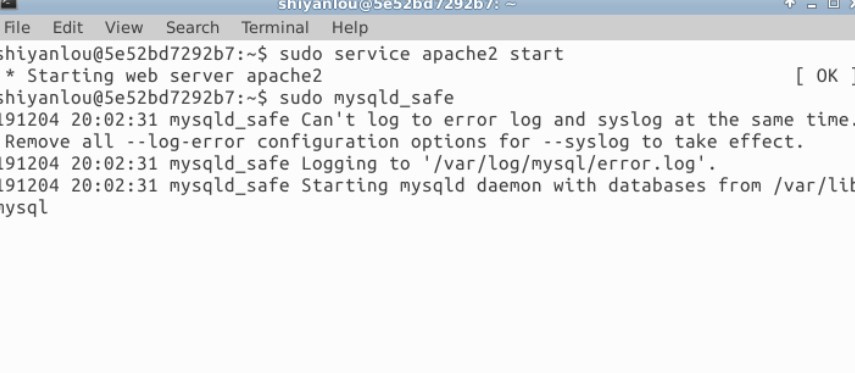

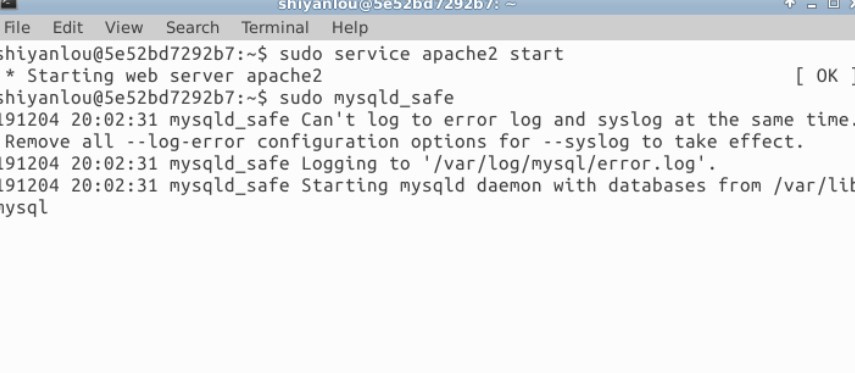

1.启动服务,由于mysql_safe不会退出,所以启动后该终端需要保留,在其他终端中执行后续命令

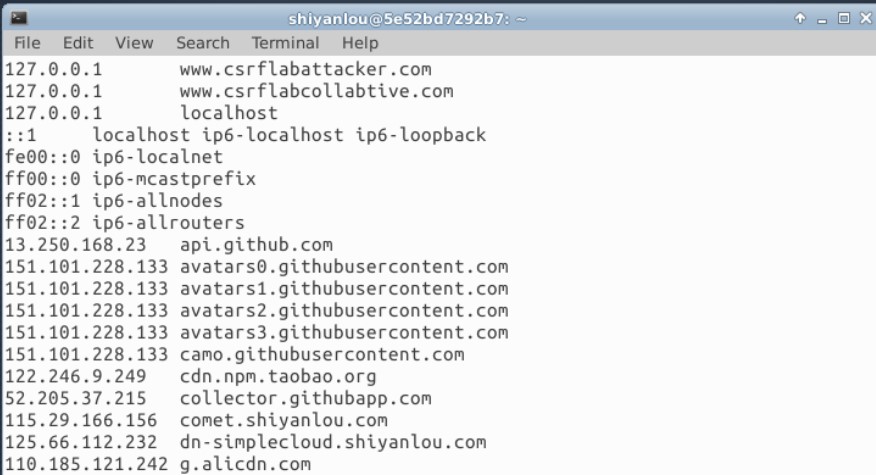

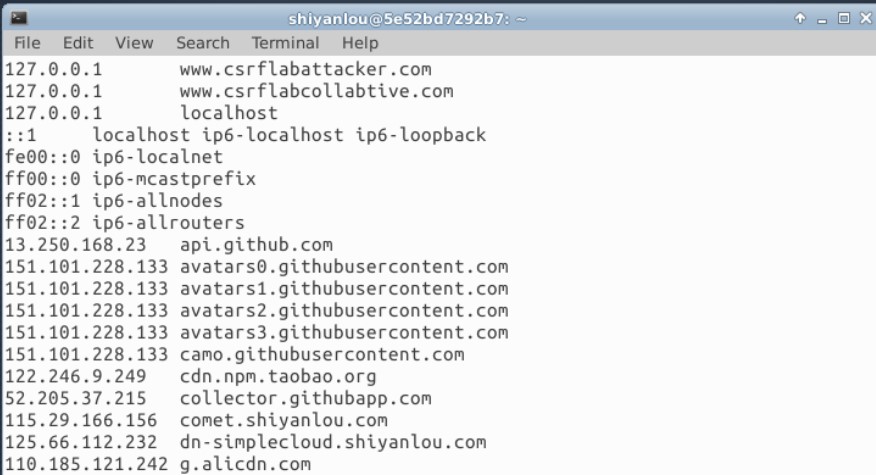

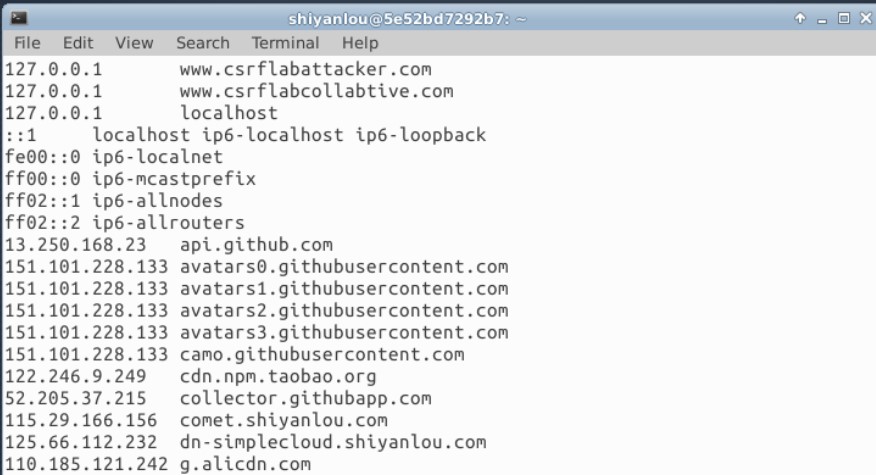

2.配置DNS

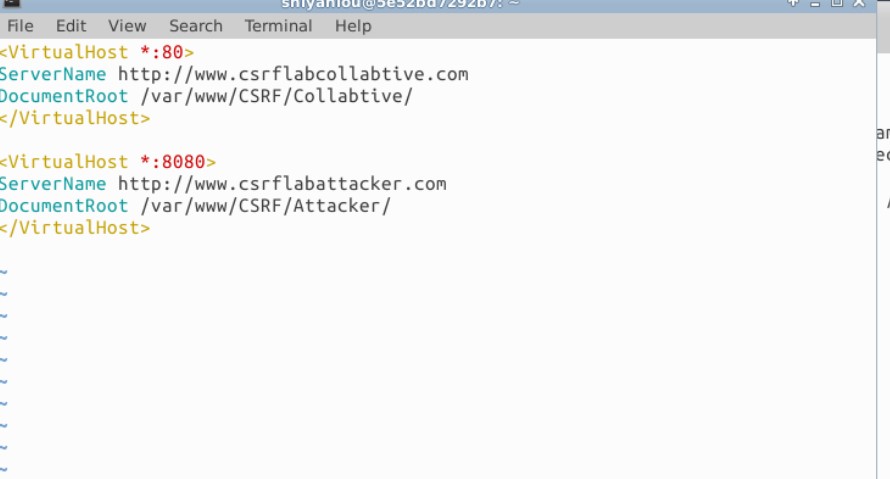

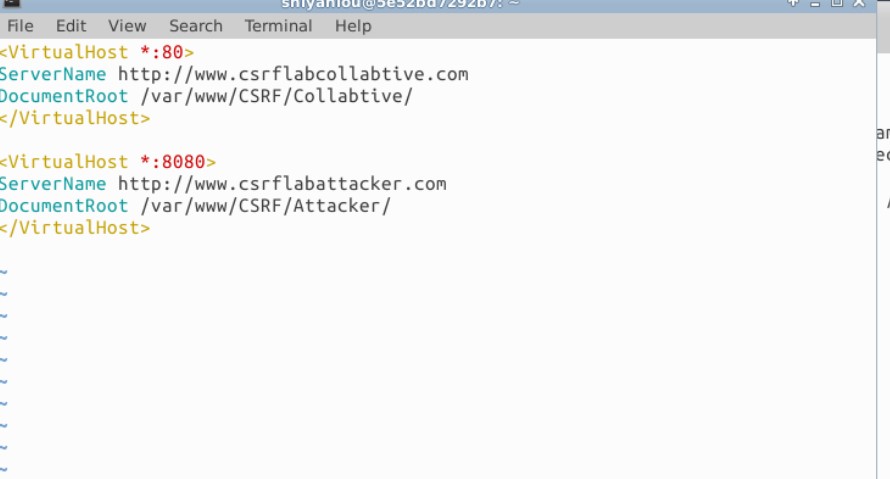

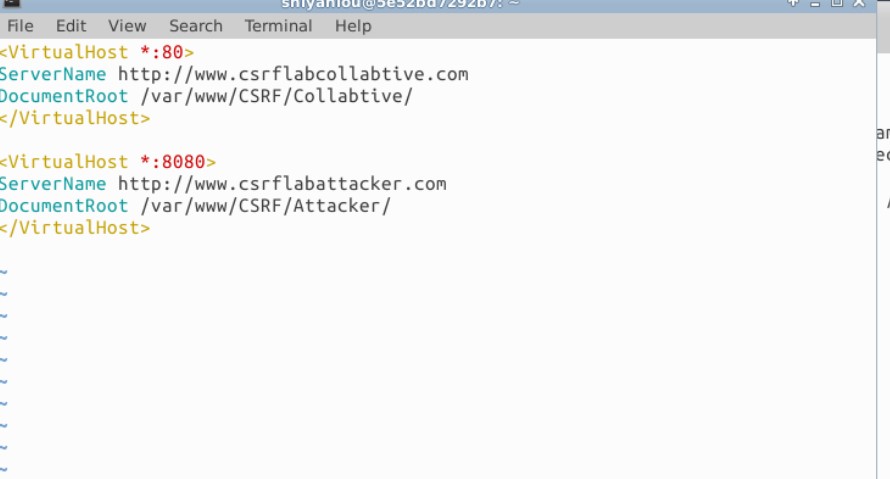

3.网站配置

4.重启服务

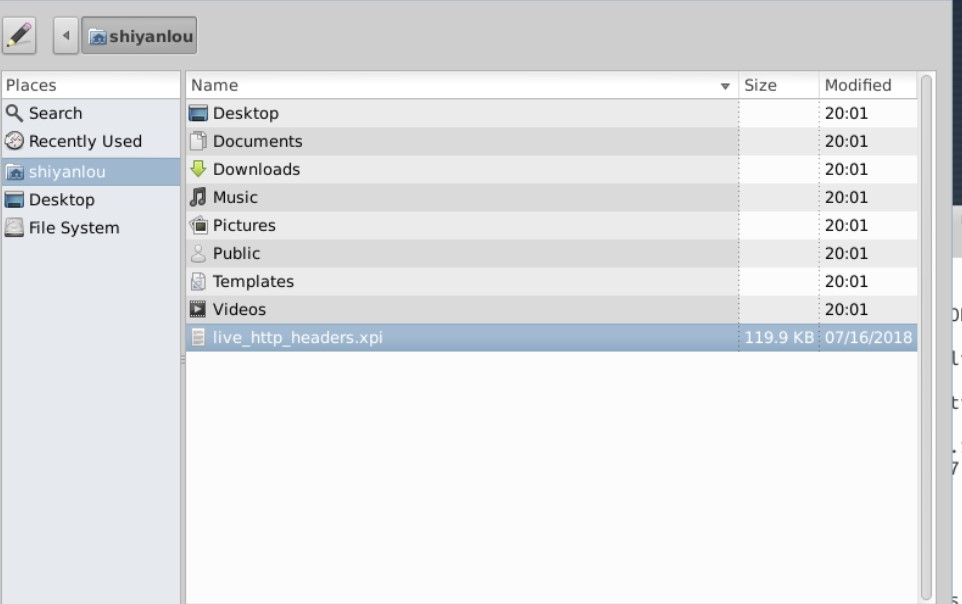

5.安装 livehttpheader 插件

打开终端并通过以下命令下载Live Http Headers插件文件。

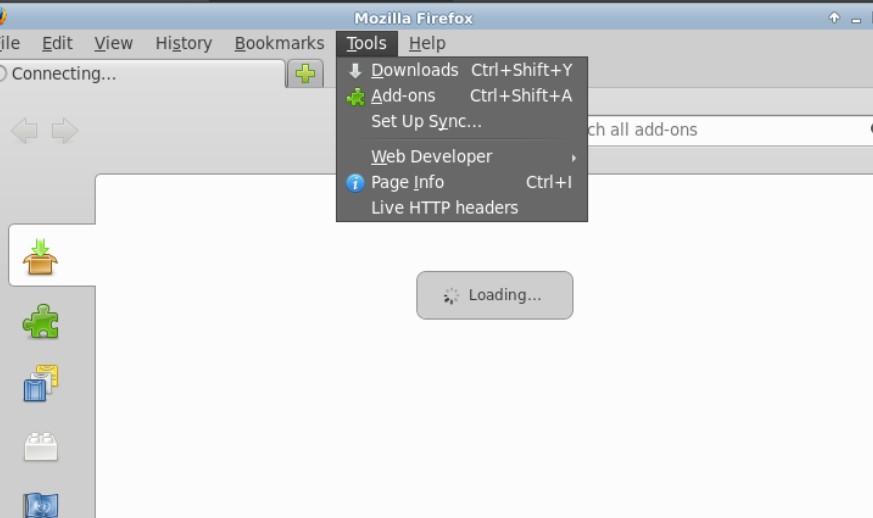

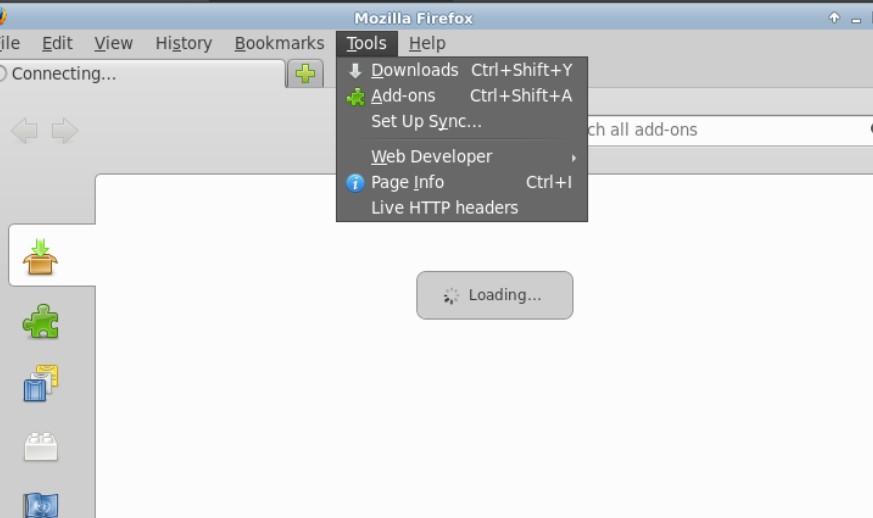

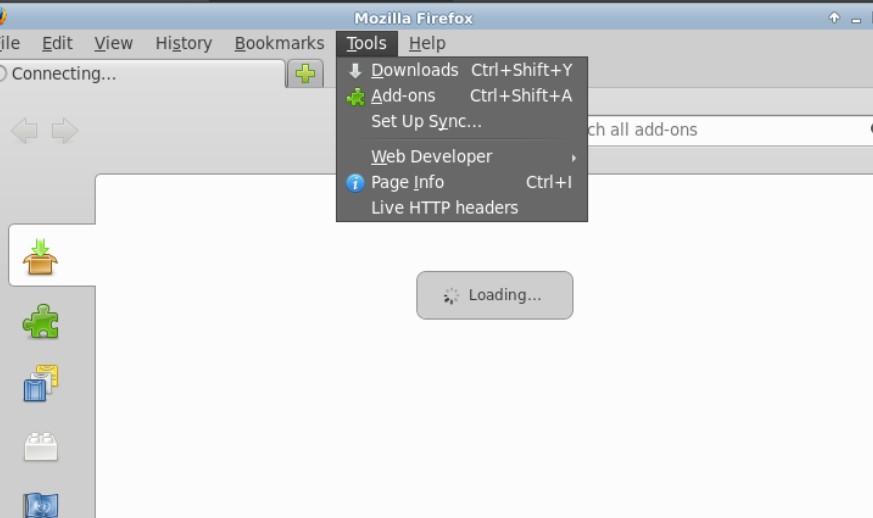

打开浏览器,点击工具栏上面的Tools>>Add-ons:

进入Add-ons Manager页面,点击页面上方中间的图标,勾选Install Add-on From File

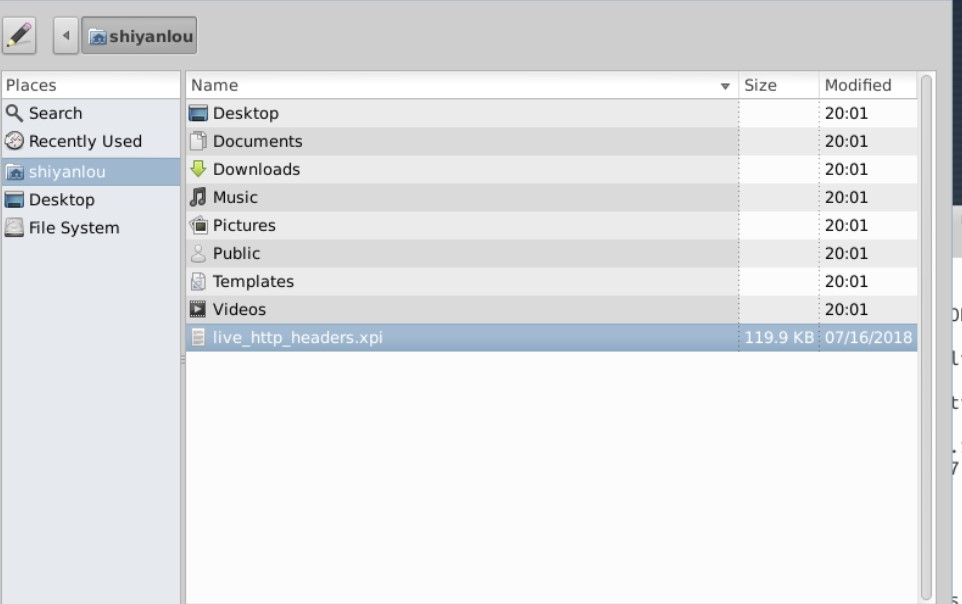

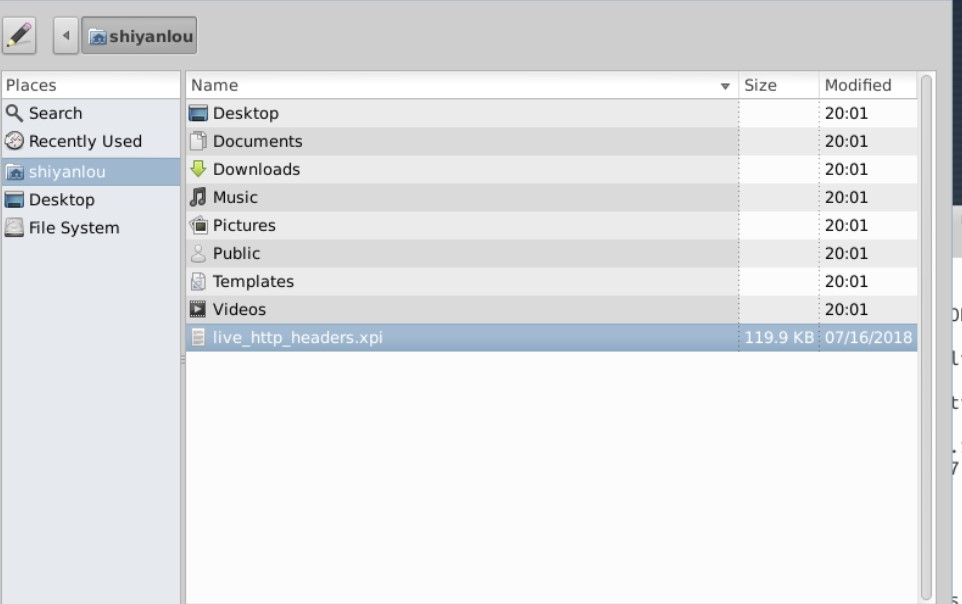

选择文件夹中 shiyanlou 目录下的 live_http_headers.xpi 文件并Open:

在弹出的提示框中选择Install Now,并重启浏览器:

再一次点击工具栏上面的Tools就可以看到Live Http Headers已经安装成功了。

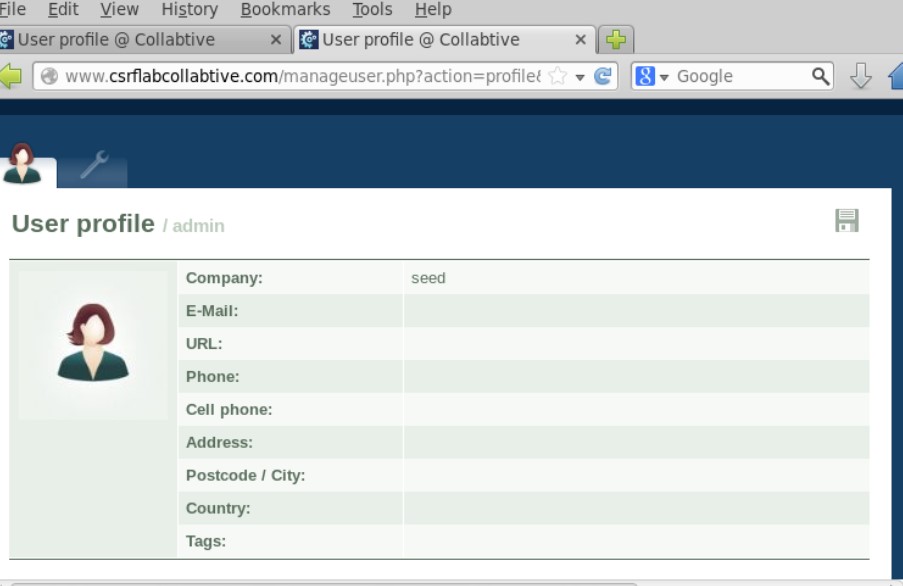

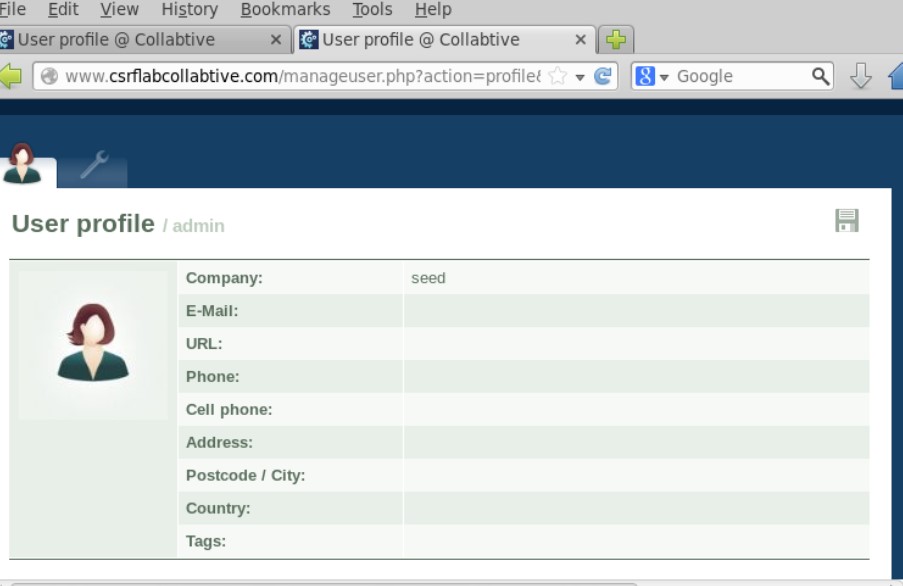

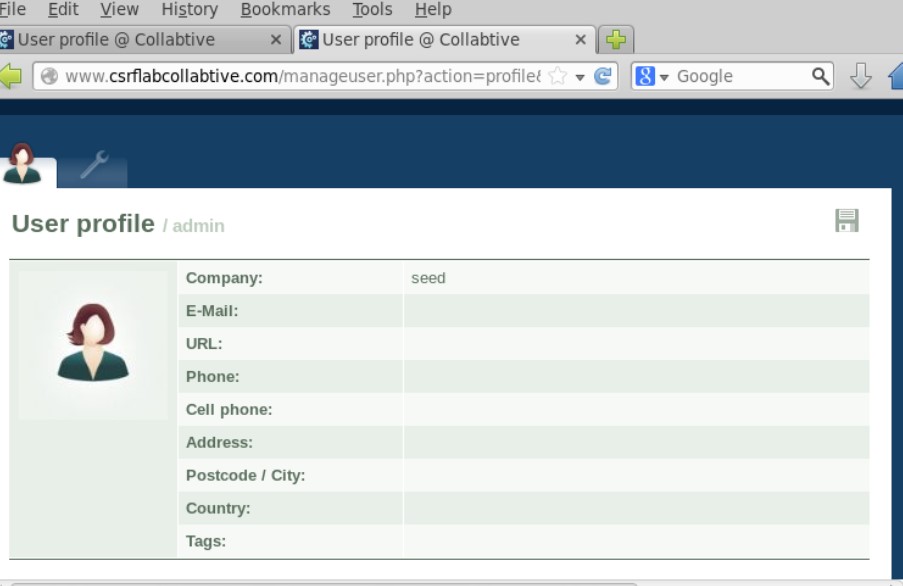

6.访问 www.csrflabcollabtive.com 并进行登录

用户:admin 密码:admin,当我们希望可以修改别人的用户时,我们需要知道修改数据时的数据流,这个时候我们可以使用firefox浏览器的LiveHttpHeader插件来进行抓包获取修改用户时候的http消息

点击菜单栏tools-LiveHttpHeader,然后访问编辑用户页面

再点击 send 按钮。在我们的 livehttpheader 窗口中可以找到类似下图的内容

通过抓取的信息,我们可以得知:

验证 url 为 http://www.csrflabcollabtive.com/manageuser.php?action=edit ,各信息的对应名称也能看到,比如 userfile,company 等等。

攻击成功。实验结束

攻击者模拟一个页面进行自动提交,当用户访问这个页面时,相当于用户自己去修改信息,服务器不会判断是用户发起的还是自动发起的,这个时候漏洞就产生了

20199326《Linux内核原理与分析》第十二周作业的更多相关文章

- 2018-2019-1 20189221 《Linux内核原理与分析》第八周作业

2018-2019-1 20189221 <Linux内核原理与分析>第八周作业 实验七 编译链接过程 gcc –e –o hello.cpp hello.c / gcc -x cpp-o ...

- 2018-2019-1 20189221 《Linux内核原理与分析》第七周作业

2018-2019-1 20189221 <Linux内核原理与分析>第七周作业 实验六 分析Linux内核创建一个新进程的过程 代码分析 task_struct: struct task ...

- 2018-2019-1 20189221 《Linux内核原理与分析》第六周作业

2018-2019-1 20189221 <Linux内核原理与分析>第六周作业 实验五 实验过程 将Fork函数移植到Linux的MenuOS fork()函数通过系统调用创建一个与原来 ...

- 2018-2019-1 20189221《Linux内核原理与分析》第五周作业

2018-2019-1 20189221<Linux内核原理与分析>第五周作业 实验四 实验过程 当用户态进程调用一个系统调用时,cpu切换到内核态并开始执行一个内核函数. 在Linux中 ...

- 2018-2019-1 20189221《Linux内核原理与分析》第三周作业

2018-2019-1 20189221<Linux内核原理与分析>第三周作业 实验二 完成一个简单的时间片轮转多道程序内核代码 实验过程 在实验楼中编译内核 编写mymain.c函数和m ...

- 2019-2020-1 20199329《Linux内核原理与分析》第十三周作业

<Linux内核原理与分析>第十三周作业 一.本周内容概述 通过重现缓冲区溢出攻击来理解漏洞 二.本周学习内容 1.实验简介 注意:实验中命令在 xfce 终端中输入,前面有 $ 的内容为 ...

- 2019-2020-1 20199329《Linux内核原理与分析》第十一周作业

<Linux内核原理与分析>第十一周作业 一.本周内容概述: 学习linux安全防护方面的知识 完成实验楼上的<ShellShock 攻击实验> 二.本周学习内容: 1.学习& ...

- 2019-2020-1 20199329《Linux内核原理与分析》第八周作业

<Linux内核原理与分析>第八周作业 一.本周内容概述: 理解编译链接的过程和ELF可执行文件格式 编程练习动态链接库的两种使用方式 使用gdb跟踪分析一个execve系统调用内核处理函 ...

- 2019-2020-1 20199329《Linux内核原理与分析》第七周作业

<Linux内核原理与分析>第七周作业 一.本周内容概述: 对Linux系统如何创建一个新进程进行追踪 分析Linux内核创建一个新进程的过程 二.本周学习内容: 1.学习进程的描述 操作 ...

- 2019-2020-1 20199329《Linux内核原理与分析》第六周作业

<Linux内核原理与分析>第六周作业 一.本周内容概述: 学习系统调用的相关理论知识,并使用库函数API和C代码中嵌入汇编代码两种方式使用getpid()系统调用 学习系统调用syste ...

随机推荐

- 使用vue-cli脚手架创建vue项目

使用vue-cli脚手架创建vue项目 首先,你已经安装了node. 使用vue-cli@2 创建项目 执行 命令: npm i -g vue-cli@2 //全局安装vue-cli@2脚手架 : v ...

- nginx 安装教程

Nginx 安装教程 本教程在CentOS6.7中安装nginx 1.8.0,Nginx中加入了taobao的concat模块,nginx-upload-module模块,pcre 以及nginx-u ...

- NKOJ4238 天天爱跑步(【NOIP2016 DAY1】)

问题描述 小C同学认为跑步非常有趣,于是决定制作一款叫做<天天爱跑步>的游戏.<天天爱跑步>是一个养成类游戏,需要玩家每天按时上线,完成打卡任务. 这个游戏的地图可以看作一棵包 ...

- WPF使用 Gmap.NET 绘制极坐标运动轨迹

大家好,已经很久没有更新了,今天写一篇关于WPF 使用 Gmap.NET 相关的,网上很多Winform的很**,所以我给Wpf进行一些补充.虽然它已经很久没有更新了,但是也只能用这个了.没别的好选择 ...

- 28. 实现 strStr()

d地址:https://leetcode-cn.com/problems/implement-strstr/ <?php /** 实现 strStr() 函数. 给定一个 haystack 字符 ...

- 使用vant的时候,报错:component has been registered but not used以及vant的使用方法总结

使用vant的时候,报错:component has been registered but not used以及vant的使用方法总结 在使用vant的时候. 想按需引入,于是安装了babel-pl ...

- java 根据图片文字动态生成图片

今天在做热敏打印机打印二维码,并有文字描述,想到的简单的方法就是根据热敏打印机的纸张宽度和高度,生成对应的图片,如下: package com.orisdom.utils; import lombok ...

- redis持久化(RDB、AOF、混合持久化)

redis持久化(RDB.AOF.混合持久化) 1. RDB快照(snapshot) 在默认情况下, Redis 将内存数据库快照保存在名字为 dump.rdb 的二进制文件中. 你可以对 Redis ...

- vue技术栈进阶(02.路由详解—基础)

路由详解(一)--基础: 1)router-link和router-view组件 2)路由配置 3)JS操作路由

- DNS是个什么东东

工作中经常用到或者听到DNS,什么内网服务器,DNS服务器,啥也别想,你问下自己,你知道什么是DNS吗? 如果你非常清楚,OK,那你肯定是鼠标点错了,赶紧关了这个页面吧,如果你不是很清楚,知道一点,那 ...

CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSRF/XSRF;

作用:攻击者盗用了你的身份,以你的名义发送恶意请求;

危害:以你名义发送邮件,发消息,盗取你的账号,甚至于购买商品,虚拟货币转账......造成的问题包括:个人隐私泄露以及财产安全;

正式实验

1.启动服务,由于mysql_safe不会退出,所以启动后该终端需要保留,在其他终端中执行后续命令

2.配置DNS

3.网站配置

4.重启服务

5.安装 livehttpheader 插件

打开终端并通过以下命令下载Live Http Headers插件文件。

打开浏览器,点击工具栏上面的Tools>>Add-ons:

进入Add-ons Manager页面,点击页面上方中间的图标,勾选Install Add-on From File

选择文件夹中 shiyanlou 目录下的 live_http_headers.xpi 文件并Open:

在弹出的提示框中选择Install Now,并重启浏览器:

再一次点击工具栏上面的Tools就可以看到Live Http Headers已经安装成功了。

6.访问 www.csrflabcollabtive.com 并进行登录

用户:admin 密码:admin,当我们希望可以修改别人的用户时,我们需要知道修改数据时的数据流,这个时候我们可以使用firefox浏览器的LiveHttpHeader插件来进行抓包获取修改用户时候的http消息

点击菜单栏tools-LiveHttpHeader,然后访问编辑用户页面

再点击 send 按钮。在我们的 livehttpheader 窗口中可以找到类似下图的内容

通过抓取的信息,我们可以得知:

验证 url 为 http://www.csrflabcollabtive.com/manageuser.php?action=edit ,各信息的对应名称也能看到,比如 userfile,company 等等。

攻击成功。实验结束

攻击者模拟一个页面进行自动提交,当用户访问这个页面时,相当于用户自己去修改信息,服务器不会判断是用户发起的还是自动发起的,这个时候漏洞就产生了

1.启动服务,由于mysql_safe不会退出,所以启动后该终端需要保留,在其他终端中执行后续命令

2.配置DNS

3.网站配置

4.重启服务

5.安装 livehttpheader 插件

打开终端并通过以下命令下载Live Http Headers插件文件。

打开浏览器,点击工具栏上面的Tools>>Add-ons:

进入Add-ons Manager页面,点击页面上方中间的图标,勾选Install Add-on From File

选择文件夹中 shiyanlou 目录下的 live_http_headers.xpi 文件并Open:

在弹出的提示框中选择Install Now,并重启浏览器:

再一次点击工具栏上面的Tools就可以看到Live Http Headers已经安装成功了。

6.访问 www.csrflabcollabtive.com 并进行登录

用户:admin 密码:admin,当我们希望可以修改别人的用户时,我们需要知道修改数据时的数据流,这个时候我们可以使用firefox浏览器的LiveHttpHeader插件来进行抓包获取修改用户时候的http消息

点击菜单栏tools-LiveHttpHeader,然后访问编辑用户页面

再点击 send 按钮。在我们的 livehttpheader 窗口中可以找到类似下图的内容

通过抓取的信息,我们可以得知:

验证 url 为 http://www.csrflabcollabtive.com/manageuser.php?action=edit ,各信息的对应名称也能看到,比如 userfile,company 等等。

攻击成功。实验结束

攻击者模拟一个页面进行自动提交,当用户访问这个页面时,相当于用户自己去修改信息,服务器不会判断是用户发起的还是自动发起的,这个时候漏洞就产生了

2018-2019-1 20189221 <Linux内核原理与分析>第八周作业 实验七 编译链接过程 gcc –e –o hello.cpp hello.c / gcc -x cpp-o ...

2018-2019-1 20189221 <Linux内核原理与分析>第七周作业 实验六 分析Linux内核创建一个新进程的过程 代码分析 task_struct: struct task ...

2018-2019-1 20189221 <Linux内核原理与分析>第六周作业 实验五 实验过程 将Fork函数移植到Linux的MenuOS fork()函数通过系统调用创建一个与原来 ...

2018-2019-1 20189221<Linux内核原理与分析>第五周作业 实验四 实验过程 当用户态进程调用一个系统调用时,cpu切换到内核态并开始执行一个内核函数. 在Linux中 ...

2018-2019-1 20189221<Linux内核原理与分析>第三周作业 实验二 完成一个简单的时间片轮转多道程序内核代码 实验过程 在实验楼中编译内核 编写mymain.c函数和m ...

<Linux内核原理与分析>第十三周作业 一.本周内容概述 通过重现缓冲区溢出攻击来理解漏洞 二.本周学习内容 1.实验简介 注意:实验中命令在 xfce 终端中输入,前面有 $ 的内容为 ...

<Linux内核原理与分析>第十一周作业 一.本周内容概述: 学习linux安全防护方面的知识 完成实验楼上的<ShellShock 攻击实验> 二.本周学习内容: 1.学习& ...

<Linux内核原理与分析>第八周作业 一.本周内容概述: 理解编译链接的过程和ELF可执行文件格式 编程练习动态链接库的两种使用方式 使用gdb跟踪分析一个execve系统调用内核处理函 ...

<Linux内核原理与分析>第七周作业 一.本周内容概述: 对Linux系统如何创建一个新进程进行追踪 分析Linux内核创建一个新进程的过程 二.本周学习内容: 1.学习进程的描述 操作 ...

<Linux内核原理与分析>第六周作业 一.本周内容概述: 学习系统调用的相关理论知识,并使用库函数API和C代码中嵌入汇编代码两种方式使用getpid()系统调用 学习系统调用syste ...

使用vue-cli脚手架创建vue项目 首先,你已经安装了node. 使用vue-cli@2 创建项目 执行 命令: npm i -g vue-cli@2 //全局安装vue-cli@2脚手架 : v ...

Nginx 安装教程 本教程在CentOS6.7中安装nginx 1.8.0,Nginx中加入了taobao的concat模块,nginx-upload-module模块,pcre 以及nginx-u ...

问题描述 小C同学认为跑步非常有趣,于是决定制作一款叫做<天天爱跑步>的游戏.<天天爱跑步>是一个养成类游戏,需要玩家每天按时上线,完成打卡任务. 这个游戏的地图可以看作一棵包 ...

大家好,已经很久没有更新了,今天写一篇关于WPF 使用 Gmap.NET 相关的,网上很多Winform的很**,所以我给Wpf进行一些补充.虽然它已经很久没有更新了,但是也只能用这个了.没别的好选择 ...

d地址:https://leetcode-cn.com/problems/implement-strstr/ <?php /** 实现 strStr() 函数. 给定一个 haystack 字符 ...

使用vant的时候,报错:component has been registered but not used以及vant的使用方法总结 在使用vant的时候. 想按需引入,于是安装了babel-pl ...

今天在做热敏打印机打印二维码,并有文字描述,想到的简单的方法就是根据热敏打印机的纸张宽度和高度,生成对应的图片,如下: package com.orisdom.utils; import lombok ...

redis持久化(RDB.AOF.混合持久化) 1. RDB快照(snapshot) 在默认情况下, Redis 将内存数据库快照保存在名字为 dump.rdb 的二进制文件中. 你可以对 Redis ...

路由详解(一)--基础: 1)router-link和router-view组件 2)路由配置 3)JS操作路由

工作中经常用到或者听到DNS,什么内网服务器,DNS服务器,啥也别想,你问下自己,你知道什么是DNS吗? 如果你非常清楚,OK,那你肯定是鼠标点错了,赶紧关了这个页面吧,如果你不是很清楚,知道一点,那 ...