Jmeter beanshell编程实例

1、引言

BeanShell是一种小型的,免费的,可嵌入的符合Java语法规范的源代码解释器,具有对象脚本语言特性。

在Jmeter实践中,由于BeanShell组件较高的自由度,通常被用来处理较为复杂,其它组件难以处理的问题 - 干脏活累活。而使用BeanShell组件自然需要一定的代码基础,最好是java编程基础。

Jmeter5.0提供的BeanShell组件包括:

- 取样器 - BeanShell取样器

- 前置处理器 - BeanShell前置处理器

- 后置处理器 - BeanShell后置处理器

- 断言 - BeanShell断言

- 定时器 - BeanShell定时器

- 监听器 - BeanShell监听器

下面我们通过一个典型的应用实例来讲解BeanShell在一次性能测试中的具体应用方法。

2、需求

现在我们有这样一个接口做为压测对象:

其使用HTTP协议进行交互,使用RSA加密算法进行加密传输,然后进行密文报文反馈。

其请求报文体基础格式为JSON,如下所示:

{

"format":"json",

"message":{

"head":{

"branchCode":"2110",

"channel":"BESK",

"timeStamp":"20180827105901487",

"transCode":"billQuery",

"transFlag":"01",

"transSeqNum":"BP180827105846210047"

},

"info":{

"epayCode":"VC-PAY2018080265602",

"input1":"123456",

"merchantId":"103881104410001",

"traceNo":"VC180827105846813462",

"userId":"1637206339848118"

}

}

}

我们无法用Jmeter的其它组件来实现报文体加密,因此引入Beanshell前置处理器将报文进行加密,接收到返回后再引入Beanshell断言解密返回报文并断言测试结果,具体拆分步骤如下:

- 在线程组下加入HTTP取样器

- 在取样器下加入HTTP信息头管理

- 在取样器下加入BeanShell预处理器,并完成JSON格式报文组装

- 在BeanShell处理器中完成报文体RSA加密验签,使用Jmeter变量保存

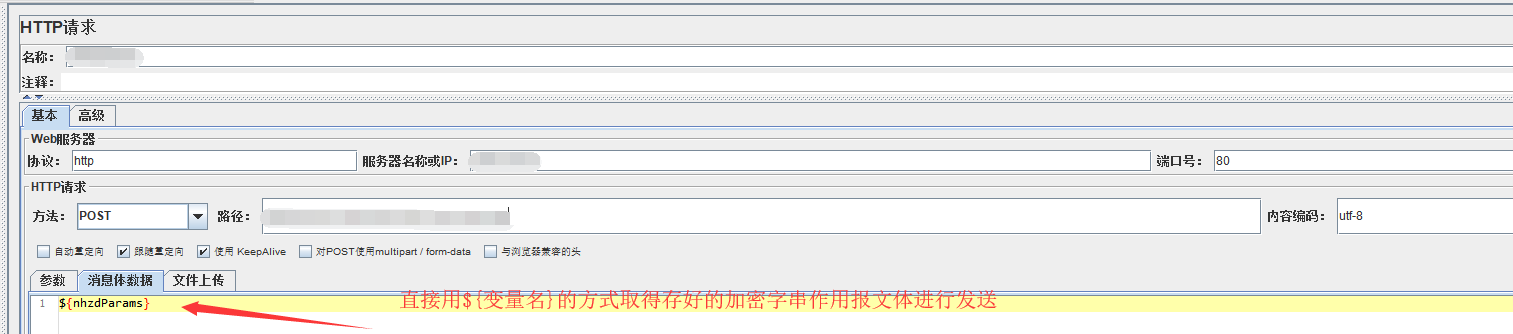

- 配置HTTP取样器使其使用上一步变量值发送加密报文

- 在取样器下加入BeanShell断言,解密返回报文并断言结果

- 配置其它监控器如查看结果树和聚合报告等监控测试结果

3、BeanShell实现

3.1、原始单元测试的java代码:

package com.xxx.test.mock; import cn.hutool.core.codec.Base64;

import cn.hutool.core.date.DatePattern;

import cn.hutool.core.date.DateUtil;

import cn.hutool.http.HttpResponse;

import cn.hutool.http.HttpUtil;

import cn.hutool.json.JSONObject;

import com.cwl.gw.xxx.utils;

import org.apache.commons.lang3.StringUtils; public void querySiteInfo() {

try{

JSONObject paramJson = new JSONObject();

JSONObject messageJson = new JSONObject();

JSONObject headJson = new JSONObject();

headJson.put("branchCode", "2110");

headJson.put("channel", "BESK");

headJson.put("timeStamp", DateUtil.format(new Date(), DatePattern.PURE_DATETIME_MS_PATTERN));

headJson.put("transCode", "billQuery");

headJson.put("transFlag", "01");

headJson.put("transSeqNum", "BP" + DateUtil.format(new Date(), DatePattern.PURE_DATETIME_MS_PATTERN)); JSONObject infoJson = new JSONObject();

infoJson.put("epayCode", "VC-PAY" + DateUtil.format(new Date(), DatePattern.PURE_DATETIME_MS_PATTERN));

infoJson.put("merchantId", "103881399990002");

infoJson.put("userId", "103881399990002");

infoJson.put("input1", "13000007");

infoJson.put("traceNo", "VC" + DateUtil.format(new Date(), DatePattern.PURE_DATETIME_MS_PATTERN)); messageJson.put("head", headJson);

messageJson.put("info", infoJson); paramJson.put("format", "json");

paramJson.put("message", messageJson); String req = paramJson.toString().replaceAll(" ", "");

System.out.println("请求参数:" + req);

String base64 = new String(Base64.encode(req.getBytes("utf-8")));

String sign = RSAUtil.sign(req, keyFilePath, keyStorePass);

System.out.println("签名:" + sign);

System.out.println("base64:" + base64);

System.out.println("reqContent:" + sign + "||" + base64);

System.out.println("请求地址:" + querySiteInfoUrl);

HttpResponse resp = HttpUtil.createPost(querySiteInfoUrl).body(sign + "||" + base64, "text/plain").execute(); System.out.println("response:" + resp);

String context = resp.body().substring(resp.body().indexOf("||") + 2);

System.out.println("context:" + context);

System.out.println("body:" + StringUtils.toString(Base64.decode(context), "utf-8")); System.out.println("验签:" + RSAUtil.verifySign(base64, sign, certFilePath));

} catch(Exception e) {

e.printStackTrace();

} }

3.2、调用的RSAUtil原始方法:

package com.xxx.gw.xxxx.utils; import cn.hutool.core.codec.Base64;

import org.apache.commons.lang3.StringUtils; import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.File;

import java.io.FileInputStream;

import java.io.IOException;

import java.io.UnsupportedEncodingException;

import java.security.KeyStore;

import java.security.PrivateKey;

import java.security.PublicKey;

import java.security.Signature;

import java.security.cert.CertificateFactory;

import java.security.cert.X509Certificate;

import java.util.Enumeration; /**

* 验签和加签工具类

* @author VC

*

*/

public class RSAUtil { /**

* 加签

* @param dataString 数据串

* @param keyFilePath 秘钥文件路径

* @param keyStorePass 秘钥库密码

* @return

*/

public static String sign(String dataString, String keyFilePath, String keyStorePass) {

String signatureString = null;

try {

KeyStore ks = KeyStore.getInstance("PKCS12");

FileInputStream fis = new FileInputStream(keyFilePath);

char[] nPassword = null;

if ((keyStorePass == null) || keyStorePass.trim().equals("")) {

nPassword = null;

} else {

nPassword = keyStorePass.toCharArray();

}

ks.load(fis, nPassword);

fis.close();

System.out.println("【返回数据加签】keystore type:" + ks.getType());

Enumeration<String> enums = ks.aliases();

String keyAlias = null;

if (enums.hasMoreElements()) {

keyAlias = (String) enums.nextElement();

System.out.println("【返回数据加签】keyAlias=" + keyAlias);

}

System.out.println("【返回数据加签】is key entry:" + ks.isKeyEntry(keyAlias));

PrivateKey prikey = (PrivateKey) ks.getKey(keyAlias, nPassword);

java.security.cert.Certificate cert = ks.getCertificate(keyAlias);

PublicKey pubkey = cert.getPublicKey();

System.out.println("【返回数据加签】cert class = " + cert.getClass().getName());

//System.out.println("【返回数据加签】cert = " + cert);

System.out.println("【返回数据加签】public key = " + pubkey);

System.out.println("【返回数据加签】private key = " + prikey);

// SHA1withRSA算法进行签名

Signature sign = Signature.getInstance("SHA1withRSA");

sign.initSign(prikey);

byte[] data = dataString.getBytes("utf-8");

byte[] dataBase= Base64.encode(data).getBytes();

// 更新用于签名的数据

sign.update(dataBase);

byte[] signature = sign.sign();

signatureString = new String(Base64.encode(signature));

System.out.println("【返回数据加签】signature is : " + signatureString);

} catch (Exception e) {

System.out.println("返回数据加签】失败!!" + e);

}

return signatureString;

} /**

* 验签

* @param base64body

* @param sign

* @param certFilePath

* @return

*/

public static boolean verifySign(String base64body, String sign, String certFilePath) {

X509Certificate cert = null;

// certFilePath = resourcesPath + certFilePath; try {

CertificateFactory cf = CertificateFactory.getInstance("X.509");

cert = (X509Certificate) cf.generateCertificate(new FileInputStream(new File(certFilePath)));

PublicKey publicKey = cert.getPublicKey();

String publicKeyString = new String(Base64.encode(publicKey.getEncoded()));

System.out.println("【请求数据验签】证书公钥:" + publicKeyString);

Signature verifySign = Signature.getInstance("SHA1withRSA");

verifySign.initVerify(publicKey);

// 用于验签的数据

verifySign.update(base64body.getBytes("utf-8"));

boolean flag = verifySign.verify(Base64.decode(sign));

System.out.println("【请求数据验签】验签结果:" + flag);

return flag;

} catch (Exception e) {

System.out.println("【请求数据验签】验签出异常:" + e);

}

return false;

}

3.3、使用BeanShell预处理器实现报文加密:

库导入部分:

import cn.hutool.json.JSONObject;

import cn.hutool.core.date.DatePattern;

import cn.hutool.core.codec.Base64;

import java.io.FileInputStream;

import java.security.*;

其中:

- hutool是java常用的工具类库,在BeanShell中也可以同样导入引用;

- 而java.io和java.security是JDK中提供的基础类库,直接导入即可。

JSON报文组装:

JSONObject paramJson = new JSONObject();

JSONObject messageJson = new JSONObject();

JSONObject headJson = new JSONObject();

headJson.put("branchCode", "2110");

headJson.put("channel", "BESK");

headJson.put("timeStamp", new Date().getTime());

headJson.put("transCode", "billQuery");

headJson.put("transFlag", "01");

headJson.put("transSeqNum", "VC" + new Date().getTime()); JSONObject infoJson = new JSONObject();

infoJson.put("epayCode", "VC-PAY" + new Date().getTime());

infoJson.put("merchantId", "103881399990002");

infoJson.put("userId", "103881399990002");

infoJson.put("input1", "13000007");

infoJson.put("traceNo", "VC" + new Date().getTime()); messageJson.put("head", headJson);//将headJson放入整体报文json中

messageJson.put("info", infoJson);//将infoJson放入整体报文json中 paramJson.put("format", "json");

paramJson.put("message", messageJson); String req = paramJson.toString().replaceAll(" ", "");//去掉报文中多余空格

log.info("请求参数:" + req);

可以看到,基本与原demo代码保持一致,只是用Date().getTime()方法代替了原DatePattern.PURE_DATETIME_MS_PATTERN。主要是因为后者在BeanShell使用过程中出现了找不到方法的问题,简单起见,由于原代码只是获取时间戳以实现订单编号等的唯一的效果,所以直接用我熟知的可用方法替代掉了,对整体没有太大影响。

RSA加密:

String base64 = new String(cn.hutool.core.codec.Base64.encode(req.getBytes("utf-8")));

String signatureString = null;

File file = new File(".//user-rsa.pfx");//文件路径

try {

KeyStore ks = KeyStore.getInstance("PKCS12");

FileInputStream fis = new FileInputStream(file);

char[] nPassword = null;

if ((keyStorePass == null) || keyStorePass.trim().equals("")) {

nPassword = null;

} else {

nPassword = keyStorePass.toCharArray();

}

ks.load(fis, nPassword);

fis.close();

log.info("【返回数据加签】keystore type:" + ks.getType());

Enumeration enums = ks.aliases();

String keyAlias = null;

if (enums.hasMoreElements()) {

keyAlias = (String) enums.nextElement();

log.info("【返回数据加签】keyAlias=" + keyAlias);

}

log.info("【返回数据加签】is key entry:" + ks.isKeyEntry(keyAlias));

PrivateKey prikey = (PrivateKey) ks.getKey(keyAlias, nPassword);

java.security.cert.Certificate cert = ks.getCertificate(keyAlias);

PublicKey pubkey = cert.getPublicKey();

log.info("【返回数据加签】cert class = " + cert.getClass().getName());

log.info("【返回数据加签】public key = " + pubkey);

log.info("【返回数据加签】private key = " + prikey);

Signature sign = Signature.getInstance("SHA1withRSA");

sign.initSign(prikey);

byte[] data = req.getBytes("utf-8");

byte[] dataBase= Base64.encode(data).getBytes();// 更新用于签名的数据

sign.update(dataBase);

byte[] signature = sign.sign();

signatureString = new String(cn.hutool.core.codec.Base64.encode(signature));

log.info("【返回数据加签】signature is : " + signatureString);

} catch (Exception e) {

log.info("返回数据加签】失败!!" + e);

}

log.info("签名:" + signatureString);

log.info("base64:" + base64);

log.info("reqContent:" + sign + "||" + base64);

log.info("请求地址:" + querySiteInfoUrl);

String params = signatureString + "||" + base64;

//将加密后的字符串存入jmeter变量

vars.put("nhzdParams",params);

vars.put("base64",base64);

vars.put("sign",signatureString);

可以看到在BeanShell中,将原有的方法进行了一些改写。由于BeanShell语法和java很大程度上是通用的,因此改写幅度较小。

此处我们是直接将原RSAUtil类中的逻辑直接写入了BeanShell而非采用外部依赖的方式,实际也可以采取将原工具类打成外部包进行引用。

使用log.info输出Jmeter日志,可以使用log view实时查看,也可以在jmeter.log中查看到。

完成了对原始Json的加密后,使用vars.put将加密字串存入jmeter变量以便后续使用。

3.4、取样器中发送请求:

3.4、使用BeanShell断言器实现报文验签和断言:

import cn.hutool.json.JSONObject;

import cn.hutool.core.date.DatePattern;

import cn.hutool.core.codec.Base64;

import java.io.FileInputStream;

import java.security.*;

import org.apache.commons.lang3.StringUtils; X509Certificate cert = null;

String base64 = vars.get("base64");

String sign = vars.get("sign"); try {

CertificateFactory cf = CertificateFactory.getInstance("X.509");

cert = (X509Certificate) cf.generateCertificate(new FileInputStream(new File(".//public-rsa.cer")));

PublicKey publicKey = cert.getPublicKey();

String publicKeyString = new String(Base64.encode(publicKey.getEncoded()));

log.info("【请求数据验签】证书公钥:" + publicKeyString);

Signature verifySign = Signature.getInstance("SHA1withRSA");

erifySign.initVerify(publicKey);

// 用于验签的数据

verifySign.update(base64.getBytes("utf-8"));

boolean flag = verifySign.verify(Base64.decode(sign));

log.info("【请求数据验签】验签结果:" + flag);

} catch (Exception e) {

log.info("【请求数据验签】验签出异常:" + e);

}

String resp=new String(prev.getResponseData());

String context = resp.substring(resp.indexOf("||") + 2);

String result = StringUtils.toString(Base64.decode(context),"utf-8"); log.info("系统返回的结果是:" + result);

if(result.contains("查询成功")){

Failure=false;

FailureMessage="断言成功";

log.info("断言成功");

}else{

Failure=true;

FailureMessage="断言失败";

log.info("断言失败");

}

外部引用和代码格式部分不再赘述,此组件中主要的逻辑是:

- 取出上一节预处理组件中存入的base64和sign两个字符串变量,使用预设逻辑进行验签。

- 通过prev.getResponseData()方法获得返回报文,进行解密,然后根据返回中是否存在“查询成功”关键字进行断言。

到这里BeanShell的应用就基本结束了,我们已经实现了 组装报文-加密-发送报文-接收返回-解密-断言 这一系列的工作。

其它常用组件的搭配使用暂略。

4、补充

报文加解密可以说是Jmeter BeanShell应用中最常见的一种场景,我们可以通过这个例子看到,BeanShell脚本编码能够帮助我们完成一些其它基本组件做不到的工作。

其应用难点我认为在于以下几个方面:

1. 首先必须分析明确BeanShell的应用场景,哪一部分逻辑我需要使用他,完成什么样的工作。

2. 脚本代码编写。更推荐测试人员向相关的开发人员索要原始的java测试代码,在此基础上进行改写。改写时保持原测试代码的逻辑,并在调试过程中一步步纠错完成。

3. 外部库的引用常常造成问题,此例中我们提到了,JDK内置的基础库,我们用Import完成导入即可。而类似Hutool这样的外部库,则需要我们先下载到外部库的jar包,并且放到//你的jmeter主目录/lib下面(注意不是lib/ext)。新放入的jar包需要重启jmeter生效。

或者在测试计划中添加:

外部包的获取,可以向相应开发人员索要,或者自行去到Maven Repository搜索下载。

如果在应用过程中遇到其它问题,欢迎留言探讨。

Jmeter beanshell编程实例的更多相关文章

- Jmeter Beanshell 编程简介

简介 Jmeter除了提供丰富的组件以外,还提供脚本支持,可通过编写脚本来丰富Jmeter,实现普通组件无法完成的功能.Beanshell是一种轻量级的Java脚本语言,完全符合Java规范,并且内置 ...

- jmeter BeanShell实例-----两个变量之间的断言对比

jmeter BeanShell实例-----两个变量之间的断言对比 在jmeter的中,断言没法对两个变量的进行对比后判断,只能使用Bean Shell断言来进行,总是有人来问怎么写呢.这里写一个简 ...

- jmeter BeanShell实例-----两个变量之间的断言对比(转)

jmeter BeanShell实例-----两个变量之间的断言对比 在jmeter的中,断言没法对两个变量的进行对比后判断,只能使用Bean Shell断言来进行,总是有人来问怎么写呢.这里写一个简 ...

- JMeter BeanShell示例

翻译:https://blog.trigent.com/jmeter-blog-series-jmeter-beanshell-example 在这个例子中,我们将演示在Apache JMeter中使 ...

- JMeter博客系列:JMeter BeanShell示例

1.简介 Apache JMeter是一个基于Java的开源工具,使您可以在应用程序上执行功能,负载,性能和回归测试.应用程序可以在Web服务器上运行,也可以是独立的.它支持在包含静态和动态资源的客户 ...

- Testing Complex Logic with JMeter Beanshell

BeanShell是最先进的JMeter内置组件之一.JMeter具有丰富的内置插件,可满足性能测试的许多需求.例如,在编写一些复杂的测试时,您可能需要一些额外的脚本.在这种情况下,值得使用Beans ...

- jmeter BeanShell断言(四)

Bean Shell常用内置变量 JMeter在它的BeanShell中内置了变量,用户可以通过这些变量与JMeter进行交互,其中主要的变量及其使用方法如下: log:写入信息到jmeber.log ...

- PHP多进程编程实例

这篇文章主要介绍了PHP多进程编程实例,本文讲解的是在Linux下实现PHP多进程编程,需要的朋友可以参考下 羡慕火影忍者里鸣人的影分身么?没错,PHP程序是可以开动影分身的!想完成任务,又觉得一个进 ...

- c#摄像头编程实例 (转)

c#摄像头编程实例 摄像头编程 安装摄像头后,一般可以找到一个avicap32.dll文件 这是一个关于设想头的类 using system;using System.Runtime.Intero ...

随机推荐

- 用友GRP-u8 SQL注入

POST /Proxy HTTP/1.1 Accept: Accept: */* Content-Type: application/x-www-form-urlencoded User-Agent: ...

- /etc/fstab和/etc/mtab的区别

etc/fstab文件的作用 记录了计算机上硬盘分区的相关信息,启动 Linux 的时候,检查分区的 fsck 命令,和挂载分区的 mount 命令,都需要 fstab 中的信息,来正 ...

- 一篇文章图文并茂地带你轻松学完 JavaScript 原型和原型链

JavaScript 原型和原型链 在阅读本文章之前,已经默认你了解了基础的 JavaScript 语法知识,基础的 ES6 语法知识 . 本篇文章旨在为 JavaScript继承 打下基础 原型 在 ...

- 一统江湖的大前端(10)——inversify.js控制反转

<大史住在大前端>前端技术博文集可在下列地址访问: [github总基地][博客园][华为云社区][掘金] 字节跳动幸福里大前端团队邀请各路高手前来玩耍,团队和谐有爱,技术硬核,字节范儿正 ...

- 图的连通性——Tarjan算法&割边&割点

tarjan算法 原理: 我们考虑 DFS 搜索树与强连通分量之间的关系. 如果结点 是某个强连通分量在搜索树中遇到的第⼀个结点,那么这个强连通分量的其余结点肯定 是在搜索树中以 为根的⼦树中. 被称 ...

- H - Oil Skimming (挖石油)

题意大概是,海上漂浮着一些符号为#的石油,你要去搜集他们,但是你的勺子呢能且只能挖到两个单元的石油.问你最多能挖多少勺.注意 不能挖到纯净的海水,不然石油会被纯净的海水稀释的. 二分匹配,计算出里边有 ...

- HDU 2176 取(m堆)石子游戏 && HDU1850 Being a Good Boy in Spring Festivaly

HDU2176题意: m堆石子,两人轮流取.只能在1堆中取.取完者胜.先取者负输出No.先取者胜输出Yes,然后输出怎样取子. 通过 SG定理 我们可以知道每一个数的SG值,等于这个数到达不了的前面数 ...

- poj1821——Fence

题意: 一个栅栏一共有n(从1--n)个木板,我们找k个工人去粉刷它,li表示每个人有限制粉刷木板数量,pi表示粉刷一个木板得到的钱,si表示他开始在那个木板前面 如果一个工人要粉刷,那么他必须粉刷s ...

- Codeforces Round #691 (Div. 2) C. Row GCD (数学)

题意:给你两个数组\(a\)和\(b\),对于\(j=1,...,m\),找出\(a_1+b_j,...,a_n+b_j\)的\(gcd\). 题解:我们很容易的得出\(gcd\)的一个性质:\(gc ...

- 计蒜客-A1139 dfs

在一个 n \times mn×m 的方格地图上,某些方格上放置着炸弹.手动引爆一个炸弹以后,炸弹会把炸弹所在的行和列上的所有炸弹引爆,被引爆的炸弹又能引爆其他炸弹,这样连锁下去. 现在为了引爆地图上 ...