Web开发安全之文件上传安全

很长一段时间像我这种菜鸡搞一个网站第一时间反应就是找上传,找上传。借此机会把文件上传的安全问题总结一下。

首先看一下DVWA给出的Impossible级别的完整代码:

<?php

if( isset( $_POST[ 'Upload' ] ) ) {

// Check Anti-CSRF token

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

// File information

$uploaded_name = $_FILES[ 'uploaded' ][ 'name' ];

$uploaded_ext = substr( $uploaded_name, strrpos( $uploaded_name, '.' ) + 1);

$uploaded_size = $_FILES[ 'uploaded' ][ 'size' ];

$uploaded_type = $_FILES[ 'uploaded' ][ 'type' ];

$uploaded_tmp = $_FILES[ 'uploaded' ][ 'tmp_name' ];

// Where are we going to be writing to?

$target_path = DVWA_WEB_PAGE_TO_ROOT . 'hackable/uploads/';

//$target_file = basename( $uploaded_name, '.' . $uploaded_ext ) . '-';

$target_file = md5( uniqid() . $uploaded_name ) . '.' . $uploaded_ext;

$temp_file = ( ( ini_get( 'upload_tmp_dir' ) == '' ) ? ( sys_get_temp_dir() ) : ( ini_get( 'upload_tmp_dir' ) ) );

$temp_file .= DIRECTORY_SEPARATOR . md5( uniqid() . $uploaded_name ) . '.' . $uploaded_ext;

// Is it an image?

if( ( strtolower( $uploaded_ext ) == 'jpg' || strtolower( $uploaded_ext ) == 'jpeg' || strtolower( $uploaded_ext ) == 'png' ) &&

( $uploaded_size < 100000 ) &&

( $uploaded_type == 'image/jpeg' || $uploaded_type == 'image/png' ) &&

getimagesize( $uploaded_tmp ) ) {

// Strip any metadata, by re-encoding image (Note, using php-Imagick is recommended over php-GD)

if( $uploaded_type == 'image/jpeg' ) {

$img = imagecreatefromjpeg( $uploaded_tmp );

imagejpeg( $img, $temp_file, 100);

}

else {

$img = imagecreatefrompng( $uploaded_tmp );

imagepng( $img, $temp_file, 9);

}

imagedestroy( $img );

// Can we move the file to the web root from the temp folder?

if( rename( $temp_file, ( getcwd() . DIRECTORY_SEPARATOR . $target_path . $target_file ) ) ) {

// Yes!

echo "<pre><a href='${target_path}${target_file}'>${target_file}</a> succesfully uploaded!</pre>";

}

else {

// No

echo '<pre>Your image was not uploaded.</pre>';

}

// Delete any temp files

if( file_exists( $temp_file ) )

unlink( $temp_file );

}

else {

// Invalid file

echo '<pre>Your image was not uploaded. We can only accept JPEG or PNG images.</pre>';

}

}

// Generate Anti-CSRF token

generateSessionToken();

?>

我们来分析一下文件安全上传的流程:

- 取文件最后的扩展名。

$uploaded_ext = substr( $uploaded_name, strrpos( $uploaded_name, '.' ) + 1);

- 对上传文件的文件名做随机数重命名操作,DVWA用的是MD5,rand()函数也可以。

$target_file = md5( uniqid() . $uploaded_name ) . '.' . $uploaded_ext;

- 采取白名单方式验证文件的后缀名,MIME-TYPE类型,以及文件大小。

if( ( strtolower( $uploaded_ext ) == 'jpg' || strtolower( $uploaded_ext ) == 'jpeg' || strtolower( $uploaded_ext ) == 'png' ) &&

( $uploaded_size < 100000 ) &&

( $uploaded_type == 'image/jpeg' || $uploaded_type == 'image/png' - 至关重要的一点,检查是否为真正图片。

getimagesize( $uploaded_tmp )\\ 若非图片,则返回一条Flase消息。

- GD库或image-magick进行二次渲染,洗掉图片中的恶意代码。

$img = imagecreatefromjpeg( $uploaded_tmp );

- 采用相对路径回显到前端页面。

if( rename( $temp_file, ( getcwd() . DIRECTORY_SEPARATOR . $target_path . $target_file ) ) )

- 那些年程序员跟我一起踩过的雷(应用开发常见的错误,对照上文开发流程)

- JavaScript前端验证文件类型

不吹不黑,除了一些自己做过的政企站,还是一些临时页面。互联网行业还真没有这么写的。简而言之,就是把文件类型通过JavaScript代码验证文件类型。正确通过,错误跳一个alert弹窗。至于怎么绕不多赘述了,F12、burp大法好。小学生错误,不多赘述。

2. 上传文件黑名单,不验证MIME-TYPE类型。

保证安全的文件上传一定要用白名单,同时要验证MIME-TYPE类型。普通的黑名单bypass不过多赘述,大家都比较了解。印象比较深的就是某第三方开发软件,通过黑名单验证的上传文件类型而非白名单。结果jspx这个文件没有被黑名单包含,加之Tomcat6.0默认配置文件能正常解析jspx,直接服务器权限就被拿掉了,剩下做的说多了都是泪。

3. 不验证是否为真正的图片文件。

仅仅验证后缀名和MIME-TYPE类型是无法判断是否为真正的文件。这时候PHP中主要通过getimagesize()来分辨图片。首先要说一下文件幻数:

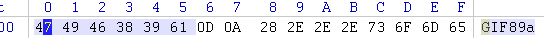

打开winhex我们可以看到,不同图片格式的二进制流是一致的。

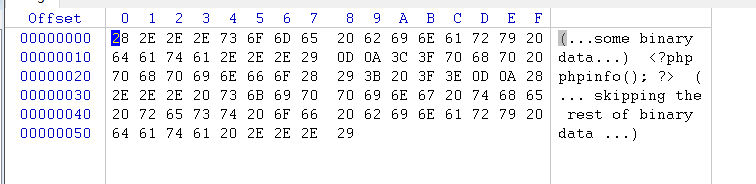

例如GIF文件就是GIF89a,新建了一个.gif文件,通过Notepad++编辑如下:

GIF89a

(...some binary data...)

<?php phpinfo(); ?>

(... skipping the rest of binary data ...)

我们用winhex打开相关文件可以看出:

我们再使用getimagesize()函数获取并echo一下相关的变量值。

如果不使用,文件幻数头:

重复上述实验,返回false。也就是说在验证了后缀名白名单,MIME-TYPE以及图片幻数后,我们能确保上传的文件一定是一个图片。然而,还有种传说中的东西没法防御。图片马+解析漏洞,或者图片马+包含漏洞。

4. 图片二次渲染

通过GD库的imagecreatefromjpeg()函数,我们可以洗掉文件中的一句话木马,或者恶意代码。保证文件二进制流中,不包含恶意代码。这对解析漏洞或者包含漏洞有着非常不错的防御作用。

5. 不限制上传覆盖.htacess文件

如果不限制上传覆盖.htaccess文件,我们上述的所有努力都可能白费。

- 总结:

本篇仅仅从代码设计层面去考虑文件上传的安全性,未涉及相关的运维安全问题。例如Nginx与Apache的解析漏洞也应该在防御考虑当中。以及PHP所产生的00截断问题。这里不详加赘述。文章如有错误,欢迎大家指正。

Web开发安全之文件上传安全的更多相关文章

- 分享一个FileUtil工具类,基本满足web开发中的文件上传,单个文件下载,多个文件下载的需求

获取该FileUtil工具类具体演示,公众号内回复fileutil20200501即可. package com.example.demo.util; import javax.servlet.htt ...

- 详细阐述Web开发中的图片上传问题

Web开发中,图片上传是一种极其常见的功能.但是呢,每次做上传,都花费了不少时间. 一个"小功能"花费我这么多时间,真心不愉快. So,要得认真分析下原因. 1.在最初学习Java ...

- 百度Web Uploader组件实现文件上传(一)

Web Uploader WebUploader是由Baidu WebFE(FEX)团队开发的一个简单的以HTML5为主,FLASH为辅的现代文件上传组件.在现代的浏览器里面能充分发挥HTML5的优势 ...

- asp.net(c#)开发中的文件上传组件uploadify的使用方法(带进度条)

上文件传很常见,现在就文件上传利用HTML的File控件(uploadify)的,这里为大家介绍一下(uploadify)的一些使用方法.在目前Web开发中用的比较多的,可能uploadify(参考h ...

- iOS多线程与网络开发之小文件上传

郝萌主倾心贡献,尊重作者的劳动成果,请勿转载. /** 取得本地文件的MIMEType */ 2 - (void) getMIMEType { 3 // Socket 实现断点上传 4 5 //apa ...

- [红日安全]Web安全Day5 - 任意文件上传实战攻防

本文由红日安全成员: MisakiKata 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目 ...

- ASP.NET Core WEB API 使用element-ui文件上传组件el-upload执行手动文件文件,并在文件上传后清空文件

前言: 从开始学习Vue到使用element-ui-admin已经有将近快两年的时间了,在之前的开发中使用element-ui上传组件el-upload都是直接使用文件选取后立即选择上传,今天刚好做了 ...

- Web应用安全之文件上传漏洞详解

什么是文件上传漏洞 文件上传漏洞是在用户上传了一个可执行的脚本文件,本通过此脚本文件获得了执行服务器端命令的功能,这种攻击方式是最为直接,最为有效的,有时候,几乎没有什么门槛,也就是任何人都可以进行这 ...

- 基于HT for Web矢量实现HTML5文件上传进度条

在HTML中,在文件上传的过程中,很多情况都是没有任何的提示,这在体验上很不好,用户都不知道到时有没有在上传.上传成功了没有,所以今天给大家介绍的内容是通过HT for Web矢量来实现HTML5文件 ...

随机推荐

- Python编码记录

字节流和字符串 当使用Python定义一个字符串时,实际会存储一个字节串: "abc"--[97][98][99] python2.x默认会把所有的字符串当做ASCII码来对待,但 ...

- 几个有趣的WEB设备API(二)

浏览器和设备之间还有很多有趣的接口, 1.屏幕朝向接口 浏览器有两种方法来监听屏幕朝向,看是横屏还是竖屏. (1)使用css媒体查询的方法 /* 竖屏 */ @media screen and (or ...

- python核心编程第二版练习题答案

2-5 #写一个while循环,输出整型为0~10 a=0while a<11: print a a+=1 #写一个for循环重复以上操作 for i in range(11): print i ...

- Entity Framework Core 1.1 升级通告

原文地址:https://blogs.msdn.microsoft.com/dotnet/2016/11/16/announcing-entity-framework-core-1-1/ 翻译:杨晓东 ...

- ASP.NET Aries 入门开发教程1:框架下载与运行

背景: 鉴于框架的使用者越来越多,文档太少,不少用户反映框架的入门门槛太高. 好吧,再辛苦下,抽时间写教程吧! 步骤1:下载框架源码 开源地址:https://github.com/cyq1162/A ...

- 谈一下关于CQRS架构如何实现高性能

CQRS架构简介 前不久,看到博客园一位园友写了一篇文章,其中的观点是,要想高性能,需要尽量:避开网络开销(IO),避开海量数据,避开资源争夺.对于这3点,我觉得很有道理.所以也想谈一下,CQRS架构 ...

- 做一个gulp+webpack+vue的单页应用开发架子

1.目标 最近项目上的事情不多,根据我自己的开发习惯,决定开发一些简单的开发架子,方便以后事情多的时候直接套用.本文讲的一个gulp+webpack+vue的单页应用架子,想要达到的目的: 可以通过命 ...

- AbpZero--1.如何开始

1.加群 群号:104390185,下载这个文件并解压 用VS2015打开aspnet-zero-1.9.0.1 2.修改Web项目web.config连接字符串 <add name=" ...

- 使用HEXO快速建站

先安好npm,请参照:http://max.cszi.com/archives/482 打开网站:https://hexo.io/ npm install hexo-cli -g hexo ini ...

- .NET面试题系列[7] - 委托与事件

委托和事件 委托在C#中具有无比重要的地位. C#中的委托可以说俯拾即是,从LINQ中的lambda表达式到(包括但不限于)winform,wpf中的各种事件都有着委托的身影.C#中如果没有了事件,那 ...