Linux:监测收集linux服务器性能数据工具Sysstat的使用与安装

Sysstat是一个工具集,包括sar、pidstat、iostat、mpstat、sadf、sadc。其中sar是其中最强大,也是最能符合我们测试要求的工具,同时pidstat也是非常有用的东东,因此本文结合性能测试重点介绍这两个工具。

1.Sysstat下载地址

下载:http://sebastien.godard.pagesperso-orange.fr/download.html

2.Sysstat的安装

#解压tar.gz包

tar -zxvf sysstat-12.4.0.tar.gz #进入解压后的目录

cd sysstat-12.4.0 #开始安装

./configure make make install

3.监测保存性能数据

pidstat工具

#pidstat 的用法: pidstat [ 选项 ] [ <时间间隔> ] [ <次数> ]

常用的参数: -u:默认的参数,显示各个进程的cpu使用统计

-r:显示各个进程的内存使用统计

-d:显示各个进程的IO使用情况

-p:指定进程号

-w:显示每个进程的上下文切换情况

-t:显示选择任务的线程的统计信息外的额外信息

-T { TASK | CHILD | ALL }这个选项指定了pidstat监控的。TASK表示报告独立的task,CHILD关键字表示报告进程下所有线程统计信息。ALL表示报告独立的task和task下面的所有线程。注意:task和子线程的全局的统计信息和pidstat选项无关。这些统计信息不会对应到当前的统计间隔,这些统计信息只有在子线程kill或者完成的时候才会被收集。

-V:版本号

-h:在一行上显示了所有活动,这样其他程序可以容易解析。

-I:在SMP环境,表示任务的CPU使用率/内核数量

-l:显示命令名和所有参数

pidstat命令没有保存性能数据的功能。

监测某个进程

1.找到相应进程的PID

#查所有

ps -e #查docker的进程

ps -ef | grep docker

2.使用pidstat命令监测进程

//每隔2秒,显示5次,所有活动进程的CPU使用情况

pidstat 2 5 //每隔2秒,显示5次,PID为3132的进程的CPU使用情况显示

pidstat -p 3132 2 5 //每隔2秒,显示5次,PID为3132的进程的内存使用情况显示

pidstat -p 3132 2 5 -r

sar工具

#sar 命令行的常用格式: sar [options] [-A] [-o file] t [n] #下面只列出常用选项: -A:所有报告的总和。

-u:CPU利用率

-v:进程、I节点、文件和锁表状态。

-d:硬盘使用报告。

-r:没有使用的内存页面和硬盘块。

-g:串口I/O的情况。

-b:缓冲区使用情况。

-a:文件读写情况。

-c:系统调用情况。

-R:进程的活动情况。

-y:终端设备活动情况。

-w:系统交换活动。 #在命令行中,n 和t 两个参数组合起来定义采样间隔和次数,t为采样间隔,是必须有的参数,n为采样次数,是可选的,默认值是1,-o file表示将命令结果以二进制格式存放在文件中,file 在此处不是关键字,是文件名。options 为命令行选项,sar命令的选项很多,

sar几乎可以监视所有的性能数据,同时,sar还支持将性能数据保存起来。

性能监测

sar支持保存成两种格式的文件,一种是文本文件,一种是二进制文件(只有通过sar自己的命令才能查看)。(文本文件: > data.txt 二进制文件: -o data)

1.cpu每60秒采样一次,连续采样5次,观察CPU的使用情况并保存文件

#保存二进制到文件

sar -u -o data 60 5

#查看二进制文件

sar -u -f data

#保存文本文件

sar -u 60 5 > data.txt

显示内容包括:

%usr:CPU处在用户模式下的时间百分比。

%sys:CPU处在系统模式下的时间百分比。

%wio:CPU等待输入输出完成时间的百分比。

%idle:CPU空闲时间百分比。

注意: %wio的值过高,表示硬盘存在I/O瓶颈;%idle值高,表示CPU较空闲;%idle值高但系统响应慢时,有可能是CPU等待分配内存,

此时应加大内存容量;%idle值如果持续低于10,那么系统的CPU处理能力相对较低,表明系统中最需要解决的资源是CPU。

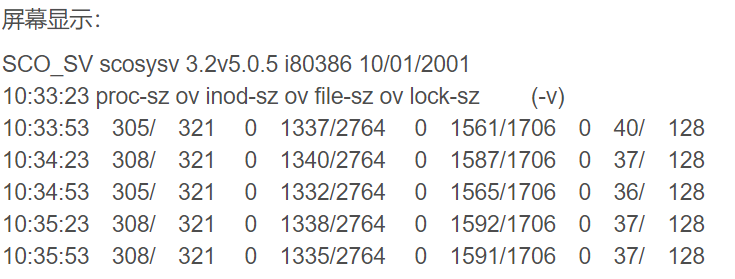

2.cpu每30秒采样一次,连续采样5次,观察核心表的使用情况并保存文件

#保存二进制文件

sar -v -o data 30 5 #查看二进制文件

sar -u -f data #保存文本文件

sar -v 30 5 > data.txt

显示内容包括:

proc-sz:目前核心中正在使用或分配的进程表的表项数,由核心参数MAX-PROC控制。

inod-sz:目前核心中正在使用或分配的i节点表的表项数,由核心参数MAX-INODE控制。

file-sz: 目前核心中正在使用或分配的文件表的表项数,由核心参数MAX-FILE控制。

ov:溢出出现的次数。

lock-sz:目前核心中正在使用或分配的记录加锁的表项数,由核心参数MAX-FLCKRE控制。

结果:显示内容表示,核心使用完全正常,三个表没有出现溢出现象,核心参数不需调整,如果出现溢出时,要调整相应的核心参数,将对应的表项数加大。

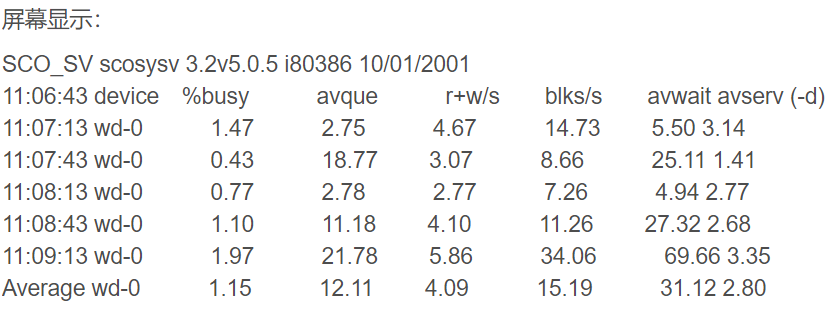

3.每30秒采样一次,连续采样5次,报告设备使用情况

#查看设配情况

sar -d 30 5

显示内容包括:

device: sar命令正在监视的块设备的名字。

%busy: 设备忙时,传送请求所占时间的百分比。

avque: 队列站满时,未完成请求数量的平均值。

r+w/s: 每秒传送到设备或从设备传出的数据量。

blks/s: 每秒传送的块数,每块512字节。

avwait: 队列占满时传送请求等待队列空闲的平均时间。

avserv: 完成传送请求所需平均时间(毫秒)。

结果:wd-0是硬盘的名字;%busy的值比较小,说明用于处理传送请求的有效时间太少,文件系统效率不高;一般来讲%busy值高些,avque值低些,文件系统的效率比较高;如果%busy和avque值相对比较高,说明硬盘传输速度太慢,需调整。

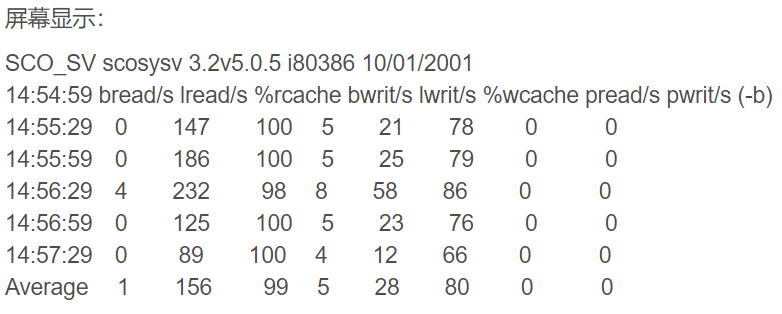

4.每30秒采样一次,连续采样5次,报告缓冲区的使用情况

#查看缓冲区状况

sar -b 30 5

显示内容包括:

bread/s: 每秒从硬盘读入系统缓冲区buffer的物理块数。

lread/s: 平均每秒从系统buffer读出的逻辑块数。

%rcache: 在buffer cache中进行逻辑读的百分比。

bwrit/s: 平均每秒从系统buffer向磁盘所写的物理块数。

lwrit/s: 平均每秒写到系统buffer逻辑块数。

%wcache: 在buffer cache中进行逻辑读的百分比。

pread/s: 平均每秒请求物理读的次数。

pwrit/s: 平均每秒请求物理写的次数。

结果:最重要的是%cache和%wcache两列,它们的值体现着buffer的使用效率;%rcache的值小于90或者%wcache的值低于65,应适当增加系统buffer的数量,buffer数量由核心参数NBUF控制,使%rcache达到90左右,%wcache达到80左右。但buffer参数值的多少影响I/O效率,增加buffer,应在较大内存的情况下,否则系统效率反而得不到提高。

5.每30秒采样一次,连续采样5次,报告串口I/O的操作情况

#查看串口/IO情况

sar -g 30 5

显示内容包括:

ovsiohw/s:每秒在串口I/O硬件出现的溢出。

ovsiodma/s:每秒在串口I/O的直接输入输出通道高速缓存出现的溢出。

ovclist/s :每秒字符队列出现的溢出。

结果:显示的内容中,每一列的值都是零,表明在采样时间内,系统中没有发生串口I/O溢出现象。

6.每隔1秒记录CPU的使用情况,直到15点,并保存文本文件

#每隔1秒记录CPU的使用情况,直到15点,数据将保存到data.txt文件中。(-e 参数表示结束时间,注意时间格式:必须为hh:mm:ss格式)

sar 1 0 -e 15:00:00 > data.txt

7.每隔1秒记录内存使用情况,直到15点,并保存文本文件

#每隔1秒记录内存使用情况,直到15点,数据将保存到data.txt文件中。

sar 1 0 -r -e 15:00:00 > data.txt

8.每隔1秒记录网络使用情况,直到15点,并保存文本文件

#每隔1秒记录网络使用情况,直到15点,数据将保存到data.txt文件中。

sar 1 0 -n DEV -e 15:00:00 > data.txt

从Linux服务器上取下data.txt文件,就可以轻松的使用WPS表格来统计CPU的使用情况了。

文章整合至:https://blog.csdn.net/i5999/article/details/5680887?utm_source=blogxgwz0、https://www.cnblogs.com/coderzh/archive/2008/05/05/1183125.html

Linux:监测收集linux服务器性能数据工具Sysstat的使用与安装的更多相关文章

- sar命令,linux中最为全面的性能分析工具之一

sar是System Activity Reporter(系统活动情况报告)的缩写.这个工具所需要的负载很小,也是目前linux中最为全面的性能分析工具之一.此款工具将对系统当前的状态就行取样,然后通 ...

- linux服务器性能检测工具nmon使用

今天介绍一款linux系统服务器性能检测的工具-nmon及nmon_analyser (生成性能报告的免费工具),亲测可用. 一.介绍 nmon 工具可以帮助在一个屏幕上显示所有重要的性能优化信息,并 ...

- Linux自带-系统级性能分析工具 — Perf(转)

https://blog.csdn.net/zhangskd/article/details/37902159/

- linux性能分析工具Sysstat

- docker搭建zabbix收集windows计数器性能数据

1 docker服务的安装 1)在线安装docker服务 在线安装可以参考下面的安装步骤 a 安装相关依赖组件 yum install -y yum-utils device-mapper-persi ...

- 服务器性能分析工具gprof的使用及没有生成gmon.out文件的原因

早上从网上查看资料时无意中看到了gprof这个工具,随便把他用在项目里试了一下.结果发现调用次数的数据比较全,但调用时间基本上都是0.网上查了一下发现gprof只记录执行时间超过0.0 ...

- Jmeter工具使用-分布式架构和服务器性能监控解决方案

在对项目做大并发性能测试时,常会碰到并发数比较大(比如需要支持10000并发),单台电脑的配置(CPU和内存)可能无法支持,这时可以使用Jmeter提供的分布式测试的功能来搭建分布式并发环境. 一.J ...

- nmon性能统计工具使用-初认识

1.概述 监控,在检查系统问题或优化系统性能工作上是一个不可缺少的部分.通过操作系统监控工具监视操作系统资源的使用情况,间接地反映了各服务器程序的运行情况.根据运行结果分析可以帮助我们快速定位系统问题 ...

- Jmeter 分布式架构和服务器性能监控解决方案

在对项目做大并发性能测试时,常会碰到并发数比较大(比如需要支持10000并发),单台电脑的配置(CPU和内存)可能无法支持,这时可以使用Jmeter提供的分布式测试的功能来搭建分布式并发环境 . 一. ...

随机推荐

- scala :: , +:, :+ , ::: , ++ 的区别

4 种操作符的区别和联系 :: 该方法被称为cons,意为构造,向队列的头部追加数据,创造新的列表.用法为 x::list,其中x为加入到头部的元素,无论x是列表与否,它都只将成为新生成列表的第一个元 ...

- MyBatis 全局配置文件详解(七)

MyBatis 配置文件作用 MyBatis配置文件包含影响 MyBatis 框架正常使用的功能设置和属性信息.它的作用好比手机里的设置图标,点击这个图标就可以帮助我们查看手机的属性信息和设置功能.其 ...

- 在Linux服务器,搭建K8s服务【脚本篇】

前言 好久没有写博客了,本文主要是对网上文章的总结篇,主要是将安装和运行代码做了一次真机实验,亲测可用.文章内包含的脚本和代码,多来自于网络,也有我自己的调整和配置,文章末尾对参考的文献做了列举,方便 ...

- 常用Python第三方库简介

如果说强大的标准库奠定了Python发展的基石,丰富的第三方库则是python不断发展的保证,随着python的发展一些稳定的第三库被加入到了标准库里面,这里有6000多个第三方库的介绍 下表中加粗并 ...

- vue 实现带模板的EXCEL导出

话不多说直接上代码 1.前端(个人逻辑做了Excel导出和world导出,world导出会在下一个博客中列出) var xhr = new XMLHttpRequest() var url = win ...

- JMeter逻辑控制器完整介绍

JMeter逻辑控制器可以对元件的执行逻辑进行控制,就像编程一样,实现业务需求. JMeter包括了以下逻辑控制器: 一共17种.除了仅一次控制器外,其他控制器下可以嵌套别的种类的逻辑控制器. If ...

- Django(47)drf请求生命周期分析

前言 一般我们写完序列化以后,我们就会开始写视图了,drf中我们一般使用CBV的方式,也就是类视图的方式,最基础的我们会使用from rest_framework.views import API ...

- LATEX如何写多个条件推导式推出一个结论

用markdown写推导式的时候,不太好写,故做个笔记记录一下,插入 公式块 : \left. \begin{aligned} \left. \begin{aligned} \text{这里可以写文字 ...

- 重新整理 .net core 实践篇—————3种配置验证[十四]

前言 简单整理一些配置的验证. 正文 配置的验证大概分为3类: 直接注册验证函数 实现IValidteOptions 使用Microsoft.Extensions.Options.DataAnnota ...

- 物联网安全Wi-Fi漫游

物联网安全Wi-Fi漫游 根据Statistica的最新报告,到2021年,全球正在使用的Wi-Fi连接设备的数量预计将增长到222亿.这种Wi-Fi的广泛使用不仅包括消费者的Wi-Fi使用,而且还包 ...