drf框架 - JWT认证插件

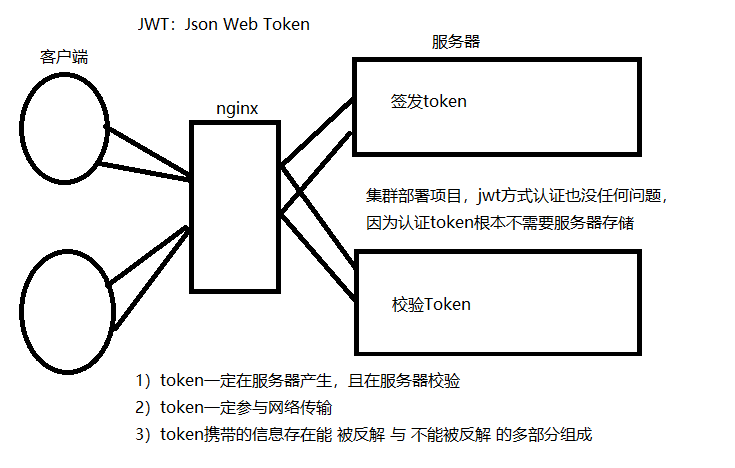

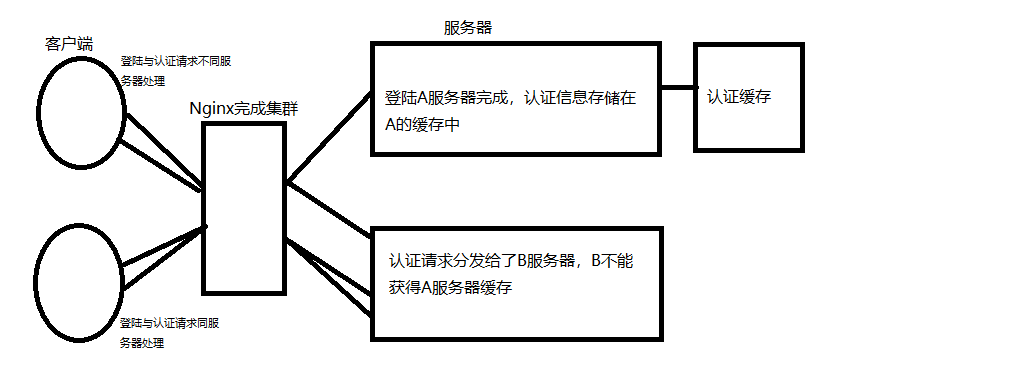

JWT认证

JWT认证方式与其他认证方式对比:

优点

1) 服务器不要存储token,token交给每一个客户端自己存储,服务器压力小

2)服务器存储的是 签发和校验token 两段算法,签发认证的效率高

3)算法完成各集群服务器同步成本低,路由项目完成集群部署(适应高并发)

格式

1) jwt token采用三段式:头部.载荷.签名

2)每一部分都是一个json字典加密形参的字符串

3)头部和载荷采用的是base64可逆加密(前台后台都可以解密)

4)签名采用hash256不可逆加密(后台校验采用碰撞校验)

5)各部分字典的内容:

头部:基础信息 - 公司信息、项目组信息、可逆加密采用的算法

载荷:有用但非私密的信息 - 用户可公开信息、过期时间

签名:头部+载荷+秘钥 不可逆加密后的结果

注:服务器jwt签名加密秘钥一定不能泄露 签发token:固定的头部信息加密.当前的登陆用户与过期时间加密.头部+载荷+秘钥生成不可逆加密

校验token:头部可校验也可以不校验,载荷校验出用户与过期时间,头部+载荷+秘钥完成碰撞检测校验token是否被篡改

drf - jwt 插件

官网

https://github.com/jpadilla/django-rest-framework-jwt

安装

>: pip3 install djangorestframework-jwt

token的签发与校验初识:

登录 - 签发token:api/urls.py

# ObtainJSONWebToken视图类就是通过username和password得到user对象然后签发token

from rest_framework_jwt.views import ObtainJSONWebToken, obtain_jwt_token

urlpatterns = [

# url(r'^jogin/$', ObtainJSONWebToken.as_view()),

url(r'^jogin/$', obtain_jwt_token), # 登录接口url

]

认证 - 校验token:全局或局部配置drf-jwt的认证类 JSONWebTokenAuthentication

from rest_framework.views import APIView

from utils.response import APIResponse

# 必须登录后才能访问 - 通过了认证权限组件

from rest_framework.permissions import IsAuthenticated

from rest_framework_jwt.authentication import JSONWebTokenAuthentication

class UserDetail(APIView):

authentication_classes = [JSONWebTokenAuthentication] # jwt-token校验request.user

permission_classes = [IsAuthenticated] # 结合权限组件筛选掉游客

def get(self, request, *args, **kwargs):

return APIResponse(results={'username': request.user.username})

路由与接口测试

# 路由

url(r'^user/detail/$', views.UserDetail.as_view()),

# 接口:/api/user/detail/

# 认证信息:必须在请求头的 Authorization 中携带 "jwt 后台签发的token" 格式的认证字符串

签发token

源码入口

# 前提:给一个局部禁用了所有 认证与权限 的视图类发送用户信息得到token,其实就是登录接口

# 1)rest_framework_jwt.views.ObtainJSONWebToken 的 父类 JSONWebTokenAPIView 的 post 方法

# 接受有username、password的post请求

# 2)post方法将请求数据交给 rest_framework_jwt.serializer.JSONWebTokenSerializer 处理

# 完成数据的校验,会走序列化类的 全局钩子校验规则,校验得到登录用户并签发token存储在序列化对象中

核心源码:rest_framework_jwt.serializer.JSONWebTokenSerializer的validate(self, attrs)方法

def validate(self, attrs):

# 账号密码字典

credentials = {

self.username_field: attrs.get(self.username_field),

'password': attrs.get('password')

}

if all(credentials.values()):

# 签发token第1步:用账号密码得到user对象

user = authenticate(**credentials)

if user:

if not user.is_active:

msg = _('User account is disabled.')

raise serializers.ValidationError(msg)

# 签发token第2步:通过user得到payload,payload包含着用户信息与过期时间

payload = jwt_payload_handler(user)

# 在视图类中,可以通过 序列化对象.object.get('user'或者'token') 拿到user和token

return {

# 签发token第3步:通过payload签发出token

'token': jwt_encode_handler(payload),

'user': user

}

else:

msg = _('Unable to log in with provided credentials.')

raise serializers.ValidationError(msg)

else:

msg = _('Must include "{username_field}" and "password".')

msg = msg.format(username_field=self.username_field)

raise serializers.ValidationError(msg)

手动签发token逻辑

1)通过username、password得到user对象

2)通过user对象生成payload:jwt_payload_handler(user) => payload

from rest_framework_jwt.serializers import jwt_payload_handler

3)通过payload签发token:jwt_encode_handler(payload) => token

from rest_framework_jwt.serializers import jwt_encode_handler

校验token

源码入口

# 前提:访问一个配置了jwt认证规则的视图类,就需要提交认证字符串token,在认证类中完成token的校验

# 1)rest_framework_jwt.authentication.JSONWebTokenAuthentication 的 父类 BaseJSONWebTokenAuthentication 的 authenticate 方法

# 请求头拿认证信息jwt-token => 通过反爬小规则确定有用的token => payload => user

核心源码:rest_framework_jwt.authentication.BaseJSONWebTokenAuthentication的authenticate(self, request)方法

def authenticate(self, request):

# 带有反爬小规则的获取token:前台必须按 "jwt token字符串" 方式提交

# 校验user第1步:从请求头 HTTP_AUTHORIZATION 中拿token,并提取

jwt_value = self.get_jwt_value(request)

# 游客

if jwt_value is None:

return None

# 校验

try:

# 校验user第2步:token => payload

payload = jwt_decode_handler(jwt_value)

except jwt.ExpiredSignature:

msg = _('Signature has expired.')

raise exceptions.AuthenticationFailed(msg)

except jwt.DecodeError:

msg = _('Error decoding signature.')

raise exceptions.AuthenticationFailed(msg)

except jwt.InvalidTokenError:

raise exceptions.AuthenticationFailed()

# 校验user第3步:token => payload

user = self.authenticate_credentials(payload)

return (user, jwt_value)

手动校验token逻辑

1)从请求头中获取token

2)根据token解析出payload:jwt_decode_handler(token) => payloay

from rest_framework_jwt.authentication import jwt_decode_handler

3)根据payload解析出user:self.authenticate_credentials(payload) => user

继承drf-jwt的BaseJSONWebTokenAuthentication,拿到父级的authenticate_credentials方法

自定义drf-jwt配置

settings.py

# 自定义 drf-jwt 配置

import datetime

JWT_AUTH = {

# user => payload

'JWT_PAYLOAD_HANDLER':

'rest_framework_jwt.utils.jwt_payload_handler',

# payload => token

'JWT_ENCODE_HANDLER':

'rest_framework_jwt.utils.jwt_encode_handler',

# token => payload

'JWT_DECODE_HANDLER':

'rest_framework_jwt.utils.jwt_decode_handler',

# token过期时间

'JWT_EXPIRATION_DELTA': datetime.timedelta(days=7),

# token刷新的过期时间

'JWT_REFRESH_EXPIRATION_DELTA': datetime.timedelta(days=7),

# 反爬小措施前缀

'JWT_AUTH_HEADER_PREFIX': 'JWT', # 默认token前要加上JWT,可以修改成其他,也可以手动创建校验规则

}

案例:实现多方式登陆签发token

models.py

from django.db import models

from django.contrib.auth.models import AbstractUser

class User(AbstractUser):

mobile = models.CharField(max_length=11, unique=True)

class Meta:

db_table = 'api_user'

verbose_name = '用户表'

verbose_name_plural = verbose_name

def __str__(self):

return self.username

serializers.py

1) 前台提交多种登录信息都采用一个key,所以后台可以自定义反序列化字段进行对应

2) 序列化类要处理序列化与反序列化,要在fields中设置model绑定的Model类所有使用到的字段

3) 区分序列化字段与反序列化字段 read_only | write_only

4) 在自定义校验规则中(局部钩子、全局钩子)校验数据是否合法、确定登录的用户、根据用户签发token

5) 将登录的用户与签发的token保存在序列化类对象中 返回给前端

from rest_framework import serializers

from . import models

import re

from rest_framework_jwt.serializers import jwt_payload_handler

from rest_framework_jwt.serializers import jwt_encode_handler

class UserModelSerializer(serializers.ModelSerializer):

# 自定义反序列字段:

# 1.一定要设置write_only,只参与反序列化,不会与model类字段映射

# 2.要在fields中注册自定义反序列化字段

# 3.自定义反序列化字段不要与model类表中的字段一样

usr = serializers.CharField(write_only=True)

pwd = serializers.CharField(write_only=True)

class Meta:

model = models.User

fields = ['usr', 'pwd', 'username', 'mobile', 'email']

# 系统校验规则

extra_kwargs = {

'username': {'read_only': True},

'mobile': { 'read_only': True},

'email': {'read_only': True},

}

def validate(self, attrs):

usr = attrs.get('usr')

pwd = attrs.get('pwd')

# 多方式登录:各分支处理得到该方式下对应的用户

if re.match(r'.+@.+', usr):

user_query = models.User.objects.filter(email=usr)

elif re.match(r'1[3-9][0-9]{9}', usr):

user_query = models.User.objects.filter(mobile=usr)

else:

user_query = models.User.objects.filter(username=usr)

user_obj = user_query.first()

# 根据user_obj校验密码是否正确

if user_obj and user_obj.check_password(pwd):

# 签发token:得到登录用户,签发token并存储在实例化对象中

payload = jwt_payload_handler(user_obj)

token = jwt_encode_handler(payload)

# 将当前用户与签发的token都保存在序列化对象中

self.user = user_obj

self.token = token

return attrs

raise serializers.ValidationError({'data':'数据有误'})

views.py

#实现多方式登陆签发token:账号、手机号、邮箱等登陆

1) 禁用认证与权限组件

2) 拿到前台登录信息,交给序列化类

3) 序列化类校验得到登录用户与token存放在序列化对象中

4) 取出登录用户与token返回给前台

from . import serializers, models

from utils.response import APIResponse

class LoginAPIView(APIView):

# 1) 禁用认证与权限组件

authentication_classes = []

permission_classes = []

def post(self, request, *args, **kwargs):

# 2) 拿到前台登录信息,交给序列化类,规则:账号用usr传,密码用pwd传

user_ser = serializers.UserModelSerializer(data=request.data)

# 3) 序列化类校验得到登录用户与token,存放在序列化对象中

user_ser.is_valid(raise_exception=True)

# 4) 取出登录用户与token返回给前台

return APIResponse(token=user_ser.token, results=serializers.UserModelSerializer(user_ser.user).data)

总结:

# 自定义签发token

本质就是获取前端post请求发来的登录条件(username,email,mobile...)和密码

自定义反序列类,反序列化登录条件和密码,校验通过后调用jwt_payload_handler,jwt_encode_handler完成签发

案例:自定义认证反爬规则的认证类

authentications.py

import jwt

from rest_framework_jwt.authentication import BaseJSONWebTokenAuthentication

from rest_framework_jwt.authentication import jwt_decode_handler

from rest_framework.exceptions import AuthenticationFailed

# 自定义token校验规则

# 1.继承BaseJSONWebTokenAuthentication

class JWTAuthentication(BaseJSONWebTokenAuthentication):

# 2.重写authentication方法

def authenticate(self, request):

# 3.获取token

jwt_token = request.META.get('HTTP_AUTHORIZATION')

# 4.自定义校验规则 如: auth token jwt

token = self.parse_jwt_token(jwt_token)

if token is None:

return None # 游客

# 5.根据token拿到payload | token => payload

try:

payload = jwt_decode_handler(token)

except jwt.ExpiredSignature:

raise AuthenticationFailed('token已过期')

except:

raise AuthenticationFailed('非法用户')

# 6.根据payload拿到user | payload => user

user = self.authenticate_credentials(payload)

return user

# 规则方法

def parse_jwt_token(self, jwt_token):

# 按空格切分

tokens = jwt_token.split()

# 校验规则

if len(tokens) != 3 or tokens[0].lower() != 'auth' or tokens[2].lower() != 'jwt':

return None # 游客

return tokens[1]

views.py

from rest_framework.views import APIView

from utils.response import APIResponse

# 必须登录后才能访问 - 通过了认证权限组件

from rest_framework.permissions import IsAuthenticated

# 自定义jwt校验规则

from .authentications import JWTAuthentication

class UserDetail(APIView):

# 局部配置认证组件,这里的认证组件是自定义的

authentication_classes = [JWTAuthentication]

permission_classes = [IsAuthenticated]

def get(self, request, *args, **kwargs):

return APIResponse(results={'username': request.user.username})

总结:

# 自定义token校验规则

自定义校验token本质是对token加的盐进行校验

1 在视图类中配置自定义的token校验器

2 自定义token校验器,重写authenticate方法

3 从请求头中拿到token,按规则校验

4 校验成功在按步骤: token => payload => user 将user返回

drf框架 - JWT认证插件的更多相关文章

- DRF框架之认证组件用法(第四天)

1. 什么是drf 框架的认证组件: auth 就等于是jango中的Auth模块,Auth是自带session信息,但是 drf的认证组件可以自定义token携带过去,去判断用的 2.如何实现认证呢 ...

- drf框架中认证与权限工作原理及设置

0909自我总结 drf框架中认证与权限工作原理及设置 一.概述 1.认证 工作原理 返回None => 游客 返回user,auth => 登录用户 抛出异常 => 非法用户 前台 ...

- 【DRF框架】认证组件

DRF框架的认证组件 核心代码: self.perform_authentication(request) 框架自带模块: from rest_framework import a ...

- DRF之JWT认证

一.JWT认证 JWT构成 JWT分为三段式:头.体.签名(head.payload.sgin) 头和体是可逆加密的,让服务器可以反解析出user对象,签名是不可逆加密,保证整个token的安全性的. ...

- drf的JWT认证

JWT认证(5星) token发展史 在用户注册或登录后,我们想记录用户的登录状态,或者为用户创建身份认证的凭证.我们不再使用Session认证机制,而使用Json Web Token(本质就是tok ...

- drf框架 - 三大认证组件 | 认证组件 | 权限组件 | 频率组件

RBAC 基于用户权限访问控制的认证 - Role-Based Access Control Django框架采用的是RBAC认证规则,RBAC认证规则通常会分为 三表规则.五表规则,Django采用 ...

- KoaHub平台基于Node.js开发的Koa JWT认证插件代码信息详情

koa-jwt Koa JWT authentication middleware. koa-jwt Koa middleware that validates JSON Web Tokens and ...

- 第四章、drf框架 - 三大认证组件 | 认证组件 | 权限组件 | 频率组件

目录 RBAC 基于用户权限访问控制的认证 - Role-Based Access Control 三大认证组件 源码分析 一.认证组件 自定义认证类 使用: 二.权限组件 自定义权限类 三.频率组件 ...

- DRF框架学习总结

DRF框架安装配置及其功能概述 Django与DRF 源码视图解析 DRF框架序列化和返序列化 DRF框架serializers中ModelSerializer类简化序列化和反序列化操作 DRF源码s ...

随机推荐

- LeetCode 788. 旋转数字(Rotated Digits) 36

788. 旋转数字 788. Rotated Digits 题目描述 我们称一个数 X 为好数, 如果它的每位数字逐个地被旋转 180 度后,我们仍可以得到一个有效的,且和 X 不同的数.要求每位数字 ...

- 12 IO流(九)——装饰流 BufferedInputStream/OutputStream

我们按功能可以将IO流分为节点流与处理流 节点流:可以直接从数据源或目的地读写数据 处理流(装饰流):不直接连接到数据源或目的地,是其他流(必须包含节点流)进行封装.目的主要是简化操作和提高性能. B ...

- LeetCode第151场周赛(Java)

这是我第一次写周赛的题目,而且还是虚拟的.从这次起,以后就将所有错过的题目都写到博客来.当然既然是我错的,那代码肯定不是我自己的.我会注明来源.并且我会自己敲一遍.多总结总是没坏处的. 另外比较糟糕的 ...

- 小程序day1-day3随笔

0==小程序的结构和组件 1==小程序常用组件:text文本属性 3==小程序UI组件view的属性hover 鼠标点击出现的效果hover 4==小程序ui组件button按钮组件的属性 5==小程 ...

- quartz2.3.0系列目录——带您由浅入深全面掌握quartz2.3.0

quartz2.3.0系列目录 官网下载地址:http://www.quartz-scheduler.org/downloads/ 本系列demo全部来源于官网,仅仅是简化和汉化了注释!一部分代码de ...

- 关于梯度下降之前需要进行feature scale的记录

先上吴恩达老师的课件图 1.对于梯度下降而言,学习率很大程度上影响了模型收敛的速度.对于不同规模的特征,如果采用相同的学习率,那么如果学习率适应于scale大的数据,scale较小的数据由于学习率过大 ...

- DevExtreme学习笔记(一) DataGrid中注意事项

1.阻止cell编辑 config.onEditorPreparing = function (e) { if (e.dataField === 'xx' && e.row.data. ...

- C# vb .net实现透视反射效果

在.net中,如何简单快捷地实现Photoshop滤镜组中的透视反射效果呢?答案是调用SharpImage!专业图像特效滤镜和合成类库.下面开始演示关键代码,您也可以在文末下载全部源码: 设置授权 第 ...

- Oracle开放1521端口 telnet不通解决办法

在windosw虚拟机server2012上安装Oracle数据库后,远程连接失败,报 java.sql.SQLException: The Network Adapter could not est ...

- kubernetes第六章--如何访问pod