[https][tls] 如何使用wireshark查看tls/https加密消息--使用私钥

之前总结了使用keylog进行https流量分析的方法:

[https][tls] 如何使用wireshark查看tls/https加密消息--使用keylog

今天总结一下使用服务器端证书私钥进行https加密信息解密的方法,如下:

一 server端

首先我有一个在4040端口开启了https服务的nginx server。使用如下证书与服务配置

╰─>$ ll ~/Keys/https/sni/ |grep test2

-rw-r--r-- tong tong .4K Sep : sni_test2.cer

-rw------- tong tong .7K Sep : sni_test2.key

二 client 端

服务启用后,在client端,分别使用DHE与AES算法进行秘钥协商通信,如下:

curl --cacert ~/Keys/https/root/root.cer https://test2.www.local:4040 -v

* SSL connection using TLSv1. / ECDHE-RSA-AES256-GCM-SHA384

... ... curl -k --cacert ~/Keys/https/root/root.cer --ciphers AES128-GCM-SHA256 https://test2.www.local:4040 -v

* SSL connection using TLSv1. / AES128-GCM-SHA256

... ...

curl的算法支持列表,见如下链接的openssl小节

https://curl.haxx.se/docs/ssl-ciphers.html

使用tcpdump抓取以上两侧通信的pcap包

-rw-r--r-- root root .4K Oct : -aes128.pcap

-rw-r--r-- root root .5K Oct : -dhe.pcap

三 wireshark

DHE协商算法,是不能被该方法解析的,只能使用keylog方式。任何一次一密的通信方式(完美前向加密)都不能使用该方法解析。

接下来,只分析aes128的数据包。

使用wireshark打开

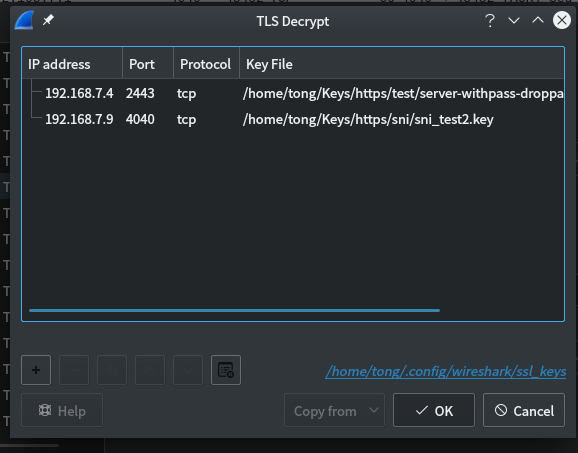

在 edit->Preferences->Protocols->TLS->RSA keys list 中进行编辑,并将上文中提到的私钥sni_test2.key配置其中。如图:

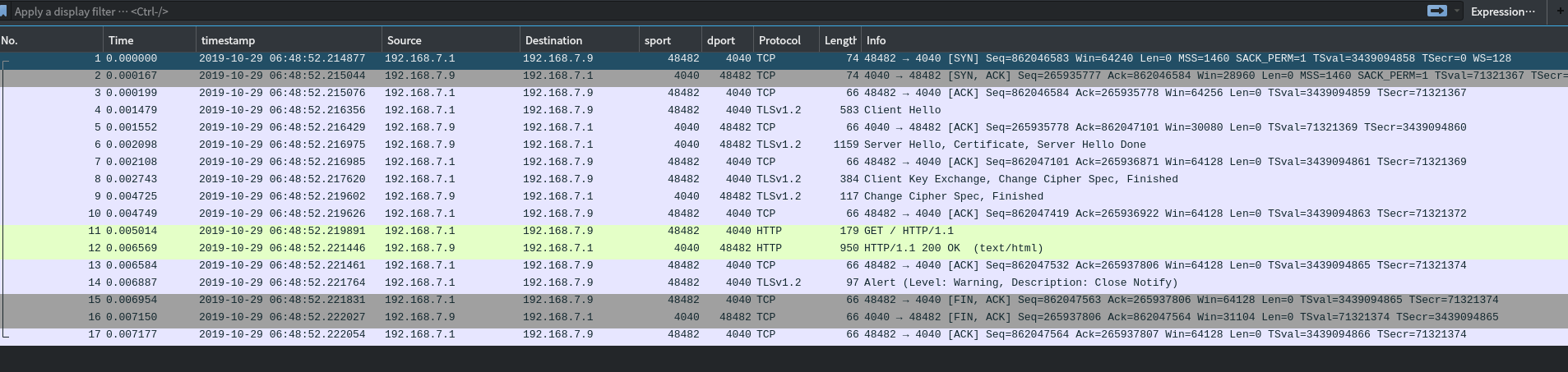

之后,保存配置。可以看到加密的tls流量已经被成功解析了。

注意:

需要注意的是,key文件的格式,以及是否有密码。我的是没有密码的,格式如下:

╰─>$ file ~/Keys/https/sni/sni_test2.key

/home/tong/Keys/https/sni/sni_test2.key: PEM RSA private key

根据以前的经验,有密码的key可能会有一下问题。https://www.cnblogs.com/hugetong/p/6845436.html

[https][tls] 如何使用wireshark查看tls/https加密消息--使用私钥的更多相关文章

- [https][tls] 如何使用wireshark查看tls/https加密消息--使用keylog

姊妹篇: [ipsec][strongswan] 使用wireshark查看strongswan ipsec esp ikev1 ikev2的加密内容 [https][tls] 如何使用wiresha ...

- [ipsec][strongswan] 使用wireshark查看strongswan ipsec esp ikev1 ikev2的加密内容

一,编译,启用strongswan的save-keys plugin ./configure --prefix=/root/OUTPUT --exec-prefix=/root/OUTPUT --en ...

- 开启 TLS 1.3 加密协议,极速 HTTPS 体验

随着互联网的发展,用户对网络速度的要求也越来越高,尤其是目前在大力发展 HTTPS 的情况下,TLS 加密协议变得至关重要.又拍云在 HTTPS 的普及和性能优化上,始终做着自己的努力和贡献.2018 ...

- HTTPS详解二:SSL / TLS 工作原理和详细握手过程

HTTPS 详解一:附带最精美详尽的 HTTPS 原理图 HTTPS详解二:SSL / TLS 工作原理和详细握手过程 在上篇文章HTTPS详解一中,我已经为大家介绍了 HTTPS 的详细原理和通信流 ...

- 为什么Wireshark无法解密HTTPS数据

为什么Wireshark无法解密HTTPS数据 导读 由于需要定位一个问题,在服务器上tcpdump抓取https数据包,然后下载到本地打开wireshark分析.然后我们下载域名私钥配置到wires ...

- SSL/TLS协议详解(下)——TLS握手协议

本文转载自SSL/TLS协议详解(下)--TLS握手协议 导语 在博客系列的第2部分中,对证书颁发机构进行了深入的讨论.在这篇文章中,将会探索整个SSL/TLS握手过程,在此之前,先简述下最后这块内容 ...

- 内网Https 自签Https证书 配合Tomcat 实现内网Https详细图文

内网项目启用Https配置手册 软件需求: OpenSSL https://www.openssl.org/ 已经安装了Java Jdk环境 制作前的需求: 已经配置了Jdk环境变量 安装好OpenS ...

- Android Https相关完全解析 当OkHttp遇到Https

一.概述 其实这篇文章理论上不限于okhttp去访问自签名的网站,不过接上篇博文了,就叫这个了.首先要了解的事,okhttp默认情况下是支持https协议的网站的,比如https://www.baid ...

- HTTPS系列干货(一):HTTPS 原理详解

HTTPS(全称:HyperText Transfer Protocol over Secure Socket Layer),其实 HTTPS 并不是一个新鲜协议,Google 很早就开始启用了,初衷 ...

随机推荐

- 系统重装之认识UEFI

UEFI是一种新型的引导方式?他与传统的BIOS引导不同,传统BIOS引导需要经过(开机→BIOS初始化→BIOS自检→引导系统→进入系统)五个步骤来完成引导操作,UEFI只需要(开机→UEFI初始化 ...

- 制作Visual Studio 2017 (VS 2017) 离线安装包 (转)

史上功能最强大的Visual Studio 2017版本发布,但是由于版本更新速度加快和与第三方工具包集成的原因,微软研发团队没有为这个版本提供离线下载的安装文件.如果用户处在一个与外网隔离的网络环境 ...

- Oracle表存在则删除后再重建

简单的执行方式: drop table USERINFO; create table USERINFO ( EnglishName ), ChineseName ), Sex ), Age int, ...

- Java内存分析工具

内存分析工具 IDEA插件(VisualVM Launcher) 执行main函数的时候,同时启动jvisualvm,实时查看资源消耗情况.如图效果: Eclipse Memory Analyzer ...

- RAID磁盘阵列结构

RAID磁盘阵列结构原理其实很简单,就是每块硬盘不插在主板的硬盘接口上了,而是全插在RAID卡上,然后RAID卡再插到主板上,由RAID卡统一管理硬盘,做各种RAID磁盘策略(RAID0,RAID1, ...

- 第16届(2019)全国大学生信息安全与对抗技术竞赛全国线下总决赛 Writeup

笔者<Qftm>原文发布<BitHack>:https://bithack.io/forum/469/answer/333 0x00 Begin 关于 ISCC 2019 北理 ...

- LeetCode 859. 亲密字符串(Buddy Strings) 23

859. 亲密字符串 859. Buddy Strings 题目描述 给定两个由小写字母构成的字符串 A 和 B,只要我们可以通过交换 A 中的两个字母得到与 B 相等的结果,就返回 true:否则返 ...

- Python安装-Pycharm+Anaconda

1.初识Python Python是一门非常简单优雅的编程语言,可以用极少的代码就能实现强大的功能,而且学习起来十分简单,没有编程基础也可轻松入门.其功能强大,特别是第三方库的库的支持,使得开发方便十 ...

- 解决python中的Non-UTF-8 code starting with ‘\xbs4’ in file错误

出现错误如下图: 主要原因为编辑python脚本使用的编辑器编码有问题.我使用的编辑器是notepad++,由于没有做Python语言编辑配置,默认使用的是ANSI编码(右下角位置有编码格式),如下: ...

- linux安装go开发环境

1下载go wget https://studygolang.com/dl/golang/go1.12.7.linux-amd64.tar.gz执行此命令会将go1.12.7.linux-amd64. ...