BUUCTF | easy_tornado

第一次遇到模板注入的题,赶紧记笔记,此篇相当于对大佬的做法的复现Orz,师傅太强了https://blog.csdn.net/weixin_44255856/article/details/97687299,这道题出自

2018的护网杯

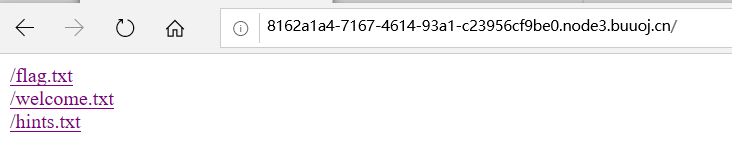

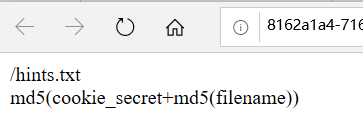

在hints里看到条件,猜测 ” filename=/fllllllllllllag&filehash=?“,只要构造出这个就行了,但是现在还缺一个cookie_secret

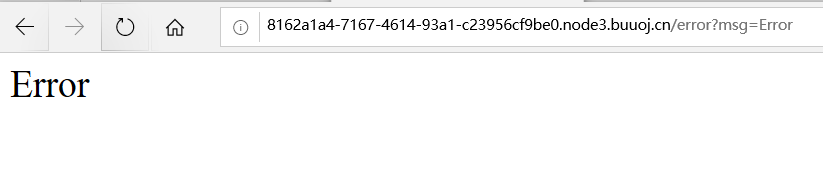

一开始还以为是自己的cookie,构造好提交出现了一个新的界面

一开始还以为是自己的cookie,构造好提交出现了一个新的界面

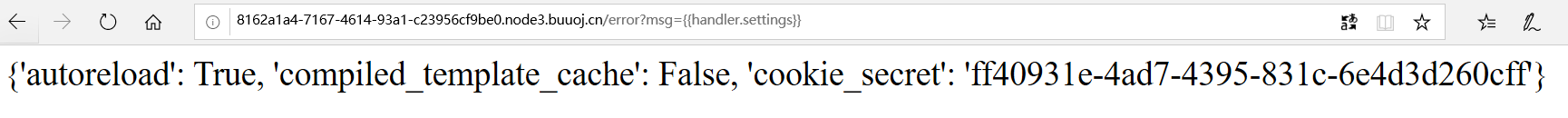

菜鸡无奈开始寻求wp,才知道这个error界面就是注入点!!!当然也怪自己,没有留一个心眼,查一下 "render" ,“tornado”这两个关键字(;´д`)ゞ

?msg={{handler.settings}}

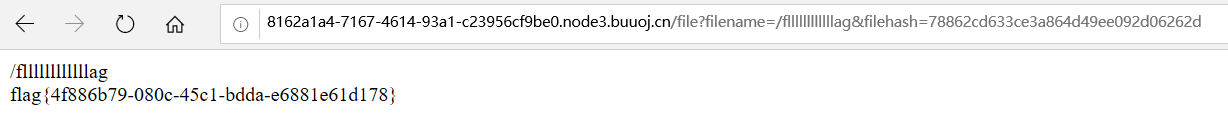

?filename=/fllllllllllllag&filehash=78862cd633ce3a864d49ee092d06262d

资料:

SSTI模板注入:这一篇作者详细的介绍了什么是模板,为什么要用模板,相当的扫盲,强推

Twig 模板引擎注入原理:

<?php require_once dirname(__FILE__).'/../lib/Twig/Autoloader.php';

Twig_Autoloader::register(true);

$twig = new Twig_Environment(new Twig_Loader_String());

$output = $twig->render("Hello {{name}}", array("name" => $_GET["name"])); // 将用户输入作为模版变量的值

echo $output;

?>使用 Twig 模版引擎渲染页面,其中模版含有 {{name}} 变量,其模版变量值来自于 GET 请求参数 $_GET["name"]。显然这段代码并没有什么问题,即使你想通过 name 参数传递一段 JavaScript 代码给服务端进行渲染,也许你会认为这里可以进行 XSS,但是由于模版引擎一般都默认对渲染的变量值进行编码和转义,所以并不会造成跨站脚本攻击:

但是,如果渲染的模版内容受到用户的控制,情况就不一样了。修改代码为:

<?php

require_once dirname(__FILE__).'/../lib/Twig/Autoloader.php'

Twig_Autoloader::register(true);

$twig = new Twig_Environment(new Twig_Loader_String());

$output = $twig->render("Hello {$_GET['name']}"); // 将用户输入作为模版内容的一部分

echo $output;

?>上面这段代码在构建模版时,拼接了用户输入作为模板的内容,现在如果再向服务端直接传递 JavaScript 代码,用户输入会原样输出,测试结果显而易见。在 Twig 模板引擎里, {{var}} 除了可以输出传递的变量以外,还能执行一些基本的表达式然后将其结果作为该模板变量的值,例如这里用户输入 name={{2*10}} ,则在服务端拼接的模版内容为:

这里简单分析一下,由于 {# comment #} 作为 Twig 模板引擎的默认注释形式,所以在前端输出的时候并不会显示,而 {{2*8}} 作为模板变量最终会返回 16 作为其值进行显示,因此前端最终会返回内容 Hello IsVuln16OK ,如下图:

作者:帅猪佩奇链接:https://www.jianshu.com/p/aef2ae0498df 来源:简书 著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

Python神级框架框架Tornado入门体验:详细的介绍了tornado框架

一个普通的tornado web服务器通常由四大组件组成。

- ioloop实例,它是全局的tornado事件循环,是服务器的引擎核心,示例中

tornado.ioloop.IOLoop.current()就是默认的tornado ioloop实例。- app实例,它代表着一个完成的后端app,它会挂接一个服务端套接字端口对外提供服务。一个ioloop实例里面可以有多个app实例,示例中只有1个,实际上可以允许多个,不过一般几乎不会使用多个。

- handler类,它代表着业务逻辑,我们进行服务端开发时就是编写一堆一堆的handler用来服务客户端请求。

- 路由表,它将指定的url规则和handler挂接起来,形成一个路由映射表。当请求到来时,根据请求的访问url查询路由映射表来找到相应的业务handler。

这四大组件的关系是,一个ioloop包含多个app(管理多个服务端口),一个app包含一个路由表,一个路由表包含多个handler。ioloop是服务的引擎核心,它是发动机,负责接收和响应客户端请求,负责驱动业务handler的运行,负责服务器内部定时任务的执行。

当一个请求到来时,ioloop读取这个请求解包成一个http请求对象,找到该套接字上对应app的路由表,通过请求对象的url查询路由表中挂接的handler,然后执行handler。handler方法执行后一般会返回一个对象,ioloop负责将对象包装成http响应对象序列化发送给客户端。

作者:Python小老弟 链接:https://www.jianshu.com/p/d1085dbf321f 来源:简书 著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

Python中从服务端模板注入到沙盒逃逸的源码探索 (一):介绍了python的两个模板引擎——Tornado,Flask

因此,通过

handler.application即可访问整个Tornado。简单而言通过{{handler.application.settings}}或者{{handler.settings}}就可获得settings中的cookie_secret。class ErrorHandler(tornado.web.RequestHandler):

def get(self):

msg = self.get_argument('msg', 'Error')

bans = ["\"", "'", "[", "]", "_", "|", "import", "os", "(", ")", "+", "-", "*", "/", "\\", "%", "="]

for ban in bans:

if ban in msg:

self.finish("ORZ")

with open("error.html", 'w') as f:

f.write("""<html>

<head>

<style>body{font-size: 30px;}</style>

</head>

<body>%s</body>

</html>\n""" % msg)

f.flush()

self.render("error.html")

BUUCTF | easy_tornado的更多相关文章

- 有关于服务端模板注入(ssti攻击)——BUUCTF - easy_tornado

打开题目出现3个链接 /flag.txt 中提示flag in /fllllllllllllag /welcome.txt 中提示 render /hints.txt 中提示 md5(cookie_s ...

- 某个buuctf的题(easy_tornado)

题目:http://88099f53-12b6-470a-9993-b73e4155940e.node3.buuoj.cn/ 1首先看三个文件的内容 2简单分析 如果出题人没整一些花里胡哨的,那么fl ...

- BUUCTF知识记录

[强网杯 2019]随便注 先尝试普通的注入 发现注入成功了,接下来走流程的时候碰到了问题 发现过滤了select和where这个两个最重要的查询语句,不过其他的过滤很奇怪,为什么要过滤update, ...

- BuuCTF Web Writeup

WarmUp index.php <html lang="en"> <head> <meta charset="UTF-8"> ...

- 刷题记录:[BUUCTF 2018]Online Tool

目录 刷题记录:[BUUCTF 2018]Online Tool 一.知识点 1.escapeshellarg和escapeshellcmd使用不当导致rce 刷题记录:[BUUCTF 2018]On ...

- BUUCTF平台-web-边刷边记录-1

1.WarmUp 思路很清晰,文件包含,漏洞点在代码会二次解码,只需注入一个?就可以使用../../进行路径穿越,然后去包含flag,flag路径在hint.php里面有 2.easy_tornado ...

- BUUCTF 部分wp

目录 Buuctf crypto 0x01传感器 提示是曼联,猜测为曼彻斯特密码 wp:https://www.xmsec.cc/manchester-encode/ cipher: 55555555 ...

- buuctf misc 刷题记录

1.金三胖 将gif分离出来. 2.N种方法解决 一个exe文件,果然打不开,在kali里分析一下:file KEY.exe,ascii text,先txt再说,base64 图片. 3.大白 crc ...

- buuctf misc wp 01

buuctf misc wp 01 1.金三胖 2.二维码 3.N种方法解决 4.大白 5.基础破解 6.你竟然赶我走 1.金三胖 root@kali:~/下载/CTF题目# unzip 77edf3 ...

随机推荐

- 深入RESTful无状态原则

目录 目录 前言 无状态原则 Web服务的状态 基于状态的Web服务 基于无状态的Web服务 总结两者的区别 前言 在上篇RESTful基础知识中整体的介绍了RESTful架构设计思想的框架,在往后的 ...

- MSSQL sql常用判断语句

.判断数据库是否存在 if exists (select * from sys.databases where name = '数据库名') drop database [数据库名] 2 判断 ...

- Python List append()方法

append() 方法用于在列表末尾添加新的对象.Grammar: list.append(obj) 参数obj — 添加到列表末尾的对象.返回值该方法无返回值,但是会修改原来的列表.Case: al ...

- CET-6 分频周计划生词筛选(番外篇:百词斩)

点我阅读 番外-百词斩 2016.09.18 12:00pm transverse counterpart accessory cult gorgeous sediment assimilate st ...

- 永远让比较函数对相等的值返回false

今天在刷OJ的时候,有一道题一直Runtime Error,查错出来是比较函数写挂掉了,但是不知道错误在哪,于是查阅资料:永远让比较函数对相等的值返回false 具体可点击此处查看分析:链接 另外,在 ...

- python的运算符和while循环

一.运算符 计算机可以进行的运算有很多种,不只是加减乘除,它和我们人脑一样,也可以做很多运算. 种类:算术运算,比较运算,逻辑运算,赋值运算,成员运算,身份运算,位运算,今天我们先了解前四个. 算术运 ...

- Zookeeper---作为服务注册中心

认识Zookeeper是一套分布式协调服务. 优点: 简单:与文件系统类似,Znode的组织方式. 多副本:一般再线上都是三副本或者五副本的形式,最少会有三个节点. 有序:有序的操作,根据时间戳进行排 ...

- [NOIP2016PJ]魔法阵

今天模拟赛的题,,,唯一没有Giao出来的题(不然我就AKIOI了~) 最开始没想到数学题,把所有部分分都说一遍吧: 35分:纯暴力O(M^4)枚举,对于每一组a,b,c,d验证其是否合法. 60分: ...

- qt 如何使用私有类?

在模块后面加上 -private 关键字,例如 widgets-private 然后 qmake 让配置文件运行一下. 在使用 QStackedLayout 布局并设置 QStackedLayout: ...

- 如何做PPT

如何做出更漂亮的PPT? 1.文字对齐,PPT字体最好使用微软雅黑,文档最好使用宋体 2.总分总的叙述形式 3.颜色最好使用冷色系,蓝色.灰色.灰蓝色等等 4.每段话中的重点内容标出特殊颜色 5.可使 ...