bugku_MagicImageViewer

CTF 安卓逆向

MagicImageViewer——png结构+算法

很少做安卓逆向的题目,在此记录一下

先用模拟器看一下

嗯,没啥提示。

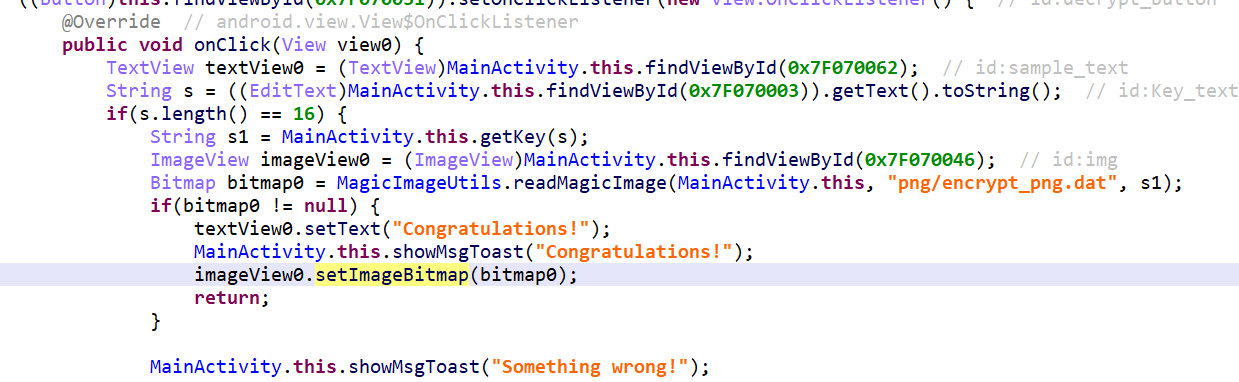

jeb打开

关键部分

if(s.length() == 16) //输入的字符串长度为16

String s1 = MainActivity.this.getKey(s); //该方法获得s1,getKey()在native层

Bitmap bitmap0 = MagicImageUtils.readMagicImage(MainActivity.this, "png/encrypt_png.dat", s1);

// MagicImageUtils.readMagicImage是Java层的方法

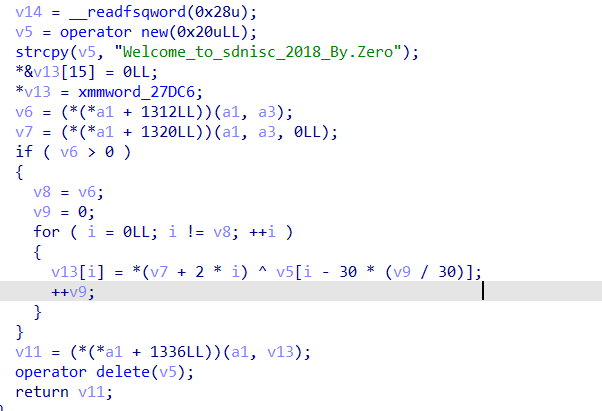

先看getKey()

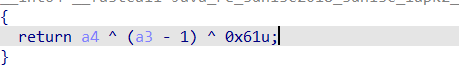

关键部分

strcpy(v5, "Welcome_to_sdnisc_2018_By.Zero");

v13[i] = *(v7 + 2 * i) ^ v5[i - 30 * (v9 / 30)];

2*i比较怪,是什么呢?我们查一下JNI的GetStringChars方法,由参考链接1可知它返回的是Unicode格式的char*,所以2字节算一个字符**

v5[i - 30 * (v9 / 30)这个就是v5[i]

就是对输入的字符串进行异或(前16位)

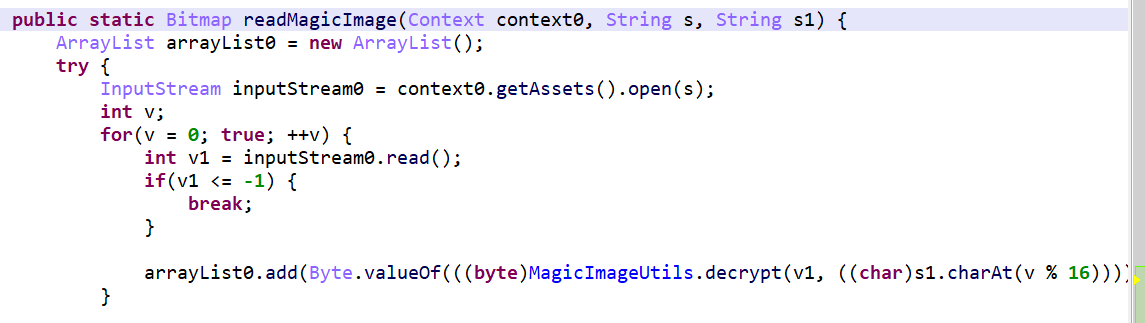

接着看MagicImageUtils.readMagicImage

关键部分

int v1 = inputStream0.read();//读取路径文件

arrayList0.add(Byte.valueOf(((byte)MagicImageUtils.decrypt(v1, ((char)s1.charAt(v % 16))))));

//decrypt() 在native层

也是个异或

接着往下看可以发现,后面生成了图片,也就是对于加密后的图片数据,解密为图片

输入s,s与v5异或得到s1,s1,路径文件异或生成内容转化,图片。

但是png图片的前16位是固定的,所以很容易解出来。

goal = b'\x89\x50\x4e\x47\x0d\x0a\x1a\x0a\x00\x00\x00\x0d\x49\x48\x44\x52' //png图片的前16 位

key_s = 'Welcome_to_sdnisc_2018_By.Zero'

ans = ''

with open('encrypt_png.dat', 'rb') as f:

dat = f.read(16)

for i in range(16):

v = (dat[i] - 1) ^ 0x61 ^ goal[i] ^ ord(key_s[i])

ans += chr(v)

print(ans)

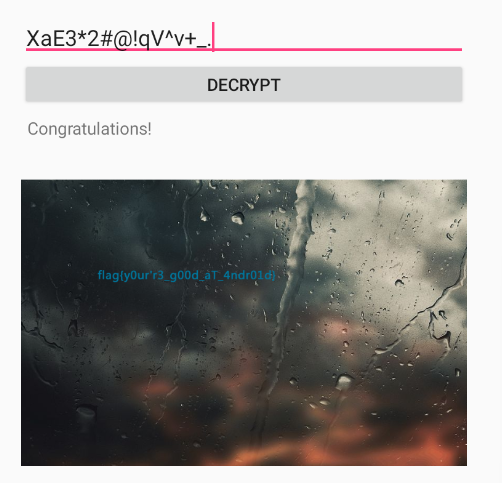

输出 XaE3*2#@!qV^v+_.

验证:

得到flag。

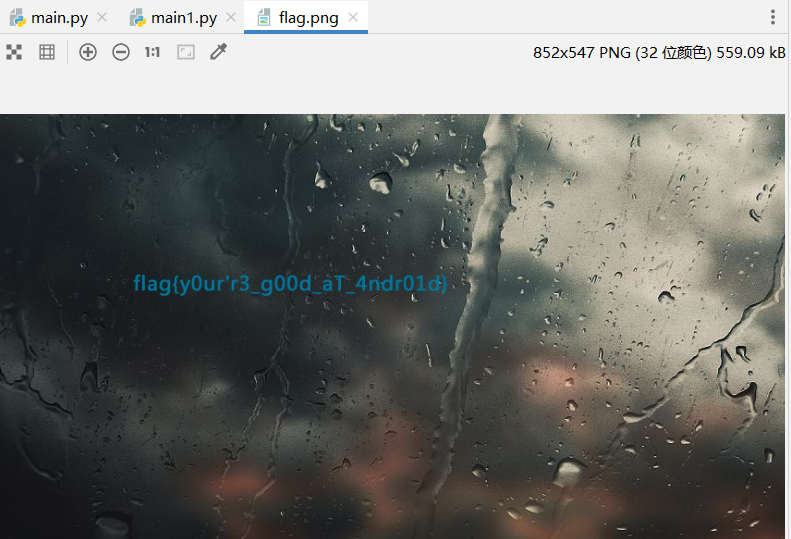

此时可以更为有趣的写出png(刚开始没想到)

此时

没看懂getKey也能过这题。

作者贴心地提供了一个正常图片的处理函数MagicImageUtils.readImage。

此时会出现dat=0的情况,所以加了验证

goal = b'\x89\x50\x4e\x47\x0d\x0a\x1a\x0a\x00\x00\x00\x0d\x49\x48\x44\x52'

def b(v):

return v if v >= 0 else 0xff

with open('encrypt_png.dat', 'rb') as f:

dat = f.read()

_key = b''

for i in range(16):

_key += (b(dat[i] - 1) ^ 0x61 ^ goal[i]).to_bytes(length=1, byteorder='big', signed=False)

with open('flag.png', 'wb') as f:

for i in range(len(dat)):

f.write((b(dat[i] - 1) ^ 0x61 ^ _key[i & 0xf]).to_bytes(length=1, byteorder='big', signed=False))

flag{y0ur'r3_g00d_aT_4ndr01d}

参考链接:

https://www.cnblogs.com/lijunamneg/archive/2012/12/22/2828891.html

https://www.52pojie.cn//thread-1665541-1-1.html

随机推荐

- 【Visual Leak Detector】配置项 ForceIncludeModulesmd

说明 使用 VLD 内存泄漏检测工具辅助开发时整理的学习笔记.本篇介绍 VLD 配置文件中配置项 ForceIncludeModules 的使用方法. 同系列文章目录可见 <内存泄漏检测工具&g ...

- golang 中的 cronjob

引言 最近做了一个需求,是定时任务相关的.以前定时任务都是通过 linux crontab 去实现的,现在服务上云(k8s)了,尝试了 k8s 的 CronJob,由于公司提供的是界面化工具,使用.查 ...

- solidity中的mapping

mapping可以理解为python中对字典的键值遍历,键是唯一的而值是可以重复的 mapping函数的构造: mapping(_KeyType => _ValueType) mapping ...

- PVE开启硬件显卡直通功能

首先编辑GRUB配置文件: root@pve:~# vim /etc/default/grub root@pve:~# root@pve:~# cat /etc/default/grub # If y ...

- 1.springsecurity基于内存和数据库的认证

1.总结: 昨天主要是使用security实现了基于内存的认证和基于数据库的认证(实际项目中使用): 在security的项目中,必须配置WebSecurityConfigurerAdaptor的实现 ...

- 【FINALE】NOIP2022 退役记 || THE END.

我的停课生活相册 - password:1007 目录 Day -4 Day -2 Day -1 Day 1 2022/11/26 NOIP 2022 OI 浅忆录 Day -4 好冷啊.有了那么点冬 ...

- Gpssworld仿真(二):并排排队系统模拟

4.3 某一个加油站能够配给三个级别的燃油:①家庭取暖用的燃油:②轻工业用的燃油:③运输用的燃油.每一级别的燃油都有一个对应的油泵.订单中燃油的数量在3000加仑和5000加仑中变化,每次增加10加仑 ...

- JVM:并发的可达性分析

当前主流编程语言的垃圾收集器基本上都是依靠可达性分析算法来判定对象是否存活的,可达性分析算法理论上要求全过程都基于一个能保障一致性的快照中才能够进行分析,这意味着必须全程冻结用户线程的运行. 在根节点 ...

- 定时器中断_PWM输出_STM32第三课

1.TIM2中断,需求:实现LED间隔0.5秒闪烁 1.使用CubeMX设置系统时钟.RCC.LED灯.时钟树等基础操作. 2.配置TIMER2,使能为全局变量,设置优先级.并生成代码. 3.代码编写 ...

- React中图片的相对路径引入和绝对路径引入

React中当在JSX中的img标签中引入时使用相对路径引入,地址是基于index.html的而不是当前jsx文件的,如 <img src="./src/assets/images/g ...