spring下配置shiro

1.web.xml中加入shiro的过滤器:

<!-- Spring -->

<!-- 配置Spring配置文件路径 -->

<context-param>

<param-name>contextConfigLocation</param-name>

<param-value>

classpath*:spring/applicationContext.xml

classpath*:spring/spring-shiro.xml

</param-value>

</context-param>

<!-- 配置Spring上下文监听器 -->

<listener>

<listener-class>org.springframework.web.context.ContextLoaderListener</listener-class>

</listener>

<!-- Spring --> <filter>

<filter-name>shiroFilter</filter-name>

<filter-class>org.springframework.web.filter.DelegatingFilterProxy</filter-class>

<init-param>

<param-name>targetFilterLifecycle</param-name>

<param-value>true</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>shiroFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

2.创建shiro的配置文件spring-shiro.xml

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans-3.1.xsd"> <!-- 配置进行授权和认证的 Realm -->

<bean id="myRealm" class="com.wdcloud.wdMaptail.entity.myRealm"/> <!-- 配置 Shiro 的 SecurityManager Bean. -->

<bean id="securityManager" class="org.apache.shiro.web.mgt.DefaultWebSecurityManager">

<property name="cacheManager" ref="cacheManager" />

<property name="realm" ref="myRealm" />

<!-- <property name="sessionMode" value="native"/> -->

</bean> <!-- 启用shrio授权注解拦截方式 -->

<bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean">

<!-- 装配 securityManager -->

<property name="securityManager" ref="securityManager" />

<!-- 配置登陆页面 -->

<property name="loginUrl" value="/index.jsp" />

<!-- 登陆成功后的一面 -->

<property name="successUrl" value="/jsp/success.jsp" />

<!-- 授权失败页面 -->

<property name="unauthorizedUrl" value="/jsp/unauthorized.jsp" />

<!-- 具体配置需要拦截哪些 URL, 以及访问对应的 URL 时使用 Shiro 的什么 Filter 进行拦截. -->

<property name="filterChainDefinitions">

<value>

/test/dologin.do = anon

<!-- /test/save.do请求之允许有save权限的用户访问 -->

/test/save.do = perms[save]

/index.jsp=anon

/jsp/success.jsp=anon

/jsp/fail.jsp=anon

/jsp/user.jsp = roles[user]

/jsp/admin.jsp = roles[admin]

/logout = logout

<!--拦截非静态资源的所有请求-->

/** = authc

</value>

</property>

</bean> <!-- 配置缓存管理器 -->

<bean id="cacheManager" class="org.apache.shiro.cache.ehcache.EhCacheManager">

<!-- 指定 ehcache 的配置文件 -->

<property name="cacheManagerConfigFile" value="classpath:spring/ehcache-shiro.xml" />

</bean> <!-- 配置 Bean 后置处理器: 会自动的调用和 Spring 整合后各个组件的生命周期方法. -->

<bean id="lifecycleBeanPostProcessor" class="org.apache.shiro.spring.LifecycleBeanPostProcessor" />

</beans>

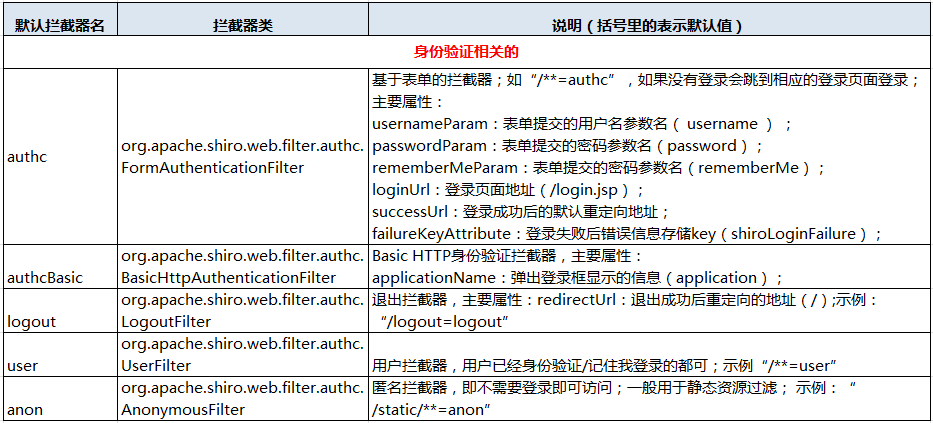

shiro权限管理过滤器解释:

默认过滤器(10个)

anon -- org.apache.shiro.web.filter.authc.AnonymousFilter

authc -- org.apache.shiro.web.filter.authc.FormAuthenticationFilter

authcBasic -- org.apache.shiro.web.filter.authc.BasicHttpAuthenticationFilter

perms -- org.apache.shiro.web.filter.authz.PermissionsAuthorizationFilter

port -- org.apache.shiro.web.filter.authz.PortFilter

rest -- org.apache.shiro.web.filter.authz.HttpMethodPermissionFilter

roles -- org.apache.shiro.web.filter.authz.RolesAuthorizationFilter

ssl -- org.apache.shiro.web.filter.authz.SslFilter

user -- org.apache.shiro.web.filter.authc.UserFilter

logout -- org.apache.shiro.web.filter.authc.LogoutFilter anon:例子/admins/**=anon 没有参数,表示可以匿名使用。

authc:例如/admins/user/**=authc表示需要认证(登录)才能使用,没有参数

roles:例子/admins/user/**=roles[admin],参数可以写多个,多个时必须加上引号,并且参数之间用逗号分割,当有多个参数时,例如admins/user/**=roles["admin,guest"],每个参数通过才算通过,相当于hasAllRoles()方法。

perms:例子/admins/user/**=perms[user:add:*],参数可以写多个,多个时必须加上引号,并且参数之间用逗号分割,例如/admins/user/**=perms["user:add:*,user:modify:*"],当有多个参数时必须每个参数都通过才通过,想当于isPermitedAll()方法。

rest:例子/admins/user/**=rest[user],根据请求的方法,相当于/admins/user/**=perms[user:method] ,其中method为post,get,delete等。

port:例子/admins/user/**=port[],当请求的url的端口不是8081是跳转到schemal://serverName:?queryString,其中schmal是协议http或https等,serverName是你访问的host,8081是url配置里port的端口,queryString是你访问的url里的?后面的参数。

authcBasic:例如/admins/user/**=authcBasic没有参数表示httpBasic认证

ssl:例子/admins/user/**=ssl没有参数,表示安全的url请求,协议为https

user:例如/admins/user/**=user没有参数表示必须存在用户,当登入操作时不做检查

3.创建shiro的缓存配置文件ehcache-shiro.xml

<ehcache updateCheck="false" name="shiroCache">

<defaultCache

maxElementsInMemory="10000"

eternal="false"

timeToIdleSeconds="120"

timeToLiveSeconds="120"

overflowToDisk="false"

diskPersistent="false"

diskExpiryThreadIntervalSeconds="120"

/>

</ehcache>

4.创建shiro的realm类

public class myRealm extends AuthorizingRealm {

@Autowired

private UserServiceImpl userService;

/**

* 授权查询回调函数, 进行鉴权但缓存中无用户的授权信息时调用,负责在应用程序中决定用户的访问控制的方法

*/

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {

String username = (String) principals.getPrimaryPrincipal();

SimpleAuthorizationInfo authorizationInfo = new SimpleAuthorizationInfo();

// 根据用户名查询当前用户拥有的角色

Set<String> roleNames = userService.findRolesByUsername(username);

// 将角色名称提供给info

authorizationInfo.setRoles(roleNames);

// 根据用户名查询当前用户权限

Set<String> permissionNames = userService.findPermissionsByUsername(username);

// 将权限名称提供给info

authorizationInfo.setStringPermissions(permissionNames);

return authorizationInfo;

}

/**

* 认证回调函数,登录信息和用户验证信息验证

*/

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException {

String username = (String) token.getPrincipal();

User user = userService.findUserByUsername(username);

if (user == null) {

// 用户名不存在抛出异常

throw new UnknownAccountException();

}

SimpleAuthenticationInfo authenticationInfo = new SimpleAuthenticationInfo(user.getUsername(),

user.getPassword(), getName());

return authenticationInfo;

}

}

5.创建登陆controller

@Controller

@RequestMapping("/test")

public class LoginAction {

@Autowired

private UserServiceImpl userService; @RequestMapping("/dologin.do")

public String dologin(@Validated User user, Model model) {

String info = loginUser(user);

if (!"SUCC".equals(info)) {

model.addAttribute("failMsg", "用户不存在或密码错误!");

return "/jsp/fail";

} else {

model.addAttribute("successMsg", "登陆成功!");// 返回到页面说夹带的参数

model.addAttribute("name", user.getUsername());

return "/jsp/success";// 返回的页面

}

} @RequestMapping("/logout.do")

public void logout(HttpServletRequest request, HttpServletResponse response) throws IOException {

Subject subject = SecurityUtils.getSubject();

if (subject != null) {

try {

subject.logout();

} catch (Exception ex) {

}

}

response.sendRedirect("/wdMaptail/index.jsp");

} // 用于方法权限测试

@RequestMapping(value = "/save.do", method = RequestMethod.GET)

public void save(HttpServletRequest request, HttpServletResponse response) {

System.out.println("拥有save权限的用户才能访问");

} private String loginUser(User user) {

if (isRelogin(user)) { // 判断是否已登录

return "SUCC";

} return shiroLogin(user); // 调用shiro的登陆验证

} private boolean isRelogin(User user) {

Subject us = SecurityUtils.getSubject();

if (us.isAuthenticated()) {

return true; // 参数未改变,无需重新登录,默认为已经登录成功

}

return false; // 需要重新登陆

} private String shiroLogin(User user) {

// 组装token,包括客户公司名称、简称、客户编号、用户名称;密码

UsernamePasswordToken token = new UsernamePasswordToken(user.getUsername(), user.getPassword());

token.setRememberMe(true); // shiro登陆验证

try {

SecurityUtils.getSubject().login(token);

} catch (UnknownAccountException ex) {

return "用户不存在或者密码错误!";

} catch (IncorrectCredentialsException ex) {

return "用户不存在或者密码错误!";

} catch (AuthenticationException ex) {

return ex.getMessage(); // 自定义报错信息

} catch (Exception ex) {

ex.printStackTrace();

return "内部错误,请重试!";

}

return "SUCC";

} }

6.再贴一个登陆成功后的页面代码,以为里面有Shiro的标签来控制页面的显示,其他页面和dao层代码这里就不写了。

<%@ page language="java" contentType="text/html; charset=UTF-8"

pageEncoding="UTF-8"%>

<%@ taglib prefix="shiro" uri="http://shiro.apache.org/tags" %>

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/TR/html4/loose.dtd">

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<title>Insert title here</title>

</head>

<body>

${successMsg } Welcome!

<shiro:principal />

<br>

<br> <shiro:hasAnyRoles name="user">

<a href="/WEB-INF/jsp/user.jsp">User Page</a>

</shiro:hasAnyRoles> <br>

<br> <shiro:hasAnyRoles name="admin">

<a href="/WEB-INF/jsp/admin.jsp">Admin Page</a>

</shiro:hasAnyRoles> <br>

<br>

<a href="../test/logout.do">Logout</a>

</body>

</html>

shiro标签解释:

<shiro:authenticated> 登录之后

<shiro:notAuthenticated> 不在登录状态时

<shiro:guest> 用户在没有RememberMe时

<shiro:user> 用户在RememberMe时

<shiro:hasAnyRoles name="abc,123" > 在有abc或者123角色时

<shiro:hasRole name="abc"> 拥有角色abc

<shiro:lacksRole name="abc"> 没有角色abc

<shiro:hasPermission name="abc"> 拥有权限abc

<shiro:lacksPermission name="abc"> 没有权限abc

<shiro:principal> 显示用户登录名

7.如果在数据库中对密码使用md5加密,想要使用shiro验证的话,需要在realm中添加属性credentialsMatcher,shiro中使用md5加密:

<bean id="jdbcRealm" class="com.java.shiro.realms.ShiroRealm">

<property name="credentialsMatcher">

<bean class="org.apache.shiro.authc.credential.HashedCredentialsMatcher">

<property name="hashAlgorithmName" value="MD5"></property> <!-- 加密算法的名称 -->

<property name="hashIterations" value="1024"></property> <!-- 配置加密的次数 -->

</bean>

</property>

</bean>

springboot中添加credentialsMatcher:

/**

* 密码匹配凭证管理器

* @return

*/

@Bean(name = "hashedCredentialsMatcher")

public HashedCredentialsMatcher hashedCredentialsMatcher() {

HashedCredentialsMatcher hashedCredentialsMatcher = new HashedCredentialsMatcher();

hashedCredentialsMatcher.setHashAlgorithmName("MD5");// 散列算法:这里使用MD5算法;

hashedCredentialsMatcher.setHashIterations(1024);// 散列的次数,比如散列两次,相当于md5(md5(""));

return hashedCredentialsMatcher;

} @Bean(name="myRealm")

public MyRealm myRealm(HashedCredentialsMatcher hashedCredentialsMatcher,EhCacheManager ehCacheManager) {

MyRealm myRealm = new MyRealm();

myRealm.setCacheManager(ehCacheManager);

myRealm.setCredentialsMatcher(hashedCredentialsMatcher);

return myRealm;

}

参考:

spring下配置shiro的更多相关文章

- spring下配置dbcp,c3p0,proxool[转]

不管通过何种持久化技术,都必须通过数据连接访问数据库,在Spring中,数据连接是通过数据源获得的.在以往的应用中,数据源一般是Web应用服务器提供的.在Spring中,你不但可以通过JNDI获取应用 ...

- Spring下配置几种常用连接池

1.连接池概述 数据库连接是一种关键的有限的昂贵的资源,这一点在多用户的网页应用程序中体现得尤为突出.对数据库连接的管理能显著影响到整个应用程序的伸缩性和健壮性,影响到程序的性能指标.数据库连接池正是 ...

- 总结spring下配置dbcp,c3p0,proxool数据源链接池

转载自 http://hiok.blog.sohu.com/66253191.html applicationContext-datasource-jdbc.xml <?xml version= ...

- 学习Spring Boot:(十三)配置 Shiro 权限认证

经过前面学习 Apache Shiro ,现在结合 Spring Boot 使用在项目里,进行相关配置. 正文 添加依赖 在 pom.xml 文件中添加 shiro-spring 的依赖: <d ...

- shiro+spring相关配置

首先pom中添加所需jar包: <!-- shiro start --> <dependency> <groupId>org.apache.shiro</gr ...

- Spring Boot环境下自定义shiro过滤器会过滤所有的url的问题

在配置shiro过滤器时增加了自定义的过滤器,主要是用来处理未登录状态下返回一些信息 //自定义过滤器 Map<String, Filter> filtersMap = new Linke ...

- spring 配置 shiro rememberMe

1.shiro 提供记住我的功能,当将form表单中name="rememberMe" 的value设为true或者登陆的token中.token.setRememberMe(tr ...

- Spring下如何配置bean

本次讲述项目背景: 创建Service类,Service下用到dao类.通过在Spring中配置bean,实现在项目启动时,自动加载这个类 本次只讲述配置bean的注意事项,故只给出简单实例: 创建S ...

- Spring下redis的配置

这个项目用到redis,所以学了一下怎样在Spring框架下配置redis. 1.首先是在web.xml中添加Spring的配置文件. <web-app version="3.0&qu ...

随机推荐

- linux ipvsadm安装

cd /usr/src/ wget http://www.linuxvirtualserver.org/software/kernel-2.6/ipvsadm-1.24-6.src.rpmrpm -i ...

- Linux selinux关闭方法和防火墙关闭方法

在Linux下设置selinux有三种方法.一.在图形界面中: 桌面-->管理-->安全级别和防火墙,设置为disable.二.在命令模式下: 修改文件:/etc/selinu ...

- Xilinx_7_Series_GTX简介

Xilinx_7_Series_GTX简介 https://wenku.baidu.com/view/4639cde7bb68a98270fefab6.html

- gulp安装使用

1. 安装nodeJs 2. 全局安装gulp: npm install gulp -g 3. 在cmd切换至项目文件夹下 npm init,创建package.json文件(JSON文件内不 ...

- 基于GitLab的前端Assets发布体系

以SVN+RMS为核心的发布系统,对前端开发的影响上来看,存在以下问题: 覆盖式的发布,容易导致线上问题. js一旦发布,就有可能被任意其他页面使用.被引用的越多,就越重要.一旦核心js出现故障,影响 ...

- 18 已知下面的字符串是通过RANDOM随机数变量md5sum|cut-c 1-8截取后的结果

面试题18:破解RANDOM随机数案例 已知下面的字符串是通过RANDOM随机数变量md5sum后,再截取一部分连续字符串的结果,请破解这些字符串对应的使用md5sum处理前的RANDOM对应的数字? ...

- 【转】Silverlight全开源工作流设计器

声明 此工作流是作者自行构思和设计的被动式数据触发模式的工作流.没有遵循各种现有的工作流设计标准(如WFMC或WSFL),也没有与其他工作流通用性的接口规范.这里体现更多的是作者对工作流的使用思想,及 ...

- Spring MVC集成Log4j

以下示例显示如何使用Spring Web MVC框架集成LOG4J.首先使用Eclipse IDE,并按照以下步骤使用Spring Web Framework开发基于动态表单的Web应用程序: 创建一 ...

- jvm(13)-线程安全与锁优化

[0]README 0.1)本文部分文字转自“深入理解jvm”, 旨在学习 线程安全与锁优化 的基础知识: 0.2)本文知识对于理解 java并发编程非常有用,个人觉得,所以我总结的很详细: [1]概 ...

- IE的卸载之路(折腾1个多月,记录下。。)

IE 9: FORFILES /P %WINDIR%/servicing/Packages /M Microsoft-Windows-InternetExplorer-*9.*.mum /c “cmd ...