Misc题目

@freebuff教程https://www.freebuf.com/column/196815.html

@巅峰极客wp

https://www.anquanke.com/post/id/189142

@巅峰极客

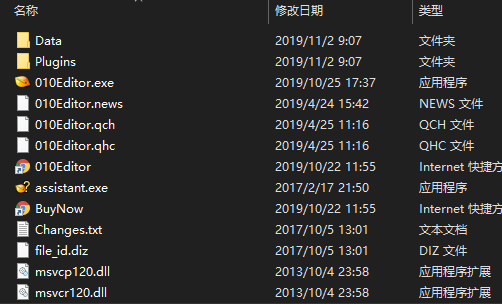

exe文件,一分钟出一个flag的字母

法一:修改系统时间

法二:改为后缀txt直接打开/winhex,找到flag

法三:还特么能反编译

@巅峰极客Foremost

法一:

binwalk一下分离出一个压缩包和0k pyc文件,压缩包里没pyc文件,仔细查看图片尾又分离出一个压缩包

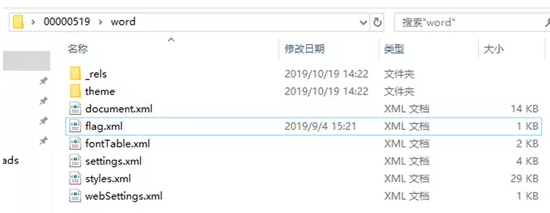

第一个压缩包是个word,解压发现了flag.xml

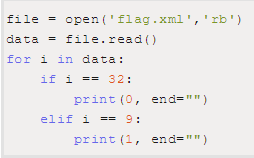

读了一下里面只有空格和\t,尝试空格当作0,\t当作1后转ascii码

a = " for i in range(0,len(a),8): print(chr(int(a[i:i+8],2)),end="")

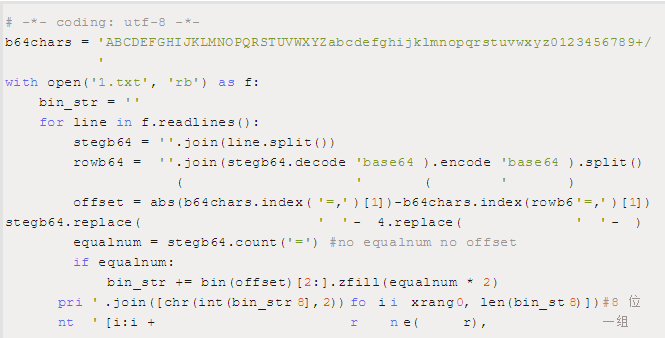

得到一半flag,接着第二个压缩包,发现有密码,而第一个word中有多行base64,联想到base64隐写

b64chars='ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

with open('note.txt', 'rb') as f:

bin_str = ''

for line inf.readlines():

stegb64 =''.join(line.split())

rowb64=''.join(stegb64.decode('base64').encode('base64').split())

offset =abs(b64chars.index(stegb64.replace('=','')[-1])-b64chars.index(rowb64.replace('=','')[-1]))

equalnum =stegb64.count('=') #no equalnum no offset

if equalnum:

bin_str +=bin(offset)[2:].zfill(equalnum * 2)

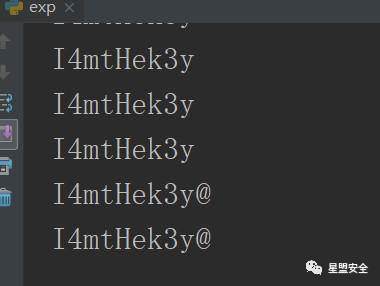

得到

正好与提示密码相符

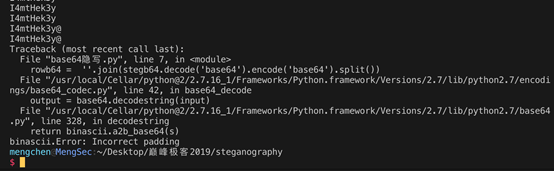

拿到pyc文件,尝试反编

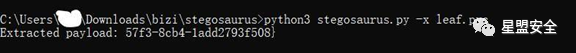

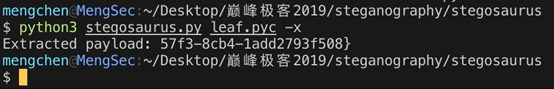

译拿到代码,没什么用,而后用stegosaurus跑出pyc中的隐藏信息,即为另一半flag

法二:

图片文件 binwalk分离,windows下直接打开压缩包,找到flag.xml文件,打开文件,其中的内容为空格和tab。把空格作为0,tab作为1,使用脚本输出二进制字符串

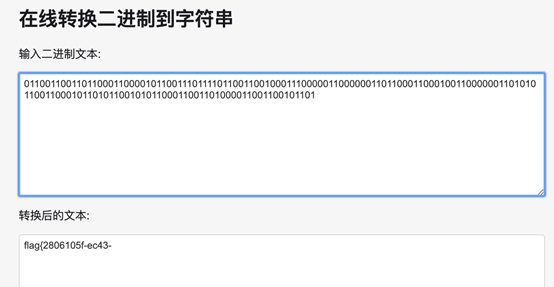

转字符串为flag{2806105f-ec43-获得前半段flag

我们分离出来的压缩包在Mac中打开是需要输入密码的,而且在其中存在一个pyc文件。

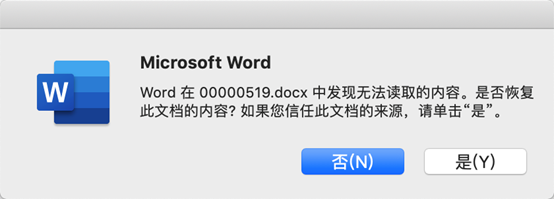

将压缩包后缀名改为docx,然后使用word打开。

会提示恢复内容,恢复后一大串base64字符串。

为base64隐写,将内容保存为1.txt,然后使用脚本解密。

从而获得了压缩包的密码。

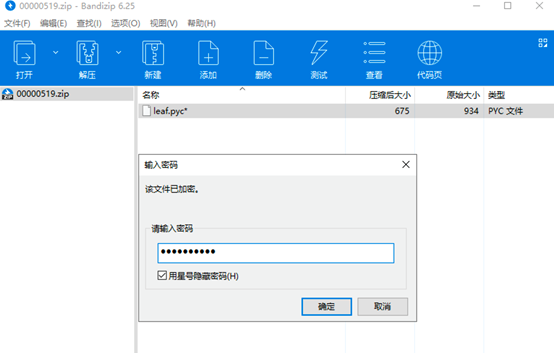

在Windows上使用bandzip将压缩包解压

成功获得pyc文件,然后是pyc隐写,使用stegosaurus获得隐藏的信息

获得最后一部分flag: 57f3-8cb4-1add2793f508}

法三:

下载下来一个PNG,十六进制打开,发现后面有50 4b,foremost分离出一个压缩包,有个pyc文件,以及word/下有个flag.xml。

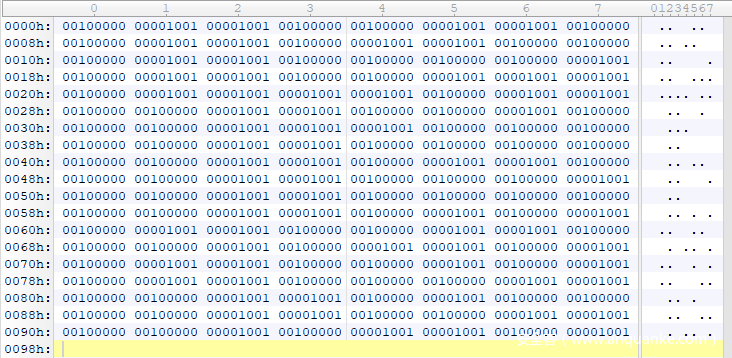

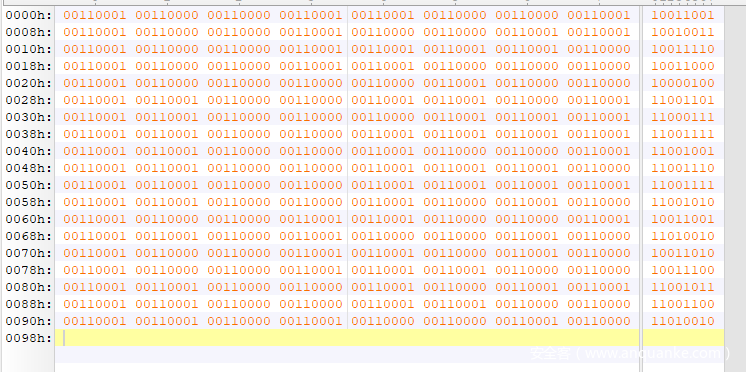

flag.xml用十六进制编辑器打开,如下:

0010000化成0,00001001化成1,可以化成如下:

得到一串字符:flag{2806105f-ec43-

打开word文档,得到一大串base64编码过得字符串,利用以下base64隐写解密代码获得

def get_base64_diff_value(s1, s2):

base64chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

res =

for i in xrange(len(s2)):

if s1[i] != s2[i]:

return abs(base64chars.index(s1[i]) - base64chars.index(s2[i]))

return res

def solve_stego():

with open('3.txt', 'rb') as f:

file_lines = f.readlines()

bin_str = ''

for line in file_lines:

steg_line = line.replace('n', '')

norm_line = line.replace('n', '').decode('base64').encode('base64').replace('n', '')

diff = get_base64_diff_value(steg_line, norm_line)

print diff

pads_num = steg_line.count('=')

if diff:

bin_str += bin(diff)[:].zfill(pads_num * )

else:

bin_str +=

def goflag(bin_str):

res_str = ''

, len(bin_str), ):

res_str += chr(], ))

return res_str

if __name__ == '__main__':

solve_stego()

压缩包密码密码I4mtHek3y@ ,得到pyc文件。利用https://github.com/AngelKitty/stegosaurus获得pyc隐写信息

57f3-8cb4-1add2793f508}

@巅峰极客 --MBP是最好的!

法一:

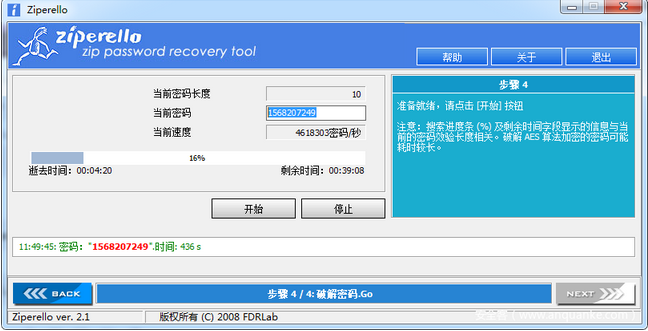

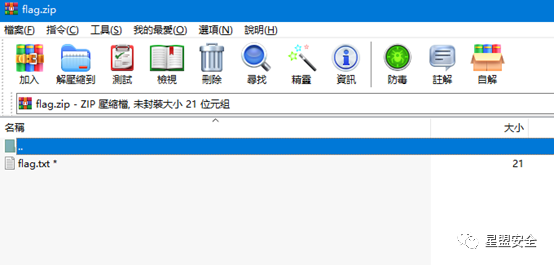

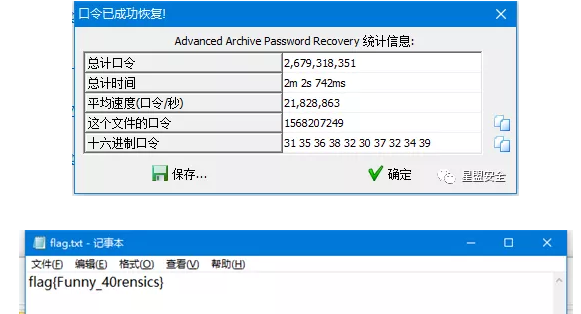

下载下来一个dmg文件,发现360将其标识为压缩文件,解压缩得到一堆文件。索性搜索flag,发现两个flag.zip。不一样大小,其中一个菜trash下,感觉这个有问题。 发现是加密的,没有说损坏。索性爆破密码,得到flag。

密码1568207249,即可得到flag{Funny_40rensics}

法二:

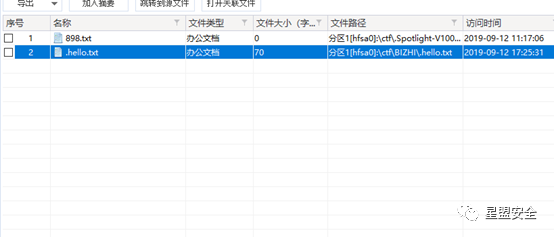

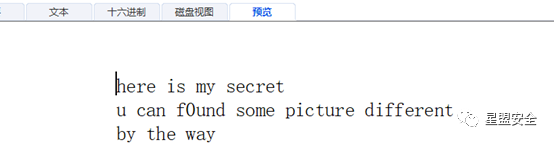

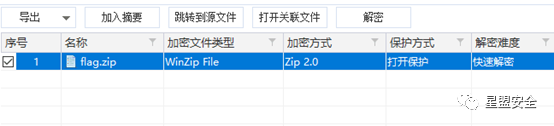

取证大师分析后看到这个东西。

按正常取证流程来:打开可以看到

尝试爆破

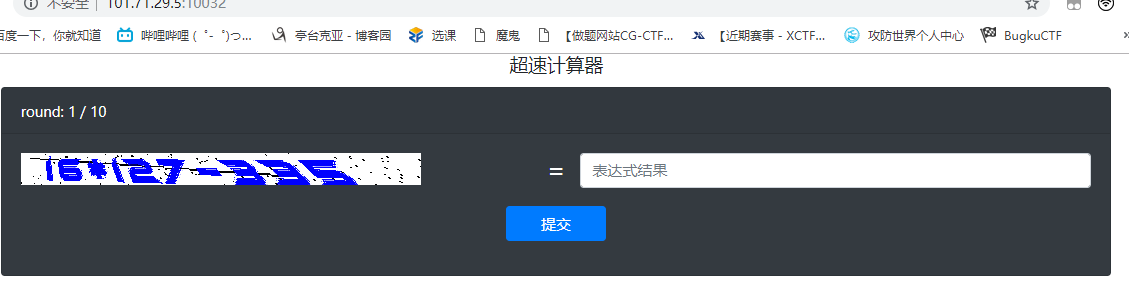

@UNCTF--超速计算器

@上海赛下下来一堆文件和exe,Linux下vim打开exe(文本编辑器打开会崩),搜f1ag。。。不是flag。。

人家本质是逆向,,非搞成misc。。

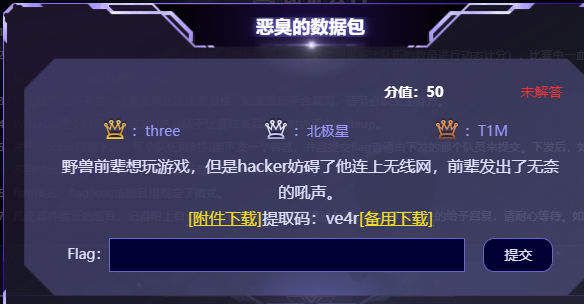

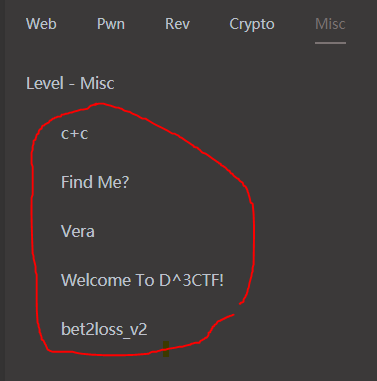

@红帽杯-恶臭数据包

2019-11-22蚂蚁金服

hint: VeraCrypt ISBN

Hint: You can find the flag in our group / channel.

hint:settings.py is the KEY to win, and tells you HOW to get the flag.

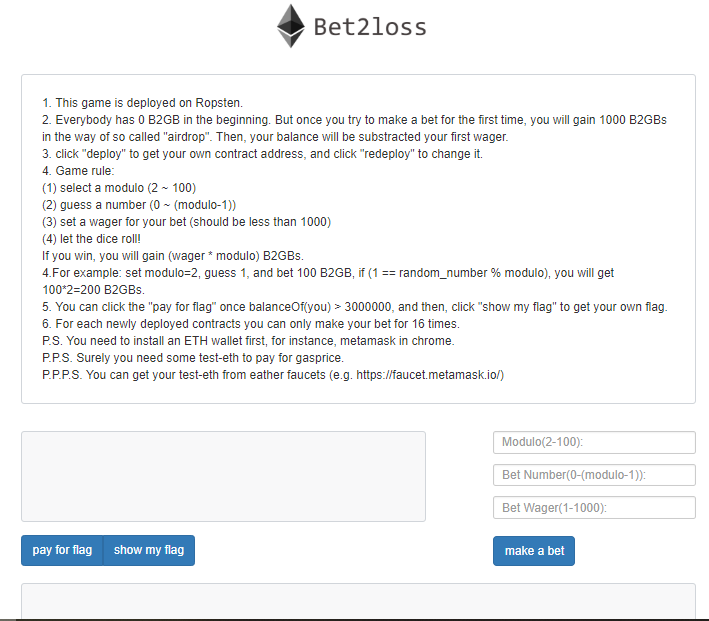

2.每个人开头都有0个B2GB。但是,一旦您第一次尝试下注,您将以所谓的“空投”方式获得1000 B2GB。然后,您的余额将扣除您的第一笔赌注。

3.单击“部署”以获取您自己的合同地址,然后单击“重新部署”进行更改。

4.游戏规则:

(1)选择一个模数(2〜100)

(2)猜一个数字(0〜(modulo-1))

(3)为您的投注设置一个赌注(应小于1000)

(4)让骰子滚!

如果您赢了,您将获得(下注*模)B2GB。

4,例如:设置modulo = 2,猜1,下注100 B2GB,如果(1 == random_number%modulo),您将得到100 * 2 = 200 B2GBs。

5.一旦balanceOf(you)> 3000000,就可以单击“支付标志”,然后单击“显示我的标志”以获取您自己的标志。

6.对于每个新部署的合同,您只能下注16次。

PS:您需要首先安装ETH钱包,例如,镀铬的metamask。

PPS当然,您需要一些测试才能支付汽油价格。

PPPS您可以从eather龙头(例如https://faucet.metamask.io/)获得测试资格。

Misc题目的更多相关文章

- 西湖论剑2019--一道MISC题目的解题思路

TTL题的writeup 第一次打西湖论剑,啥都不懂,被题目虐的很惨,一共就做出来两道题,但也算有收获.这里分享一下TTL那道misc题目的writeup,算是给自己点安慰吧. 题目描述 我们截获了一 ...

- 划水嘶吼misc

划水嘶吼misc [题目描述]: 开局一张图,flag全靠编 [题目writeup]: 瞅半天,瞅到二维码 然后用potplayer按帧查找到skr二维码 通过PS自动调整对比度,扫出key1,2,3 ...

- 2018 巅峰极客CTF misc writeup

flows 拿到一个pcap包,用wireshark打开,发现是USB协议,尝试在kali下使用tshark提取,提取失败,发现异常.回到wireshark分析数据.在其中一个数据包中发现了tip 把 ...

- [2017.4.7校内训练赛by hzwer]

来自FallDream的博客,未经允许,请勿转载,谢谢. 报警啦.......hzwer又出丧题虐人啦..... 4道ctsc...有一道前几天做过了,一道傻逼哈希还wa了十几次,勉强过了3题..我好 ...

- 2017湖湘杯复赛writeup

2017湖湘杯复赛writeup 队伍名:China H.L.B 队伍同时在打 X-NUCA 和 湖湘杯的比赛,再加上周末周末周末啊,陪女朋友逛街吃饭看电影啊.所以精力有点分散,做出来部分题目,现在 ...

- CTFHub Web题学习笔记(Web前置技能+信息泄露题解writeup)

今天CTFHub正式上线了,https://www.ctfhub.com/#/index,之前有看到这个平台,不过没在上面做题,技能树还是很新颖的,不足的是有的方向的题目还没有题目,CTF比赛时间显示 ...

- BUUCTF MISC部分题目wp

MISC这里是平台上比较简单的misc,都放在一起,难一些的会单独写1,二维码图片里藏了一个压缩包,用binwalk -e分离,提示密码为4个数字,fcrackzip -b -c1 -l 4 -u 得 ...

- UVA题目分类

题目 Volume 0. Getting Started 开始10055 - Hashmat the Brave Warrior 10071 - Back to High School Physics ...

- i春秋misc部分writeup

i春秋misc部分writeup 一.敲击 方方格格,然后看到下面的格式,猜测出是键盘上的布局,然后看这些字母形成的形状想那些字母,就是flag了 2.滴滴滴 放到ctfcack里解密,发现时栅栏密码 ...

随机推荐

- 【代码备份】ORACLE数据库表同步DBLINK

---创建目标数据库连接DBLINKcreate database link testdblink connect to xxx identified by "xxx"using ...

- 《剑指offer》算法题第五天

今日题目: 反转链表 合并两个排序的链表 树的子结构 二叉树的镜像 对称二叉树 今日重点是1反转链表,3树的子结构,以及5对称二叉树. 1. 反转链表 题目描述: 输入一个链表,反转链表后,输出链表的 ...

- BZOJ 4004: [JLOI2015]装备购买 高斯消元解线性基

BZOJ严重卡精,要加 $long$ $double$ 才能过. 题意:求权和最小的极大线性无关组. 之前那个方法解的线性基都是基于二进制拆位的,这次不行,现在要求一个适用范围更广的方法. 考虑贪心 ...

- Trie树(c++实现)——转载自jihite的博客

Trie树(c++实现) 原理 先看个例子,存储字符串abc.ab.abm.abcde.pm可以利用以下方式存储 上边就是Trie树的基本原理:利用字串的公共前缀来节省存储空间,最大限度的减少无谓 ...

- element-ui多重下拉列表的使用

template <div class="block"> <span class="demonstration">默认 click 触发 ...

- Python3 日期与时间戳互相转换(函数可调用)

一.前言 在开发中,我们经常会遇到时间戳转换日期,或者日期转换为时间戳: 日期格式:2019-08-01 00:00:00 时间戳格式:1564588800 关于时间戳 Unix时间戳(Unix ti ...

- MySQL_(Java)使用JDBC向数据库发起查询请求

MySQL_(Java)使用JDBC向数据库发起查询请求 传送门 MySQL_(Java)使用JDBC创建用户名和密码校验查询方法 传送门 MySQL_(Java)使用preparestatement ...

- JIRA备份,数据迁移以及小问题

Jira的备份(切记将许可证号备份) Jira默认会打开自动备份的功能,备份路径为/var/atlassian/application-data/jira/export 管理员账号登录Jira,点击右 ...

- 在ubuntu16.04-32bits 下编译vlc和vlc-qt开源项目

软件版本: Ubuntu14.04 32位 Qt5.4.0 32位 开源项目: vlc2.2.4: wget http://download.videolan.org/pub/v ...

- Java-JVM 类加载机制

类的生命周期中的第一步,就是要被 JVM 加载进内存,类加载器就是来干这件事. 一.类加载器种类 系统提供了 3 种类加载器: 1.启动类加载器(Bootstrap ClassLoader) 由 C ...