逆向破解之160个CrackMe —— 015

CrackMe —— 015

160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序

CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 crackme 的人可能是程序员,想测试一下自己的软件保护技术,也可能是一位 cracker,想挑战一下其它 cracker 的破解实力,也可能是一些正在学习破解的人,自己编一些小程序给自己破。

| 编号 | 作者 | 保护方式 |

| 015 | blaster99 | Nag,Serial(VB5) |

工具

x32dbg

开始破解之旅

ON.1

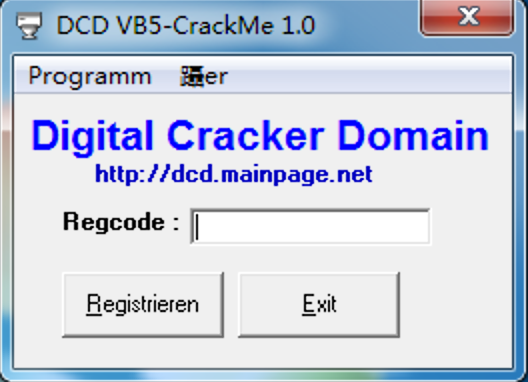

首先我们打开程序,发现NAG窗口

我们要想办法先去掉这个窗口

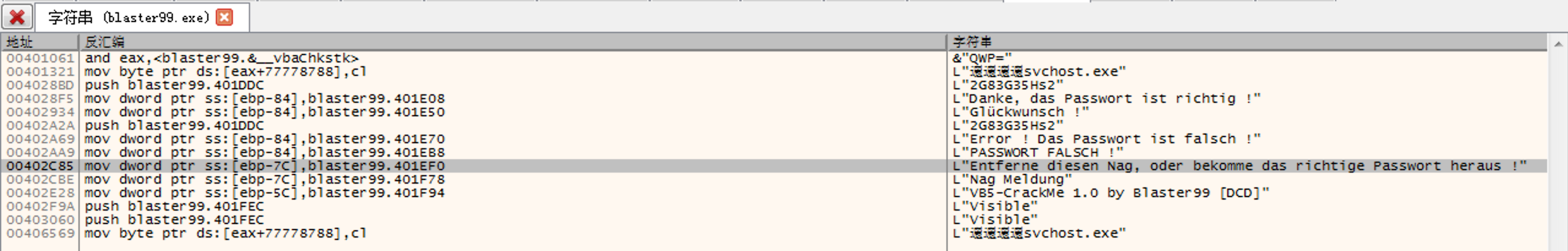

使用x32dbg打开015号程序,右键搜索字符串

我们看到了00402C85这个地址是NAG的提示字符串地址,点击进入该地址

我们向上翻看来到段首处

00402C12 | 5B | pop ebx |

00402C13 | C9 | leave |

00402C14 | C2 | ret |

00402C17 | | push ebp | NAG 段首处

00402C18 | 8BEC | mov ebp,esp |

00402C1A | 83EC 0C | sub esp,C |

00402C1D | | push <JMP.&__vbaExceptHandler> |

我们将00402C17改为ret意思是进入NAG处直接返回,即可跳过NAG

我们将其修改为ret运行

bingo ~程序直接运行,去除NAG窗口成功

ON.2

爆破方式

根据我们之前搜索到的字符串00402A69地址处,该地址是错误字符串地址

004028F5处按照汉意是正确字符串

地址=004028F5

反汇编=mov dword ptr ss:[ebp-],.401E08

字符串=L"Danke, das Passwort ist richtig !" 地址=00402C85

反汇编=mov dword ptr ss:[ebp-7C],.401EF0

字符串=L"Entferne diesen Nag, oder bekomme das richtige Passwort heraus !"

我们双击进入004028F5地址处,向上翻看来到最近的一个跳转出

004028B5 | E8 84E8FFFF | call <JMP.&__vbaHresultCheckObj> |

004028BA | FF75 A8 | push dword ptr ss:[ebp-] |

004028BD | DC1D4000 | push .401DDC | 401DDC:L"2G83G35Hs2"

004028C2 | E8 83E8FFFF | call <JMP.&__vbaStrCmp> |

004028C7 | 8BF8 | mov edi,eax |

004028C9 | 8D4D A8 | lea ecx,dword ptr ss:[ebp-] |

004028CC | F7DF | neg edi |

004028CE | 1BFF | sbb edi,edi |

004028D0 | | inc edi |

004028D1 | F7DF | neg edi |

004028D3 | E8 60E8FFFF | call <JMP.&__vbaFreeStr> |

004028D8 | 8D4D A4 | lea ecx,dword ptr ss:[ebp-5C] |

004028DB | E8 52E8FFFF | call <JMP.&__vbaFreeObj> |

004028E0 | :3BFE | cmp di,si |

004028E3 | 0F84 F3000000 | je .4029DC |

004028E9 | 6A | push |

004028EB | 8D95 74FFFFFF | lea edx,dword ptr ss:[ebp-8C] | edx:EntryPoint

004028F1 | 5E | pop esi |

004028F2 | 8D4D AC | lea ecx,dword ptr ss:[ebp-] |

004028F5 | C785 7CFFFFFF 081E4000 | mov dword ptr ss:[ebp-],.401E08 | 401E08:L"Danke, das Passwort ist richtig !"

004028FF | 89B5 74FFFFFF | mov dword ptr ss:[ebp-8C],esi |

我们将004028E3地址处修改为NOP,在输入框内输入任意数据,点击Registeren按钮

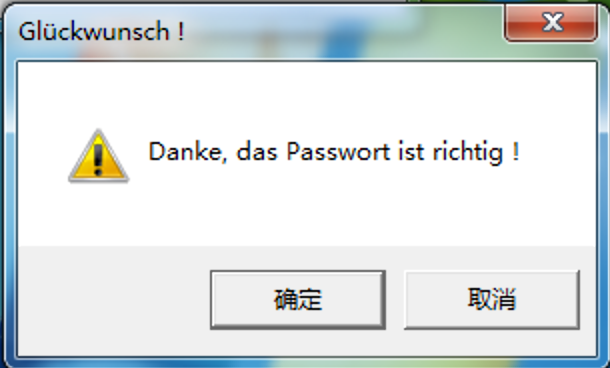

bingo ~破解成功

追码方式

我们继续向上翻看,发现004028BD处有可疑字符串,我们将“2G83G35Hs2”输入到输入框内,点击注册按钮

bingo~ 追码成功

逆向破解之160个CrackMe —— 015的更多相关文章

- 逆向破解之160个CrackMe —— 001

CrackMe —— 001 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 002-003

CrackMe —— 002 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 004-005

CrackMe —— 004 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 013

CrackMe —— 013 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 014

CrackMe —— 014 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 016

CrackMe —— 016 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 017

CrackMe —— 017 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 018

CrackMe —— 018 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 025

CrackMe —— 025 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

随机推荐

- 将fasta fastq文件线性化处理

将fasta文件线性化处理 awk '/^>/ {printf("%s%s\t",(N>0?"\n":""),$0);N++;n ...

- 全球 IPv4 地址正式耗尽

重要消息: 就在 2019/11/25 UTC+1 15:35 时,一封来自欧洲 RIPE NCC 的邮件中得到确认:全球的IPv4地址已经彻底耗尽. IPv4 大家应该很熟悉了,就是我们平常所知道的 ...

- Java的策略和保护域

参考文章: (1)java之jvm学习笔记十(策略和保护域) https://blog.csdn.net/yfqnihao/article/details/8271415

- xshell 快速复制粘贴的方法

xshell快速复制粘贴的方法<img src="http://newmiracle.cn/wp-content/uploads/2017/01/QQ截图20170113163139- ...

- Docker中nginx+tomcat实现负载均衡

拉取tomcat镜像 docker pull tomcat 运行两个tomcat容器 docker run -d -p 8088:8080 --name tomcat8088 tomcat docke ...

- PowerBuilder学习笔记之2PowerScript语言(一)

教材链接:https://wenku.baidu.com/view/1e82d26925c52cc58ad6be05.html?sxts=1565679996440 2.1PowerScript基础 ...

- phoenix kerberos 连接配置

1. 官网资料 Use JDBC to get a connection to an HBase cluster like this: Connection conn = DriverManager. ...

- 汉诺(hanio)塔问题

规则:大盘子不能压在小盘子上.要求:将A柱子上所有盘(每个盘大小不同)放到C柱子上,使用B柱子作辅助. 比如柱子A上有n个盘,执行以下步骤: 1. 把n-1个盘从源柱移动到临时柱上: 2. 把源柱上剩 ...

- c# 创建Excel com加载项Ribbon动态加载工作簿和工作表

使用 VSTO 创建外接程序,Gallery控件动态加载工作簿名称 代码如下: 加载工作簿名称: private void Gallery1_ItemsLoading(object sender, R ...

- 象棋中“车”的攻击范围_C#

如题: var a = new String[8,8]; int h, l; Console.WriteLine("输入车所在的行(0-7):"); h = int.Parse(C ...