CentOS 6.9下iptables通过raw表实现日志输出和调试

说明:iptables调试的最好方式应该是输出日志了。并且iptables有个raw的表,优先级别最好,且调试时针对icmp协议(ping)进行,那么日志输出就是整条链路串起来输出的,非常的清晰。

前提:

必须配置了日志输出,参考:http://www.cnblogs.com/EasonJim/p/8413715.html

背景:

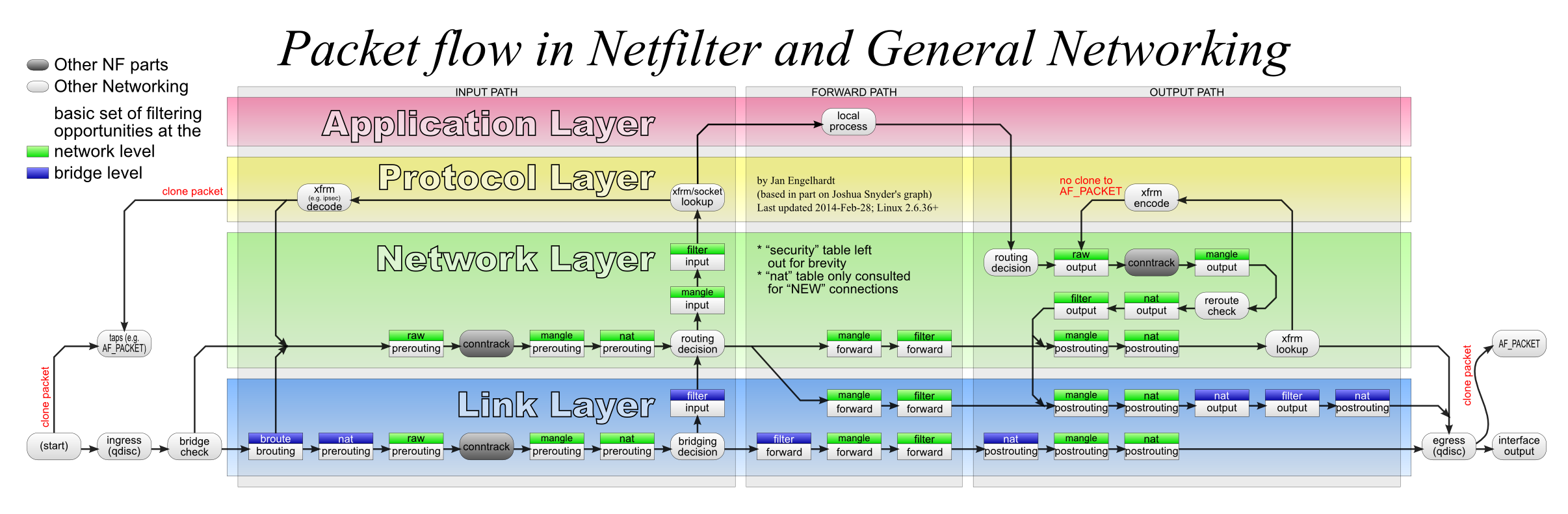

在配置folsom版openstack的quantum时出现vm无法ping通外网的问题,经过抓包分析确定问题是iptables中的snat规则不生效,需要调试iptables定位下有问题的iptables规则。 iptables有5个链: PREROUTING, INPUT, FORWARD, OUTPUT, POSTROUTING,4个表: filter, nat, mangle, raw,其工作流在下图表示的很清楚。

从图中可见raw拥有最高的优先级,raw表使用PREROUTING和OUTPUT两个链,因此raw可以覆盖所有包。在raw表中支持一个特殊的目标:TRACE,使内核记录下每条匹配该包的对应iptables规则信息。使用raw表内的TRACE target即可实现对iptables规则的跟踪调试。

配置:

假设需要对ipv4的ICMP包进行跟踪调试,抓取所有流经本机的ICMP包

iptables -t raw -A OUTPUT -p icmp -j TRACE

iptables -t raw -A PREROUTING -p icmp -j TRACE

加载对应内核模组

modprobe ipt_LOG

调试信息记录在/var/log/kern.log文件(也可以查看/var/log/messages)。

示例调试:

在vm内对外部作ping操作,vm的ip为10.0.0.4

[root@--- ~]# ping -c 192.168.0.19

PING 192.168.0.19 (192.168.0.19)() bytes of data. --- 192.168.0.19 ping statistics --- packets transmitted, received, % packet loss, time 0ms

在/var/log/kern.log中的对应调试信息如下

Apr :: openstack-network kernel: [1038991.870882] TRACE: raw:PREROUTING:policy:2IN=tap5c42978b-ac OUT= MAC=fa::3e:a7:0c:f3:fa::3e:a4:::: SRC=10.0.0.4 DST=192.168.0.19 LEN=84TOS=0x00 PREC=0x00 TTL=64ID= DF PROTO=ICMP TYPE=8CODE=0ID=28976SEQ=

Apr :: openstack-network kernel: [1038991.870902] TRACE: nat:PREROUTING:rule:1IN=tap5c42978b-ac OUT= MAC=fa::3e:a7:0c:f3:fa::3e:a4:::: SRC=10.0.0.4 DST=192.168.0.19 LEN=84TOS=0x00 PREC=0x00 TTL=64ID= DF PROTO=ICMP TYPE=8CODE=0ID=28976SEQ=

Apr :: openstack-network kernel: [1038991.870909] TRACE: nat:quantum-l3-agent-PREROUTING:return:4IN=tap5c42978b-ac OUT= MAC=fa::3e:a7:0c:f3:fa::3e:a4:::: SRC=10.0.0.4 DST=192.168.0.19 LEN=84TOS=0x00 PREC=0x00 TTL=64ID= DF PROTO=ICMP TYPE=8CODE=0ID=28976SEQ=

Apr :: openstack-network kernel: [1038991.870915] TRACE: nat:PREROUTING:policy:2IN=tap5c42978b-ac OUT= MAC=fa::3e:a7:0c:f3:fa::3e:a4:::: SRC=10.0.0.4 DST=192.168.0.19 LEN=84TOS=0x00 PREC=0x00 TTL=64ID= DF PROTO=ICMP TYPE=8CODE=0ID=28976SEQ=

Apr :: openstack-network kernel: [1038991.870938] TRACE: filter:FORWARD:rule:1IN=tap5c42978b-ac OUT=br-ex MAC=fa::3e:a7:0c:f3:fa::3e:a4:::: SRC=10.0.0.4 DST=192.168.0.19 LEN=84TOS=0x00 PREC=0x00 TTL=63ID= DF PROTO=ICMP TYPE=8CODE=0ID=28976SEQ=

Apr :: openstack-network kernel: [1038991.870944] TRACE: filter:quantum-filter-top:rule:1IN=tap5c42978b-ac OUT=br-ex MAC=fa::3e:a7:0c:f3:fa::3e:a4:::: SRC=10.0.0.4 DST=192.168.0.19 LEN=84TOS=0x00 PREC=0x00 TTL=63ID= DF PROTO=ICMP TYPE=8CODE=0ID=28976SEQ=

Apr :: openstack-network kernel: [1038991.870950] TRACE: filter:quantum-l3-agent-local:return:1IN=tap5c42978b-ac OUT=br-ex MAC=fa::3e:a7:0c:f3:fa::3e:a4:::: SRC=10.0.0.4 DST=192.168.0.19 LEN=84TOS=0x00 PREC=0x00 TTL=63ID= DF PROTO=ICMP TYPE=8CODE=0ID=28976SEQ=

Apr :: openstack-network kernel: [1038991.870957] TRACE: filter:quantum-filter-top:return:2IN=tap5c42978b-ac OUT=br-ex MAC=fa::3e:a7:0c:f3:fa::3e:a4:::: SRC=10.0.0.4 DST=192.168.0.19 LEN=84TOS=0x00 PREC=0x00 TTL=63ID= DF PROTO=ICMP TYPE=8CODE=0ID=28976SEQ=

Apr :: openstack-network kernel: [1038991.870962] TRACE: filter:FORWARD:rule:2IN=tap5c42978b-ac OUT=br-ex MAC=fa::3e:a7:0c:f3:fa::3e:a4:::: SRC=10.0.0.4 DST=192.168.0.19 LEN=84TOS=0x00 PREC=0x00 TTL=63ID= DF PROTO=ICMP TYPE=8CODE=0ID=28976SEQ=

Apr :: openstack-network kernel: [1038991.870969] TRACE: filter:quantum-l3-agent-FORWARD:return:1IN=tap5c42978b-ac OUT=br-ex MAC=fa::3e:a7:0c:f3:fa::3e:a4:::: SRC=10.0.0.4 DST=192.168.0.19 LEN=84TOS=0x00 PREC=0x00 TTL=63ID= DF PROTO=ICMP TYPE=8CODE=0ID=28976SEQ=

Apr :: openstack-network kernel: [1038991.870974] TRACE: filter:FORWARD:policy:3IN=tap5c42978b-ac OUT=br-ex MAC=fa::3e:a7:0c:f3:fa::3e:a4:::: SRC=10.0.0.4 DST=192.168.0.19 LEN=84TOS=0x00 PREC=0x00 TTL=63ID= DF PROTO=ICMP TYPE=8CODE=0ID=28976SEQ=

Apr :: openstack-network kernel: [1038991.870979] TRACE: nat:POSTROUTING:rule:1IN= OUT=br-ex SRC=10.0.0.4 DST=192.168.0.19 LEN=84TOS=0x00 PREC=0x00 TTL=63ID= DF PROTO=ICMP TYPE=8CODE=0ID=28976SEQ=

Apr :: openstack-network kernel: [1038991.870985] TRACE: nat:quantum-l3-agent-POSTROUTING:rule:1IN= OUT=br-ex SRC=10.0.0.4 DST=192.168.0.19 LEN=84TOS=0x00 PREC=0x00 TTL=63ID= DF PROTO=ICMP TYPE=8CODE=0ID=28976SEQ=

可见数据包流在nat表的quantum-l3-agent-POSTROUTING的第一条规则处被截断了,查看iptables中的nat表的规则如下

*nat

:PREROUTING ACCEPT [:]

:INPUT ACCEPT [:]

:OUTPUT ACCEPT [:]

:POSTROUTING ACCEPT [:]

:quantum-l3-agent-OUTPUT - [:]

:quantum-l3-agent-POSTROUTING - [:]

:quantum-l3-agent-PREROUTING - [:]

:quantum-l3-agent-float-snat - [:]

:quantum-l3-agent-snat - [:]

:quantum-postrouting-bottom - [:]-A PREROUTING -j quantum-l3-agent-PREROUTING

-A OUTPUT -j quantum-l3-agent-OUTPUT

-A POSTROUTING -j quantum-l3-agent-POSTROUTING

-A POSTROUTING -j quantum-postrouting-bottom

-A quantum-l3-agent-OUTPUT -d 192.168.0.16/-j DNAT --to-destination 10.0.0.4

-A quantum-l3-agent-OUTPUT -d 192.168.0.17/-j DNAT --to-destination 10.0.0.3

-A quantum-l3-agent-POSTROUTING !-i qg-91757ded-c4 !-o qg-91757ded-c4 -m conntrack !--ctstate DNAT -j ACCEPT

-A quantum-l3-agent-POSTROUTING -s 10.0.0.0/-d 192.168.1.1/-j ACCEPT

-A quantum-l3-agent-PREROUTING -d 169.254.169.254/-p tcp -m tcp --dport80-j DNAT --to-destination 192.168.1.1:-A quantum-l3-agent-PREROUTING -d 192.168.0.16/-j DNAT --to-destination 10.0.0.4

-A quantum-l3-agent-PREROUTING -d 192.168.0.17/-j DNAT --to-destination 10.0.0.3

-A quantum-l3-agent-float-snat -s 10.0.0.4/-j SNAT --to-source 192.168.0.16

-A quantum-l3-agent-snat -j quantum-l3-agent-float-snat

-A quantum-l3-agent-snat -s 10.0.0.0/-j SNAT --to-source 192.168.0.15

-A quantum-postrouting-bottom -j quantum-l3-agent-snat

COMMIT

确定有问题的规则为

-A quantum-l3-agent-POSTROUTING !-i qg-91757ded-c4 !-o qg-91757ded-c4 -m conntrack !--ctstate DNAT -j ACCEPT

把这条规则删掉后重启iptables,vm能顺利连接外网,问题解决。

参考:

http://blog.51cto.com/flymanhi/1276331(以上内容转自此篇文章)

http://backreference.org/2010/06/11/iptables-debugging/

CentOS 6.9下iptables通过raw表实现日志输出和调试的更多相关文章

- Ubuntu 16.09下iptables通过raw表实现日志输出和调试

1.先配置好raw表日志打点功能 参考:http://www.cnblogs.com/EasonJim/p/8413563.html 2.配置好messages文件 参考:http://www.cnb ...

- 树莓派(Debian)系统开启iptables的raw表实现日志输出

说明:可能Debian默认不开启iptables的raw表,所以无法通过其实现日志跟踪. 日志跟踪:http://www.cnblogs.com/EasonJim/p/8413563.html 解决方 ...

- CentOS 6.7下利用Rsyslog+LogAnalyzer+MySQL部署日志服务器

一.简介 LogAnalyzer 是一款syslog日志和其他网络事件数据的Web前端.它提供了对日志的简单浏览.搜索.基本分析和一些图表报告的功能.数据可以从数据库或一般的syslog文本文件中获取 ...

- CentOS 6.5下利用Rsyslog+LogAnalyzer+MySQL部署日志服务器

一.简介 LogAnalyzer 是一款syslog日志和其他网络事件数据的Web前端.它提供了对日志的简单浏览.搜索.基本分析和一些图表报告的功能.数据可以从数据库或一般的syslog文本文件中获取 ...

- windows10下IntelliJ IDEA使用logback设置日志输出目录

1.在项目的src/main/resources目录下新建文件:logback-spring.xml 2:在logback-spring.xml中进行如下配置: <?xml version=&q ...

- CentOS 7下iptables配置添加修改规则端口方法(转)

简介: Linux CentOS 7默认没有安装iptables,默认的防火墙是firewalld,云吞铺子分享CentOS 7系统下iptables安装.iptables规则配置(放行或者禁用端口) ...

- CentOS 6.5下安装Tomcat --专业增强版 非yum

Tomcat安装 通常情况下我们要配置Tomcat是很容易的一件事情,但是如果您要架设多用户多服务的Java虚拟主机就不那么容易了.其中最大的一个问题就是Tomcat执行权限.普通方式配置的Tomca ...

- CentOS 6.3下安装Vsftp,虚拟用户

CentOS 6.3下安装Vsftp,虚拟用户一.安装:1.安装Vsftpd服务相关部件:[root@linuxidc.com ~]# yum install vsftpd*Dependencies ...

- Linux下iptables学习笔记

Linux下iptables学习笔记 在Centos7版本之后,防火墙应用已经由从前的iptables转变为firewall这款应用了.但是,当今绝大多数的Linux版本(特别是企业中)还是使用的6. ...

随机推荐

- Linux(Unix)密码策略问题导致root密码不能修改

Linux(Unix)密码策略问题导致root密码不能修改 发布时间: 2016-01-19 浏览次数: 1034 下载次数: 5 用户修改了密码配置文件,导致root账户修改密码时报如下错误: ...

- 阿波罗11号登月飞船电脑控制系统源码(AGC)

阿波罗11号登月飞船电脑控制系统源码(AGC) http://download.csdn.net/detail/downiis6/9574926 down url: https://github.co ...

- python mysql插入数据遇到的错误

1.数据插入的时候报错:not enough arguments for format string,大概意思就是说没有足够的参数格式化字符串. 我的数据库插入方法是这样的 def add_data( ...

- Java-贪心算法

1. 什么是贪心算法? 贪心算法,又称贪婪算法(Greedy Algorithm),是指在对问题求解时,总是做出在当前看来是最好的选择.也就是说,不从整体最优解出发来考虑,它所做出的仅是在某种意义上的 ...

- .vue,跟小程序文件在sublime里面怎么实现代码格式化

.vue文件跟小程序的.wxml,.wxss用sublime的HTML/CSS/JS prettify插件也可以实现格式化代码的效果 首先你在sublime要已经安装好了HTML/CSS/JS pre ...

- hadoop3.1 hdfs的api使用

1.开发环境配置 1.1eclipse导入插件 1.2.配置hadoop的引用路径 window--->preference --->

- hdu 3078(LCA的在线算法)

Network Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 65536/65536 K (Java/Others)Total Sub ...

- Git----创建远程分支,并将文件上传到创建的远程分支上

1.首先创建一个远程仓库 2.将远程仓库克隆到本地 (1)本地新建文件夹,命令行进入文件夹,执行clone操作 (2) git clone git@github.com:Lucky-Syw/lucky ...

- 【Mac电脑】Jenkins的安装

1.JDK自己下载安装喽, 2.下载Jenkins 下载路径:https://mirrors.tuna.tsinghua.edu.cn/jenkins/war-stable/2.121.1/jenki ...

- Android与html5交互 -- WebView使用(一)

Android中使用WebView可加载html5,具体步骤如下: (前提:本地Html5存放到assets文件夹下) 一:使用WebView加载Html5,简单显示 1:清单文件中添加访问权限:an ...